In diesem Artikel erfahren Sie, wie Sie Anwendungen sicher durch Ihre Windows-Firewall lassen. Die Windows Defender Firewall dient als erste Verteidigungslinie gegen unerwünschten Netzwerkverkehr. Im Gegensatz zu früheren Versionen der grundlegenden Windows XP-Firewall hat sich die heutige Windows Defender Firewall zu einem ausgefeilten Sicherheitstool entwickelt, das Ihr System vor unberechtigtem Zugriff schützt und gleichzeitig legitimen Anwendungen die freie Kommunikation ermöglicht.

Verwalten und sichern Sie Ihre Windows-Geräte mit NinjaOne.

Verstehen der Berechtigungen der Windows Defender Firewall-Anwendung

Die Windows Defender Firewall verwaltet den Netzwerkverkehr über ein System von Regeln und Berechtigungen. Diese Berechtigungen funktionieren wie ein Sicherheitskontrollpunkt, der steuert, welche Anwendungen Daten über Ihre Netzwerkverbindungen senden und empfangen können. Jedes Mal, wenn eine Anwendung den Netzwerkzugriff anfordert, prüft die Firewall, ob sie über die richtigen Anmeldeinformationen verfügt, um sie zu passieren.

Das Berechtigungssystem arbeitet mit drei verschiedenen Netzprofiltypen:

- Private Netzwerke: Wird für private oder berufliche Umgebungen verwendet, in denen Sie den angeschlossenen Geräten vertrauen.

- Öffentliche Netze: Angewandt an Orten wie Cafés oder Flughäfen, wo zusätzliche Sicherheit erforderlich ist.

- Domänennetzwerke: Typischerweise in Unternehmensumgebungen mit verwalteten Netzwerkrichtlinien zu finden.

Wenn Sie diese Profile verstehen, können Sie fundierte Entscheidungen über die Berechtigungen von Anwendungen treffen. So können Sie beispielsweise eine App über die Firewall-Einstellungen in Ihrem privaten Netzwerk zulassen, sie aber blockieren, wenn Sie mit einem öffentlichen WiFi verbunden sind.

Jede Anwendung in Ihren Firewall-Einstellungen kann unterschiedliche Berechtigungen haben, je nachdem:

- Die spezifischen Ports, die er für die Kommunikation verwendet.

- Die erforderlichen Netzwerkprotokolle (TCP/UDP).

- Die Richtung der Verbindung (eingehend oder ausgehend).

- Die Netzprofile, für die die Regel gilt.

Wann wird eine Anwendung durch die Windows-Firewall zugelassen?

Bei der Entscheidung, wann Anwendungen durch die Windows Defender Firewall zugelassen werden sollen, müssen mehrere Faktoren berücksichtigt werden. Während einige Anwendungen eindeutig Netzwerkzugriff benötigen, um zu funktionieren, fordern andere möglicherweise Berechtigungen an, die sie nicht wirklich benötigen. Wenn Sie die richtigen Szenarien kennen, können Sie fundierte Entscheidungen über die Sicherheit Ihres Systems treffen.

Wesentliche Anwendungsszenarien

Ihr täglicher Arbeitsablauf umfasst wahrscheinlich verschiedene Anwendungen, die einen Netzwerkzugang erfordern. Videokonferenz-Tools benötigen beispielsweise Firewall-Berechtigungen, um Audio- und Videoströme effektiv zu verarbeiten. Remote-Desktop-Anwendungen müssen sichere Verbindungen aufbauen, um ordnungsgemäß zu funktionieren, während Entwicklungstools häufig einen Netzzugang für die Paketverwaltung und Updates benötigen.

Zu den gängigen Anwendungen, die in der Regel Firewall-Zugriff benötigen, gehören:

- Videokonferenz-Tools benötigen Zugang zum Senden und Empfangen von Audio- und Videoströmen.

- Remote-Desktop-Anwendungen erfordern einen Netzwerkzugang, um sichere Verbindungen herzustellen.

- Tools für die Zusammenarbeit und die gemeinsame Nutzung von Dateien erfordern einen Netzwerkzugang, um Dateien zu synchronisieren und Teamarbeit in Echtzeit zu ermöglichen.

- CRM- und ERP-Systeme benötigen Firewall-Berechtigungen, um Daten von zentralen Servern sicher abrufen und aktualisieren zu können.

Anforderungen an das Netz

Die Kenntnis der Netzwerkanforderungen hilft Ihnen bei der Konfiguration geeigneter Berechtigungen. Die Anwendungen sollten die erforderlichen Ports und Protokolle in ihren technischen Spezifikationen klar dokumentieren. Prüfen Sie diese Dokumentation sorgfältig, da die Gewährung eines übermäßigen Netzwerkzugriffs unnötige Sicherheitslücken schaffen kann.

Berücksichtigen Sie bei der Prüfung der Netzanforderungen:

- Die Anwendung sollte angeben, welche Ports sie für die Kommunikation benötigt.

- Die Verbindungsprotokolle(TCP/UDP) sollten mit der Dokumentation des Entwicklers übereinstimmen.

- Ihre Netzwerkinfrastruktur muss den Bandbreitenbedarf der Anwendung unterstützen.

Faktoren der Risikobewertung

Risikobewertung bedeutet mehr als nur das Ankreuzen von Kästchen. Sie müssen überlegen, wie sich jede Anwendung in Ihre allgemeine Sicherheitsstrategie einfügt. Anwendungen mit breitem Netzzugang schaffen größere Angriffsflächen, die mehr Überwachung und Wartung erfordern. Regelmäßige Aktualisierungen sind für Anwendungen mit Firewall-Berechtigungen von entscheidender Bedeutung, da Sicherheits-Patches zum Schutz vor neu entdeckten Schwachstellen beitragen.

Sicherheitsrisiken beim Zulassen von App-Berechtigungen

Wenn Sie eine Anwendung über die Firewall-Einstellungen zulassen, schaffen Sie potenzielle Einstiegspunkte in Ihr System. Wenn Sie diese Risiken kennen, können Sie fundierte Entscheidungen über Anwendungsberechtigungen treffen und geeignete Schutzmaßnahmen ergreifen.

Gemeinsame Schwachstellen

Anwendungen mit Firewall-Berechtigungen können mehrere Sicherheitslücken in Ihr System einführen. Veraltete oder nicht gepatchte Anwendungen enthalten oft bekannte Schwachstellen, die Angreifer aktiv ausnutzen. Selbst legitime Anwendungen können Sicherheitslücken in ihren Netzwerkkommunikationsmethoden aufweisen.

Zu den häufigsten Schwachstellen gehören:

- Pufferüberlauf-Exploits können auftreten, wenn Anwendungen unsachgemäß mit Netzwerkdaten umgehen.

- SQL-Injection ist möglich, wenn Anwendungen externe Eingaben unsicher in Datenbankabfragen verarbeiten.

- Cross-Site-Scripting-Schwachstellen treten in webbasierten Anwendungen auf.

Expositionspunkte des Netzes

Jede Anwendung, die Sie über die Windows Defender Firewall zulassen, schafft neue Angriffspunkte für das Netzwerk. Betrachten Sie jede zugelassene Anwendung als eine Tür zu Ihrem System – je mehr Türen Sie öffnen, desto mehr Punkte müssen überwacht und geschützt werden.

Die Gefährdung durch das Netzwerk tritt typischerweise auf, wenn:

- Offene Ports bleiben auch dann zugänglich, wenn die Anwendungen nicht genutzt werden.

- Protokollschwachstellen gibt es bereits im Netzwerkstapel.

- Unbeschränkte Netzwerkprofile könnten den Zugriff aus nicht vertrauenswürdigen Netzwerken ermöglichen.

Bedenken hinsichtlich Malware

Malware-Autoren haben es oft auf Anwendungen mit Firewall-Berechtigungen abgesehen, da diese Programme bereits über Netzwerkzugriff verfügen. Eine kompromittierte Anwendung mit Firewall-Berechtigungen wird zu einem perfekten Ausgangspunkt für weitere Angriffe.

Wenn Malware eine zulässige Anwendung ausnutzt, kann sie:

- Erstellung von Hintertüren für künftigen unbefugten Zugriff.

- Herstellen von Befehls- und Kontrollverbindungen ohne Auslösung von Alarmen.

- Umgehen Sie Firewall-Beschränkungen, indem Sie sich in den rechtmäßigen Datenverkehr einklinken.

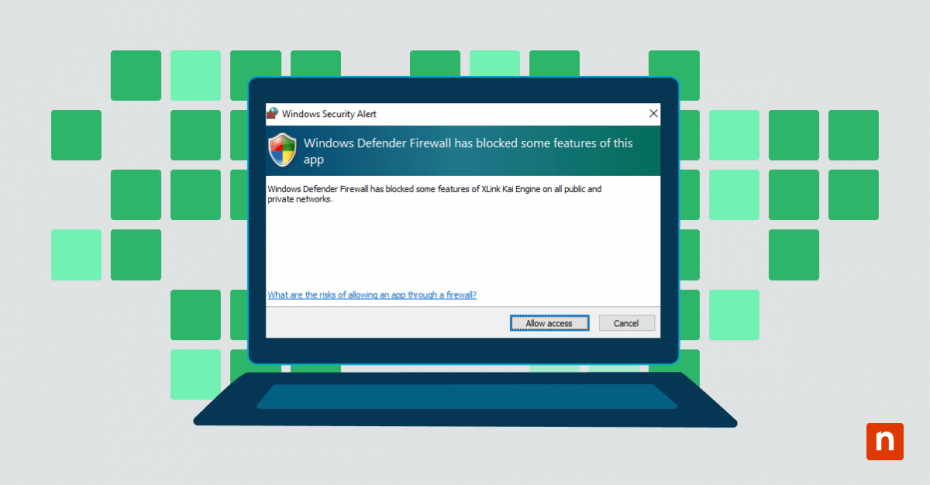

Schritt-für-Schritt-Anleitung: Wie man eine Anwendung durch eine Firewall lässt

Es gibt mehrere Möglichkeiten, die Berechtigungen der Windows Defender Firewall zu konfigurieren. Jeder Ansatz bietet unterschiedliche Vorteile, je nach Ihrem technischen Komfort und Ihren spezifischen Anforderungen.

Verwenden Sie die Windows-Sicherheitseinstellungen

Die grafische Oberfläche bietet die einfachste Methode, eine Anwendung über die Windows-Firewall-Einstellungen zuzulassen. So verwenden Sie es:

- Öffnen Sie Windows Security, indem Sie im Startmenü nach „Windows Security“ suchen.

- Navigieren Sie zu „Firewall & Netzwerkschutz“

- Klicken Sie auf „Eine App durch die Firewall zulassen“

- Wählen Sie „Einstellungen ändern“, um Änderungen zu ermöglichen.

- Klicken Sie auf „Weitere Anwendung zulassen“, um eine neue Anwendung hinzuzufügen.

Hier erfahren Sie, wie Sie die Berechtigungen für vorhandene Anwendungen ändern können:

- Suchen Sie die Anwendung in der Liste der zulässigen Anwendungen.

- Aktivieren oder deaktivieren Sie die Kontrollkästchen für private und öffentliche Netzwerke.

- Stellen Sie sicher, dass die richtigen Netzwerkprofile ausgewählt sind.

Methoden der Befehlszeile

IT-Experten, die Befehlszeilentools bevorzugen, können mit Command Prompt und PowerShell Firewall-Regeln effizient verwalten. Diese Methoden bieten eine genauere Kontrolle über die Erstellung von Regeln als die grafische Oberfläche.

- Eingabeaufforderung: „netsh advfirewall firewall add rule name=“My App“ dir=in action=allow program=“C:\Path\To\App.exe“ enable=yes“

- PowerShell: „New-NetFirewallRule -DisplayName „Meine Anwendung“ -Direction Inbound -Program „C:\Path\To\App.exe“ -Action Allow“

Die Befehlszeile ermöglicht die schnelle Erstellung von Regeln ohne Menüführung und ermöglicht die Automatisierung durch Batch-Dateien oder Skripte. Sie können detaillierte Parameter für komplexe Konfigurationen festlegen und Firewall-Regeln problemlos über mehrere Systeme hinweg exportieren und importieren.

Netzwerkprofil-Konfigurationen

Das Verständnis von Netzwerkprofilen hilft Ihnen, die richtigen Berechtigungen in verschiedenen Szenarien anzuwenden. Sie sollten den Firewall-Zugriff für jede Anwendung auf der Grundlage Ihrer Netzwerkumgebung konfigurieren:

Private Netzwerkeinstellungen funktionieren am besten, wenn:

- Sie sind mit einem Heim- oder Arbeitsnetzwerk verbunden.

- Alle Geräte im Netzwerk sind vertrauenswürdig.

- Sie müssen Dateien oder Drucker freigeben.

Profile für öffentliche Netze erfordern strengere Einstellungen:

- Deaktivieren Sie unnötige eingehende Verbindungen.

- Beschränken Sie die Anwendungsberechtigungen auf wesentliche Funktionen.

- Aktivieren Sie die Protokollierung der Verbindungsversuche.

Erhalten Sie vollständige Kontrolle über den Netzwerkverkehr und App-Berechtigungen mit NinjaOne.

Erstellen benutzerdefinierter Anwendungsregeln für mehr Sicherheit

Mit benutzerdefinierten Firewall-Regeln können Sie genau steuern, wie Anwendungen mit Ihrem Netzwerk interagieren. Anstelle von einfachen Zulassen/Blockieren-Regeln können Sie ausgefeilte Regeln erstellen, die Anwendungen auf bestimmte IP-Bereiche beschränken, sie auf bestimmte Tageszeiten begrenzen oder kontrollieren, welche Protokolle sie verwenden. Diese fortschrittlichen Regeln tragen dazu bei, die Angriffsfläche zu minimieren und gleichzeitig sicherzustellen, dass die Anwendungen genau den Zugriff erhalten, den sie benötigen, um ordnungsgemäß zu funktionieren.

Die Verwaltung von Windows Defender Firewall-Einstellungen auf zahlreichen Endgeräten kann eine Herausforderung sein. Ninja One’s Endpoint Management Plattform rationalisiert diesen Prozess, indem es Ihnen die Kontrolle von Firewall-Regeln, die Überwachung des Anwendungszugriffs und die Verwaltung von Sicherheitsrichtlinien über ein einziges Dashboard ermöglicht. Testen Sie es kostenlos und sehen Sie, wie einfach Endpoint Security Management sein kann.