Die Datenverschlüsselung ist eine der vielen Möglichkeiten, wie IT-Administratoren Unternehmensdaten schützen können. In den meisten Fällen ist dies gleichbedeutend mit der Aktivierung von BitLocker und der Einrichtung von , umzu verhindern, dass Standardbenutzer eine BitLocker-PIN oder ein Kennwort ohne Genehmigung ändern. Sie können diese Konfiguration mit dem Gruppenrichtlinien-Editor, der Powershell oder der Windows-Registrierung vornehmen.

Der entscheidende Vorteil von BitLocker gegenüber Sicherheitssoftware von Drittanbietern ist die Integration in das System. Die Einrichtung und Verwaltung ist einfach, auch für den einzelnen Nutzer. Wenn z. B. die BitLocker-Pre-Boot-Authentifizierung aktiviert ist, wird der Zugriff auf den Computer und seine Dateien durch eine PIN eingeschränkt. Was aber, wenn die PIN kompromittiert wird?

Verstehen der BitLocker-PIN und der Kennwortverwaltung

Eine BitLocker-PIN wird für die Pre-Boot-Authentifizierung verwendet. Ohne die korrekte PIN lässt sich das System nicht hochfahren oder starten. Gleichzeitig verhindert ein Kennwort den unbefugten Zugriff auf das Laufwerk oder den Datenträger, auch nach dem Start. Eine PIN ist in der Regel ein numerischer Code mit mindestens vier bis zwanzig Zeichen, während Passwörter eine alphanumerische Eingabe haben und viel länger sind.

Administratoren möchten möglicherweise BitLocker-Kennwortänderungen unter Windows einschränken, um unternehmensweit einheitliche oder komplexere Anmeldeinformationen zu erzwingen. Wenn Benutzer die Verschlüsselung willkürlich ändern können, kann dies zu verschiedenen Sicherheitslücken führen. Ebenso ist es keine Garantie für die Einhaltung der Vorschriften, wenn die Benutzer der Endgeräte allein für die regelmäßige Aktualisierung einer PIN oder eines Passworts verantwortlich sind.

Methoden, die verhindern, dass Standardbenutzer die BitLocker-PIN oder das Kennwort ändern

Angesichts der Bedeutung einer PIN oder eines Passworts können Administratoren die Benutzer daran hindern, unbedachte Änderungen vorzunehmen, die das Sicherheitsniveau schwächen können. Die Organisation von Passwörtern bietet zusätzlichen Schutz und macht die Verwaltung von Endgeräten konsistenter und einfacher zu implementieren. Im Folgenden finden Sie drei Möglichkeiten, die Änderung der BitLocker-PIN zu verhindern:

Die erste Methode: Lokalen Gruppenrichtlinien-Editor (GPO) verwenden

Der Gruppenrichtlinien-Editor ist ein leistungsstarkes Werkzeug zur Verwaltung des Verhaltens Ihres PCs in bestimmten Szenarien. Hier erfahren Sie, wie Sie mithilfe von Gruppenrichtlinien (GPO) die BitLocker-PIN-Änderung für Nicht-Administrationsbenutzer deaktivieren können:

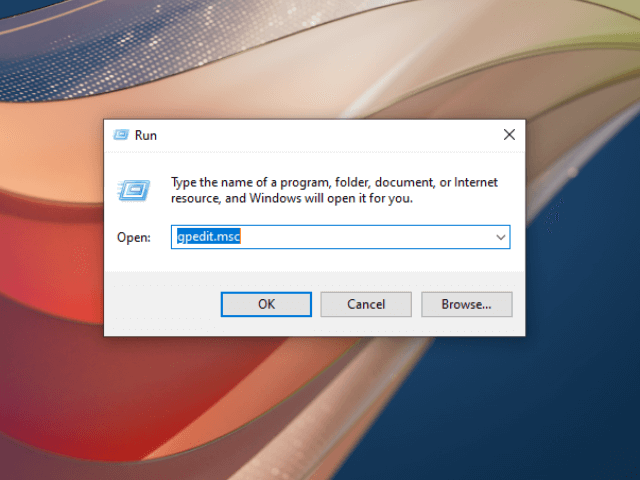

1. Schritt: Öffnen Sie den Editor für lokale Gruppenrichtlinien (als Administrator):

Bevor wir beginnen, beachten Sie bitte, dass das GPO-Snap-In nur in den Windows 10 Pro-, Enterprise- und Education-Editionen verfügbar ist. Sie können diese Methode auslassen, wenn Sie keinen Zugang zu GPO haben.

Um den Editor für lokale Gruppenrichtlinien zu öffnen, drücken Sie Windows + R , um das Dialogfeld als Administrator auszuführen. Geben Sie dann gpedit.msc ein und drücken Sie Enter. Mit dieser Aktion wird der Editor in einem neuen Fenster geöffnet.

Schritt 2: Navigieren Sie zu den Einstellungen für die BitLocker-Laufwerksverschlüsselung:

Gehen Sie unter Computerkonfiguration zu Administrative Vorlagen und dann zu Windows-Komponenten. Suchen Sie anschließend nach BitLocker Drive Encryption und klicken Sie auf Operating System Drive. Doppeltippen Sie im linken Bereich auf Standardbenutzern das Ändern der PIN- oder Kennwortrichtlinie untersagen , um die Einstellungen zu öffnen.

Wählen Sie dann, ob Sie aktivierenoder diese Richtliniedeaktivierenmöchten. Klicken Sie auf Übernehmen und dann OK , um die Änderungen zu speichern.

Methode 2: Verwenden der Eingabeaufforderung oder PowerShell

Das Erlernen von Powershell ist für die Konfiguration einiger BitLocker-Einstellungen nützlich. Hier ist die Befehlszeile, mit der Sie verhindern können, dass Benutzer die BitLocker-PIN oder das Kennwort ändern:

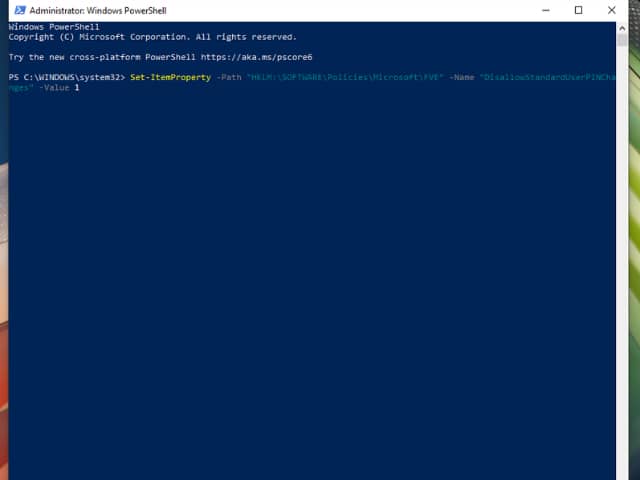

1. Schritt: Öffnen Sie PowerShell als Administrator

Verwenden Sie Windows Search und geben Sie PowerShell ein. Klicken Sie mit der rechten Maustaste auf Windows PowerShell und führen Sie es als Administrator aus.

Schritt 2: Verhindern, dass Standardbenutzer die PIN oder das Passwort ändern können

Führen Sie den folgenden Befehl aus, um die Änderung der BitLocker-PIN für Nicht-Administrationsbenutzer zu verhindern:

Set-ItemProperty -Path „HKLM:\SOFTWARE\Policies\Microsoft\FVE“ -Name „DisallowStandardUserPINChanges“ -Value 1

Drücken Sie Enter , um den Befehl zum Erstellen oder Aktualisieren eines Registrierungsschlüssels zur Durchsetzung der Beschränkung auszuführen.

Methode 3: Registrierungseditor verwenden (fortgeschrittene Benutzer)

Gehen wir abschließend die Schritte zum Ändern der BitLocker-PIN oder des Kennworts mit dem Registrierungseditor durch:

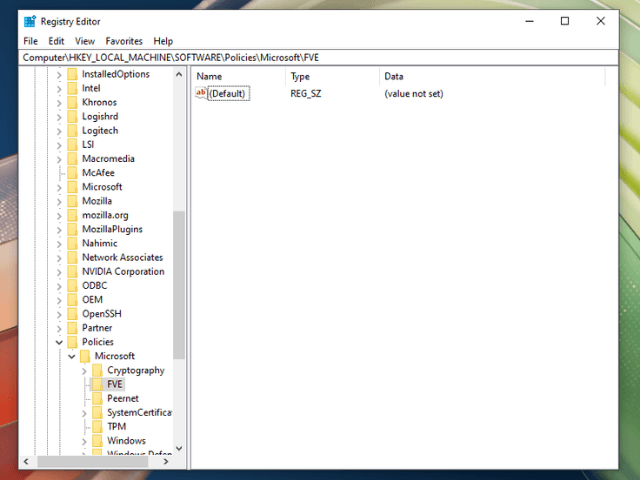

1. Schritt: Öffnen Sie den Registrierungseditor

Drücken Sie zunächst Windows + R , um das Dialogfeld zu öffnen. Geben Sie regedit ein und drücken Sie Enter.

Suchen Sie imRegistrierungseditor nach dem folgenden Pfad: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE. Wenn es keinen FVE Schlüssel gibt, müssen Sie ihn manuell hinzufügen. Klicken Sie mit der rechten Maustaste auf den Schlüssel Microsoft und erstellen Sie einen Unterschlüssel namens FVE.

Schritt 2: Hinzufügen DisallowStandardUserPINReset

Klicken Sie bei ausgewähltem FVE-Schlüssel mit der rechten Maustaste auf einen leeren Bereich im rechten Fensterbereich, erstellen Sie einen DWORD-Wert (32-Bit) mit dem Namen DisallowStandardUserPINReset und setzen Sie den Wert auf 1.

Schließen Sie den Registry Editor.

Bevor Sie Änderungen vornehmen, ist es ratsam, eine Sicherungskopie der Registrierung zu erstellen. Hier finden Sie eine Anleitung auf , wie Sie die Windows-Registrierung sichern und wiederherstellen können.

Überprüfung und Test der Einschränkungen

Sie können manuell testen, ob die Einschränkungen angewendet wurden, indem Sie zu einem Standardbenutzerkonto wechseln.

- Melden Sie sich mit einem Standardbenutzerkonto (Nicht-Administrator) auf demselben Computer an. Um einen solchen zu erstellen, gehen Sie zu Einstellungen > Konten > Familie und andere Benutzer > Andere Personen zu diesem PC hinzufügen.

- Öffnen Sie die Systemsteuerung und gehen Sie zu BitLocker Drive Encryption.

- Wenn die Einschränkungen funktionieren, sollte die Option zum Ändern der PIN ausgegraut sein. Außerdem sollte eine Fehlermeldung angezeigt werden, wenn der Benutzer versucht, die PIN zu ändern.

Alternativ können Sie auch die Ereignisprotokolle überprüfen, um die Änderungen zu bestätigen.

- Drücken Sie Windows + R, geben Sie eventvwr ein, und drücken Sie Enter.

- Überprüfen Sie BitLocker-Ereignisse, indem Sie zu Applications and Services Logs > Microsoft > Windows > BitLocker-API> Management gehen.

- Suchen Sie nach Ereignisprotokollen, die sich auf BitLocker-Konfigurationsänderungen oder Zugriffsversuche beziehen.

Versuchen Sie außerdem, die PIN oder das Kennwort als Administrator zu ändern, um zu sehen, ob die neuen Einschränkungen wie beabsichtigt angewendet wurden.

Fehlerbehebung bei häufigen BitLocker-PIN- oder Kennwortproblemen

Wenn die Einschränkungen nicht funktionieren, gehen Sie wie folgt vor:

- Überprüfen Sie die Registrierungswerte, um sicherzustellen, dass sie korrekt sind. DisallowStandardUserPINChanges sollte einen Wert von 1 haben.

- Wenn Sie dies noch nicht getan haben, starten Sie den Computer neu, um zu sehen, ob die Änderungen übernommen wurden.

- Öffnen Sie das Dialogfeld Ausführen erneut und geben Sie gpupdate/force ein, um sicherzustellen, dass die Richtlinienänderungen bereitgestellt wurden.

Als Vorsichtsmaßnahme können Sie auch überprüfen, ob BitLocker aktiviert und richtig konfiguriert ist. Stellen Sie außerdem sicher, dass dem Standardkonto keine administrativen Rechte gewährt wurden, wenn Sie die Richtlinienänderungen testen.

Zusätzliche Sicherheitsüberlegungen zur Verwendung von BitLocker

Der lokale Gruppenrichtlinien-Editor ist nicht optimal, wenn Sie Dutzende oder Hunderte von Assets zu konfigurieren haben. Stattdessen können Sie Windows Group Policy in Active Directory verwenden, um Geräte und Richtlinien in großen Mengen zu verwalten.

Noch besser, Sie können NinjaOne’s Endpoint Management Software nutzen, um vollständige Transparenz und Kontrolle über Ihre Anlagen zu erhalten. Mit einer zentralisierten Lösung können Sie Ihre Geräte verwalten und überwachen und gleichzeitig die Sicherheit und Compliance innerhalb des Unternehmens verbessern.

Unternehmen benötigen effiziente Überwachungsrichtlinien, einschließlich Warnmeldungen und Berichte über den Gesamtstatus von Geräten und Implementierungen. Daher ist es für große Unternehmen üblich, ihre IT-Verwaltungsstrategien mit Hilfe von Drittanbietersoftware oder -dienstleistern zu vereinheitlichen.

Erhöhen Sie die Datensicherheit mit automatischer Überwachung und Berichterstattung

BitLocker ist eine praktikable Option für Einzelanwender und kleine Unternehmen, die eine zusätzliche Sicherheitsebene für ihre Daten benötigen. Für Unternehmen, die bereit sind, weiter zu skalieren, kann es jedoch eine größere Herausforderung sein, BitLocker und andere native Datenverwaltungs- und -schutzsoftware konsequent zu verwalten und zu überwachen. Ziehen Sie daher eine leistungsfähigere, zentralisierte Verwaltungslösung in Betracht, um sich wiederholende Aufgaben zu automatisieren, Verschlüsselungsschlüssel zu überwachen und wichtige Netzwerk- und Datenrichtlinien durchzusetzen.