Berichten zufolge ist während der Coronavirus-Pandemie die Cyberkriminalität um 600 % gestiegen. Mit der zunehmenden Technologie-Abhängigkeit, sei es im privaten oder im geschäftlichen/beruflichen Leben, haben auch die Cyberangriffe zugenommen. Leider gibt es viele falsche Annahmen mit Blick auf die Cybersicherheit, die Unternehmen daran hindern, sich angemessen auf diese Angriffe vorzubereiten und darauf zu reagieren.

Catherine Pitt, Vizepräsidentin für Informationssicherheit bei Pearson, kommentierte: „Stellen Sie sich vor: Viele Unternehmen verwenden derzeit jedes Jahr die gleiche Menge an Zeit, Mühe und Geld um den Bestand an Reinigungsmitteln elektronisch zu erfassen, wie für ihre sensibelsten Unternehmensdaten.“ Für den Schutz dieser wichtigen Informationen müssen mehr Zeit und Ressourcen investiert werden.

IT-Sicherheit ist von größter Bedeutung, wenn es darum geht, die Daten und technischen Ressourcen Ihres Unternehmens zu schützen. Wir haben für Sie einen Überblick für eine It-Security-Checkliste zusammengestellt, die Ihnen den Einstieg erleichtern soll. Lassen Sie uns jedoch zunächst erörtern, warum es wichtig ist, das Sicherheitsrisiko zu bewerten.

Die Bedeutung von Sicherheitsrisikobewertungen

Die Durchführung einer IT-Sicherheitsrisikobewertung ermöglicht es Ihnen (oder einem Dritten), Ihre Systeme, Prozesse und Technologien zu überprüfen, um Risiken zu identifizieren, die von einem Angreifer ausgenutzt werden könnten.

Während dieser Überprüfung werden Tools eingesetzt, um Ihr Netzwerk auf Schwachstellen zu untersuchen. Die Prüfung umfasst Dinge wie Pen-Tests, eine Analyse des Benutzerverhaltens und das Vortäuschen von Phishing-Versuchen. Sobald die Schwachstellen identifiziert sind, wird ein Bericht erstellt, in dem die Sicherheitslücken aufgeführt sind. Anschließend kann Ihr Unternehmen diese Schwachstellen beseitigen. Der Bericht zur IT-Sicherheitsbewertung liefert konkrete Fakten und Belege dafür, woran es in der Cybersicherheit Ihres Unternehmens mangelt.

Welche Vorteile hat der Einsatz einer IT-Sicherheitscheckliste?

Die Verwendung einer IT-Sicherheitscheckliste hilft Ihnen sicherzustellen, dass alle Bereiche abgedeckt sind und Ihre IT-Umgebung geschützt ist. Indem Sie sich mit jeder Komponente befassen, entgeht Ihnen nichts und Sie schützen alle Bestandteile Ihrer Technologie vor Cyber-Bedrohungen. Sehen Sie sich die folgende IT-Security-Checkliste an, um zu erfahren, welche grundlegenden Elemente Sie in Ihre IT-Sicherheitsstrategie aufnehmen sollten:

IT-Security-Checkliste

IT-Sicherheit ist ein weit gefasster Begriff, der den Schutz aller Systeme, Daten und Geräte eines Unternehmens umfasst. Zu wissen, wie an jede einzelne Komponente in einer IT-Umgebung effizient schützen kann, ist eine große Aufgabe. Woher wissen Sie, welche Cybersecurity-Tools Sie benötigen oder wie Sie sicherstellen, dass alle Ihre IT-Assets angemessen geschützt sind?

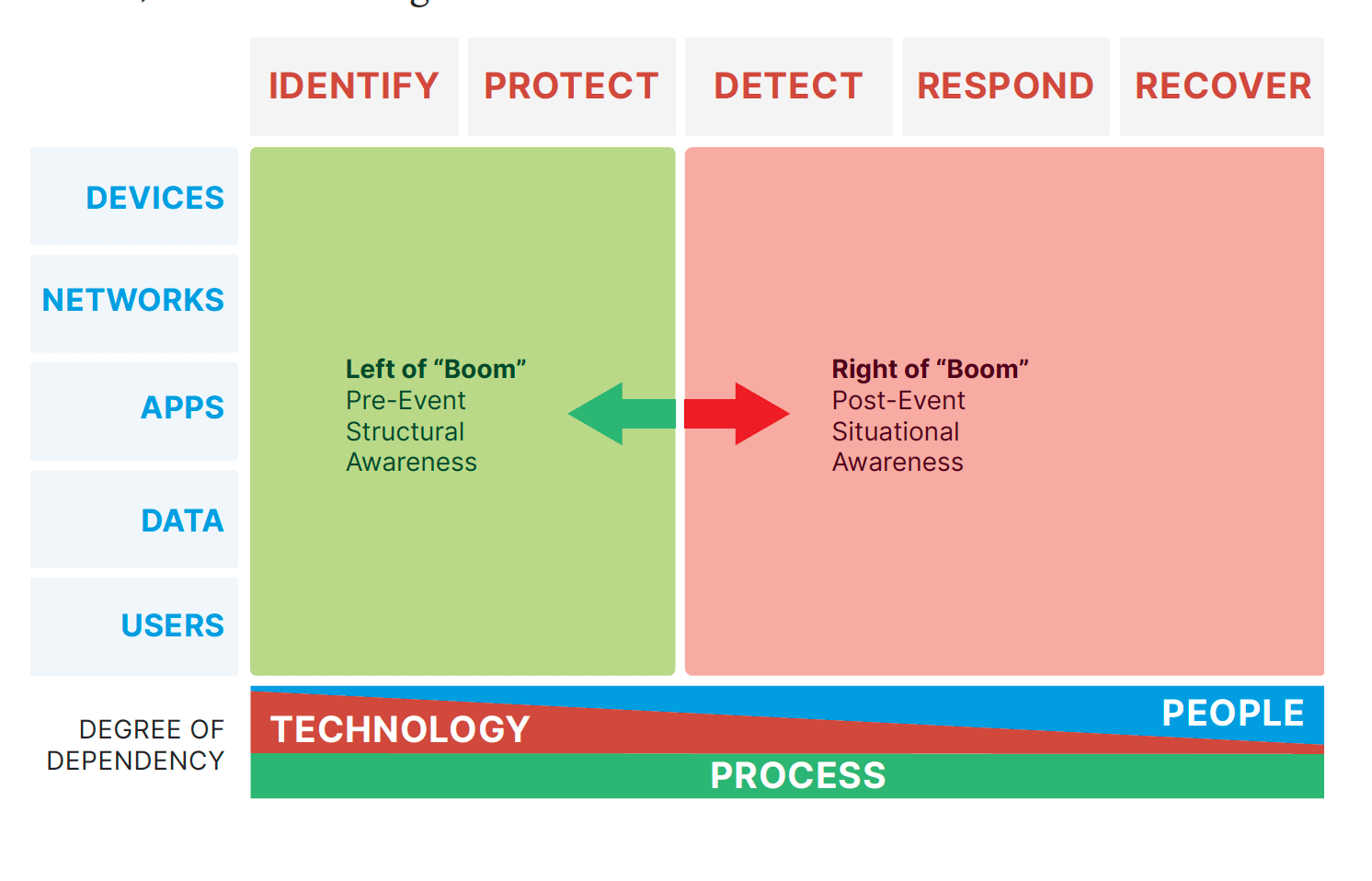

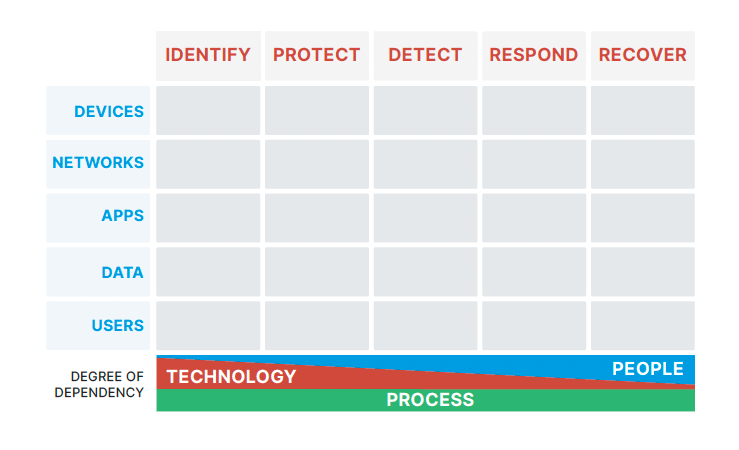

Um einen ansonsten komplizierten Prozess zu vereinfachen, hat Sounil Yu die Cyber Defense Matrix entwickelt. Dieses System hilft Unternehmen, ihre Sicherheitsumgebung und Sicherheitslage zu verstehen. Auf diesem System basiert auch unsere Checkliste.

Die Matrix beginnt mit den 5 Funktionen des NIST-Frameworks: identifizieren, schützen, erkennen, reagieren und wiederherstellen. Diese Funktionen bilden die erste Dimension der Matrix. In der zweiten Dimension der Matrix werden die wichtigsten Asset-Klassen aufgelistet, die in einer IT-Umgebung geschützt werden müssen. Diese Assets sind: Geräte, Apps, Netzwerke, Daten und Benutzer:innen.

Unterhalb des Rasters wird der Grad der Abhängigkeit angezeigt. Hier wird ein Kontinuum dargestellt, das angibt, wie sehr die einzelnen Funktionen von Technologie oder Menschen abhängig sind. Die Identifikationsfunktion ist beispielsweise am stärksten von der Technologie abhängig. Je weiter man sich auf dem Raster nach rechts bewegt, desto weniger hängt eine Funktion von der Technologie ab, während die Abhängigkeit von Menschen bei jeder weiteren Funktion zunimmt. Unterhalb des Technologie- und Menschenkontinuums besteht außerdem eine konstante Abhängigkeit vom Prozess.

Stellen Sie sicher, dass Sie über die Menschen, die Technologie und die Prozesse verfügen, um jede dieser Funktionen auszuführen.

Zunächst einmal haben Sie Ihre Assets: Fragen Sie sich, was Sie sichern wollen.

1. Geräte-/Endpunktsicherheit

Geräte- oder Endpunktsicherheit zielt darauf ab, Ihre Systeme und Assets auf den Geräten oder Endpunkten zu schützen. Diese Assets könnten Ihr Unternehmen erheblich beeinträchtigen, wenn sie nach außen gelangen oder in irgendeiner Weise missbraucht oder beschädigt werden. Zu den Sicherheitskontrollen für Endpunkte gehören der kontrollierte Zugriff, Laufwerksverschlüsselung, Passwortverwaltung, verwaltete AV und Gerätezulassung. Endpunkt-Management-Software verschafft Ihnen darüber hinaus einen besseren Überblick und mehr Transparenz, was eine Grundvoraussetzung für effektive Sicherheit ist. So können Sie Cyberangriffe früher erkennen.

2. Netzwerksicherheit

Das Netzwerk Ihres Unternehmens ermöglicht Zugang zu allen Bereichen der IT-Infrastruktur. Daher ist es wichtig, eine effektive Netzwerksicherheit zu gewährleisten. Dies wird durch Maßnahmen wie Netzwerksegmentierung, Zugriffskontrolle, Sandboxing und Zero Trust erreicht.

3. App-Sicherheit

Bei der Sicherheit von Anwendungen/Apps geht es darum, Sicherheitsfunktionen einzurichten, um Angriffe auf Anwendungsebene abzuschirmen. Zu den Sicherheitsfunktionen für Anwendungen gehören Authentifizierung, Autorisierung, Verschlüsselung und Protokollierung.

4. Datensicherheit

Datensicherheit ist der Schutz Ihrer IT-Assets während ihres gesamten Lebenszyklus. Dazu gehören die Speicherung von Daten, der Zugriff auf Daten, der Transfer/Transport von Daten und die ordnungsgemäße Entsorgung von Daten. Zu den gängigen Lösungen für Datensicherheit gehören Datenerkennung und -klassifizierung, Datenverschlüsselung, Daten-Backup und -Wiederherstellung, Datensegmentierung und mehr.

5. Sicherheit der Benutzer:innen

Laut IBM sind 95 % der Verstöße gegen die Cybersicherheit auf menschliches Versagen zurückzuführen. Menschen sind keine Maschinen: Sie können abgelenkt oder leicht getäuscht werden und sind unberechenbar, was es Angreifer:innen leichter macht, in Systeme einzudringen und sie zu gefährden. Zu den Sicherheitsmaßnahmen zum Schutz der Benutzer:innen gehören Phishing-Simulationen, Multi-Faktor-Authentifizierung (MFA) und Prüfungen im Backend.

Darüber hinaus gibt es gewisse Sicherheitsfunktionen oder -möglichkeiten – das, was Sie investieren müssen, um diese Assets tatsächlich zu schützen.

Die Cyber Defense Matrix klassifiziert diese Funktionen entweder links vom „Boom“ oder rechts vom „Boom“. Das bedeutet, dass sie in der Regel vor oder nach einem Cybersecurity-Ereignis stattfinden.

Identifizieren

Die Identifizierungsfunktion umfasst Maßnahmen, die notwendig sind, um eine Bestandsaufnahme all Ihrer Assets zu machen und Ihre aktuelle Sicherheitslandschaft zu verstehen. Dies kann die Durchführung einer Beurteilung von Schwachstellen oder die Analyse gegebener Angriffsfläche beinhalten. Wenn Sie in geeignete Tests und Bewertungen investieren, können Sie in Zukunft besser erkennen, wo Lücken bestehen und worauf Sie verstärkt achten müssen.

Schutz

Der Schutz Ihrer Assets umfasst Maßnahmen wie Hardening, Patching und Schwachstellenmanagement. Dazu können auch Maßnahmen gehören, die ergriffen werden, nachdem Malware erkannt wurde, beispielsweise die Isolierung eines Virus, um zu verhindern, dass er weitere IT-Assets infiziert. Beispiele für Schutzfunktionen sind die Anwendung sicherer Windows-Konfigurationen und die Installation von EDR/AV.

Erkennen

Das Erkennen basiert sowohl auf Menschen als auch auf Technologie und wird eingesetzt, nachdem ein Cyberangriff begonnen hat. Die Erkennungsfunktion wird verwendet, um Angreifer oder Cybersecurity-Ereignisse zu erkennen. Dies kann durch menschlich-manuelle Entdeckung und aktive Suche oder durch automatische Warnungen geschehen, wenn Aktivitäten in der IT-Umgebung von der Norm abweichen.

Reagieren

Die Reaktion auf das Ereignis ist die Art und Weise, wie Sie die Cyberbedrohung vernichten. Wie schnell Sie reagieren können und wie erfolgreich die Bedrohung beseitigt wird, entscheidet über die Auswirkungen des Ereignisses. Daher ist es wichtig, einen gut durchdachten Plan mit effektiven Reaktionsstrategien auszuarbeiten. Diese Funktion umfasst auch, wie Sie den entstandenen Schaden bewerten.

Wiederherstellen

Die letzte Funktion ist die Wiederherstellung. Nachdem Sie von einem Cyberangriff betroffen sind, müssen Sie einen Weg finden, den Schaden zu beheben und zum Tagesgeschäft zurückzukehren. Alle fünf Funktionen sind sehr wichtig, aber die letzte Funktion der Wiederherstellung zeigt tatsächlich die Stärke Ihrer IT-Sicherheitsstrategie. Hier geht es darum, beschädigte Assets wiederherzustellen und schnell zum normalen Betrieb zurückzukehren. Bestenfalls sind Sie nach einem Angriff auch in der Lage, Möglichkeiten zu erkennen und aufzuzeichnen, wie Sie Ihre IT-Sicherheitsstrategie in Zukunft verbessern können.

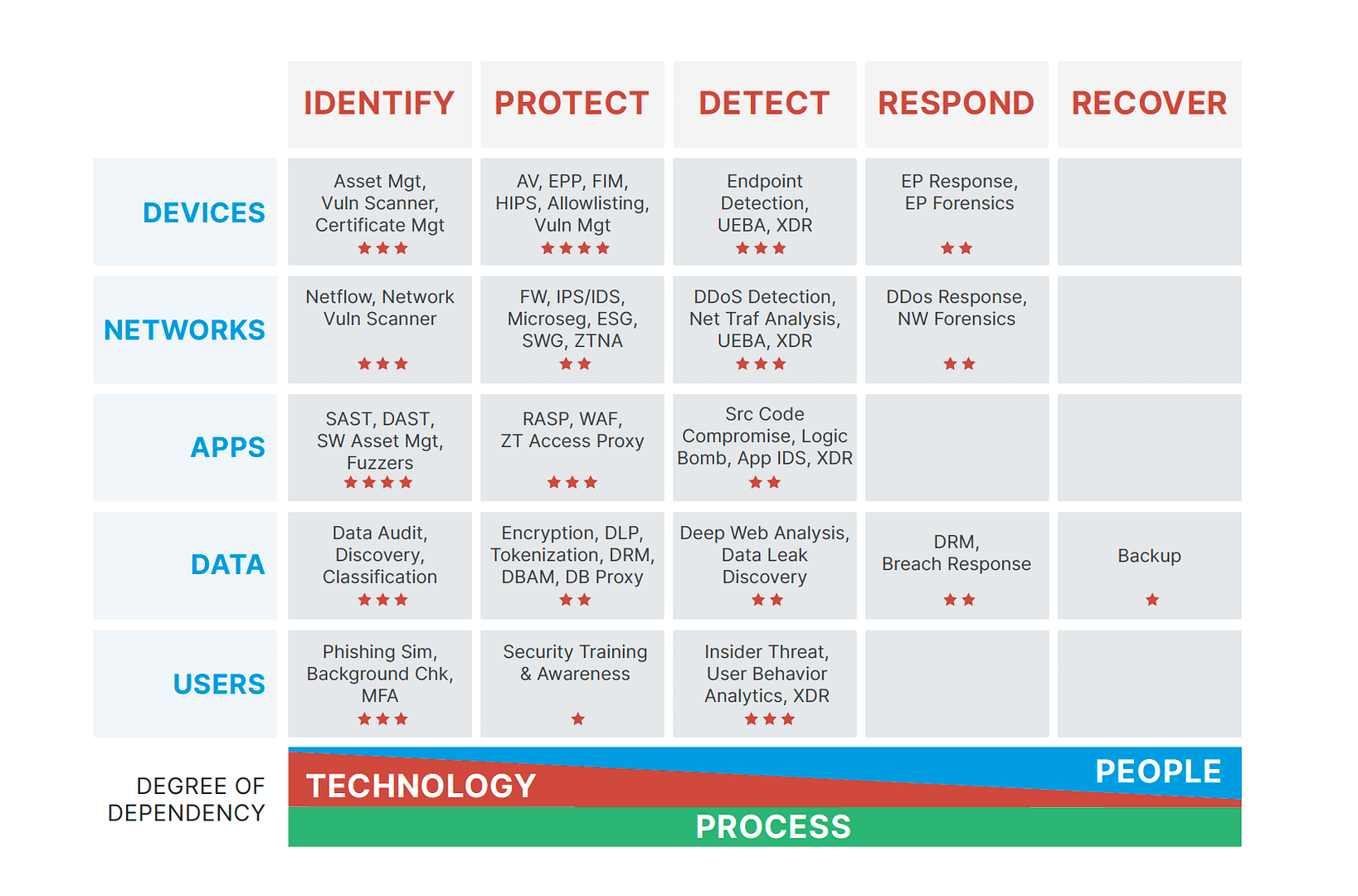

Verwenden Sie die Cyber Defense Matrix als IT-Sicherheitscheckliste, um eine Risikobewertung Ihrer IT-Umgebung durchzuführen. Diese Matrix zeigt mögliche Sicherheitsmaßnahmen und Kontrollen, die für jedes Asset in den genannten fünf Funktionen verwendet werden können:

Wenn Sie Ihre IT-Sicherheitsbewertung oder -prüfung durchführen, sollten Sie auch diese bewährten Verfahren (Best Practices) berücksichtigen:

Best Practices für die Durchführung eines IT-Sicherheitsaudits

Die Durchführung eines angemessenen Cybersicherheitsaudits ist für den Schutz und die Sicherheit Ihrer IT-Umgebung unerlässlich. Crash Test Security listet einige Best Practices für die Durchführung eines IT-Sicherheitsaudits:

IT-Sicherheitsziele definieren

Welche spezifischen Ziele wollen Sie mit Ihrem IT-Sicherheitssystem erreichen? Beginnen Sie damit, die IT-Ziele des Unternehmens zu umreißen und zu erläutern, was genau bei der Prüfung überprüft werden soll. Ermitteln Sie, welche Schwachstellen Sie zu beseitigen versuchen beziehungsweise welche potenziellen Lücken oder Probleme Sie entschärfen möchten.

Sicherheitsrichtlinien entwickeln

In den IT-Sicherheitsrichtlinien sind die Regeln und Erwartungen für den Zugriff auf und die Nutzung von Technologien durch die Angestellten Ihres Unternehmens festgelegt. Entwickeln und überprüfen Sie diese Richtlinien, damit alle Beteiligten auf dem gleichen Stand sind.

Alle Mitarbeiter:innen informieren

Alle Personen, die innerhalb des Unternehmens Zugang zu Technologien haben, müssen über grundlegende Kenntnisse der geltenden Cybersicherheitsrichtlinien verfügen. Sie sollten auch verstehen, welche Rolle sie bei einem IT-Sicherheitsaudit spielen.

Auf geltende Sicherheitsanforderungen zurückgreifen

Je nachdem, in welcher Branche Ihr Unternehmen tätig ist, gibt es bestimmte Datenschutzgesetze. Ermitteln Sie, welche Sicherheitsrichtlinien zu Ihrem Unternehmen passen, und verweisen Sie dann während des IT-Sicherheitsaudits auf die entsprechenden Sicherheitsvorschriften.

Alle Assets im Blick haben

Stellen Sie sicher, dass alle Ihre IT-Bestände inventarisiert sind. Bei der IT-Prüfung ist es außerdem hilfreich zu wissen, wie die Assets miteinander in Beziehung stehen und zusammenarbeiten. Daher ist die Erstellung eines Netzwerkdiagramms von Vorteil.

Sicherheitsrollen und -verantwortlichkeiten festlegen

Legen Sie fest, wer für welche Aufgaben im Bereich der Cybersicherheit verantwortlich ist. Dies hilft bei der Erstellung einer Eskalationsmatrix, sodass Sie sofort wissen, an wen Sie sich auf bestimmten Ebenen wenden müssen, wenn es zu Cybersecurity-Vorfällen kommt.

Endpunktsicherheit mit NinjaOne verwalten

IT-Sicherheit ist unerlässlich, um Unternehmensdaten, Geräte und andere IT-Ressourcen zu schützen. Außerdem hilft eine starke Cybersicherheitsstrategie dabei, potenzielle Cyberangriffe abzuwehren (oder zumindest zu verlangsamen) und angemessen auf diese zu reagieren. Mit einem gut durchgeführten Cybersecurity-Audit und einer IT-Sicherheitsstrategie können Sie Ihre IT-Assets besser schützen. In unserer MSP Cybersicherheitscheckliste finden Sie weitere Informationen darüber, wie Sie die IT-Umgebung Ihres Unternehmens schützen können.

NinjaOne ist eine Unified-Endpoint-Management-Lösung, die Funktionen wie Patching, Fernzugriff und Überwachung in einer einzigen Anwendung vereint. Stellen Sie sicher, dass all Ihre Geräte sicher und geschützt sind und melden Sie sich noch heute für eine kostenlose Testversion an.