Heutzutage nutzen Personen und Unternehmen Endpunkte, um viele verschiedene Dinge zu erledigen. Von alltäglichen Aufgaben bis hin zu großen Projekten. Endpunkt-Monitoring ist deshalb von hoher Relevanz. Zu Endpunkten gehören alle physischen Geräte, die mit einem zentralen Netzwerk verbunden sind und die mit diesem kommunizieren. Sie werden verwendet, um Daten zu bearbeiten oder Informationen auszutauschen.

Die Anzahl der Endpunkte, die ein durchschnittliches Unternehmen verwaltet, liegt bei 135.000, und diese Zahl steigt immer weiter an. Bei Monitoring und Management von Endpunkten geht es darum, den Überblick über diese vielen Geräte zu behalten und sicherzustellen, dass sie sich in einem optimalen Zustand befinden. Erfahren Sie mehr über das Monitoring von Endpunkten und warum die IT-Umgebung Ihres Unternehmens dieses benötigt.

Warum Sie sich um die Endpunkt-Sicherheit kümmern sollten

Endpunkte sind die Geräte, die für die Produktivität und die Mitarbeit in modernen Unternehmen eingesetzt werden. Da Endpunkte eng mit einem Unternehmensnetzwerk verbunden sind und über eine Vielzahl von Funktionen verfügen, sind sie ein Tool, das für die Produktivität von Endbenutzer:innen, aber auch für Störungen durch Bedrohungsakteure eingesetzt werden kann. Die Sicherheit von Endpunkten ist wichtig, weil Sie sicherstellen müssen, dass Ihr Netzwerk von allen Zugangspunkten aus sicher ist, um mögliche Cyberangriffe zu verhindern.

Die Sicherung von Endpunkten durch Endpunkt-Monitoring und -Management trägt auch zur Steigerung der Geschäftseffizienz bei. Aufgaben und Prozesse wie die Verwaltung von Patches, die Wartung von Endpunkten und das Onboarding neuer Geräte werden dadurch sehr viel einfacher und effektiver für den Schutz Ihrer Geräte.

Beispiele für Endpunkt-Sicherheitsbedrohungen

Nachfolgend finden Sie einige Beispiele für häufige Bedrohungen der Endpunktsicherheit, denen Unternehmen ausgesetzt sind:

Phishing

Es wird geschätzt, dass es im Jahr 2022 etwa sechs Milliarden Phishing-Angriffe gab. Phishing-Angriffe werden über E-Mails oder Textnachrichten verschickt, die vertrauenswürdig erscheinen, aber Benutzerdaten wie Anmeldedaten, Kontonummern, Finanzinformationen oder auch Sozialversicherungsnummern stehlen.

Malware

In der ersten Hälfte des Jahres 2022 wurden mehr als 270.000 neue Malware-Varianten entdeckt. Als Malware wird jede Software, jedes Programm oder jede Datei bezeichnet, die dazu dient, Daten zu stehlen oder ein Gerät oder System zu beschädigen.

Ransomware

Ransomware ist eine bestimmte Art von Malware, die damit droht, Daten öffentlich freizugeben oder den Zugriff darauf dauerhaft zu sperren, bis ein „Lösegeld“ gezahlt wird. Die Lösegeldforderungen haben teilweise bereits eine Höhe von 70 Millionen Dollar erreicht.

Was ist Endpunkt-Monitoring?

Endpunkt-Monitoring bedeutet, den Zustand, den Status, die Risiken und die Aktivitäten von Endpunkten zu überwachen und zu prüfen. Es handelt sich um einen fortlaufenden Prozess, bei dem die Endpunkte systematisch verwaltet werden, damit sie sicher sind und optimal funktionieren.

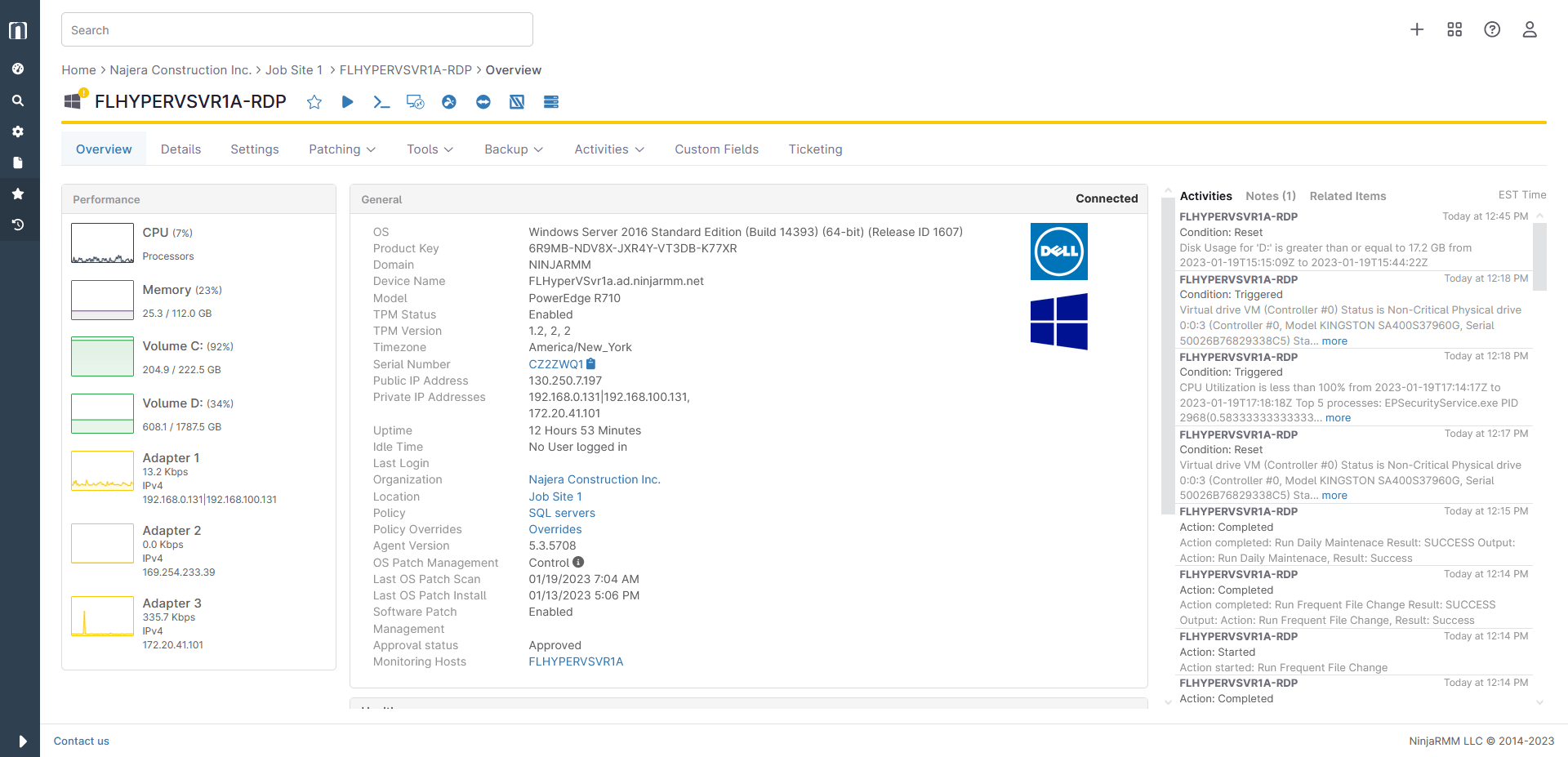

Beispiel für Endpunkt-Monitoring

Nachfolgend sehen Sie einen Screenshot einer Monitoring-Software, der direkt von der NinjaOne Monitoring-Software für Endpunkte stammt. Er enthält in der linken Spalte die Leistungsdaten des Endpunkts, in der rechten Spalte die Aktivitäten des Endpunkts und in der Mitte allgemeine Informationen zum Endpunkt.

3 Vorteile von Endpunkt-Monitoring

Daten in Echtzeit überwachen

Das aktive Endpunkt-Monitoring liefert Ihnen Echtzeitdaten von Ihren Endpunkten. Sie können zu jedem Zeitpunkt alle verfolgten Metriken sehen und feststellen, ob ein Gerät korrekt funktioniert. Wissen ist Macht, und das gilt besonders für das Management von Endpunkten.

Probleme proaktiv erkennen

Die kontinuierliche Überwachung der wichtigsten Metriken rund um die Uhr ermöglicht Ihnen einen Einblick in den Zustand Ihrer Geräte. Wenn eine Kennzahl über die voreingestellten Parameter hinausgeht, wissen Sie, dass etwas nicht in Ordnung ist, und Sie können das Problem schnell ermitteln. Andernfalls müssen Sie sich mit dem Resultat der Probleme auseinandersetzen und nach der Ursache suchen.

Sicherheit erhöhen

Das Monitoring von Endpunkten hilft Ihnen, die Sicherheit Ihrer Endpunkte drastisch zu erhöhen. Aufgrund der hohen Transparenz, die Sie durch diesen Prozess erlangen, können Sie Ihr gesamtes Netzwerk von Endpunkten einsehen und den Zustand von einer einzigen zentralen Stelle aus überwachen. Die verbesserte Sichtbarkeit hilft Ihnen auch festzustellen, wann ein Angreifer eingedrungen ist bzw. ob ein Cyberangriff stattfindet.

3 Herausforderungen beim Endpunkt-Monitoring

1. Tools für das Endpunkt-Monitoring

Eine der größten Herausforderungen beim Monitoring von Endpunkten ist die Auswahl der passenden Tools für Ihre Unternehmensumgebung. Firmen haben unterschiedliche Wünsche und Bedürfnisse mit verschiedenen Arten von Endpunkten, IT-Umgebungen und sogar Geschäftsstrukturen. Wir werden später in diesem Artikel darauf eingehen, wie Sie eine Lösung für das Monitoring von Endpunkten finden, aber Sie sollten wissen, dass dies für Unternehmen aller Branchen eine große Herausforderung darstellt.

2. Implementierung eines Monitoring-Prozesses

Wenn es nicht bereits eine Art von Monitoring-Prozess gibt, kann es schwierig sein, einen solchen in Ihrem Unternehmen zu implementieren. Das Monitoring von Endpunkten wird jedoch immer notwendiger, um ein sicheres und funktionierendes Netzwerk zu gewährleisten. Lassen Sie sich von IT-Expert:innen beraten und erstellen Sie im Voraus einen Plan, wie Sie die Software zum Monitoring der Endpunkte in Ihrer IT-Umgebung einsetzen und den Monitoring-Prozess durchführen wollen und können.

3. Sicherstellen, dass alle Endpunkte überwacht werden

Das Monitoring von Endpunkten funktioniert nur dann gut, wenn alle Endpunkte in der IT-Umgebung mit der Monitoring-Software verbunden sind. Andernfalls kann es vorkommen, dass sich unberechtigte Geräte mit dem Netzwerk Ihres Unternehmens verbinden, die möglicherweise wichtige Daten preisgeben oder die Sicherheit des Unternehmens im Allgemeinen gefährden. Richten Sie ein System ein, bei dem jeder neue Endpunkt zur Monitoring-Software hinzugefügt wird, oder suchen Sie nach einer Softwarelösung, die neue Endpunkte, die sich mit den Unternehmensressourcen verbinden, möglicherweise identifizieren oder erkennen kann.

Wie Sie eine Lösung für Endpunkt-Monitoring finden

Da Sie nun wissen, was Endpunkt-Monitoring ist und welche Vorteile und Herausforderungen es mit sich bringt, worauf sollten Sie dann bei einer Lösung zum Monitoring von Endpunkten achten? Einige wichtige Funktionen beim Monitoring, die die Effektivität des gesamten Prozesses erhöhen, sind:

Fernüberwachung (Remote-Monitoring)

Da die Zahl der Angestellten an entfernten und verteilten Standorten immer größer wird, reicht das Monitoring der Geräte vor Ort nicht mehr aus. Mit Remote-Monitoring können Sie alle Geräte verfolgen, egal wo diese sich befinden. So können Sie den Zustand und die Sicherheit der Endpunkte unabhängig von deren Standort optimieren.

Live-Telemetriedaten

Die automatische Übertragung von Endpunkt-Metriken macht die manuelle Erfassung von Endpunkt-Daten überflüssig. Eine Software zum Monitoring von Endpunkten kann Sie auch benachrichtigen, wenn bestimmte Metriken die festgelegten Parameter überschreiten, und detaillierte Berichte über den Zustand der Endpunkte insgesamt erstellen.

Überwachung und Verwaltung (Monitoring und Management)

Das Monitoring von Endpunkten ist zwar sehr leistungsfähig, da es eine Vielzahl von Endpunkt-Metriken verfolgen kann, aber es nützt Ihnen nicht viel, wenn Sie nicht auf die gesammelten Informationen reagieren können. Wenn die Daten zeigen, dass ein Endpunkt ein Problem hat, können Sie Maßnahmen ergreifen und Änderungen vornehmen, um das Problem zu beheben, was den Zustand und die Sicherheit Ihrer Endpunkte verbessert.

Endpunkt-Monitoring mit NinjaOne

Das Monitoring von Endpunkten ist ein wirkungsvoller Prozess, der Ihre IT-Umgebung verbessern und die Leistung Ihrer Endpunkte steigern kann. Es ist auch ein unschätzbares Tool, wenn es darum geht, ein sicheres Netzwerk zu schaffen und die Sicherheit Ihrer Endpunkte zu erhöhen.

Mit der integrierten Endpunkt-Management-Software von NinjaOne können Sie die Endpunkte Ihres Unternehmens von einem zentralen Standort aus überwachen und verwalten. Sie können jeden Endpunkt unabhängig von seinem Standort unterstützen, redundante IT-Aufgaben zum Monitoring und Management automatisieren und Ihre Effizienz steigern. Melden Sie sich noch heute für eine kostenlose Testversion an, um von diesen Vorteilen beim Monitoring und Management von Endpunkten zu profitieren.