Eine kürzlich durchgeführte Studie des Pew Research Center hat ergeben, dass etwa ein Drittel der US-Beschäftigten inzwischen vollständig remote arbeitet. Umso wichtiger ist es für MSP-Führungskräfte, bessere Strategien für das einheitliche Endpunkt-Management zu entwickeln. Dazu gehört auch, dass Sie Lösungen für das Mobile Device Management (MDM) und Mobile Application Management (MAM) für Ihr Unternehmen in Betracht ziehen.

Deshalb fragen Sie sich vielleicht, was die Hauptunterschiede zwischen MDM versus MAM sind.

Dieser Artikel fasst die Unterschiede zusammen und enthält wichtige Überlegungen für Ihren Entscheidungsprozess. Es ist nennenswert, dass die Entscheidung zwischen MDM und MAM stark von Ihren spezifischen Unternehmenszielen und dem IT-Budget abhängt. Keine Option ist besser als die andere, und beide bieten eine umfassende Kontrolle über Ihre mobilen Endpunkte.

Was versteht man unter Mobile Device Management (MDM)?

Unter Mobile Device Management versteht man die Überwachung und Verwaltung mobiler und Remote-Geräte wie Telefone, Tablets, Laptops und sogar Desktop-Computer für Remote-Mitarbeiter:innen. Da das gesamte Gerät aus der Ferne verwaltet wird, können Sie es zum Beispiel sperren oder löschen, falls es verloren geht oder gestohlen wird. Außerdem kann man remote verwalten, welche Anwendungen installiert sind, die Geräteaktivität überwachen, Richtlinien, wie etwa automatische Updates und Sicherheitsregeln, durchsetzen. Darüber hinaus stellt man sicher, dass die vollständige Geräteverschlüsselung aktiviert ist.

MDM bietet die meiste Kontrolle über Remote-Geräte, da es in der Regel auf der Geräteebene durchgesetzt wird, sodass Sie kontrollieren können, wie sie verwendet werden, und sie überwachen und verwalten können. Dies macht es zwar zu einer ausgezeichneten Wahl für die Verwaltung und Sicherung von mobilen Endpunkten, die sich im Besitz Ihres Unternehmens befinden, aber die meisten Mitarbeiter:innen werden nicht begeistert sein, MDM auf ihren privaten Geräten zu aktivieren, selbst wenn sie diese für die Arbeit benutzen.

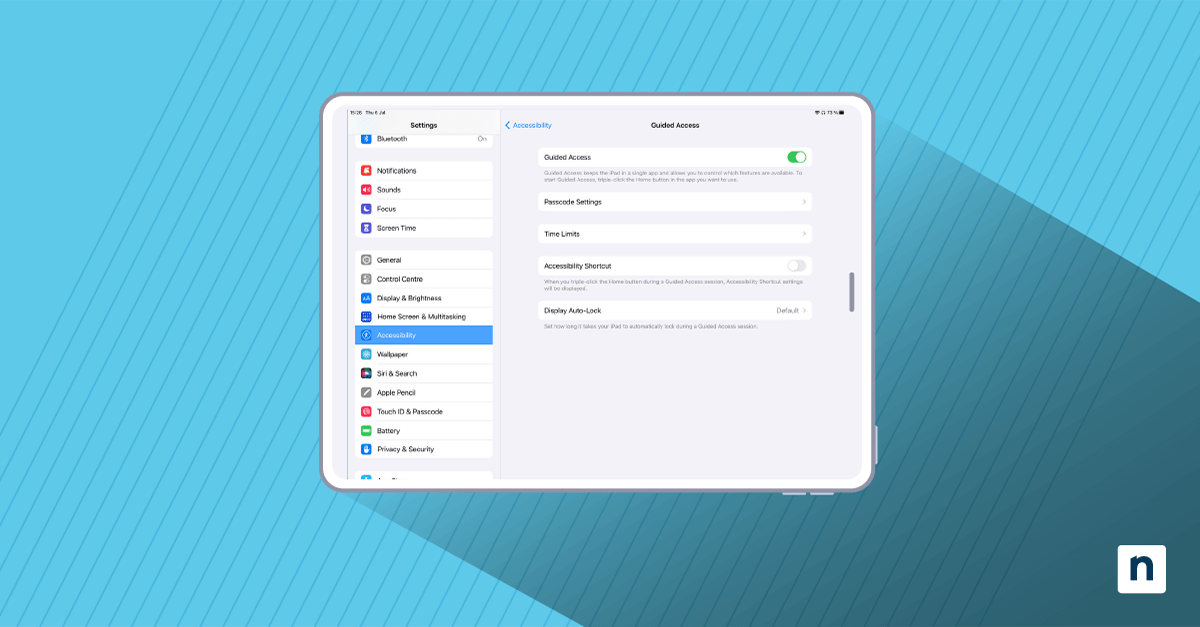

iOS, iPadOS und MacOS von Apple verfügen alle über integrierte MDM-Funktionen, ebenso wie Windows- und Android-Geräte. Für die Transparenz und das Management eines gemischten Gerätebestands mit Geräten verschiedener Anbieter bietet NinjaOne plattformübergreifendes Mobile Device Management mit zusätzlichen Funktionen und einheitlicher Kontrolle über Remote-Geräte.

| Vorteile von MDM | Beschränkungen von MDM |

|

|

Was ist Mobile Application Management (MAM)?

Das Mobile Application Management geht einen Schritt zurück vom MDM und umfasst nur die Überwachung und Verwaltung einzelner Anwendungen und nicht ganzer Geräte. Dieser Ansatz wird von Mitarbeiter:innen, die von ihren persönlichen Geräten aus arbeiten (bekannt als Bring your own device, BYOD), positiver bewertet.

MAM kann beispielsweise dafür sorgen, dass alle Aktivitäten innerhalb der E-Mail- und Team-Chat-Apps des Unternehmens streng kontrolliert und überwacht werden, während der Rest des Geräts unter der Kontrolle der Mitarbeiter:innen bleibt. Auf diese Weise können Sie Daten sichern und sicherstellen, dass diese Apps korrekt verwendet werden. Bei einem Diebstahl des Geräts lassen sich beispielsweise nur die Inhalte der von MAM kontrollierten Apps löschen, während der Rest des Geräts unberührt bleibt. Es bedeutet allerdings, dass Sie keine Kontrolle darüber haben, was sonst noch auf dem Gerät installiert werden könnte. Das geht mit dem Risiko einher, dass Benutzer:innen bösartigen Code versehentlich installieren.

MAM kann für Anwendungen eingesetzt werden, die über integrierte Mobile Management-Funktionen verfügen. Einige bieten ein eigenes, integriertes Mobile Application Management, andere lassen sich für ein zentrales Management in MDM/MAM-Plattformen integrieren.

| Vorteile von MAM | Beschränkungen von MAM |

|

|

Die Wahl treffen: Hauptunterschiede zwischen MDM versus MAM

Die Entscheidung zwischen der Überwachung und Verwaltung auf Geräte- oder Anwendungsebene für Remote-Mitarbeiter:innen, die Firmen- oder BYOD-Geräte verwenden, hat Auswirkungen auf die Sicherheit, die Komplexität und die Kosten für Ihr Unternehmen. Sie kann sich auch darauf auswirken, wie effektiv Ihre Angestellten ihre Geräte benutzen können.

| Sicherheit | Kontrolle | Flexibilität | Bereitstellung | Privatsphäre der Anwender:innen | Benutzererfahrung | Refinanzierung der Investition | Kundendaten | |

| MDM | Verwaltet das gesamte Gerät | Kontrolliert alles im IT-Netzwerk | Schränkt ein, was Benutzer:innen tun können und was nicht. | Anwender:innen können nur Apps installieren, die von ihrer IT-Abteilung genehmigt wurden | Wenig bis keine Privatsphäre der Benutzer:innen | Eingeschränkter Datenschutz kann zu einer schlechten Benutzererfahrung führen | Höhere Anfangskosten; die ROI hängt von mehreren Faktoren ab | Muss die Datensicherungs-Vorschriften einhalten |

| MAM | Verwaltet nur Anwendungen | Steuert nur eine MAM-fähige Anwendung | Mehr Flexibilität für Remote-Mitarbeter:innen | Benutzer:innen können ihre eigenen Anwendungen installieren | Bietet mehr Privatsphäre | Generell benutzerfreundlicher | Geringere Implementierungskosten. ROI ist fast immer garantiert | Muss die Datensicherungs-Vorschriften einhalten |

Bei Ihrer Entscheidung zwischen MDM und MAM sollten Sie die folgenden Faktoren abwägen:

- Sicherheit: Da Sie mit MDM das gesamte Gerät verwalten können, wird der Schutz verbessert, da Sicherheitsrichtlinien für das gesamte Gerät durchgesetzt werden können. Dies verhindert unautorisiertes Anwendungs- und Benutzerverhalten, das in einer MAM-Umgebung möglicherweise unbemerkt Ihre Geschäftsanwendungen überwachen oder mit ihnen interagieren kann.

- Kontrolle: MAM kann nur kontrollieren, was innerhalb einer MAM-fähigen Anwendung geschieht, während MDM alles von den Geräteeinstellungen bis zu den Anwendungsberechtigungen steuern kann. Es ermöglicht sogar die Verfolgung und Löschung von Geräten aus der Ferne.

- Flexibilität: MDM schränkt die Möglichkeiten der Endbenutzer:innen stark ein. MAM ermöglicht es Anwender:innen, ihre eigenen Geräte außerhalb der verwalteten Anwendungen zu kontrollieren, was aus ihrer Sicht in der Regel vorzuziehen ist.

- Komplexität der Bereitstellung und Verwaltung: MDM ist mit einem höheren Verwaltungsaufwand verbunden, da die Benutzer:innen viele Aufgaben nicht auf ihren eigenen Geräten durchführen können. Jedes Mal, wenn sie eine Anwendung installieren oder eine Konfigurationsänderung vornehmen möchten, müssen sie Unterstützung von Ihrem IT-Team anfordern.

- Privatsphäre der Benutzer:innen: Die Benutzer:innen mögen es zu Recht nicht, wenn MDM auf ihren persönlichen Geräten eingesetzt wird, da ihr Arbeitgeber dadurch die Kontrolle über ihre privaten Daten auf einem Gerät erhält, für das sie bezahlt haben. Stellen Sie sich vor, Ihr Arbeitgeber löscht Ihre Familienfotos aufgrund einer MDM-Fehlkonfiguration.

- Benutzererfahrung und -zufriedenheit: MDM gilt als invasiv und kann in einigen Fällen gegen Vorschriften verstoßen, die das Recht der Arbeitnehmer:innen auf Abschaltung der Verbindung garantieren.

- Kostenauswirkungen und ROI: MDM ist mit höheren Kosten verbunden, da die Infrastruktur und die Überwachungspflichten zunehmen, während MAM einfacher zu implementieren und zu verwalten ist, da es einen kleineren Bereich abdeckt. ROI-Berechnungen für MDM sind schwieriger, daher müssen Sie den Wert der Geräte und Daten, die Sie schützen, bewerten. Umgekehrt fördert MAM BYOD, was die Geschäftskosten senken kann.

- Bedenken hinsichtlich der Kundendaten: Sie sollten sicherstellen, dass Ihre MDM- oder MAM-Implementierung und Ihre Richtlinien den Datenschutz-Vorschriften (wie DSGVO und CCPA) gerecht werden. Dies gilt sowohl für die Daten Ihrer Mitarbeiter:innen als auch für alle Kundendaten, die auf den Geräten Ihrer Mitarbeiter:innen gespeichert sind.

Bei der Entscheidung, welche Prozesse und Richtlinien für die mobile Verwaltung in Ihrem Unternehmen implementiert werden sollen, sollten Sie eine vollständige Inventarisierung Ihrer Geräte und Ihrer sonstigen IT-Infrastruktur vornehmen, um dafür zu sorgen, dass die von Ihnen gewählte Lösung mit Ihrer vorhandenen Hardware und Software kompatibel ist.

Anwendungsfälle und Vorteile von MDM

Die Vorteile des MDM kommen am besten zum Tragen, wenn das Unternehmen Eigentümer aller zu verwaltenden Geräte ist und hochsensible oder wertvolle Daten auf dem Spiel stehen.

Gesundheitsdienstleister setzen MDM häufig ein, da sie mit sensiblen Gesundheitsdaten arbeiten und ihre Mitarbeiter:innen sehr mobil sind, was dazu führt, dass Geräte leicht verloren gehen. MDM ermöglicht es ihnen, Verschlüsselung auf Geräteebene durchzusetzen, den Zugriff mit Passwörtern oder biometrischen Daten zu kontrollieren und nur geprüfte und sichere Anwendungen zu installieren. Wenn ein Gerät verloren geht, kann es aus der Ferne gelöscht werden, um zu gewährleisten, dass kein unrechtmäßiger Zugriff auf geschützte Gesundheitsdaten möglich ist.

Anwendungsfälle und Vorteile von MAM

Mobile Application Management wird am besten in Szenarien eingesetzt, in denen Mitarbeiter:innen ihre eigenen Geräte für die Arbeit verwenden sollen.

Ein Beispiel wäre ein Sanitärbetrieb, dessen Mitarbeiter:innen in der Lage sein müssen, von ihren eigenen Geräten aus zu kommunizieren und sich während der Einsätze abzustimmen. MAM wäre hier ideal, da die E-Mail- und Zusammenarbeit-Apps des Unternehmens gesperrt, überwacht und gelöscht werden können, wenn ein Mitarbeiter das Unternehmen verlässt, während der Rest des Geräts unverändert bleibt. Die Mitarbeiter:innen fühlen sich mit dieser Einrichtung viel wohler, sodass das Unternehmen sie seltener mit Geräten ausstatten muss, die nur für die Arbeit bestimmt sind.

Sie müssen sorgfältig prüfen, ob MAM für Ihre Situation geeignet ist. Während dies für die meisten Unternehmen und die von ihnen verwalteten Daten ausreicht, gibt es kritische Anwendungen, bei denen MDM nach strengen Regeln eingesetzt werden sollte, zum Beispiel wenn Sie beliebte Tools zur Passwortverwaltung entwickeln.

MDM versus MAM: Integration und Koexistenz

Für große Unternehmen ist vielleicht ein gemischter Ansatz am besten geeignet. Das Mobile Device Management (MDM) kann für wichtige Mitarbeiter:innen eingesetzt werden, die mit den sensibelsten Daten umgehen, während das Mobile Application Management (MAM) generell für Mitarbeiter:innen eingesetzt werden kann, die weniger Verantwortung tragen und deren Zugriff auf die von ihnen benötigten Daten beschränkt werden kann.

Auf diese Weise können Sie sichere Geräte nur denjenigen zur Verfügung stellen, die sie benötigen, und die Einsparungen fördern, die BYOD den Unternehmen bringt, indem die Angestellten ihre eigenen Telefone, Tablets und Computer verwenden. Durch die Integration von MDM und MAM in einer Unternehmensumgebung wird auch der mit MDM verbundene Bereitstellungs- und Verwaltungsaufwand begrenzt, sodass dieser nur dort anfällt, wo er benötigt wird.

NinjaOne MDM ist eine umfassende Lösung für die Geräteverwaltung

Egal, welchen Ansatz Sie wählen, Sie sollten sicherstellen, dass Ihre Verwaltungsstrategie für Ihre Benutzer:innen so reibungslos wie möglich ist. Sie möchten nicht, dass die Anwender:innen versuchen, Ihre Cyber-Sicherheitsmaßnahmen zu umgehen, weil Sie Einschränkungen durchsetzen, die sie daran hindern, ihre eigenen Geräte zu verwenden oder ihre Aufgaben effektiv zu erfüllen.

NinjaOne MDM ist eine robuste Lösung mit integrierten MAM-Funktionen. Es ermöglicht Ihnen die einfache Verwaltung, Unterstützung und Sicherung all Ihrer Mobilgeräte über eine einheitliche Benutzeroberfläche.

Sichern Sie sich Ihr kostenloses Angebot, testen Sie 14 Tage gratis, oder sehen Sie sich eine Demo an.