Eine Zero-Trust-Strategie umfasst viele verschiedene Aspekte, wobei die Netzwerksegmentierung ein entscheidender Bestandteil ist. Bei der Netzwerksegmentierung wird ein Netzwerk in kleinere, isolierte Segmente aufgeteilt, um den potenziellen Schaden durch unbefugten Zugriff oder Angriffe zu minimieren.

In diesem Artikel werden wir die Rolle der Netzwerksegmentierung für die Sicherheit, die wichtigsten Grundsätze und acht bewährte Praktiken für die Netzwerksegmentierung untersuchen bewährte Praktiken der Netzwerksegmentierung um sie effektiv zu implementieren.

Die Rolle der Netzwerksegmentierung für die Sicherheit

Netzwerksegmentierung spielt eine entscheidende Rolle bei der Verbesserung der Sicherheit, indem sie die seitliche Bewegung von bösartigen Akteuren innerhalb Ihres Netzwerks einschränkt. Die Aufteilung eines Netzes in kleinere, sichere Teilnetze trägt dazu bei, Verletzungen oder Angriffe auf einen Bereich zu beschränken und ihre Ausbreitung auf das gesamte Netz zu verhindern.

Stellen Sie sich eine Villa mit Dutzenden von Zimmern vor, die Sie in Abschnitte (Teilnetze) unterteilen, mit Schlössern an den Türen der einzelnen Abschnitte (Implementierung von Sicherheitskontrollen). Wenn ein Eindringling einen Bereich betritt, ist er auf diesen Bereich beschränkt. Dies verhindert, dass sie auf das gesamte Anwesen zugreifen können, ähnlich wie die Segmentierung eines Netzwerks einen Einbruch auf ein Teilnetz beschränkt und den Rest Ihres Netzwerks schützt.

Die Cybersicherheit der Netzwerksegmentierung wird im Allgemeinen in zwei Haupttypen unterteilt: physische und logische Segmentierung.

- Physikalische Segmentierung bedeutet die Verwendung konkreter Hardware wie Switches und Router, um Netze zu trennen. Das ist vergleichbar mit der Errichtung von physischen Barrieren innerhalb eines Gebäudes.

- Bei derlogischen Segmentierunghingegen werden Netze mit Hilfe von Software-Tools oder Konfigurationen unterteilt, wie z. B virtuelle lokale Netzwerke (VLANs). Diese Methode bietet mehr Flexibilität und kann an Ihre speziellen Bedürfnisse angepasst werden.

Die wichtigsten Grundsätze der Netzsegmentierung

Um Best Practices für die Netzwerksegmentierung effektiv zu implementieren, müssen Sie die Grundprinzipien verstehen, die der Effektivität dieser Methode zugrunde liegen.

- Grundsatz des geringsten Rechtsanspruchs: Jedes Segment sollte nur Zugang zu den Ressourcen und Diensten haben, die für den jeweiligen Zweck erforderlich sind, wodurch die potenzielle Angriffsfläche begrenzt wird.

- Sichere Grenzen: Die Grenzen zwischen den Segmenten sollten klar definiert und geschützt sein, um unbefugten Zugang zu verhindern. Zur Überwachung und Kontrolle des Datenverkehrs zwischen den Segmenten sollten strenge Zugangskontrollen, z. B. Firewalls und Systeme zur Erkennung von Eindringlingen, eingesetzt werden.

- Überwachung und Protokollierung: Umfassende Überwachung und Protokollierungsmechanismen sollten vorhanden sein, um verdächtige Aktivitäten in jedem Segment zu erkennen und zu verfolgen. Auf diese Weise können Sie potenzielle Sicherheitsvorfälle sofort erkennen und geeignete Maßnahmen ergreifen, um sie zu entschärfen.

8 bewährte Praktiken der Netzwerksegmentierung

Die Implementierung der Netzsegmentierung erfordert eine sorgfältige Planung und Ausführung. Hier sind acht bewährte Verfahren sowie einige nützliche Technologien zu berücksichtigen die Sie bei der Entwicklung und Umsetzung Ihrer Netzwerksegmentierungsstrategie berücksichtigen sollten.

1. Identifizieren Sie kritische Vermögenswerte

Beginnen Sie damit, die kritischen Werte innerhalb Ihres Unternehmens zu ermitteln. Dabei kann es sich um sensible Daten, geistiges Eigentum oder Systeme handeln, die für Ihren Betrieb entscheidend sind. Wenn Sie den Wert und die Bedeutung dieser Werte verstehen, können Sie den Grad der Segmentierung bestimmen, der für ihren Schutz erforderlich ist, und sicherstellen, dass die sensibelsten und wichtigsten Bereiche zuerst gesichert werden. Dieser Ansatz schützt nicht nur Ihre wichtigsten Vermögenswerte, sondern optimiert auch die Ressourcenzuweisung zum Schutz von Bereichen mit hoher Priorität.

2. Durchführen einer Risikobewertung

Die Durchführung einer gründlichen Risikobewertung ist entscheidend für die Ermittlung potenzieller Schwachstellen und externer Bedrohungen für das Netz. Dieser Schritt ist wichtig, um Ihre Sicherheitslandschaft zu verstehen, Lücken in Ihrer Verteidigung zu identifizieren und zu beurteilen, wie viel Zeit und Aufwand Sie benötigen, um Ihre Sicherheitslage zu verbessern. Es wird Ihnen auch helfen, Ihre Bemühungen auf die Bereiche zu konzentrieren, in denen Sie am schwächsten sind, ohne weniger offensichtliche Schwachstellen zu übersehen.

3. Definition der Netzwerksegmentierungspolitik

Die Erstellung klarer, präziser Netzwerksegmentierungsrichtlinien ist für den Erfolg Ihres Netzwerksegmentierungskonzepts von entscheidender Bedeutung. Diese Maßnahmen sollten:

- Skizzieren Sie die Kriterien für die Segmentierung des Netzes, sei es nach Abteilung, Funktion oder Datensensibilität.

- Abstimmung mit Ihren allgemeinen Sicherheitszielen, um einen einheitlichen und strategischen Ansatz für die Netzwerksicherheit zu gewährleisten.

- Erleichterung einer strukturierten Umsetzung, die bestimmte Ziele und Vorgaben zu bestimmten Zeitpunkten erfüllt.

4. VLANs und Subnetze verwenden

Verwenden Sie VLANs und Subnetze zur logischen Trennung von Netzteilen. VLANs können bestimmte Arten von Datenverkehr gegenüber anderen priorisieren und so eine optimale Leistung für kritische Anwendungen sicherstellen. Sie können verschiedenen Segmenten bestimmte VLANs oder Subnetze zuweisen, um den Zugang und die Kommunikation zwischen Gruppen zu steuern. Diese logische Trennung ist entscheidend, um das Risiko eines unbefugten Zugriffs zu minimieren und einen effizienten Netzbetrieb zu gewährleisten.

5. Implementierung von Zugriffskontrolllisten (ACLs)

Zugriffskontrolllisten (ACLs) sind für die Verwaltung und Kontrolle des Verkehrsflusses zwischen Netzwerksegmenten unerlässlich. Sie ermöglichen es Ihren Administratoren, Regeln festzulegen, die die Art des erlaubten oder verweigerten Datenverkehrs bestimmen und sicherstellen, dass nur autorisierte Kommunikation zwischen den Segmenten stattfindet.

Überprüfen und aktualisieren Sie ACLs regelmäßig, um sie effektiv zu halten und sicherzustellen, dass Sie sich an alle Änderungen der Netzwerk- oder Sicherheitsanforderungen anpassen. Diese kontinuierliche Anpassung ist der Schlüssel zur Aufrechterhaltung einer sicheren und funktionalen Netzumgebung.

6. Einsatz von Firewalls

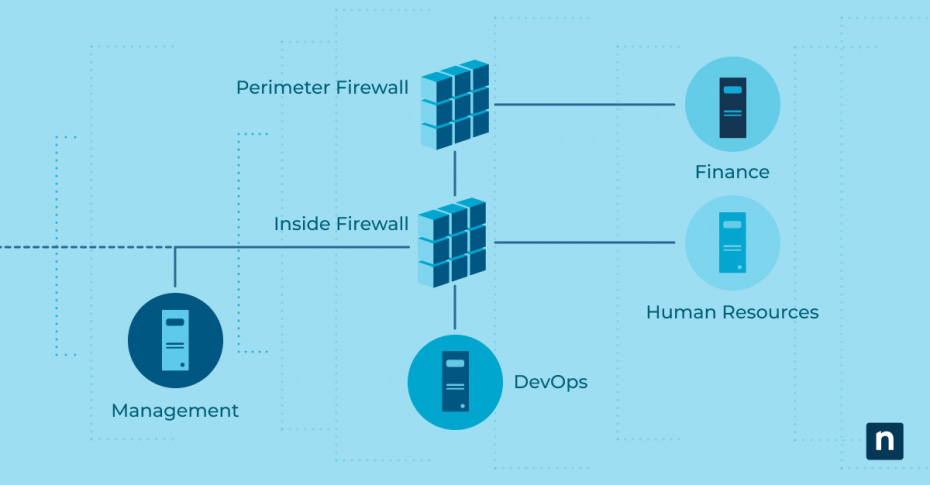

Firewalls fungieren als Torwächter, die den Datenverkehr zwischen Netzwerksegmenten genau überwachen und kontrollieren, verdächtige Muster aufdecken und eine zusätzliche Sicherheitsebene bieten. Die Implementierung sowohl von Perimeter- als auch von internen Firewalls mit detaillierten Sicherheitsrichtlinien und protokoll- oder anwendungsbasierter Segmentierung schafft einen mehrschichtigen Sicherheitsansatz.

Firewalls können auch verwendet werden, um entmilitarisierte Zonen zu schaffen, die öffentliche Server vom internen Netzwerk isolieren. Dadurch werden Ihre Abwehrmechanismen gegen externe und interne Bedrohungen erheblich verbessert.

7. Mikro-Segmentierung in Betracht ziehen

Mikro-Segmentierung ist eine Cybersicherheitsstrategie, die über die traditionelle Netzwerksegmentierung hinausgeht und hochspezifische, sichere Zonen in Rechenzentren und Cloud-Umgebungen schafft. Durch die Unterteilung von Netzwerksegmenten in kleinere, detailliertere Teilsegmente – oder sogar die Segmentierung nach einzelnen Arbeitslasten – ermöglicht die Mikrosegmentierung eine genauere Kontrolle des Datenverkehrs und maßgeschneiderte Sicherheitsrichtlinien.

Außerdem können Sie Sicherheitsrichtlinien definieren, die auf den spezifischen Anforderungen der einzelnen Workloads basieren, unabhängig davon, ob sich diese in der Cloud oder vor Ort befinden. Diese Flexibilität ist entscheidend für hybride und Multi-Cloud-Umgebungen.

8. Regelmäßig testen und aktualisieren

Die Netzwerksegmentierung ist kein einmaliger Aufwand, sondern ein kontinuierlicher Prozess, der regelmäßige Überwachung, Tests und Aktualisierungen erfordert, um effektiv zu bleiben. Führen Sie regelmäßig Penetrationstests und Schwachstellenbewertungen durch, um Schwachstellen oder Lücken in Ihrer Segmentierungsstrategie zu ermitteln und entsprechend anzupassen.

Außerdem sollten Sie Ihre Segmentierungsrichtlinien und -kontrollen stets auf dem neuesten Stand halten, damit Sie neuen Bedrohungen wirksam begegnen und Änderungen an Ihrer Netzwerkinfrastruktur berücksichtigen können. Diese kontinuierliche Sorgfalt gewährleistet die langfristige Effektivität und Widerstandsfähigkeit Ihrer Netzwerksegmentierungsstrategie.

Vorteile der Implementierung von Best Practices zur Netzwerksegmentierung

Die Netzwerksegmentierung ist ein Eckpfeiler der modernen Cybersicherheit und bietet einen vielschichtigen Ansatz zum Schutz der digitalen Ressourcen Ihres Unternehmens. Durch die Implementierung von Best Practices für die Netzwerksegmentierung können Sie von mehreren Vorteilen in Bezug auf Sicherheit, Compliance und betriebliche Effizienz profitieren.

- Verbesserte Sicherheit: Durch die Segmentierung des Netzes wird das Risiko von Seitwärtsbewegungen erheblich verringert, da Bedrohungen auf bestimmte Segmente beschränkt werden. Diese Eindämmung verhindert, dass sich Angreifer ungehindert in Ihrem Netzwerk bewegen können, und minimiert so den potenziellen Schaden eines Sicherheitsvorfalls.

- Verbesserte Einhaltung der Vorschriften: Bewährte Verfahren zur Netzwerksegmentierung helfen Ihrem Unternehmen bei der Einhaltung verschiedener gesetzlicher Vorschriften, indem sensible Daten und Systeme isoliert werden. Es vereinfacht den Nachweis der Konformität und reduziert den Umfang von Prüfungen und Bewertungen.

- Operative Belastbarkeit: Im Falle eines Sicherheitsvorfalls ermöglicht Ihnen die Netzwerksegmentierung, die Auswirkungen zu isolieren und einzudämmen und so Ausfallzeiten und Unterbrechungen kritischer Abläufe zu minimieren. Diese Ausfallsicherheit gewährleistet, dass der Rest Ihres Netzes auch dann noch funktionsfähig bleibt, wenn ein Segment beeinträchtigt wird.

Abschließende Überlegungen

Bewährte Praktiken zur Netzwerksegmentierung sind eine wichtige Sicherheitsmaßnahme, die Ihr Unternehmen zum Schutz Ihrer vertraulichen Daten umsetzen muss. Wenn Sie die in diesem Artikel beschriebenen Grundsätze und bewährten Verfahren befolgen, können Sie Ihre Sicherheitslage verbessern und die möglichen Auswirkungen von Sicherheitsvorfällen minimieren.

Suchen Sie Unterstützung bei der Optimierung, Verwaltung und Überwachung der Netzwerksicherheit? Mit den Überwachungs- und Warnfunktionen von NinjaOne können Sie über eine benutzerfreundliche Oberfläche proaktiv auf Anomalien, Sicherheitsverletzungen oder Leistungsprobleme reagieren.

Planen Sie eine Demo oder starten Sie Ihre 14-tägige Testversion hier.