Keine Frage: Patching ist eine mühsame Angelegenheit. Im Artikel von CNP technologies über die Bedeutung von Patches wird darauf hingewiesen, dass „74% der Unternehmen nach eigener Aussage einfach nicht schnell genug patchen können, da die durchschnittliche Zeit für das erfolgreiche Verteilen eines Patches 102 Tage beträgt.“ Das Verständnis des Patch-Management-Zyklus ist der erste Schritt, den Unternehmen gehen müssen, um ihre Patching-Prozesse zu optimieren und eine sicherere IT-Umgebung zu schaffen.

Unterschiede zwischen Schwachstellen-Management und Patch-Management

Schwachstellen-Management (Vulnerability Management) und Patch-Management sind ähnliche Prozesse, aber sie sind nicht identisch. TechTarget erläutert, dass es viele grundlegende Unterschiede zwischen Patch-Management und Schwachstellen-Management gibt, auch wenn die beiden Begriffe oft synonym verwendet werden.

Schwachstellen-Management ist der Prozess der Identifizierung, Analyse, Meldung und Behebung von Bedrohungen im Bereich der Cybersicherheit, während Patch-Management der Prozess der Erstellung und Installation von Patches ist, um derartige Schwachstellen zu beheben oder ein Produkt oder einen Dienst zu aktualisieren.

Warum ein Patch-Management-Lifecycle wichtig ist

Wenn ein Unternehmen den Patch-Management-Zyklus klar versteht, kann sein IT-Team jede einzelne Phase perfektionieren, um so optimale Ergebnisse zu erzielen. Darüber hinaus können Unternehmen, die einen schrittweisen Patch-Management-Zyklus verfolgen, von vielen Vorteilen eines effektiven Patch-Managements profitieren.

5 Herausforderungen beim Patch-Management

Ein schrittweiser Prozess für das Patch-Management kann dabei helfen, gewisse Herausforderungen zu lösen, die Ihre IT-Abteilung belasten. Laut Scappman gibt es fünf häufige Probleme beim Patch-Management, mit denen Unternehmen aktuell zu kämpfen haben.

1) Zeitaufwand

Laut einer Studie von Ivanti zum Patch-Management aus dem Jahr 2021 sind 71% der befragten IT- und Cybersicherheitsexpert:innen der Meinung, dass Patching zu kompliziert und zeitaufwändig ist. Um das Patching effizienter zu gestalten, versuchen IT-Experten, die Abläufe so weit wie möglich zu straffen und zu automatisieren.

2) IT-Inventar

Allzu oft verfügen IT-Teams nicht über eine vollständige Übersicht über das IT-Inventar, auf die sie sich beim Patchen beziehen können. Deshalb ist es wichtig, ein vollständiges IT-Asset-Inventory zu implementieren und zu pflegen.

3) Bestehende Risiken

Da sich das Patching darauf konzentriert, die problematischsten Schwachstellen zuerst zu beheben und die anderen für später aufzusparen, bleiben beim Patching-Prozess einige Schwachstellen und andere Probleme oft ungelöst. Dadurch sind die Systeme weiterhin anfällig für Angriffe, was die Sicherheit schwächt und die Risiken erhöht.

4) Fehlgeschlagene Patches

Die Aktualisierung von Software ist riskant und Fehler beim Patchen können für ein Unternehmen zahlreiche Probleme hervorrufen. Die Patching-Statistiken von Heimdal Security zeigen, dass „72% der Führungskräfte Angst haben, Security-Patches sofort zu installieren, da diese ‚etwas kaputt machen’ könnten.“

5) Schwachstellenmanagement

Selbst Unternehmen mit den besten Patching- und Schwachstellenmanagement-Prozessen stoßen auf Sicherheitslücken. Leider ist das Patchen immer eine Aufholjagd: Sobald ein IT-Team eine Schwachstelle gepatcht hat, kann jederzeit eine andere auftauchen.

Die 10 Phasen eines Patch-Management-Lifecycle

Ein vollständiger Patch-Management-Zyklus bildet den gesamten Patch-Management-Prozess ab. In der folgenden Liste werden alle Phasen einzeln aufgeführt. Einige Unternehmen entscheiden sich aber dafür, bestimmte Phasen miteinander zu kombinieren. Ein vollständiger Patch-Management-Zyklus umfasst diese 10 Phasen:

Phase 1: Identifikation

Vor der Einführung eines Patch-Management-Prozesses benötigt ein Unternehmen ein Netzwerkinventar, das alle in einem Netzwerk vorhandenen IT-Assets auflistet. Um ein umfassendes Netzwerkinventar zu erstellen, muss ein Team eine gründliche Netzwerkanalyse mithilfe von Netzwerkanalysesoftware durchführen.

Phase 2: Prioritätensetzung

Nach der Durchführung einer solchen Netzwerkanalyse der aktuellen IT-Umgebung kann ein Team dann die Schwachstellen und Risiken, die bei der Analyse festgestellt wurden, nach Prioritäten ordnen. Kategorisieren Sie Benutzer:innen und/oder Systeme nach Risiko und Priorität, um in den folgenden Phasen gezieltere Patching-Richtlinien zu erstellen.

Phase 3: Richtlinien

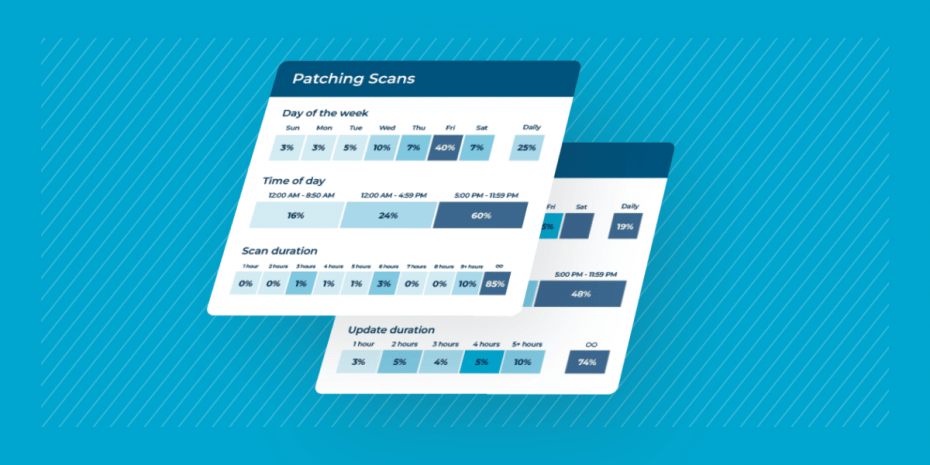

Nach der effektiven Kategorisierung der Benutzer:innen und/oder Systeme kann ein Unternehmen nun Richtlinien für das Patch-Management erstellen. Das Schaffen einer effektiven und skalierbaren Patching-Richtlinie ist ein einfacher und unkomplizierter Prozess, der es Benutzer:innen ermöglicht, die entsprechenden Handlungen auszuführen, um den Anforderungen des Patching-Prozesses mühelos gerecht zu werden und die entsprechenden Prozesse einzuhalten. In diesen Patching-Anforderungen oder Kriterien wird festgelegt, was, wann und unter welchen Bedingungen gepatcht werden muss.

Phase 4: Überwachung

In dieser Phase hält ein Team Ausschau nach neuen Patches und Informationen von Anbietern zu neuen Sicherheitslücken. In der Regel richten Unternehmen ein System ein, um automatisch Benachrichtigungen über anstehende Patches und Schwachstellen-Updates von Anbietern zu erhalten, anstatt diese manuell zu verfolgen.

Phase 5: Testen

Um Patches zu testen, verwendet ein IT-Team in der Regel eine Testumgebung, in der es unerwartete Probleme aufspüren kann, bevor die Patches tatsächlich installiert werden. Bevor die nächste Phase des Patch-Zyklus eingeleitet wird, sollte ein Unternehmen sicherstellen, dass die Patches erfolgreich in der Testumgebung installiert wurden und dass sie dort wie vorgesehen funktionieren.

Phase 6: Modifikationen

Die Dokumentation ist mühsam, aber sie ist notwendig, damit das gesamte IT-Team und andere Mitglieder eines Unternehmens auf dem gleichen Stand sind. Notieren Sie sich alle Veränderungen, die mittels Patches vorgenommen werden sollen, bevor Sie diese verteilen.

Phase 7: Bereitstellung

Jetzt ist es an der Zeit, die Patches gemäß den in Phase drei festgelegten Patch-Management-Richtlinien bereitzustellen. In dieser Phase wird festgestellt, ob die Patches tatsächlich erfolgreich sind oder ob weitere Veränderungen vorgenommen werden müssen.

Phase 8: Überprüfung

Ausstehende oder fehlgeschlagene Patches können manchmal auch nach der Bereitstellung auftauchen. Überwachen Sie die Prozesse genau auf Inkompatibilität oder Leistungsprobleme und informieren Sie die Endbenutzer:innen gegebenenfalls über Probleme und geplante Lösungen.

Phase 9: Berichterstattung

Patch-Compliance-Reporting ermöglicht es Führungskräften und einzelnen Abteilungen, einen Einblick in die aktuelle IT-Infrastruktur sowie die Auswirkungen von Patches zu erhalten. Im Idealfall sollte jeden Monat ein Patch-Compliance-Report erstellt werden.

Phase 10: Wiederholung

Die letzte Phase des Patch-Management-Lifecycle besteht darin, die Phasen eins bis neun immer wieder zu überprüfen, zu aktualisieren und zu wiederholen. Auf diese Weise bleiben die Informationen aktuell und korrekt, sodass ein IT-Team alle Patch-Management-Prozesse weiter verfeinern und optimieren kann.

Lösen Sie Ihre Patching-Herausforderungen mit NinjaOne

Eine der besten Möglichkeiten, die Herausforderungen beim Patching zu meistern, ist die Patch-Management-Software von NinjaOne zur Automatisierung Ihrer Prozesse einzusetzen. Mit NinjaOne’s Patching-Lösung können Sie Prozesse automatisieren, Schwachstellen beheben und Ihr gesamtes IT-Portfolio von einer einzigen Benutzeroberfläche aus überblicken. Melden Sie sich für eine kostenlose Testversion an und optimieren Sie alle 10 Schritte Ihres Patch-Management-Prozesses.