Das Patchen gefährdeter Software und Systeme ist wichtiger und anspruchsvoller denn je. So können IT-Experten ihren Patch Management Prozess umkrempeln, damit er effizienter wird und sie weniger eingreifen müssen, um für die Sicherheit ihrer Netzwerke zu sorgen.

Die Themen dieses Beitrags:

- Weshalb effizientes Patch Management immer relevanter wird

- Wie ein effizienter Patch Management Prozess aussehen sollte [Beispiel-Workflow in 10 Schritten]

- 3 Best Practices und Grundregeln für IT-Experten

Lassen Sie uns Ihnen helfen, die Patch-Bereitschaft Ihrer Organisation zu bewerten und Lösungen zu vergleichen, um die richtige Passform zu finden.

→ Laden Sie unseren Käuferleitfaden für Patch-Management herunter

Weshalb ist Patch Management so wichtig?

Patching sorgt nicht nur dafür, dass Systeme und Anwendungen reibungslos laufen, sondern ist auch eine der wichtigsten Maßnahmen, um die Sicherheit moderner Unternehmen zu gewährleisten. Wenn Computer nicht gepatcht werden, sind sie anfällig für Cyberangriffe. Dieses Risiko ist alles andere als theoretisch. So zeigt diese englischsprachige Studie des Ponemon Institute auf, dass die Mehrzahl aller erfolgreichen Cyberangriffe (57%) direkt darauf zurückzuführen sind, dass die Angreifer eine bekannte Sicherheitslücke ausnutzten, die nicht ordnungsgemäß durch entsprechende Patches beseitigt wurde.

57% aller Sicherheitsverletzungen lassen sich auf schlechtes Patch Management zurückführen.

Quelle: Ponemon

Man braucht nur die Überschriften zum Thema Cybersicherheit zu überfliegen, um schnell auf eine Reihe von Beispielen zu stoßen: Von Equifax (Ursache: Eine zwei Monate alte, nicht gepatchte Sicherheitslücke bei Apache Struts) bis zu SingHealth (1,5 Millionen abgegriffene Patientendaten über eine veraltete Outlook-Version)).

Diese Vorfälle führten zu öffentlichkeitswirksamen Verletzungen der Sicherheit und des Datenschutzes, die mit Hilfe eines konsequenteren und effizienteren Patch Managements hätten vermieden werden können.

Als in der Corona-Pandemie plötzlich nach Lösungen gesucht werden musste, um Mitarbeitern die Arbeit im Home-Office zu ermöglichen, haben sich die Angreifer auf diesen Trend eingestellt. Sie suchen inzwischen routinemäßig nach Sicherheitslücken in den meistgenutzten Lösungen für private Netzwerke (VPNs). Dazu gehören:

- Citrix (CVE-2019-19781)

- Palo Alto (CVE-2020-2021)

- Pulse Secure (CVE-2019-11510)

- SonicWall (CVE-2020-5135).

Besondere Herausforderungen für kleine und mittelständische Unternehmen (KMUs)

Wenn sogar einige der größten und profitabelsten Unternehmen der Welt sich mit dem Patch Management schwertun, wie stehen die Chancen dann erst für kleine und mittelständische Unternehmen, die nur begrenzt auf Ressourcen für den IT-Support zurückgreifen können?

Mehr als 18.000 CVEs (Häufige Schwachstellen und Anfälligkeiten) wurden im Jahr 2020 veröffentlicht.

Quelle: InfoSecurity Magazine

Eine der größten Schwierigkeiten beim Patching besteht im Zeitaufwand, den man für den Prozess aufwenden muss. Patch Management ist kompliziert und kann für die Endbenutzer einen Störfaktor darstellen. Infolgedessen wird das Patchen gerne aufgeschoben oder wichtige Updates werden nicht installiert. Bei mehr als 18.000 im Jahr 2020 veröffentlichten CVEs (häufige Schwachstellen und Anfälligkeiten), überrascht es wenig, dass einige Unternehmen Schwierigkeiten haben, Aktualisierungen zeitnah zu übernehmen.

Die durchschnittlich zum Patchen benötigte Zeit beträgt 102 Tage.

Quelle: Ponemon

Leider steigt das Sicherheitsrisiko an, welches ungepatchte Systeme für ein Unternehmen darstellen. Sobald eine Sicherheitslücke bekannt gegeben und ein Patch dafür veröffentlicht wurde, beginnt ein Wettkampf zwischen Unternehmen und Kriminellen. Es gilt dann die eigenen Geräte schnell zu patchen, sodass den Angreifern nicht genügend Zeit bleibt, einen Weg zum Ausnutzen der öffentlich gewordenen Sicherheitslücke zu finden. Dieses Zeitfenster wird deutlich kleiner. Einige jüngere Beispiele zeigen, wie Angreifer zunehmend in der Lage sind Cyberangriffe auf Schwachstellen durchzuführen, bevor diese bekannt gemacht wurden oder innerhalb weniger Tage nach ihrer Veröffentlichung.

Sobald funktionierende Exploits entwickelt werden, werden Sie schnell in größerem Umfang eingesetzt. Scan-Werkzeuge wie „Shodan”, „nmap“ und „masscan“ machen es den Angreifern leicht, anfällige Systeme zu identifizieren und zielgenaue Kampagnen zu entwickeln.

Viele kleine Unternehmen holen sich Hilfe von Managed Service Providern (MSPs), um die Patching-Zyklen erfolgreich meistern zu können. Aber wie lösen die erfolgreichsten MSPs ihrerseits das Problem?

Wie sieht ein effektiver Patch-Prozess aus?

Untenstehend finden Sie den Entwurf eines 10-Schritte-Plans, der die fundamentalen Überlegungen hervorhebt, die der Umsetzung eines jeden Patch Management Plans vorausgehen müssen.

Bevor Sie sich an die Entwicklung eines detaillierten Workflows machen, sollten Sie die verschiedenen Rollen und Verantwortungsbereiche für jeden einzelnen Schritt klar definieren und sicherstellen, dass alle relevanten Akteure mit im Boot sitzen.

Schritt 1: Aufstellung aller Assets

Zuerst müssen Sie sichergehen, dass Ihre Inventarliste Ihr Netzwerk komplett abbildet. Für den Einstieg beinhaltet dies mindestens einen Überblick über die eingesetzten Gerätetypen, Betriebssysteme (und Versionen) sowie Anwendungen von Drittanbietern. Zahlreiche Sicherheitsverletzungen entstehen durch unbeachtete oder in Vergessenheit geratene Systeme, die niemand mehr wartet. MSPs sollten Werkzeuge zum Scannen von Kundenumgebungen einsetzen, um vollständige Momentaufnahmen aller im Netzwerk verwendeten Assets zu erhalten.

Schritt 2: Kategorisierung

Ordnen Sie verwaltete Systeme und/oder Benutzer nach Risiko und Priorität. Beispiele könnten Gerätetyp (Server, Laptop, etc.), Betriebssystem, Version des Betriebssystems, Benutzerrolle usw. sein. Auf diese Weise können Sie detailliertere Patching-Richtlinien erstellen, anstatt zu versuchen, mit nur einer Richtlinie alles abzudecken.

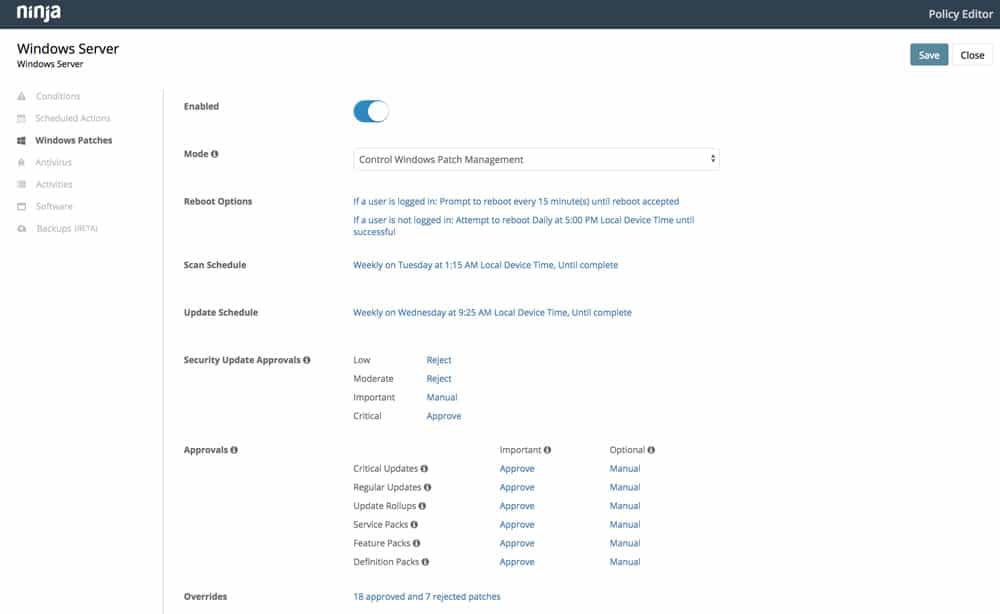

Schritt 3: Richtlinien für das Patch Management erstellen

Erstellen Sie Patching-Kriterien, indem Sie festlegen, was, wann und unter welchen Bedingungen gepatcht werden soll. Sie können zum Beispiel sicherstellen, dass einige Systeme/Benutzer häufiger Patches erhalten als andere. So kann der Patch-Zeitplan für Laptop-Endbenutzer wöchentliche Patches vorsehen, während das Patchen von Servern weniger häufig und manueller erfolgt. Sie können auch verschiedene Arten von Patches unterschiedlich behandeln, wobei einige einen schnelleren oder umfangreicheren Rollout-Prozess haben (z. B. Browser-Updates vs. Betriebssystem-Updates; kritische vs. unkritische Updates). Schließlich sollten Sie Wartungsfenster festlegen, um Arbeitsunterbrechungen zu vermeiden (berücksichtigen Sie Zeitzonen für Patches, die außerhalb von Bürozeiten vorgenommen werden sollen) und legen Sie Ausnahmen fest.

Schritt 4: Auf Veröffentlichungen neuer Patches und Sicherheitslücken achten

Machen Sie sich mit den üblichen Veröffentlichungszyklen für Patches der Anbieter vertraut und identifizieren Sie zuverlässige Quellen, über die Sie zeitnah von Sicherheitsrisiken erfahren können.

[/av_textblock]

[/av_one_full][av_one_half first min_height=’av-equal-height-column‘ vertical_alignment=’av-align-middle‘ space=“ margin=’0px‘ margin_sync=’true‘ row_boxshadow_color=“ row_boxshadow_width=’10‘ link=“ linktarget=“ link_hover=“ padding=’0px‘ padding_sync=’true‘ highlight_size=’1.1′ border=“ border_color=“ radius=’0px‘ radius_sync=’true‘ column_boxshadow_color=“ column_boxshadow_width=’10‘ background=’bg_color‘ background_color=“ background_gradient_color1=“ background_gradient_color2=“ background_gradient_direction=’vertical‘ src=“ attachment=“ attachment_size=“ background_position=’top left‘ background_repeat=’no-repeat‘ animation=“ mobile_breaking=“ mobile_display=“ av_uid=’av-jzyecvza‘ custom_class=“]

[av_codeblock wrapper_element=“ wrapper_element_attributes=“ codeblock_type=“ alb_description=“ id=“ custom_class=“ template_class=“ av_uid=’av-jzinfw2a‘ sc_version=’1.0′]

[/av_codeblock]

[/av_one_half]

[av_one_half min_height=’av-equal-height-column‘ vertical_alignment=’av-align-middle‘ space=“ margin=’0px‘ margin_sync=’true‘ row_boxshadow_color=“ row_boxshadow_width=’10‘ link=“ linktarget=“ link_hover=“ padding=’0px‘ padding_sync=’true‘ highlight_size=’1.1′ border=“ border_color=“ radius=’0px‘ radius_sync=’true‘ column_boxshadow_color=“ column_boxshadow_width=’10‘ background=’bg_color‘ background_color=“ background_gradient_color1=“ background_gradient_color2=“ background_gradient_direction=’vertical‘ src=“ attachment=“ attachment_size=“ background_position=’top left‘ background_repeat=’no-repeat‘ animation=“ mobile_breaking=“ mobile_display=“ av_uid=’av-jzyecvza‘ custom_class=“]

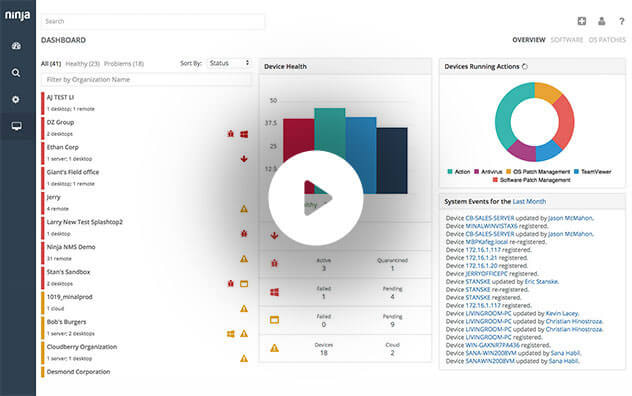

[av_heading heading=’Sehen Sie eine kostenlose Demonstration der Patching-Software von NinjaOne‘ tag=’h2′ style=’blockquote modern-quote modern-centered‘ subheading_active=“ show_icon=“ icon=’ue800′ font=’entypo-fontello‘ size=“ av-medium-font-size-title=“ av-small-font-size-title=“ av-mini-font-size-title=“ subheading_size=’15‘ av-medium-font-size=“ av-small-font-size=“ av-mini-font-size=“ icon_size=“ av-medium-font-size-1=“ av-small-font-size-1=“ av-mini-font-size-1=“ color=“ custom_font=“ icon_color=“ margin=“ margin_sync=’true‘ padding=’10‘ icon_padding=’10‘ link=’manually,http://‘ link_target=“ id=“ custom_class=“ template_class=“ av_uid=’av-l8nch2′ sc_version=’1.0′ admin_preview_bg=“][/av_heading]

[av_codeblock wrapper_element=“ wrapper_element_attributes=“ codeblock_type=“ alb_description=“ id=“ custom_class=“ av_uid=’av-kdasbxca‘]

[/av_codeblock]

[/av_one_half]

[av_one_full first min_height=“ vertical_alignment=“ space=“ custom_margin=“ margin=’0px‘ row_boxshadow=“ row_boxshadow_color=“ row_boxshadow_width=’10‘ link=“ linktarget=“ link_hover=“ padding=’0px‘ highlight=“ highlight_size=“ border=“ border_color=“ radius=’0px‘ column_boxshadow=“ column_boxshadow_color=“ column_boxshadow_width=’10‘ background=’bg_color‘ background_color=“ background_gradient_color1=“ background_gradient_color2=“ background_gradient_direction=’vertical‘ src=“ background_position=’top left‘ background_repeat=’no-repeat‘ animation=“ mobile_breaking=“ mobile_display=“ av_uid=’av-k6q18m‘]

[av_textblock size=“ av-medium-font-size=“ av-small-font-size=“ av-mini-font-size=“ font_color=“ color=“ id=“ custom_class=“ template_class=“ av_uid=’av-k0cjhktv‘ sc_version=’1.0′ admin_preview_bg=“]

Step 5: Patches testen

Legen Sie eine Testumgebung an, so dass Sie von unerwartet auftretenden Effekten nicht kalt erwischt werden. Dazu sollten auch Backups für eine schnelle Wiederherstellung gehören, falls das nötig werden sollte. Überprüfen Sie ob Patches erfolgreich waren und überwachen Sie auf mögliche Inkompatibilitäten oder Funktionsstörungen.

Schritt 6: Konfigurationsmanagement

Dokumentieren Sie alle durch Patches vorgenommenen Änderungen. Das wird Ihnen helfen, falls Sie außerhalb Ihrer Testumgebung im Zusammenhang mit dem Patch Management auf Probleme stoßen.

Schritt 7: Patch Roll-out

Führen Sie die Patch-Bereitstellung mit den von Ihnen im 3. Schritt erstellten Richtlinien für das Patch Management aus.

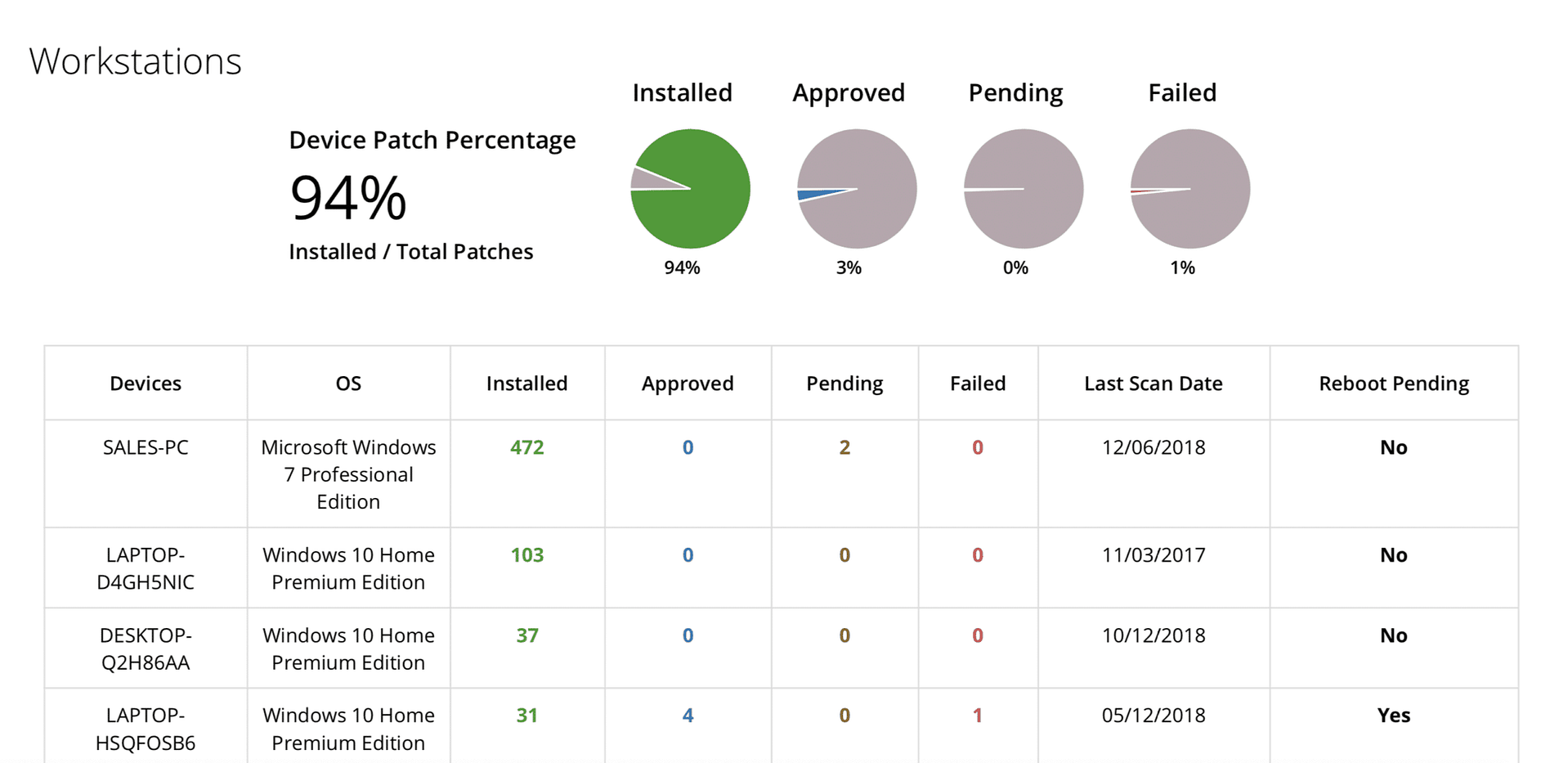

Schritt 8: Überprüfung von Patches

Nehmen Sie eine Überprüfung Ihres Patch Managements vor, indem Sie nach fehlgeschlagenen oder ausstehenden Patches suchen und setzen Sie die Überwachung nach unerwarteten Inkompatibilitäten oder Funktionsstörungen fort. Für dieses fortwährende Auditing macht es auch Sinn, bestimmte Endbenutzer zu sensibilisieren, die Ihnen über das Auftreten solcher Probleme berichten.

Schritt 9: Berichterstattung

Erstellen Sie Berichte über die Patch Compliance, mit dem Sie Ihre Arbeit gegenüber Ihren Kunden auf übersichtliche Weise darstellen können.

Schritt 10: Evaluieren, Optimieren und Wiederholen

Etablieren Sie einen wiederkehrenden Prozess zum Ausführen und Optimieren der Schritte 1-9. Dazu sollte auch das Isolieren von veralteten oder nicht mehr unterstützten Geräten gehören sowie das regelmäßige Überprüfen von festgelegten Richtlinien und Ausnahmen. So gehen Sie sicher, dass diese noch immer sinnvoll und notwendig sind.

Welche Best Practices können Sie sich für Ihr Patch Management in 2023 aneignen?

Mit der steigenden Nachfrage nach effektivem Patch Management müssen MSPs ihre eigenen Prozesse und Angebote überdenken oder sie riskieren, ins Hintertreffen zu geraten. Hier sind drei Schlüssel für MSPs, um im Jahr 2023 durchdachtere und effektivere Patch Management Dienstleistungen anbieten zu können.

1) Automatisieren Sie so viel wie möglich

Patching ist eine Disziplin, in der man extrem schnell den Anschluss verlieren kann. Ganz besonders dann, wenn man darauf angewiesen ist, neue Patches manuell zu identifizieren, zu evaluieren und zu installieren. Durch cloud-basierte, automatisierte Patch Management Software können MSPs regelmäßige Scans nach Updates im Voraus planen. So können sie sicherstellen, dass Patches unter zuvor festgelegten Bedingungen automatisch angewendet werden.

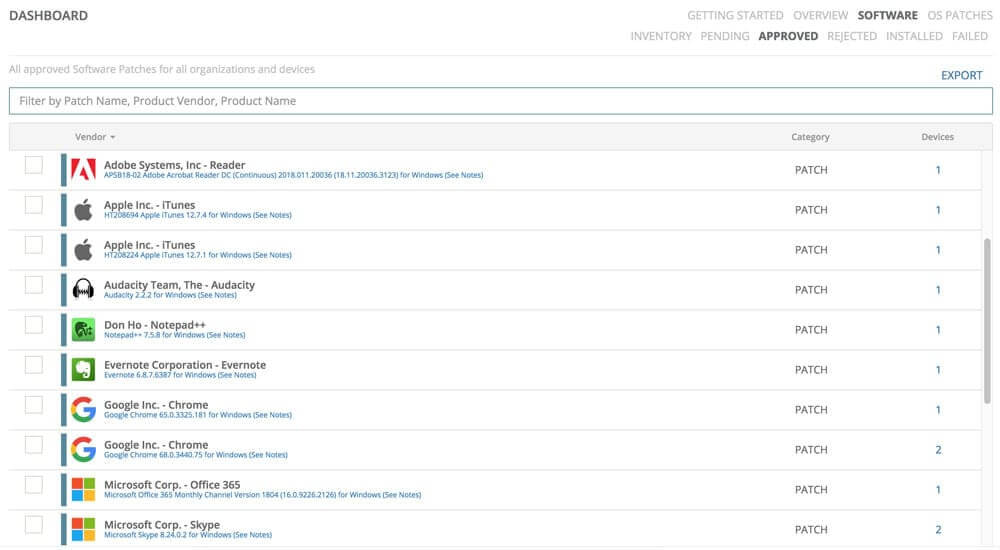

So kann NinjaOne Ihnen helfen:

- Automatisieren Sie den Patch-Prozess für Windows und mehr als 120 Anwendungen von Drittanbietern.

- Konfigurieren Sie spielend leicht Patch-Scans und geplante Updates für bestimmte Gruppen von Geräten oder Benutzern. Greifen Sie für größere Kontrolle in den automatisierten Prozess ein oder lehnen Sie sich entspannt zurück und lassen Sie die Richtlinien Ihre Arbeit allein erledigen.

- Verbringen Sie weniger Zeit mit der Suche nach Updates und Sicherheitslücken und konzentrieren Sie sich auf das Wachstum Ihres Unternehmens.

2) Verwenden Sie so wenig Zeit auf das Überwachen Ihres Patch Managements wie möglich

Trotzdem mehr und mehr MSPs auf die Automatisierung ihres Patch Prozesses setzen, kann man leider nicht immer davon ausgehen, dass automatisierte Patching-Lösungen immer zu 100 Prozent funktionieren werden. Daraus resultiert eine zeitraubende, manuelle Überprüfung des Patch-Erfolgs. Es lohnt sich daher in der Regel, in Skripte und Prozesse zu investieren, die diese Aufgabe erleichtern (oder noch besser: Anwendungen, die eine manuelle Überprüfung unnötig machen).

So kann NinjaOne Ihnen helfen:

- Erhalten Sie Zugriff auf detaillierte Patch-Prüfberichte.

- Der Zugriff auf den Ist-Zustand über das Dashboard eliminiert Vermutungen über den Status Ihrer Patch-Compliance.

3) Vereinfachen Sie Ihre Berichterstellung

Alles, was Sie als MSP leisten, sollte als Mehrwert für Ihre Kunden kommuniziert werden. Patch Management stellt dabei keine Ausnahme dar, aber die Bereitstellung von Patch Management Berichten sollte so automatisch wie möglich erfolgen. Denn je mehr Zeit das Erstellen von Berichten in Anspruch nimmt, desto weniger Zeit haben Sie für die Bereitstellung zusätzlicher Services und die Weiterentwicklung Ihres Unternehmens.

Wir haben einen umfassenden Leitfaden zur Suche nach der perfekten Patch-Management-Lösung erstellt.

→ Lesen Sie unseren kostenlosen Käuferleitfaden für Patch-Management

So kann NinjaOne Ihnen helfen:

- Erzeugen Sie Berichte zur Patch-Compliance, die auf einen Blick die Anzahl der von Ihnen vorgenommenen Patches wiedergeben.

- Sorgen Sie dafür, dass Ihre harte Arbeit für Ihre Kunden deutlich sichtbar wird.

Machen Sie sich selbst ein Bild von NinjaOne’s ausgezeichnetem Patch Management. Testen Sie jetzt 30 Tage kostenlos.

„Die Patch-Management-Funktion lässt alle anderen RMM’s im Regen stehen und die Benutzerfreundlichkeit ist das, worauf die anderen RMM-Produkte nur hoffen können.“ — Matthew Anciaux, Monarchy IT LLC