Das Schwachstellen-Management ist Teil des IT-Risikomanagements und umfasst die kontinuierliche und proaktive Identifizierung, Bewertung, Minimierung und Behebung von Schwachstellen in der IT-Umgebung Ihres Unternehmens.

Das Ziel besteht darin, die Anfälligkeit eines Unternehmens für mögliche Cyber-Angriffe von Bedrohungsakteuren zu verringern. Dazu gehört auch, dass wir uns über neue, aufkommende Bedrohungen und aktuelle Schwachstellen auf dem Laufenden halten.

🛑 Das Patch-Management ist Teil jedes soliden Frameworks für das Schwachstellen-Management.

→ Laden Sie diesen Dummies-Guide herunter, um mehr zu erfahren.

Unterschied zwischen Bedrohung, Schwachstelle und Risiko

Die Begriffe Bedrohung, Schwachstelle und Risiko werden im Bereich der Cyber-Sicherheit häufig verwechselt, aber sie beziehen sich jeweils auf unterschiedliche Komponenten von Cyber-Angriffen.

Eine Bedrohung ist zunächst einmal alles im IT-Bereich, was ein Asset beschädigen oder zerstören oder das digitale System stören kann. Eine Schwachstelle ist eine spezifische Schwäche oder Lücke in einem Programm, System oder Prozess, die von einem Angreifer ausgenutzt werden kann. Ein Risiko wiederum ist die Wahrscheinlichkeit oder das Potenzial für Verluste, Schäden oder Beeinträchtigungen, wenn eine Bedrohung eine bestehende Schwachstelle erfolgreich ausnutzen kann.

Ein Risiko entsteht also, wenn sich Bedrohungen und Schwachstellen überschneiden.

Das Framework für das Schwachstellen-Management

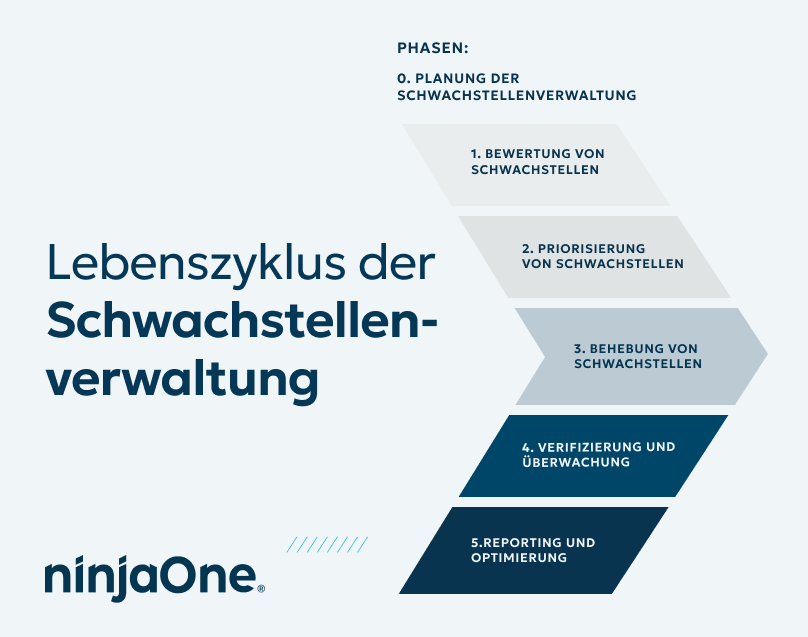

Ein gutes Framework für das Schwachstellen-Management umfasst mehrere Kernkomponenten des Schwachstellen-Management-Prozesses, die jeweils eine wichtige Rolle in verschiedenen Phasen des Schwachstellen-Management-Lebenszyklus spielen. Die Erstellung eines wirksamen Plans für das Schwachstellen-Management kann jede Cyber-Sicherheitsstrategie erheblich verbessern.

Eine typische Runde des Lebenszyklus umfasst fünf Phasen:

0. Schwachstellenplanung

In dieser Phase besprechen Sie und Ihr IT-Team die Einzelheiten Ihres Schwachstellen-Management-Prozesses, einschließlich der Stakeholder, der für Ihr Schwachstellen-Management-System benötigten Ressourcen, der Art und Weise, wie Sie Schwachstellen priorisieren und auf sie reagieren werden, sowie der Erfolgsmetriken.

Wir haben dies als 0-Schritt bezeichnet, weil dieser Schritt nicht vor jeder Runde des Zyklus wiederholt werden muss. Dennoch ist es ratsam, die Schwachstellenplanung regelmäßig zu überprüfen, um sicherzustellen, dass der Rahmen für das Schwachstellen-Management effektiv bleibt.

1. Bewertung der Schwachstelle

Der ‚formale‘ Lebenszyklus des Schwachstellen-Managements beginnt mit einer Schwachstellenbewertung, einschließlich einer Inventarisierung der gesamten Hardware- und Software-Assets in Ihrem IT-Netzwerk. Nachdem Sie Ihre Assets identifiziert haben, können Sie diese mit Hilfe von Schwachstellen-Scannern, Penetrationstests und externen Bedrohungseinsichten auf ihre Schwachstellen hin überprüfen.

Erkennung und Inventarisierung der Assets

Alle Arten von IT-Assets gehen mit einem Sicherheitsrisiko für ein Unternehmen einher. Durch die Verfolgung all dieser Assets innerhalb Ihres Unternehmens erhalten Sie mehr Informationen über das Schutzniveau, das Ihr Unternehmen benötigt, und einen besseren Einblick in die verschiedenen Sicherheitsprobleme, die möglicherweise bestehen.

Schwachstellen-Scanner

Schwachstellen-Scanner führen Tests von Systemen und Netzwerken durch und suchen nach allgemeinen Schwachstellen oder Fehlern. Sie können auch ein Tool zur Bewertung von Schwachstellen enthalten, mit dem jede Schwachstelle, die von einem böswilligen Akteur leicht ausgenutzt werden kann, bewertet und analysiert wird.

Konfigurationsmanagement

Die Software zum Sicherheitskonfigurations-Management (SCM) sorgt dafür, dass die Endpunkte ordnungsgemäß und sorgfältig konfiguriert werden, um so sicher wie möglich zu sein. SCM-Tools umfassen auch Schwachstellen-Scanner und andere Funktionen, die Fehlerbehebungs-Maßnahmen nachverfolgen und Berichte zur Einhaltung verschiedener Sicherheitsrichtlinien erstellen, zum Beispiel DSGVO und HIPAA. Es ist ratsam, nach Anbietern wie NinjaOne zu suchen, die ein robustes Patch-Management anbieten, das SCM-Funktionen und -Funktionalitäten umfasst.

Penetrationstests

Penetrationstests, auch Pen-Tests genannt, helfen IT-Experten, Schwachstellen in Computersystemen zu finden und auszunutzen. Im Allgemeinen bietet Penetrationstest-Software eine grafische Benutzeroberfläche (GUI), die es einem IT-Experten oder einem zertifizierten ethischen Hacker erleichtert, Angriffe zu starten und die Ergebnisse zu sehen.

Informationen und Schutz vor Bedrohungen

Software zum Schutz vor Bedrohungen hilft Unternehmen, potenzielle Bedrohungen zu verfolgen, zu überwachen, zu analysieren und nach Prioritäten zu ordnen, indem sie Daten aus verschiedenen Quellen sammelt, einschließlich Exploit-Datenbanken und Sicherheitshinweisen. Diese Lösungen helfen Ihrem Unternehmen, Trends zu erkennen, die zu einer potenziellen Sicherheitsverletzung führen können. Die mit diesen Tools gesammelten Daten können in jeder Strategie zur Priorisierung von Schwachstellen verwendet werden.

2. Priorisierung von Schwachstellen

Ihr Sicherheitsteam wird dann alle bewerteten Schwachstellen aus der vorangegangenen Phase nach Prioritäten ordnen. Die Priorisierung stellt sicher, dass Ihr Team die kritischste Schwachstelle zuerst behebt. Um eine hohe Kritikalität zu messen, berücksichtigen Sie allgemeine Schwachstellen und Sicherheitslücken (CVE), die potenziellen Auswirkungen, die Wahrscheinlichkeit einer Ausnutzung und das Ausschließen von Fehlalarmen.

3. Behebung von Schwachstellen

Wenn Sie die Liste der priorisierten Schwachstellen durchgehen, haben Sie drei Möglichkeiten, Schwachstellen zu beheben:

Problemlösung

Dies ist in der Regel das, was einem in den Sinn kommt, wenn man nach ‚Was ist Schwachstellen-Management?‘ sucht. IT-Experten wollen wissen, wie sie erkannte Schwachstellen verwalten und beheben können. Bei jedem Schwachstellen-Management-System ist es wichtig, dass Sie Tools verwenden, die nicht nur Schwachstellen aufspüren, sondern diese bei Bedarf auch ordnungsgemäß beheben können.

Hier kommt in der Regel das Patch-Management ins Spiel.

Patch-Management

Patch-Verwaltung ist wohl eine der wichtigsten Komponenten eines Schwachstellen-Management-Systems. Dazu gehört das Erstellen, Testen und die Bereitstellung von Software-Updates auf verschiedenen Endpunkten, um das Risiko von Sicherheitsschwachstellen zu verringern. Zwar gibt es im Allgemeinen zehn wesentliche Metriken für den Erfolg des Patch-Managements, aber die IT-Mitarbeiter:innen werden ermutigt, ein System zu schaffen, das am besten zu ihren Bedürfnissen und ihrem aktuellen IT-Budget passt.

Sichern Sie Ihre Remote- und hybriden Endpunkte mit dem laut G2 führenden Patch-Management-Tool.

Minderung

Dadurch wird das Risiko einer Schwachstelle verringert, indem ihre Ausnutzung erschwert oder ihre Auswirkungen verringert werden, falls sie ausgenutzt wird. Es ist ratsam, einen Plan für die Reaktion auf erkannte Schwachstellen zu erstellen.

Annahme

Bei der Suche nach dem Begriff ‚Schwachstellen-Management‘ sollten Sie auch bedenken, dass nicht alle entdeckten Schwachstellen verwaltet werden müssen. Einige sind vielleicht nur geringfügig oder zu ressourcenintensiv, um behoben werden zu können. In diesen Fällen kann ein Unternehmen beschließen, die Schwachstelle zu akzeptieren.

4. Verifizierung und Überwachung

Ihr Sicherheitsteam muss die Assets, an denen es gerade gearbeitet hat, erneut scannen und testen. Dadurch wird überprüft, ob Ihre Lösungsbemühungen wie beabsichtigt funktioniert haben, und sichergestellt, dass nicht versehentlich neue Probleme entstanden sind. Diese Phase umfasst auch eine regelmäßige Überprüfung auf neue Schwachstellen, veraltete Fehlerbehebungs-Maßnahmen und andere Aktionen, die möglicherweise geändert werden müssen.

5. Berichterstellung und Verbesserung

Am Ende jedes Schwachstellen-Management-Lebenszyklus muss Ihr Sicherheitsteam die Ergebnisse dokumentieren, einschließlich aller identifizierten Schwachstellen, der getroffenen Maßnahmen und deren Ergebnisse. Diese Berichte müssen mit den relevanten Stakeholdern geteilt werden (denken Sie an Phase ‚0‘.).

Warum ist das Schwachstellen-Management wichtig?

Bedrohungsakteure versuchen ständig, Schwachstellen in IT-Umgebungen auszunutzen. Obwohl die Verwaltung dieser IT-Schwachstellen viel Zeit und Mühe erfordert, ist sie für die Sicherheit Ihres Unternehmens unerlässlich. Die Erstellung eines effektiven Plans zum Schwachstellen-Management bildet eine solide und sichere Grundlage für Ihre Cyber-Sicherheit.

Ein System zur Verwaltung von Schwachstellen sollte zu den obersten Prioritäten von Unternehmen gehören, insbesondere innerhalb ihrer IT-Umgebungen. Skybox Security berichtet: Die Schwachstellen haben sich in den letzten zehn Jahren mehr als verdreifacht. Mit diesem exponentiellen Anstieg hat sich auch die Cyber-Kriminalität kontinuierlich weiterentwickelt und ist zu einer immer komplexeren Bedrohung geworden. Schwachstellen-Management zielt darauf ab, eine gewisse Kontrolle über dieses allgegenwärtige Problem im IT-Bereich zu erlangen.

Die Vorteile des Schwachstellen-Managements

Ein Schwachstellen-Management-System hilft Unternehmen jeder Größe und Branche, potenzielle Sicherheitsprobleme zu erkennen und zu beheben, bevor sie erhebliche Auswirkungen auf das Unternehmen haben. Durch die Verhinderung von Datenschutzverletzungen und anderen Sicherheitsschwachstellen kann ein Schwachstellensystem Schaden von einem Unternehmen abwenden, sowohl in finanzieller Hinsicht als auch in Bezug auf den guten Ruf. Einige weitere Vorteile sind:

- Verbesserte Sicherheit und Kontrolle: Die Erstellung eines effektiven Plans zur Verwaltung von Schwachstellen kann Ihre allgemeine Sicherheitslage verbessern.

- Transparenz und Berichterstattung: Schwachstellen-Management bietet zentralisierte, aktuelle Berichte über den Status Ihrer aktuellen Sicherheitslage.

- Betriebliche Effizienz: Unternehmen können ihre betriebliche Effizienz verbessern, indem sie die Zeit, die für die Wiederherstellung nach einem Zwischenfall benötigt wird, verkürzen, wenn dieser eintritt.

Wie NinjaOne in Ihren Schwachstellen-Management-Prozess passt

NinjaOne, ein Unternehmen für Endpunkt-Management, dem mehr als 17.000 Kunden weltweit vertrauen, bietet das führende Patch-Management-System an, mit dem Sie das Patchen mehrerer Betriebssysteme auf einer einheitlichen Benutzeroberfläche automatisieren können. Das robuste System kann mit seinen Ad-hoc-Scans und der detaillierten Kontrolle, die durch die native Integration von CVE/CVSS unterstützt wird, Schwachstellen um bis zu 75 % reduzieren.

Sichern Sie sich Ihr kostenloses Angebot, testen Sie 14 Tage gratis, oder sehen Sie sich eine Demo an.