Die Prüfung der risikoreichen Software ist ein weit gefasster Begriff, der verschiedene Software-Anwendungen umfasst, die eine erhebliche potenzielle Bedrohung für Systeme, Daten oder Benutzer:innen darstellen. Lassen Sie uns die Merkmale von Hochrisiko-Software untersuchen:

- Anfälligkeit: Veraltete Software, Software, die kurz vor dem Ende des Lebenszyklus steht, oder Software mit Sicherheitslücken sind Ziele für Angreifer.

- Unzuverlässig oder nicht gewartet: Programme mit festgestellten Fehlern, Abstürzen oder fehlenden Updates, die das Risiko von Systeminstabilität und möglichen Sicherheitsschwachstellen erhöhen.

- Schlechte Kodierungspraktiken: Anwendungen, die mit schlechten Programmierpraktiken entwickelt wurden, was sie anfälliger für Ausbeutung und Sicherheitslücken macht.

- Überschüssige Berechtigungen: Software, die übermäßige Zugriffsberechtigungen auf einem System verlangt und damit möglicherweise uneingeschränkten Zugriff auf sensible Daten oder Funktionen gewährt.

- Nicht autorisierte oder unbekannte Quelle: Programme, die aus nicht vertrauenswürdigen Quellen oder Quellen mit unbekannter Herkunft heruntergeladen werden und oft Malware oder anderen bösartigen Code enthalten.

- Software am Ende des Lebenszyklus: Anwendungen, die keine Sicherheits-Updates und keinen Support mehr vom Hersteller erhalten und dadurch anfällig für bekannte und neue Bedrohungen sind.

Wie führt man eine Prüfung der risikoreichen Software durch?

Die Durchführung eines Audits der risikoreichen Software setzt einen systematischen Ansatz zur Identifizierung und Minimierung potenzieller Risiken voraus. Hier sind die wichtigsten Schritte:

1. Vorbereitung:

a) Definieren Sie den Umfang: Bestimmen Sie, welche Systeme und Software in die Prüfung einbezogen werden sollen.

b) Sammeln Sie Informationen: Tragen Sie Informationen über installierte Software, Lizenzen und Support-Vereinbarungen von Anbietern zusammen.

c) Checkliste entwickeln: Erstellen Sie eine Checkliste zur Bewertung verschiedener Risikofaktoren wie Softwareversion, Status des Supports vom Anbieter und Zugriffskontrollen.

2. Ausführung:

a) Entdeckung und Inventarisierung: Nutzen Sie Tools, um die gesamte installierte Software in Ihrem Netzwerk zu identifizieren und aufzulisten.

b) Scannen auf Schwachstellen: Führen Sie Schwachstellen-Scans durch, um bekannte Sicherheitslücken in der entdeckten Software zu ermitteln.

c) Lizenzverifizierung: Überprüfen Sie die Gültigkeit und Compliance von Software-Lizenzen in Ihrer Organisation.

d) Überprüfung von Zugang und Kontrolle: Bewerten Sie die Benutzerzugriffs-Kontrollen und -rechte im Zusammenhang mit Hochrisiko-Software.

3. Berichterstellung und Fehlerbehebung:

a) Dokumentieren Sie die Ergebnisse: Erstellen Sie einen umfassenden Bericht, in dem die ermittelte risikoreiche Software und die damit verbundenen Risiken dargelegt werden.

b) Priorisieren Sie die Problemlösung: Je nach Schweregrad des Risikos sollten Sie Maßnahmen wie die Aktualisierung, Ersetzung oder Entfernung von Hochrisiko-Software priorisieren.

c) Setzen Sie Maßnahmen zur Fehlerbehebung durch: Führen Sie Korrekturmaßnahmen basierend auf der Prioritätenliste durch.

Wie kann ich herausfinden, ob bei mir risikoreiche Software installiert ist?

Im Folgenden finden Sie eine schrittweise Vorgehensweise, um mit hohem Risiko verbundene Software auf Ihren Geräten zu identifizieren:

1. Definieren Sie die Risikokriterien: angreifbar, nicht gepatcht, nicht autorisiert, nicht Compliance-konform, am Ende des Lebenszyklus, usw.

2. Erstellen Sie eine Liste aller installierten Software auf jedem Endpunkt, einschließlich des Betriebssystems.

3. Gleichen Sie jede einzelne Software mit den oben festgestellten Kriterien ab.

4. Kennzeichnen Sie jede gefundene Software, die den Risikokriterien entspricht, als hochriskant.

Diese Aufgaben können manuell durchgeführt werden, wenn die Anzahl der Endpunkte gering ist; mit zunehmender Anzahl von Endpunkten wird diese Arbeit jedoch sehr schwierig.

Wie kann NinjaOne bei der Prüfung der risikoreichen Software helfen?

NinjaOne kann die Durchführung von Software-Audits durch verschiedene Funktionen erheblich erleichtern:

- Software-Inventarisierung: Das manuelle Identifizieren und Auflisten aller installierten Software auf zahlreichen Geräten kann ein mühsamer und fehleranfälliger Prozess sein. NinjaOne automatisiert diese Aufgabe und liefert ein umfassendes und genaues Inventar aller Software auf den verwalteten Endpunkten, was viel Zeit und Mühe spart.

- Patch-Verwaltung: NinjaOne vereinfacht die Patch-Bereitstellung und stellt sicher, dass Software, die während des Audits als risikoreich eingestuft wurde, rechtzeitig aktualisiert wird. Dieser proaktive Ansatz hilft Organisationen, Schwachstellen schnell zu beheben und die Zeitspanne der Risikoaussetzung zu minimieren.

- Endpunkte härten: NinjaOne lässt sich in die Sicherheits-Software integrieren, sodass Sie nicht mehr zwischen verschiedenen Tools wechseln müssen, was den Prozess der Härtung und Sicherung von Endpunkten vereinfacht.

- Berichterstellung und Analytics: NinjaOne erstellt anpassbare Berichte, die den Fortschritt der Prüfung verfolgen und Trends in der Softwarenutzung und damit verbundene Risiken aufzeigen. Diese Berichte liefern wertvolle Erkenntnisse, die als Grundlage für künftige Sicherheitsentscheidungen und die Zuweisung von Ressourcen dienen können.

NinjaOne fungiert als zentraler Hub, der mühsame Aufgaben automatisiert, Daten aus verschiedenen Quellen zusammenführt und den gesamten Prozess des Audits hochriskanter Software rationalisiert, sodass er für Organisationen effizient und effektiv ist.

Wie kann NinjaOne bei der Identifizierung von Hochrisiko-Software helfen?

NinjaOne ist ein hervorragendes Tool, das dabei helfen kann, risikoreiche Software zu ermitteln.

Sie können Ihre Geräteliste anpassen, indem Sie das Betriebssystem nach Namen, Versionsnummer und Release-ID anzeigen lassen und die Liste nach diesen Feldern sortieren. Auf diese Weise können Sie Betriebssysteme leicht identifizieren und diejenigen auswählen, die ein hohes Risiko darstellen. Sie können die Liste auch filtern, um nur die Betriebssysteme anzuzeigen, nach denen Sie suchen.

Mit NinjaOne können Sie personalisierte Berichte erstellen. Es ist einfach, einen Softwareinventar-Bericht mit allen Anwendungen auf allen Endpunkten einer Organisation zu erstellen. Dieser Bericht kann in eine Tabelle exportiert werden, um ihn zu bearbeiten und risikoreiche Anwendungen leichter zu finden.

Wenn Sie eine Liste mit hochriskanter Software haben, können Sie einen Filter verwenden und NinjaOne nach Endpunkten suchen lassen, auf denen diese Software installiert ist.

Was sind die Vorteile des Einsatzes von NinjaOne für den Audit-Prozess risikoreicher Software?

Hier sind einige der vielen Vorteile von der Verwaltung von Hochrisiko-Software mit NinjaOne.

- Zentralisierte Software-Inventarisierung:

Verschaffen Sie sich einen umfassenden Überblick über die gesamte installierte Software auf den verwalteten Endpunkten. Identifizieren Sie problemlos risikoreiche Anwendungen in Ihrem Netzwerk.

- Automatisiertes Scannen:

Verwenden Sie vordefinierte Kriterien, um Hochrisiko-Software automatisch zu erkennen. Reduzieren Sie den manuellen Aufwand und erhöhen Sie die Erkennungsgenauigkeit. Erkennen und erhalten Sie Benachrichtigungen über neue Software-Installationen.

- Monitoring in Echtzeit: Überwachen Sie kontinuierlich auf neue Software-Installationen und mögliche Verstöße. Reagieren Sie frühzeitig, um die Verwendung risikoreicher Software zu verhindern.

- Minimieren Sie manuelle Arbeitsabläufe:

Automatisieren Sie Routineaufgaben im Zusammenhang mit der Verwaltung hochriskanter Software. Setzen Sie das IT-Personal für mehr strategische Initiativen frei.

- Automatisierte Berichterstellung:

Erstellen Sie Berichte zur Verfolgung von Nutzungstrends risikoreicher Software. Ermitteln Sie wiederkehrende Probleme und messen Sie die Wirksamkeit Ihrer Management-Strategien.

Zusammenfassend lässt sich sagen, dass die Durchführung von einer Prüfung der risikoreichen Software von entscheidender Bedeutung ist, falls man bestrebt ist, Schwachstellen zu erkennen, die Compliance zu bewerten und potenzielle Risiken zu minimieren.

NinjaOne bietet eine Reihe leistungsstarker Tools für automatisiertes Patching, kontinuierliches Monitoring, Inventarberichte und die Integration von Sicherheits-Software.

Durch den Einsatz von NinjaOne können Organisationen die Effektivität und Effizienz vom Audit der risikoreichen Software und damit letztlich die Sicherheit ihrer Software-Systeme erhöhen.

Strategie für die Entdeckung von Betriebssystemen

Die folgenden Beispiele zeigen, wie Sie die verschiedenen Betriebssysteme auf Ihren Endpunkten auflisten können.

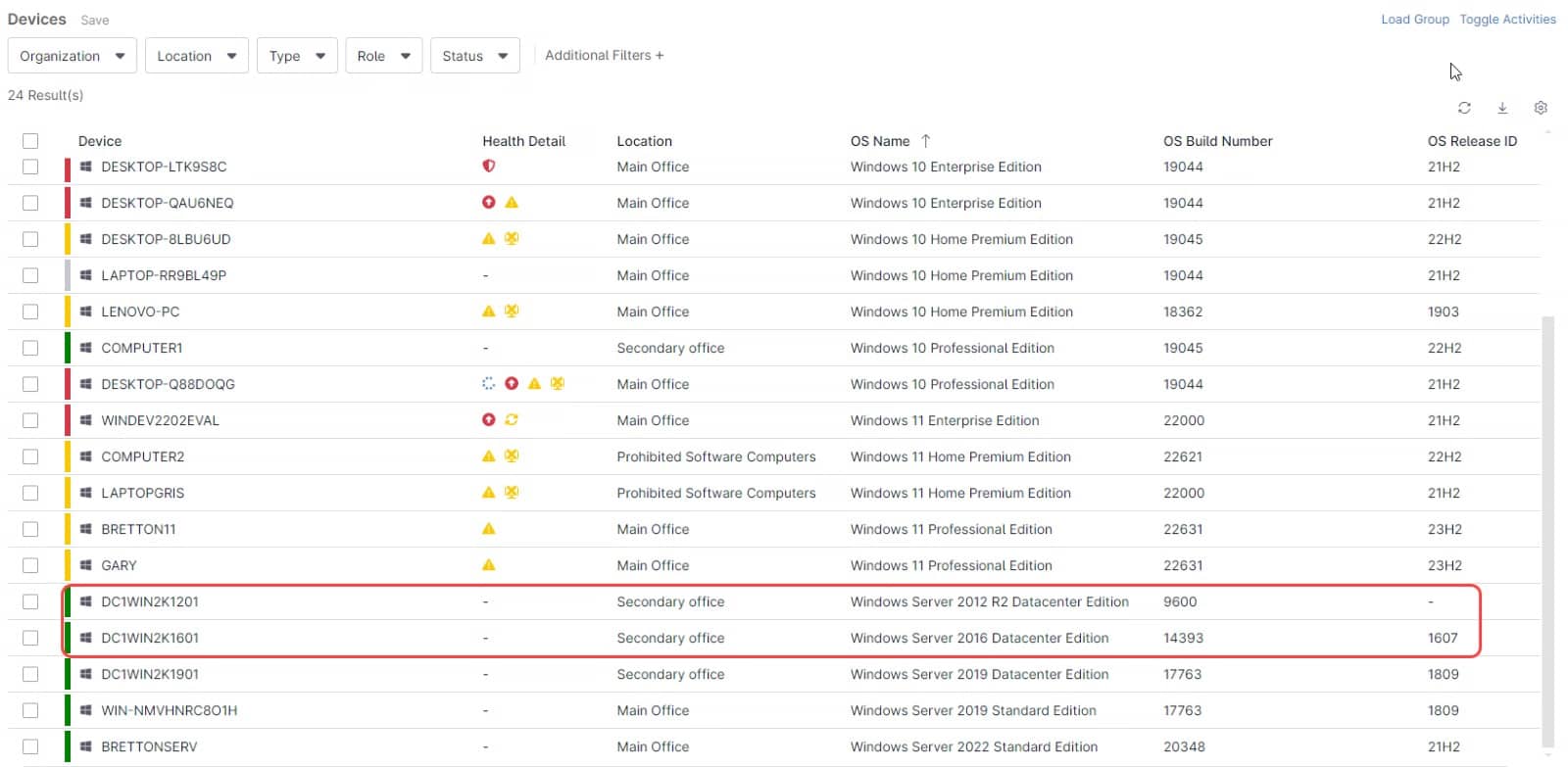

- Wenn Sie das Geräte-Dashboard aufrufen, sehen Sie, dass die Betriebssysteme standardmäßig nicht in der Liste enthalten sind.

- Klicken Sie auf das Symbol ‚Tabelleneinstellungen‘ dann auf ‚Spalte zum Board hinzufügen‘. Dort wählen Sie die Felder ‚Name des Betriebssystems‘, ‚OS-Build-Nummer‘ und ‚OS-Release-ID‘ aus.

- Wählen Sie im Feld ‚Sortieren nach‘ die Option ‚Name des Betriebssystems‘ und klicken Sie dann auf ‚Speichern‘.

In der Liste werden nun die Details Ihrer Betriebssysteme angezeigt, deshalb ist es jetzt leicht zu erkennen, ob es irgendwelche gibt, die am Ende des Lebenszyklus sind.

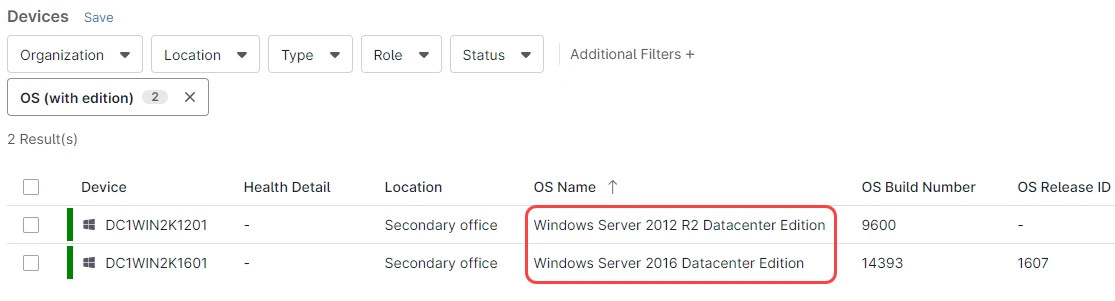

Eine weitere Möglichkeit, ein End-of-Support-Betriebssystem zu entdecken, ist die Anwendung von Filtern. Lassen Sie uns diese Methode verwenden, um die Endpunkte mit den installierten Betriebssystemen Windows Server 2012 und Windows Server 2016 zu finden.

- Gehen Sie zum Geräte-Dashboard und klicken Sie auf ‚Weitere Filter‘. Wählen Sie ‚OS (mit Edition)‘.

- Es öffnet sich ein Dialogfeld, in dem Sie das gesuchte Betriebssystem auswählen, in diesem Fall ‚Windows Server 2012 R2 Datacenter Edition‘. Optieren Sie dann aus demselben Dropdown-Menü für ‚Windows Server 2016 Datacenter Edition‘. Je nach Ihren Präferenzen können Sie weitere Betriebssysteme hinzufügen.

- Klicken Sie irgendwo außerhalb des Dialogfelds, um es zu schließen. Jetzt werden in der Liste nur noch die Geräte angezeigt, die den ausgewählten Betriebssystemen entsprechen.

Hinweis: Die Dropdown-Menüs werden automatisch mit den Namen und Editionen der Betriebssysteme Ihres Mandanten gefüllt.

Strategie zur Auffindung von Software

Manchmal kennen Sie bereits einen oder mehrere Softwarenamen und möchten herausfinden, wo diese installiert sind. Führen Sie die folgenden Schritte aus, um die Endpunkte zu finden, auf denen eine Anwendung installiert ist.

- Gehen Sie zum Geräte-Dashboard und klicken Sie auf ‚Weitere Filter‘.

- Wählen Sie aus der Dropdown-Liste die Option ‚Softwareinventar‘ aus; ein Dialogfeld wird angezeigt.

- Wählen Sie dort die Option ‚Jede Zeit‘, dann ‚Enthält‘ und anschließend ‚Alle‘ aus. Klicken Sie auf ‚Hinzufügen‘ und fügen Sie den Namen der Anwendung hinzu. Hier lassen sich mehrere Namen ankreuzen. Es kann nur die in der Liste enthaltene Software hinzugenommen werden, aber das sollte Ihnen keine Sorgen bereiten, denn die Liste ist sehr umfangreich und enthält jede Software, die derzeit auf den Systemen in Ihrer Umgebung installiert ist.

Nachdem Sie alle Namen hinzugefügt haben, klicken Sie auf ‚Schließen‘. Es wird eine Liste der Geräte angezeigt, die eine der Programme haben.

Darüber hinaus kann die gefilterte Liste nach Anwendung des obigen Filters als Gerätegruppe gespeichert werden. Diese Gruppe ist dynamisch und wird immer dann aktualisiert, wenn ein Gerät unter die Bedingungsparameter fällt (oder nicht mehr fällt).

Sie können diese Gruppe jederzeit abfragen oder einen Bericht erstellen. Dieser Bericht kann bei Bedarf oder zu einem geplanten Zeitpunkt ausgeführt werden.

Strategie zur Erstellung eines Softwareinventar-Berichts

Es ist möglich, mit dem Berichterstellungs-Tool von NinjaOne einen Softwareinventar-Bericht für alle Endpunkte abzufassen. Dieser Bericht kann gruppen-, organisations- oder mandantenweit erstellt werden.

Folgender Link befindet sich am Ende dieses Blogbeitrags: ‚Mehr über Softwareinventar-Berichte‘. Auf der Seite finden Sie eine Erklärung, wie Sie einen solchen Bericht erstellen können.