Das Sicherheitskonfigurations-Management (SCM) ist ein Prozess, bei dem die Standardeinstellungen eines Informationssystems angepasst werden, um die Sicherheit der Organisation zu erhöhen und Risiken zu minimieren.

Im Folgenden finden Sie einige Beispiele für Fehlkonfigurationen, die von Cyber-Kriminellen häufig ausgenutzt werden.

- Schwache Passwörter: Mitarbeiter:innen, die schwache oder Standard-Passwörter verwenden, bieten Cyber-Kriminellen einen leichten Zugang. SCM besteht in der Durchsetzung von Passwortrichtlinien, wie z. B. die Forderung nach sicheren Passwörtern und regelmäßigen Passwortänderungen, um dieses Risiko zu verringern.

- Ungepatchte Systeme: Werden keine Sicherheits-Patches installiert, sind die Systeme anfällig für Sicherheitslücken. SCM umfasst ein regelmäßiges Patch-Management, um sicherzustellen, dass die Systeme auf dem neuesten Stand und vor den neuesten Bedrohungen geschützt sind.

- Fehlkonfigurierte Firewall-Regeln: Falsch konfigurierte Firewall-Regeln können unbeabsichtigt unberechtigten Zugriff auf sensible Systeme oder Daten ermöglichen. Teil von SCM ist die Überprüfung und Optimierung von Firewall-Konfigurationen, um bösartigen Datenverkehr wirksam zu blockieren.

- Fehlende Zugangskontrollen: Unzureichende Zugangskontrollen können dazu führen, dass unbefugte Benutzer:innen privilegierten Zugriff auf wichtige Systeme oder Daten erhalten. Das Sicherheitskonfigurations-Management umfasst rollenbasierte Zugriffskontrollen und das Prinzip der Minimalprivilegien, um den Zugriff nur auf befugte Personen zu beschränken.

- Ungesicherte Netzwerkprotokolle: Durch die Verwendung unsicherer Netzwerkprotokolle sind Daten dem Abfangen und Abhören durch Cyber-Kriminelle ausgesetzt. SCM beinhaltet die Deaktivierung oder Verschlüsselung anfälliger Protokolle, um Daten während der Übertragung zu schützen.

Der SCM schützt die Systeme, indem es sicherstellt, dass sie gemäß den internen und/oder gesetzlichen Sicherheits- und Compliance-Standards ordnungsgemäß konfiguriert (gehärtet) sind.

Was sind die Schritte für SCM?

- Inventarisierung: Finden Sie alle mit dem Netzwerk verbundenen Geräte. Verwenden Sie verschiedene Erkennungsmethoden, um alle vernetzte Hardware, Software und Assets zu finden, die der IT-Abteilung möglicherweise verborgen bleiben, z. B. Remote-Benutzer:innen und Schatten-IT.

- Klassifizieren Sie Geräte nach Typ: Identifizieren Sie Geräte mit gemeinsamen Konfigurationen, z. B. Windows-Laptops und -Desktops, Mac-Laptops und -Desktops, Windows- und Linux-Server, Android-Geräte, Netzwerk-Switches, Netzwerk-Router usw.

- Definieren Sie Konfigurationen: Finden Sie akzeptable sichere Konfigurationen als Grundlage für jede Art von verwaltetem Gerät. Befolgen Sie die Sicherheitsrichtlinien einer anerkannten Institution, z. B. des Center for Internet Security (CIS) oder des NIST.

- Bewerten und beheben Sie Schwachstellen: Wenn Abweichungen gefunden werden, bewerten und korrigieren Sie die Konfigurationsunterschiede, um die Auswirkung der Schwachstelle zu minimieren oder sie komplett zu beseitigen. Markieren Sie alle Geräte, bei denen die Abweichungen nicht behoben werden konnten, und behandeln Sie diese separat.

Kann NinjaOne beim Sicherheitskonfigurations-Management helfen?

NinjaOne bietet verschiedene Funktionen, die das SCM unterstützen und zu einer sichereren IT-Umgebung beitragen können.

- Patch-Management:

- Automatisierte Patch-Verteilung: NinjaOne automatisiert den Prozess des Erkennens, Herunterladens und Verteilens von Sicherheits-Patches auf verschiedene Endpunkte, um sicherzustellen, dass die Systeme auf dem neuesten Stand sind und Schwachstellen sofort beseitigt werden.

- Patch-Berichterstellung: Es liefert detaillierte Berichte über den Patch-Status und weist auf Geräte hin, bei denen kritische Updates fehlen, sodass IT-Teams Prioritäten setzen und eine vollständige Patch-Abdeckung gewährleisten können.

- Konfigurations-Management:

- Richtlinien und Automatisierung: Mit NinjaOne können Sie Richtlinien erstellen und durchsetzen, die spezifische Konfigurationseinstellungen für verschiedene Gerätegruppen definieren. Außerdem können Sie Skriptfunktionen nutzen, um verschiedene Konfigurationen für mehrere Geräte zu automatisieren und zentral zu verwalten. Dadurch werden die Konsistenz und die Einhaltung von Best Practices im Bereich Sicherheit garantiert.

- Vorkonfigurierte Vorlagen: Die Plattform bietet vorgefertigte Konfigurationsvorlagen für verschiedene Sicherheitssoftware und -einstellungen, was Zeit spart und für die Konsistenz der Härtungskonfigurationen sorgt.

- Remote Monitoring und Management:

- Fernzugriff und -steuerung: NinjaOne bietet einen sicheren Fernzugriff auf Ihre Geräte und ermöglicht es dem IT-Personal, Konfigurationsprobleme zu beheben, Updates zu verteilen und Sicherheitsrichtlinien aus der Ferne durchzusetzen, was die Effizienz und Reaktionszeiten verbessert.

- Überwachung in Echtzeit: Die Plattform bietet eine Echtzeit-Überwachung des Systemzustands und der Sicherheitsereignisse und Konfigurationsänderungen, sodass IT-Teams potenzielle Sicherheitsrisiken und nicht konforme Konfigurationen schnell erkennen können.

- Berichterstellung und Compliance:

- Berichte über Compliance: NinjaOne generiert umfassende Berichte, die den Konfigurationsstatus der Geräte und die Befolgung interner Sicherheitsrichtlinien oder externer Vorschriften aufzeigen. Auf diese Weise können Organisationen die Einhaltung von Sicherheitsstandards nachweisen und Bereiche mit Verbesserungsbedarf ermitteln.

- Integration mit Tools von Drittanbietern:

- NinjaOne lässt sich in verschiedene Sicherheitslösungen integrieren, sodass Sie Sicherheitsrichtlinien von einer zentralen Plattform aus verwalten und durchsetzen können, was die Arbeitsabläufe rationalisiert und die allgemeine Sicherheitslage verbessert.

Was sind die Vorteile des Einsatzes von NinjaOne im SCM-Prozess?

Durch den Einsatz von NinjaOne können Sie Ihrer Organisation helfen:

- Indem Sie die Systeme durchgängig nach den besten Sicherheits-Best Practices konfigurieren und so das Risiko von Sicherheitsschwachstellen verringern.

- Indem Sie die Effizienz verbessern und die manuelle Arbeit reduzieren, die mit der Verwaltung von Sicherheitskonfigurationen auf zahlreichen Geräten verbunden ist.

- Indem Sie die Einhaltung der internen Sicherheitsrichtlinien und externen Vorschriften nachweisen.

- Indem Sie eine zentralisierte Transparenz und Kontrolle über die Sicherheitskonfigurationen bieten. Dadurch wird die allgemeine IT-Sicherheitslage verbessert.

NinjaOne ist ein Tool, das das Sicherheitskonfigurations-Management erleichtern kann, aber es ersetzt nicht die Notwendigkeit von gut definierten Sicherheitsrichtlinien, sachkundigem IT-Personal und kontinuierlichen Schulungen zum Sicherheitsbewusstsein. Bleiben Sie wachsam: Täglich werden Zero-Day-Schwachstellen gefunden, und Wachsamkeit ist in diesem Prozess von entscheidender Bedeutung.

Strategie: Automatisches OS-Patching mit Richtlinien in NinjaOne konfigurieren

Patching ist für das Sicherheitskonfigurations-Management ausschlaggebend und lässt sich mit NinjaOne-Richtlinien leicht verwalten.

So konfigurieren Sie automatisches Patching in einer Richtlinie:

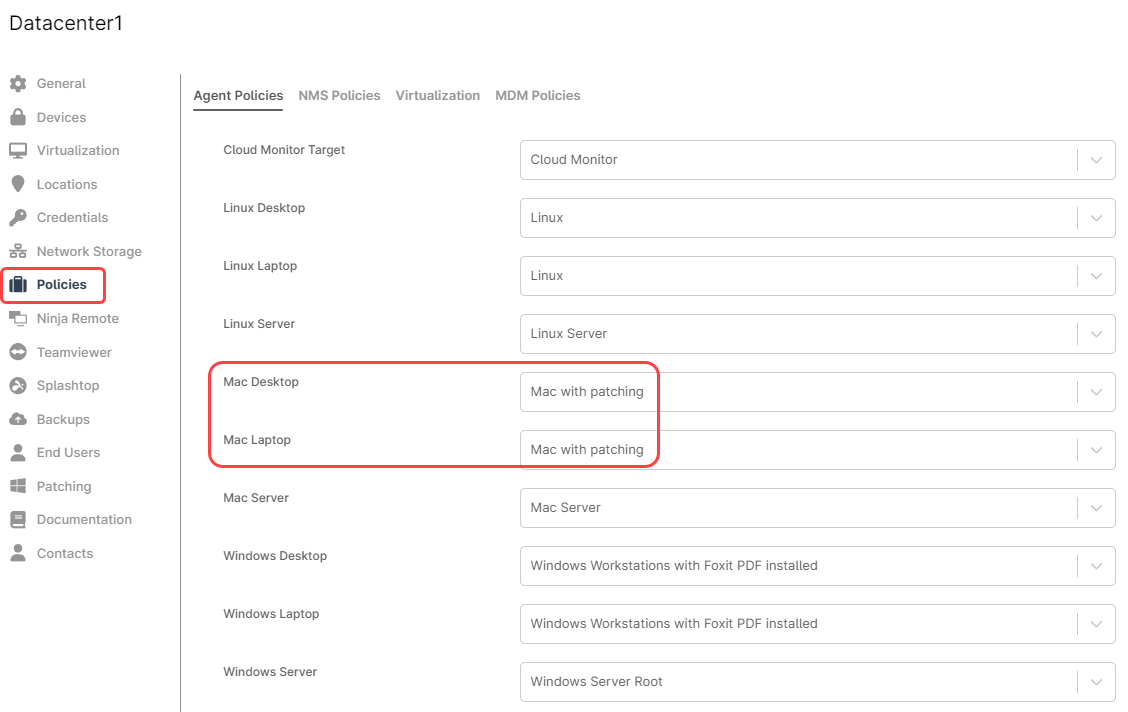

- Gehen Sie zu ‚Administration‘, dann ‚Richtlinien‘, danach ‚Agenten-Richtlinien‘.

- Wählen Sie eine Richtlinie aus, die Sie für Ihre Geräte verwenden möchten, z. B. Mac (wenn Sie Ihre Standardrichtlinie nicht ändern möchten, können Sie auch eine neue Richtlinie erstellen, die von der ursprünglichen geerbt wird, und diese neue Richtlinie ändern).

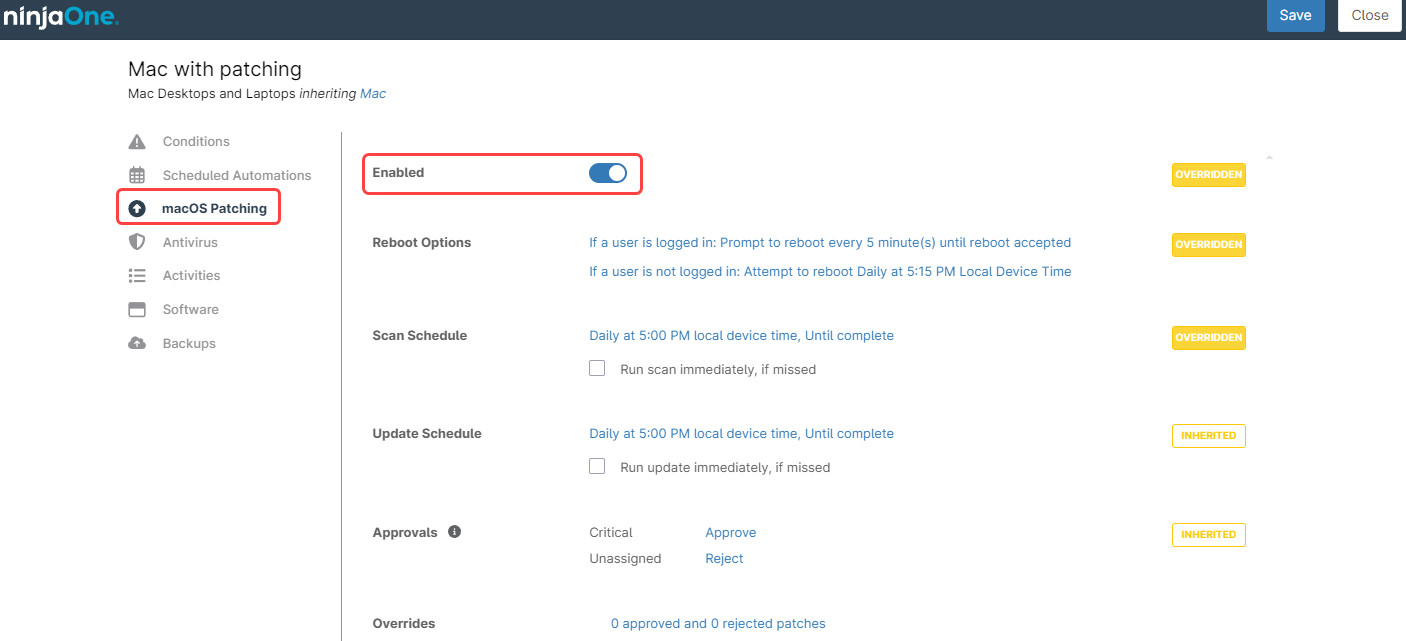

- Gehen Sie zu ‚Patching‘, in diesem Beispiel ist es ‚macOS Patching‘.

- Schalten Sie die Schaltfläche am oberen Bildschirmrand auf ‚Aktiviert‘.

- Konfigurieren Sie die übrigen Felder nach Ihren Wünschen.

- Speichern und schließen Sie das Fenster (Sie werden möglicherweise aufgefordert, die Antwort auf Ihre MFA-Methode einzugeben).

- Überprüfen Sie im Organisations-Dashboard, ob die neu aktivierte Patching-Richtlinie Ihren Geräten zugewiesen wurde.