In der Welt von Cyber-Sicherheit ist das ominöse ‚goldene Ticket‘ eine Phrase, auf die man nie stoßen möchte. Weit davon entfernt, Zugang zu endlosen Leckereien (und vielleicht Bauchschmerzen) zu gewähren, ist ein Goldenes-Ticket-Angriff auf Ihre IT-Umgebung ein Schnellzugang zu großen Kopfschmerzen und ernsthaften Sicherheitsrisiken.

Wie sein literarisches Vorbild gewährt der Goldenes-Ticket-Angriff Bedrohungsakteuren über Daten, die in Microsoft Active Directory (AD) gespeichert sind, einen uneingeschränkten Zugang zur Domain Ihres Unternehmens, zum Beispiel zu Geräten und Domain-Controllern. Es handelt sich um einen der schwerwiegendsten Cyber-Angriffe, bei dem Sicherheitsschwachstellen in Kerberos ausgenutzt werden, die es böswilligen Akteuren ermöglichen, normale Authentifizierungsprozesse zu umgehen.

Bieten Sie Endpunktsicherheit über die vertraute NinjaOne-Plattform.

Wie funktioniert der Goldenes-Ticket-Angriff?

In dem Buch Charlie und die Schokoladenfabrik bietet ein goldenes Ticket die seltene Gelegenheit, ein bisher unbekanntes Land voller Leckereien, Schokolade und seltsamer, lustiger Kreaturen zu betreten. Als Cyber-Angriff macht ein goldenes Ticket jedoch die mehrfache Anforderung von Anmeldeinformationen in AD überflüssig und weist stattdessen einem böswilligen Akteur ein Ticket für uneingeschränkten Zugriff zu. Sobald ein Bedrohungsakteur in das System eingedrungen ist, nutzt er eine beliebige Sicherheitsschwachstelle aus und kann damit beginnen, Schaden anzurichten, was auch immer er vorhat.

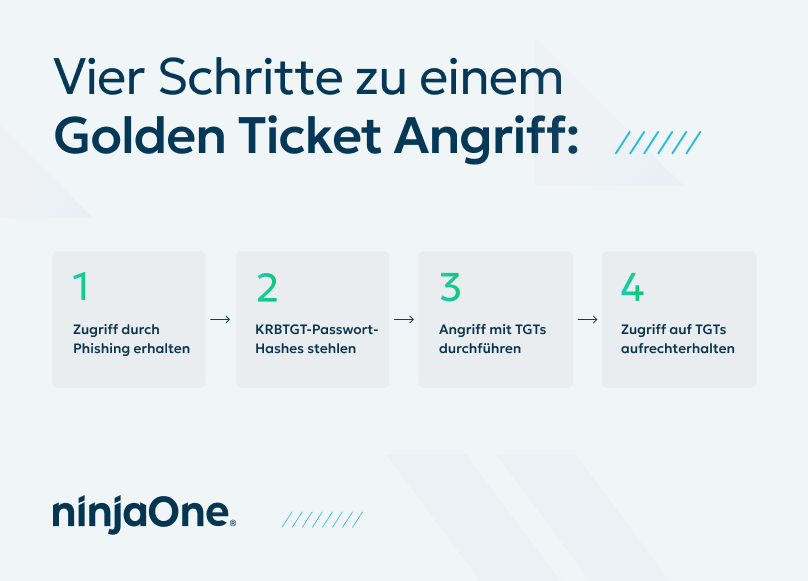

Obwohl es verschiedene Methoden zur Durchführung eines Goldenes-Ticket-Angriffs gibt, erfolgt er in der Regel in vier Hauptschritten.

- Zugang erhalten: Phishing-E-Mails werden oft zuerst verwendet, um Zugang zu einem System zu erhalten. Cyber-Kriminelle nutzen dann den Phishing-Angriff, um Informationen über AD und Kerberos in dem ausgenutzten System zu sammeln.

- Stehlen des NTML-Hash: Sobald ein Angreifer Zugriff auf Ihr Konto hat, wird er versuchen, vier Informationen zu stehlen: den FQDN (Fully Qualified Domain Name) und die SID (Sicherheitsbezeichner) der Domain, den Benutzernamen des Kontos, das er ausnutzen möchte, und den NTML-Hash des Active Directory Key Distribution Service-Kontos (KRBTGT) mit Hilfe verschiedener Methoden wie Credential-Stuffing, Credential-Dumping, Pass-the-Hash und sogar Brute-Force-Angriffen.

- Start des Angriffs: Der Bedrohungsakteur erhält ein Ticket-Granting-Ticket für Kerberos (TGT), eine kleine, verschlüsselte Identifikationsdatei mit begrenzter Gültigkeitsdauer. Der Angreifer verwendet das TGT, um uneingeschränkten Zugriff auf Ressourcen in Ihrem Active Directory zu erhalten.

- Behalten des Zugangs: Böswillige Akteure werden dann Maßnahmen ergreifen, um sicherzustellen, dass sie den Zugang zu ihrem TGT behalten. Dazu kann es gehören, mehrere TGTs nacheinander zu erzeugen, um der Entdeckung zu entgehen.

Verhinderung von Goldenes-Ticket-Angriffen

Goldenes-Ticket-Angriffe sind schwer zu erkennen, aber glücklicherweise leicht zu verhindern. Hier sind einige Tipps:

Ändern Sie regelmäßig Ihr KRBTGT-Passwort

Die einfachste Verteidigung gegen Goldenes-Ticket-Angriffe besteht darin, den Zugriff dieser Angreifer:innen auf Ihr Active Directory von vornherein zu verhindern. Die Änderung Ihres KRBTGT-Passworts verhindert zwar nicht, dass Hacker:innen Goldene-Tickets erstellen, kann aber die bereits in Ihren Systemen vorhandenen ungültig machen.

Es ist auch ratsam, das Passwort unter besonderen Umständen zu ändern, zum Beispiel bei einem Wechsel in der Geschäftsführung oder bei relevanten Stakeholdern. Selbst wenn Sie ihr privilegiertes Konto löschen, können sie immer noch TGTs haben und zu einer Insider-Bedrohung werden.

Minimieren Sie die Anzahl der Konten, die auf den KRBTGT-Passwort-Hash zugreifen können.

Hier müssen Sie die Strategie der Minimalprivilegien anwenden. Stellen Sie sicher, dass sensible Daten, wie etwa die KRBTGT-Passwort-Hashes, nur für die relevanten Benutzer:innen sichtbar und zugänglich sind.

Überwachen Sie auf verdächtige Aktivitäten

Es ist wichtig, dass Sie Ihr IT-Team darin schulen, auf ungewöhnliche Aktivitäten zu achten, die auf einen laufenden Goldenes-Ticket-Angriff hindeuten könnten. Solche Anhaltspunkte können folgende sein:

- TGTs mit langer Lebensdauer: Typische TGTs haben eine Lebensdauer von etwa 8 bis 10 Stunden. Wenn Sie jedoch feststellen, dass ein Kerberos-Ticket die in Ihrer Domain-Richtlinie festgelegte maximale Ticket-Lebensdauer überschreitet, kann dies auf eine Kerberos-Schwachstelle hindeuten.

- Ungewöhnliche Domain-Replikationsaktivität: Dies könnte darauf hindeuten, dass jemand versucht, Passwort-Hashes zu stehlen.

- Änderungen in PowerShell-Skripts: Suchen Sie nach verdächtigen Änderungen in Skripts (insbesondere in PowerShell-Befehlen), die auf Ihren Domain-Controllern ausgeführt werden.

- Unberechtigte Privilegien: Seien Sie besonders vorsichtig, wenn das Debug-Privileg plötzlich aktiviert wird.

Lernen Sie alles, was Sie über PowerShell wissen müssen, in einem 30-minütigen Crash-Kurs von NinjaOne.

Zusammenarbeit mit einem zertifizierten ethischen Hacker

Ein zertifizierter ethischer Hacker arbeitet mit Ihrem Unternehmen zusammen, um potenzielle Schwachstellen in Ihrem System aufzudecken. Da Goldenes-Ticket-Angriffe bekanntermaßen schwer zu beheben sind, wenn sie erst einmal Schaden angerichtet haben, ist es wichtig, der Vorbeugung Priorität einzuräumen. Mit denselben Techniken und Tools wie böswillige Hacker kann ein ethischer Hacker Ihnen dabei helfen, ein stärkeres und widerstandsfähigeres Cyber-Sicherheitssystem aufzubauen.

Nehmen Sie Endpunktschutz-Lösungen in Anspruch

Es ist eine gute Idee, eine All-in-One-Software-Lösung für das Endpunkt-Management mit integrierter Endpunktsicherheit zu verwenden. Dadurch kann das Risiko, dass sich ein Bedrohungsakteur Zugang zu Ihrer IT-Umgebung verschafft, erheblich verringert werden. Für den Fall, dass eine Schwachstelle ausgenutzt wird , kann ein Endpunkt-Management-Tool wie NinjaOne die notwendigen Problemlösungs-Maßnahmen ergreifen, um die Auswirkungen auf das Unternehmen zu reduzieren.

NinjaOne stärkt die Gerätesicherheit zur Risikominimierung

NinjaOne reduziert Sicherheitsschwachstellen mit der All-in-One-Endpunkt-Management-Software mit integrierten Endpunkt-Sicherheitsfunktionen. Die NinjaOne-Software, der mehr als 20.000 Kund:innen weltweit vertrauen, reduziert nicht nur die Komplexität Ihrer IT-Umgebung, sondern verbessert auch die Transparenz und Kontrolle, um Patch-basierte Schwachstellen schnell zu identifizieren und zu beheben.

Sichern Sie sich Ihr kostenloses Angebot, testen Sie 14 Tage gratis, oder sehen Sie sich eine Demo an.