Phishing ist eine Form des Social Engineering, bei der Benutzer:innen dazu verleitet werden, auf bösartige Links zu klicken oder gefälschte Internetseiten zu navigieren. Dadurch erhalten Täter:innen persönliche Informationen (Cybersecurity & Infrastructure Security Agency). Es gibt zwar viele Formen von Phishing, aber Spear-Phishing ist eine der gefährlichsten Formen, die man kennen sollte.

Im Gegensatz zu anderen Formen des Phishings ist Spear-Phishing ein gezielter Angriff auf eine Person, meist in Form einer E-Mail, die angeblich von einem vertrauenswürdigen Absender stammt. Ein Spear-Phishing-Angriff zielt darauf ab, ein Gerät mit Malware zu infizieren oder den Empfänger zu einer anderen Aktion zu verleiten, die dem Angreifer zugute kommt, z. B. zur Preisgabe persönlicher Daten oder zur Überweisung von Geld auf ein gefälschtes Bankkonto.

Spear-Phishing mag für Cyberkriminelle zeitaufwändiger sein, ist aber auch am lukrativsten. So gab die Federal Trade Commission kürzlich bekannt, dass der landesweite Anlagebetrug im Jahr 2023 ein Volumen von satten 10 Milliarden Dollar erreicht hat – ein Anstieg von 14 % gegenüber 2022. Die Experten stellten fest, dass Betrugsversuche wie Spear-Phishing-E-Mails zu diesem Anstieg beigetragen haben. Leider rechnen sie damit, dass diese Zahl in den nächsten Jahren noch steigen wird.

Dies hat maßgeblich dazu beigetragen, dass das Weiße Haus sein Engagement für die Schaffung eines „verteidigungsfähigen, widerstandsfähigen und auf Werte ausgerichteten digitalen Ökosystems“ für die amerikanische Regierung und alle Privatunternehmen bekräftigt hat (2024 Report on the Cybersecurity Posture of the United States). Eine ihrer wichtigsten Initiativen ist die Verbesserung des Schutzes vor Cyberangriffen wie Spear-Phishing.

Was ist Spear-Phishing?

Spear-Phishing ist ein hochgradig personalisierter und kalkulierter Cyberangriff, der auf Einzelpersonen oder Unternehmen abzielt. Diese Angriffe erfolgen in der Regel über Phishing-E-Mails, die legitim erscheinen und die Empfänger:innen dazu auffordern, den Absender:innen vertrauliche Informationen mitzuteilen. Die meisten Spear-Phishing-E-Mails zielen auf den Diebstahl von Finanzdaten ab, z. B. von Kreditkartendaten.

Angesichts der sich ständig weiterentwickelnden geopolitischen Lage beinhalten Spear-Phishing-Angriffe nun jedoch auch die Infizierung von Geräten mit Malware, den Diebstahl von Identitätsdaten oder sogar Finanzbetrug. Die gestohlenen Informationen werden dann auf dem Schwarzmarkt weiterverkauft oder als Erpressungsmittel verwendet, damit Sie die Kriminellen bezahlen.

Phishing vs. Spear-Phishing vs. Whaling

Phishing, Spear-Phishing und Whaling sind gängige Arten von Cyberangriffen, aber es gibt auch einige Unterschiede.

Phishing

Phishing nutzt betrügerische E-Mails, SMS oder Webseiten, um Menschen dazu zu bringen, vertrauliche Informationen preiszugeben. Verglichen mit Spear-Phishing und Whaling ist Phishing das am wenigsten ausgefeilte Verfahren, bei dem Quantität Vorrang vor Qualität hat. Phishing-Angriffe sind in der Regel sehr allgemein gehalten und werden an viele Personen gleichzeitig gesendet. Eine gute Möglichkeit, eine Phishing-E-Mail zu erkennen, ist die Überprüfung der Anrede. Wenn Sie nur mit „Hallo, Benutzer!“ oder „Hallo, Kunde! angesprochen werden, ist es vielleicht eine gute Idee, wachsam zu sein.

Spear-Phishing

Beim Spear-Phishing liegt der Schwerpunkt auf der Qualität, d. h. es werden hochgradig personalisierte E-Mails an die Zielpersonen gesendet. Aufgrund des hohen Rechercheaufwands, der für einen erfolgreichen Angriff erforderlich ist, ist Spear-Phishing zwar weniger verbreitet, aber wohl auch effektiver.

Whaling

Whaling verwendet dieselbe personalisierte Strategie wie Spear-Phishing-Angriffe, zielt aber nur auf die höhere Führungsebene und die C-Level-Führungskräfte ab. Es gibt eine Debatte darüber, ob Whaling und Spear-Phishing dasselbe sind, und für die Zwecke dieses Artikels werden wir Whaling und Spear-Phishing in einen Topf werfen.

Warum ist Spear-Phishing so gefährlich?

Auf den ersten Blick scheint Spear-Phishing leicht zu erkennen zu sein. Eine verdächtig aussehende E-Mail? Kein Problem! Jemand fragt nach persönlichen Informationen? Pfft, sofort sperren.

Die Wahrheit ist jedoch, dass Spear-Phishing-Angriffe viel raffinierter sind als das. Cyberkriminelle führen umfangreiche Recherchen über Sie und Ihr Unternehmen durch. Mit Hilfe aller Informationen, die sie finden können (auch aus Ihren öffentlichen Konten in sozialen Medien), können sie einen außergewöhnlich gut ausgearbeiteten und personalisierten Angriff erstellen, der Ihnen vorspiegelt, dass das Gelesene von einer legitimen Quelle stammt.

So kann es passieren, dass selbst hochrangige Manager und Führungskräfte E-Mails öffnen, die sie für sicher halten.

Wie funktionieren Spear-Phishing-Angriffe?

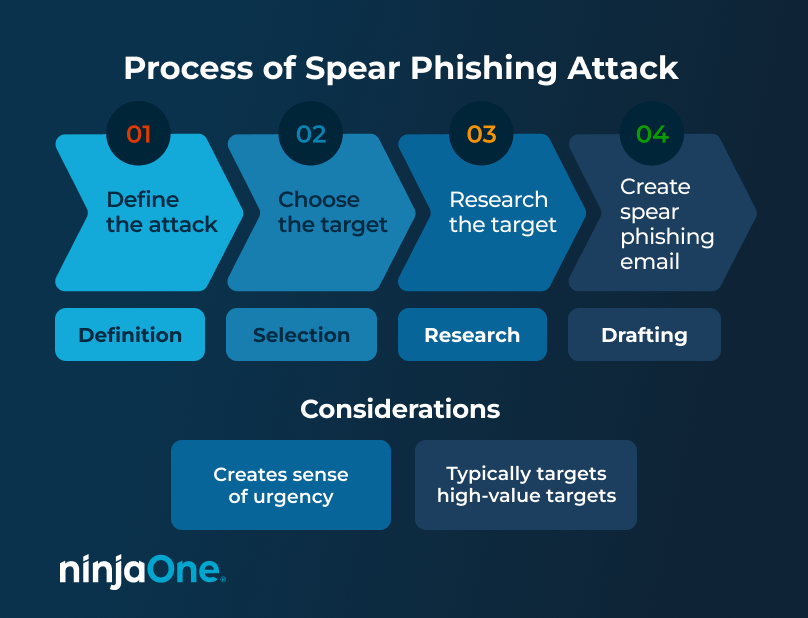

Es gibt vier Schritte, um einen Spear-Phishing-Betrug zu erstellen.

Zunächst definieren die Cyberkriminellen ihren Angriff. Dazu muss man wissen, welche Informationen sie benötigen und wie man die E-Mail gestaltet, um diese Daten zu erhalten. Wenn Kriminelle z. B. Ihre Kreditkartendaten haben möchten, müssen sie eine Strategie anwenden – vielleicht indem sie sich als Ihre Bank ausgeben.

Daraufhin erstellten sie eine Liste mit potenziellen Zielen erstellen und diese auf das wertvollste Ziel reduzieren. Man weist darauf hin, dass der Begriff „Wert“ hier unterschiedliche Bedeutungen haben kann. Es handelt sich nicht nur um eine Person, die am meisten zu verlieren hat (auch wenn das ein wichtiger Faktor ist). Stattdessen ist es auch ein Ziel, das leicht manipuliert und dazu gebracht werden kann, die gewünschte Handlung auszuführen. Behalten Sie im Sinne, dass Cyberkriminelle den einfachsten Weg suchen, um zu gewinnen, es sei denn, die finanzielle Belohnung ist einfach zu gut, um sie abzulehnen.

Der dritte Schritt ist die Recherche, die der längste Teil des Prozesses ist. Cyberkriminelle verbringen unendlich viel Zeit damit, alles über Sie zu recherchieren, von Ihrer Arbeit über Ihr Haustier bis hin zum Spielkameraden Ihres Cousins im Kindergarten. Alles, was Sie von der Rechtmäßigkeit des Betrugs überzeugen kann, wird gesammelt. Diese Informationen werden im vierten Schritt verwendet: der Erstellung der Spear-Phishing-E-Mail.

Die E-Mail wird sorgfältig formuliert, damit sie so authentisch wie möglich klingt. Es wird auch ein Gefühl der Dringlichkeit vermittelt, sodass Sie sofort mit bestimmten Angaben antworten oder eine bestimmte Datei herunterladen. Manche Spear-Phishing-E-Mails leiten Sie auf eine gefälschte Webseite Ihrer Bank, auf der Sie aufgefordert werden, sich mit Ihrem korrekten Benutzernamen und Passwort anzumelden.

Beispiele für Spear-Phishing-E-Mails

Es gibt einige Beispiele für Phishing-E-Mails, auf die Sie achten sollten.

1. Kompromittierte Geschäfts-E-Mails

Laut dem Internet Crime Report des FBI übersteigen die potenziellen Verluste durch Internetkriminalität im Jahr 2023 12,5 Milliarden Dollar und werden im Jahr 2024 voraussichtlich noch deutlicher steigen. Landesweit war die am häufigsten gemeldete Straftat ein Phishing-Versuch, wobei die häufigste Form eine kompromittierte Geschäfts-E-Mail war.

Bei dieser Art von Angriff gibt sich ein Hacker als jemand von der Arbeit aus (vielleicht ein Kollege, ein Chef oder ein Anbieter) und fordert Sie auf, eine Aktion auszuführen, z. B. Geld zu überweisen oder Ihre Kontodaten zu ändern. Dies wird auch als E-Mail-Spoofing bezeichnet.

Ein Beispiel aus der Praxis: Eines der berühmtesten Beispiele ist Evaldas Rimasauskas, der namhafte Unternehmen (u. a. Facebook und Google) dazu gebracht hat, rund 121 Millionen Dollar an gefälschten Rechnungen zu bezahlen.

2. Whaling

Beim Whaling werden Führungskräfte angegriffen, um an sensible Informationen über ein Unternehmen zu gelangen oder sie zu manipulieren, damit sie hohe Geldbeträge überweisen. Der Name leitet sich wohl von „Moby Dick“ ab, also der Jagd nach dem „großen Fisch“ und dem ultimativen Preis. Es ist erwähnenswert, dass alle Spear-Phishing-Angriffe auf Entscheidungsträger:innen abzielen, z. B. auf den CEO oder COO.

Ein Beispiel aus der Praxis: Als einer der größten Cyber-Betrugsfälle in Pune, hat ein indisches Immobilienunternehmen durch Whaling rund 4 Millionen Rupien (etwa 600.000 Dollar) verloren.

3. CEO-Betrug

Beim CEO-Betrug, auch bekannt als Executive Phishing, geben sich die Angreifer:innen als hochrangige Führungskräfte aus, um Teammitglieder dazu zu bringen, unbefugte Überweisungen vorzunehmen oder sensible Daten an die Hacker:innen weiterzugeben. Im Gegensatz zum Whaling, das sich auf Führungskräfte der oberen Ebene konzentriert, zielt CEO-Betrug auf Mitarbeiter:innen der unteren Ebenen ab, die unter der Anmaßung von Autorität handeln.

Ein Beispiel aus der Praxis: Ein Finanzangestellter überwies 25 Millionen Dollar auf ein betrügerisches Konto, nachdem er von seinem Chief Financial Officer dazu „aufgefordert“ worden war. Es stellte sich heraus, dass der CFO ein Deep Fake war.

Wie man einen Spear-Phishing-Angriff erkennt

Der beste Weg, einen Spear-Phishing-Angriff zu verhindern, besteht darin, die E-Mail zu lesen, bevor Sie auf einen Link klicken oder einen Anhang öffnen. Leider gehen viele Benutzer:innen davon aus, dass eine E-Mail sicher ist, ohne die Gültigkeit oder den Inhalt des Absenders zu überprüfen. Dies gilt insbesondere, wenn die E-Mail angeblich von einem hochrangigen Entscheidungsträger stammt. Hacker nutzen dies zu ihrem Vorteil: Sie setzen darauf, dass Sie eine personalisierte oder offiziell aussehende E-Mail nicht in Frage stellen werden.

Es gibt jedoch keine einheitliche Methode, um einen Spear-Phishing-Angriff zu erkennen. Es ist immer am besten, wenn Sie Ihrem Urteilsvermögen vertrauen. Wenn Sie das Gefühl haben, dass etwas nicht stimmt, schadet es nicht, Ihren Direktor, Ihren Vorgesetzten oder denjenigen, der Ihnen die E-Mail angeblich geschickt hat, zu fragen, ob die Angaben richtig sind.

Einige häufige Warnsignale, auf die man achten sollte, sind:

- Falsche oder falsch geschriebene E-Mail-Adresse

- Rechtschreib- oder Grammatikfehler

- Ein ungewöhnliches Gefühl der Dringlichkeit

- Ungewöhnliche Daten oder Zeiten (z. B. Wochenende oder Feiertage)

- Links, die nicht mit der Domain übereinstimmen

- Fordert sensible Informationen an

- Versucht, Sie in Panik zu versetzen

Vorbeugung eines Spear-Phishing-Angriffs

1. Führen Sie Schulungen zum Sicherheitsbewusstsein durch

Wenn möglich, sollten Sie allen Mitarbeiter:innen Schulungen zum Sicherheitsbewusstsein anbieten, nicht nur Ihren IT-Teams. Jedes Teammitglied muss die Fähigkeit entwickeln, eine Phishing-E-Mail zu erkennen, zu vermeiden und zu melden. Sie können auch eine Simulation von Phishing-E-Mails in Erwägung ziehen, damit die Mitarbeiter:innen eine Vorstellung davon bekommen, wie eine Phishing-E-Mail aussehen oder klingen kann. Ziel ist es, eine Kultur der Sicherheit zu schaffen.

2. Halten Sie sich über die Nachrichten auf dem Laufenden

Die Cyber-Bedrohungen entwickeln sich jedes Jahr weiter. Es ist essenziell, dass Sie sich stetig über die neuen Methoden informieren, mit denen Hacker Speer-Phishing-Angriffe durchführen. Eine der besten und legitimsten Möglichkeiten, dies zu tun, ist der regelmäßige Besuch der offiziellen Webseite der Cybersecurity & Infrastructure Security Agency (CISA).

3. Implementierung von Sicherheits-Tools

Es ist wichtig, eine Softwarelösung für die Fernüberwachung und -verwaltung zu verwenden, die automatisch das Patching, die Konfiguration und die Integration von Ferndiensten auf einer einzigen Plattform ermöglicht. NinjaOne zum Beispiel ist ein zuverlässiges Unternehmen im Bereich Endpunkt-Management, das die schwierigsten Aufgaben der IT automatisiert, um die Produktivität zu steigern, Sicherheitsrisiken zu verringern und die IT-Kosten vom ersten Tag an zu senken. Darüber hinaus ist NinjaOne eine SOC2 Typ-2 zertifizierte Plattform und setzt MFA auf allen Konten durch. SSO ist ebenfalls in allen Paketen und zu allen Preispunkten verfügbar.

Verhindern Sie, dass Spear-Phishing Ihr Unternehmen schädigt

Es ist unmöglich, Spear-Phishing vollständig zu unterbinden, aber es gibt Möglichkeiten, das Risiko und die potenziellen Auswirkungen zu minimieren. Erstens können Sie eine regelmäßige proaktive Untersuchung zur Auffindung verdächtiger E-Mails durchführen, zweitens kommt Ihren Mitarbeiter:innen die Schulung über die verschiedenen Arten von Spear-Phishing zugute. Noch wichtig ist, dass Sie mit einem vertrauenswürdigen Anbieter zusammenarbeiten, der für seine Sicherheit und Leistung bekannt ist.