Un actor de amenazas, también conocido como malicioso o malhechor, es cualquier individuo que daña intencionadamente un dispositivo o sistema digital. Estas personas aprovechan las debilidades y vulnerabilidades de sus ordenadores o redes para llevar a cabo ataques perturbadores, ya sea con fines lucrativos o idealistas.

Cabe señalar que «actores de amenazas» no es lo mismo que «ciberdelincuentes», aunque ambos comparten similitudes. Como su nombre indica, los ciberdelincuentes se dedican a actividades ilegales, como el spear phishing o el ransomware como servicio. Los actores de amenazas, por su parte, abarcan un abanico más amplio de personas, que incluye no sólo a los ciberdelincuentes, sino también a terroristas, personas con información privilegiada e incluso trolls de Internet. Por lo tanto, un actor de amenazas es cualquiera que pretenda dañar un sistema informático específico de diversas maneras.

¿Quiénes son los objetivos de los actores de amenazas?

Cualquiera puede convertirse en objetivo de un actor de amenazas. Algunos actores de amenazas pueden querer dañar a un número indiscriminado de personas, incluidos extraños. Esto incluye la «caza mayor cibernética«, en la que los actores de amenazas utilizan el ransomware para atacar a grandes organizaciones o personas de alto perfil con fines lucrativos, y las «amenazas persistentes avanzadas (APT)», como las patrocinadas por Rusia, que son ciberataques sostenidos para robar datos sensibles durante un período prolongado.

Del mismo modo, los actores de amenazas también pueden dirigirse a individuos o entidades específicos, como los trolls que envían spam a través de las redes sociales en la cuenta de alguien o los empleados que roban información privilegiada de su organización.

Como se puede ver, los objetivos difieren de un caso a otro, dependiendo del objetivo final del actor de la amenaza.

Protégete de las amenazas aprendiendo los 5 pilares básicos de la seguridad informática.

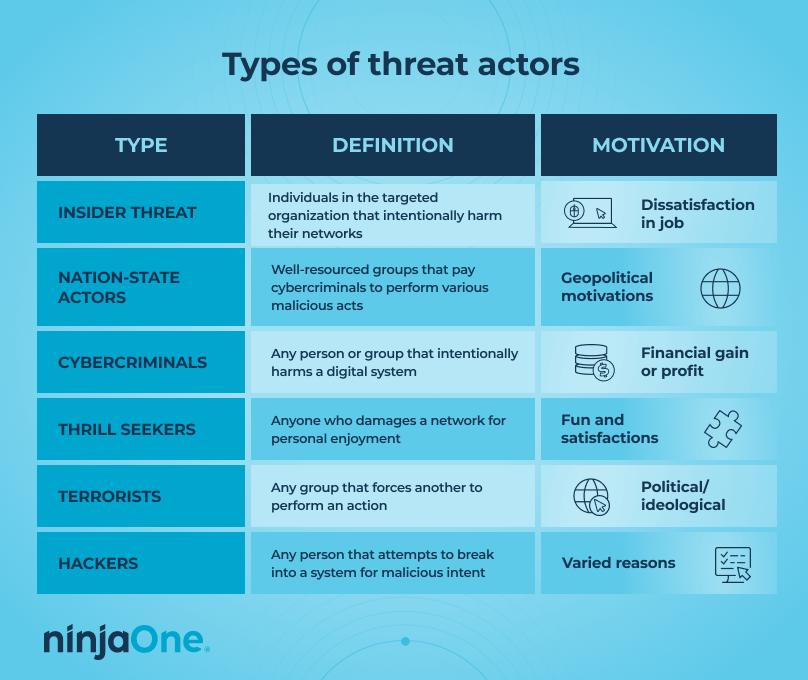

Tipos de amenazas

Hay muchos tipos diferentes de actores de amenazas. Aunque la mayoría entran dentro del paraguas de la ciberdelincuencia estándar, algunos no. Ten en cuenta que un actor de amenazas es alguien que daña un sistema o dispositivo informático, ya sea mediante malware o robando datos confidenciales. En consecuencia, hay muchos tipos de actores de amenazas a tener en cuenta:

1. Amenazas internas

Las amenazas internas son ciberataques procedentes de usuarios autorizados, como empleados o socios comerciales, que hacen un mal uso intencionado de su acceso legítimo. Las amenazas internas pueden ir desde la corrupción al espionaje, pasando por la divulgación no autorizada de información.

Por desgracia, este tipo de amenazas va en aumento. Según un nuevo informe de Cybersecurity Insiders, los ataques internos aumentaron del 66% al 76% de 2019 a 2024, y se espera que esta cifra aumente aún más en los próximos años.

2. Estado-nación

Los Estados-nación financian a los ciberdelincuentes para que lleven a cabo una serie de actividades maliciosas. La Agencia de Seguridad Cibernética y de la Infraestructura (CISA) ha declarado que los adversarios del Estado-nación suponen una «amenaza elevada» para la seguridad nacional, desplegando continuamente sofisticadas actividades cibernéticas maliciosas para la intrusión prolongada en redes y sistemas.

3. Ciberdelincuentes

Cuando oímos el término «actores de amenazas», a menudo pensamos en ciberdelincuentes. Estos actores suelen estar motivados por el beneficio económico y emplean diversas estrategias de ingeniería social, como correos electrónicos de phishing u otros ciberataques más comunes, para conseguir que realicemos una acción deseada.

4. Buscadores de emociones (thrill seekers)

Los buscadores de emociones son actores de amenazas que dañan sistemas informáticos o redes para su propio disfrute. Este tipo de actores suelen ser difíciles de clasificar, ya que sus motivaciones pueden variar, ya sea para ver cuántos datos sensibles pueden robar o hasta dónde pueden llegar con sus acciones maliciosas. Normalmente, los buscadores de emociones no pretenden hacer mucho daño a sus objetivos, pero pueden causar algún retraso en la red o impacto operativo.

5. Terroristas

Los grupos extremistas que utilizan diversas técnicas cibernéticas para intimidar u obligar a un grupo de personas a realizar acciones específicas se conocen como actores de amenazas terroristas. Estos actores pueden cruzarse con otros tipos, como los iniciados y los actores del Estado-nación, para promover su causa. Por lo tanto, comprender las motivaciones del actor de la amenaza puede ayudar a distinguir a qué tipo pertenecen. Normalmente, la motivación de los terroristas es más política o ideológica que económica.

6. Hackers

Los hackers son todos aquellos que utilizan sus conocimientos técnicos para superar un problema, como quedarse fuera de un sistema. Esto significa que los hackers «buenos» o éticos trabajan con las organizaciones para mantener sanas sus redes informáticas e identificar vulnerabilidades.

Sin embargo, para los fines de este artículo, nos centraremos en los hackers (o hackers de sombrero negro) que intentan deliberadamente entrar en una red o sistema informático con intenciones maliciosas. Los hackers de sombrero negro utilizan varias técnicas para alcanzar su objetivo, como piratear contraseñas, hacer phreaking o ejecutar un ataque distribuido de denegación de servicio.

Proteger tu red informática de las amenazas

No existe una única forma de proteger tu red informática frente a las amenazas. Dado que cada actor de amenazas es diferente y tiene diversas motivaciones para sus ataques, los expertos en TI no pueden sugerir una única forma eficaz de evitar que estas amenazas se produzcan en su organización.

Dicho esto, una solución de software de gestión de endpoints todo en uno, como NinjaOne, puede marcar una diferencia significativa. Gracias a la asistencia proactiva de TI y a muchas funciones listas para usar que detectan y resuelven inmediatamente las vulnerabilidades, puedes reducir el riesgo de cualquier impacto en la organización causado por un agente de amenazas.

El software de gestión de TI de NinjaOne no tiene compromisos forzosos ni tarifas ocultas. Solicita un presupuesto gratuito, programa una prueba gratuita de 14 días o mira una demo.