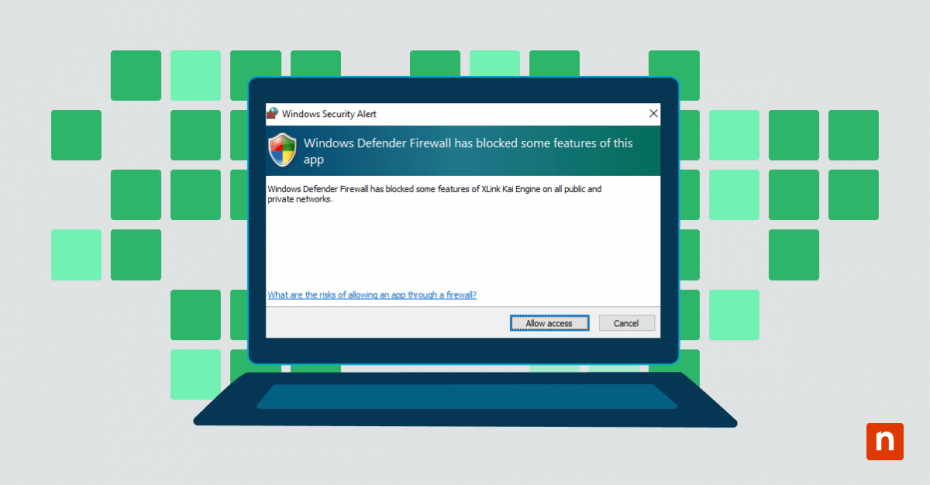

En este artículo, aprenderás a autorizar aplicaciones a través del firewall de Windows de forma segura. El firewall de Windows Defender sirve como primera línea de defensa contra el tráfico de red no deseado. A diferencia de las versiones anteriores del firewall básico de Windows XP, el actual firewall de Windows Defender ha evolucionado hasta convertirse en una sofisticada herramienta de seguridad que protege el sistema frente a accesos no autorizados, al tiempo que permite que las aplicaciones legítimas se comuniquen libremente.

Gestiona y asegura tus dispositivos Windows con NinjaOne.

Comprender las autorizaciones de la aplicación Firewall de Windows Defender

El firewall de Windows Defender gestiona el tráfico de red mediante un sistema de reglas y permisos. Estos permisos funcionan como un control de seguridad, controlando qué aplicaciones pueden enviar y recibir datos a través de tus conexiones de red. Cada vez que una aplicación solicita acceso a la red, el firewall comprueba si tiene las credenciales adecuadas para pasar.

El sistema de permisos funciona en tres tipos distintos de perfiles de red:

- Redes privadas: se utilizan en entornos domésticos o laborales en los que se confía en los dispositivos conectados.

- Redes públicas: aplicada en lugares como cafeterías o aeropuertos donde se necesita seguridad adicional.

- Redes de dominio: suelen encontrarse en entornos corporativos con políticas de red gestionadas.

Conocer estos perfiles te ayudará a tomar decisiones informadas sobre los permisos de las aplicaciones. Por ejemplo, puede que quieras permitir una aplicación a través de la configuración del firwall en tu red privada, pero bloquearla cuando estés conectado a una WiFi pública.

Cada aplicación en la configuración de tu firewall puede tener diferentes permisos basados en:

- Los puertos específicos que utiliza para la comunicación.

- Los protocolos de red que requiere (TCP/UDP).

- La dirección de la conexión (entrante o saliente).

- Los perfiles de red en los que se aplica la regla.

Cuándo permitir una aplicación a través del Firewall de Windows

Decidir cuándo permitir aplicaciones a través de tu firewall de Windows Defender requiere una cuidadosa consideración de varios factores. Mientras que algunas aplicaciones necesitan claramente acceso a la red para funcionar, otras pueden solicitar permisos que realmente no necesitan. Comprender los escenarios adecuados te ayuda a tomar decisiones informadas sobre la seguridad de tu sistema.

Escenarios de aplicaciones esenciales

Es probable que tu flujo de trabajo diario incluya varias aplicaciones que requieren acceso a la red. Las herramientas de videoconferencia, por ejemplo, necesitan permisos de firewalls para gestionar eficazmente los flujos de audio y vídeo. Las aplicaciones de escritorio remoto deben establecer conexiones seguras para funcionar correctamente, mientras que las herramientas de desarrollo suelen requerir acceso a la red para la gestión y actualización de paquetes.

Entre las aplicaciones comunes que suelen necesitar acceso al firwall se incluyen:

- Las herramientas de videoconferencia necesitan acceso para enviar y recibir flujos de audio y vídeo.

- Las aplicaciones de escritorio remoto requieren acceso a la red para establecer conexiones seguras.

- Las herramientas de colaboración e intercambio de archivos requieren acceso a la red para sincronizar archivos y permitir el trabajo en equipo en tiempo real.

- Los sistemas CRM y ERP necesitan permisos de firewall para recuperar y actualizar datos de forma segura desde servidores centralizados.

Requisitos de la red

Comprender los requisitos de la red te ayudará a configurar los permisos adecuados. Las aplicaciones deben documentar claramente los puertos y protocolos necesarios en sus especificaciones técnicas. Revisa detenidamente esta documentación, ya que conceder un acceso excesivo a la red puede crear vulnerabilidades de seguridad innecesarias.

Al revisar los requisitos de la red, ten en cuenta lo siguiente:

- La aplicación debe especificar qué puertos necesita para la comunicación.

- Los protocolos de conexión (TCP/UDP) deben coincidir con la documentación del desarrollador.

- Tu infraestructura de red debe soportar las necesidades de ancho de banda de la aplicación.

Factores de evaluación del riesgo

La evaluación de riesgos implica algo más que marcar casillas. Debes considerar cómo encaja cada aplicación en tu estrategia global de seguridad. Las aplicaciones con amplio acceso a la red crean mayores superficies de ataque que requieren más supervisión y mantenimiento. Las actualizaciones periódicas resultan cruciales para las aplicaciones con permisos de firewalls, ya que los parches de seguridad ayudan a proteger de las vulnerabilidades recién descubiertas.

Riesgos de seguridad al autorizar los permisos de las aplicaciones

Cuando autorizas una aplicación a través de la configuración del firewall, creas posibles puntos de entrada en tu sistema. Comprender estos riesgos te ayudará a tomar decisiones informadas sobre los permisos de las aplicaciones y a poner en marcha las salvaguardas adecuadas.

Vulnerabilidades comunes

Las aplicaciones con permisos de firewall pueden introducir varios puntos débiles de seguridad en tu sistema. Las aplicaciones obsoletas o sin parches suelen contener vulnerabilidades conocidas que los atacantes explotan activamente. Incluso las aplicaciones legítimas pueden tener fallos de seguridad en sus métodos de comunicación en red.

Algunas de las vulnerabilidades más frecuentes son:

- Los exploits de desbordamiento de búfer pueden producirse cuando las aplicaciones manejan incorrectamente los datos de red.

- La inyección SQL se hace posible cuando las aplicaciones procesan consultas externas a bases de datos.

- En las aplicaciones basadas en web surgen vulnerabilidades de scripts en sitios cruzados.

Puntos de exposición de la red

Cada aplicación que permites a través del Firewall de Windows Defender crea nuevos puntos de exposición en la red. Piensa en cada aplicación autorizada como en una puerta de entrada a tu sistema: cuantas más puertas abras, más puntos requerirán supervisión y protección.

La exposición a la red suele producirse cuando:

- Los puertos abiertos permanecen accesibles incluso cuando las aplicaciones no están en uso.

- Ya existen vulnerabilidades de protocolo en la pila de redes.

- Los perfiles de red no restringidos podrían permitir el acceso desde redes no fiables.

Preocupación por el malware

Los autores de malware suelen dirigirse a aplicaciones con permisos de firewall porque estos programas ya tienen acceso a la red. Una aplicación comprometida con permisos de firewall se convierte en un punto de lanzamiento perfecto para nuevos ataques.

Cuando el malware explota una aplicación permitida, puede:

- Crear puertas traseras para futuros accesos no autorizados.

- Establecer conexiones de mando y control sin activar alertas.

- Eludir las restricciones del firewall aprovechando el tráfico legítimo.

Guía paso a paso: cómo permitir una aplicación a través de un firewall

Hay varias formas de configurar los permisos del Firewall de Windows Defender. Cada enfoque ofrece ventajas diferentes en función de tu nivel de comodidad técnica y tus requisitos específicos.

Utilizar la configuración de seguridad de Windows

La interfaz gráfica ofrece el método más directo para permitir una aplicación a través de la configuración del Firewall de Windows. He aquí cómo utilizarlo:

- Abre Seguridad de Windows buscando «Seguridad de Windows» en el menú Inicio.

- Ve a «Firewall y protección de red».

- Haz clic en «Permitir una aplicación a través del firewall».

- Selecciona «Cambiar configuración» para activar las modificaciones.

- Haz clic en «Permitir otra aplicación» para añadir una nueva aplicación.

A continuación se explica cómo modificar los permisos de las aplicaciones existentes:

- Localiza la aplicación en la lista de aplicaciones permitidas.

- Marca o desmarca las casillas para redes privadas y públicas.

- Comprueba que se han seleccionado los perfiles de red correctos.

Métodos de línea de comandos

Para los profesionales de TI que prefieren las herramientas de línea de comandos, tanto el Símbolo del sistema como PowerShell ofrecen formas eficaces de gestionar las reglas del firewall. Estos métodos proporcionan un control más preciso sobre la creación de reglas que la interfaz gráfica.

- Símbolo del sistema: «netsh advfirewall firewall add rule name=»My App» dir=in action=allow program=»C:\Path\To\App.exe» enable=yes»

- PowerShell: «New-NetFirewallRule -DisplayName «Mi Aplicación» -Direction Inbound -Program «C:\Path\To\App.exe» -Action Allow»

La línea de comandos permite crear reglas rápidamente sin necesidad de navegar por los menús y automatizarlas mediante archivos por lotes o scripts. Puedes especificar parámetros detallados para configuraciones complejas y, al mismo tiempo, exportar e importar fácilmente reglas de firewall en varios sistemas.

Configuraciones de perfiles de red

Comprender los perfiles de red te ayuda a aplicar los permisos adecuados en diferentes escenarios. Deberás configurar el acceso al firewall de cada aplicación en función de tu entorno de red:

La configuración de red privada funciona mejor cuando:

- Estás conectado a una red doméstica o de trabajo.

- Todos los dispositivos de la red son de confianza.

- Necesitas compartir archivos o impresoras.

Los perfiles de redes públicas requieren una configuración más estricta:

- Desactivar conexiones entrantes innecesarias.

- Limitar los permisos de las aplicaciones a las funciones esenciales.

- Activar el registro de intentos de conexión.

Obtén control total sobre el tráfico de red y los permisos de aplicaciones con NinjaOne.

Crear reglas de aplicación personalizadas para mejorar la seguridad

Las reglas de firewall personalizadas te ofrecen un control preciso sobre cómo interactúan las aplicaciones con tu red. En lugar de utilizar reglas básicas de permitir/bloquear, puedes crear reglas sofisticadas que restrinjan las aplicaciones a rangos de IP específicos, las limiten a determinadas horas del día o controlen qué protocolos utilizan. Estas reglas avanzadas ayudan a minimizar la superficie de ataque, al tiempo que garantizan que las aplicaciones tengan exactamente el acceso que necesitan para funcionar correctamente.

La gestión de la configuración del Firewall de Windows Defender en numerosos endpoints puede ser todo un reto. La plataforma de gestión de endpoints de NinjaOne simplifica este proceso, permitiéndote controlar las reglas del firewall, supervisar el acceso a las aplicaciones y gestionar las políticas de seguridad desde un único panel de control. Pruébalo gratis y descubre lo fácil que puede ser gestionar la seguridad de los endpoints.