Ponte al día con las buenas prácticas de acceso remoto en relación con la gestión segura del acceso remoto y las soluciones de escritorio remoto con herramientas como ConnectWise ScreenConnect, Splashtop, TeamViewer y RDP.

Sin duda, uno de los mayores saltos en la gestión de TI se produjo con la llegada de las tecnologías de acceso remoto. Hubo un tiempo en el que la supervisión y el mantenimiento de una infraestructura de TI -incluido todo el software, los endpoints, los servidores, las impresoras y las cuentas de usuario- implicaban tiempo in situ, acceso físico y muchos desplazamientos.

Todo esto ha cambiado gracias al software de acceso remoto, que permite gestionar rápida y eficazmente desde lejos incluso las tareas más complicadas. Las empresas de TI y los proveedores de servicios gestionados (MSP) confían en el acceso remoto a los ordenadores para diagnosticar y resolver rápidamente los problemas de los usuarios finales, desplegar actualizaciones de software críticas y realizar un seguimiento de los activos y el inventario de la red. Los equipos informáticos internos y los responsables de TI confían en el acceso remoto para maximizar su productividad, gestionar múltiples ubicaciones y permitirles trabajar desde casa o mientras están de viaje.

Y lo que es más importante, la posibilidad de supervisar los sistemas de forma remota significa que tanto los MSP como los responsables de TI pueden atender las necesidades informáticas de sus interlocutores las 24 horas del día, llueva o haga sol, todos los días.

Pero empecemos definiendo «acceso remoto».

Gestiona y controla tus puntos finales de forma remota con un solo clic.

Obtén más información sobre el Acceso Remoto de NinjaOne. →

¿Qué es el acceso remoto y cuál es su papel en el soporte de TI?

El acceso remoto es un término general utilizado para describir la capacidad de acceder a un sistema informático específico desde cualquier lugar a través de una conexión de red. Muchos usuarios han experimentado esto cuando han llamado al servicio técnico para solucionar un problema y el técnico al teléfono ha tomado el control de su ordenador.

Aunque el acceso remoto cumple algunas funciones para el usuario final -facilitar el intercambio de documentos o archivos dentro de una organización, por ejemplo-, desempeña un papel mucho más central en el soporte de TI.

Junto con el software de supervisión y gestión remotas (RMM), el acceso remoto es una de las principales razones por las que incluso pequeños equipos de técnicos pueden prestar asistencia a un gran número de clientes y usuarios finales. Les permite realizar configuraciones de sistemas, mantenimiento, solucionar problemas y gestionar parches para muchas más personas de las que serían capaces de manejar si tuvieran que desplazarse in situ.

Una mayor necesidad de opciones seguras de acceso remoto

Con la explosión de la necesidad de entornos de trabajo flexibles y remotos, muchas organizaciones se han encontrado con usuarios, dispositivos y operaciones críticas repartidos por todas sus regiones. Sin capacidades de supervisión y acceso remotos, sería casi imposible gestionar esta nueva clase de personal.

También es posible que muchas de las organizaciones que se vieron obligadas a proporcionar rápidamente a los usuarios finales opciones de acceso remoto lo hayan hecho de forma desordenada e, inadvertidamente, hayan introducido vectores de amenaza adicionales para brechas de seguridad, pérdida de datos e interrupciones de la red que pueden costar a tu empresa tiempo y dinero.

Por eso es extremadamente importante aprovechar tanto las herramientas de acceso remoto seguro como los proveedores que tengan experiencia en su implantación, configuración y gestión seguras.

Los 3 requisitos y criterios más importantes para elegir una solución de acceso remoto

Las soluciones de acceso remoto no son todas iguales, aunque su objetivo principal parezca bastante sencillo. Como ocurre con muchos tipos de software, algunas opciones pueden ajustarse mejor a las necesidades de tu empresa que otras. Estos son algunos de los criterios más importantes que hay que tener en cuenta a la hora de seleccionar una herramienta.

La seguridad

Al considerar cualquier herramienta de acceso remoto, obviamente no se puede subestimar la seguridad. Los software diseñados expresamente para proporcionar acceso remoto a los dispositivos son potentes y, en muchos casos, esenciales, pero también conllevan una cantidad sustancial de riesgos.

Las soluciones deben ser examinadas para comprobar su cumplimiento de las normas de seguridad y conformidad, y debe haber documentación y recursos claros disponibles para garantizar que se pueden implantar y configurar de forma segura.

Las funciones diseñadas para proporcionar controles de acceso y registro claros también son imprescindibles.

La facilidad de uso

¿Cuál es la razón número 1 por la que la interfaz de usuario es importante? Si el acceso remoto es fácil de usar, se usará. Si no lo es, no. Y eso abre la posibilidad de que los usuarios finales busquen y utilicen alternativas no compatibles.

La fiabilidad

El acceso remoto es una parte tan importante de la gestión moderna de TI que no querrás pasar un día sin él. La fiabilidad de tus herramientas remotas, incluido el acceso remoto, se traduce directamente en la fiabilidad y solidez generales de tu infraestructura de TI.

Buenas prácticas de acceso remoto: características y ventajas

Si se aplican buenas prácticas de gestión remota, la solución de acceso remoto adecuada puede resolver una necesidad muy directa y crítica para las organizaciones. Si se utiliza adecuadamente, también puede eliminar la necesidad de herramientas externas y ahorrar dinero a las empresas a largo plazo (por ejemplo, no es necesario seguir pagando suscripciones a LogMeIn).

¿Qué funciones deberías aprovechar para sacar el máximo partido al acceso remoto?

- Soporte multimonitor que permite a un técnico acceder a varios endpoints.

- Múltiples sesiones que permiten a los técnicos abrir varias sesiones en el mismo endpoint.

- Seguridad de la conexión para ofrecer una mayor defensa contra las escuchas. Esto es importante, ya que la mayoría de las conexiones remotas se realizan a través de las líneas públicas y no encriptadas de Internet.

- Funcionalidad de acceso colaborativo que permite a varios técnicos trabajar en el mismo endpoint y comunicarse fácilmente entre sí mientras trabajan.

- Controles de privilegios de acceso para establecer los derechos de acceso a los dispositivos compatibles y gestionar los permisos de la forma más fluida posible. Sin esto, los técnicos no podrán trabajar en hardware que esté desatendido.

- Canales de comunicación con el usuario que ofrecen una comunicación fácil e integrada entre el técnico y el usuario final. (Suele tratarse de un sistema de chat basado en texto o un canal de comunicación por voz).

- Herramienta de transferencia de archivos que permite a los técnicos copiar fácilmente archivos desde y hacia el dispositivo remoto.

- La funcionalidad de visualización de escritorio en vivo es esencial para los técnicos del servicio técnico en los casos en los que necesitan ver lo que el usuario puede ver para resolver el problema.

- Modo de apagado del monitor para técnicos que están solucionando un problema de forma remota y necesitan que el usuario deje de ver el escritorio durante la sesión.

- Automatización de accesos y procesos que permite a los técnicos programar tareas repetitivas y aplicar correcciones masivas a numerosos endpoints mediante automatización.

- El acceso a dispositivos móviles es más importante que nunca. Los técnicos de asistencia necesitan poder trabajar en cualquier entorno y en cualquier momento, y del mismo modo, es posible que a menudo necesiten acceder a dispositivos móviles para resolver problemas de trabajadores remotos.

- El registro de sesiones garantiza que las acciones realizadas por el técnico en el equipo remoto se registran por motivos de seguridad y registro de modificaciones.

- Integraciones RMM para ahorrar tiempo y eliminar la necesidad de que los técnicos tengan varias herramientas abiertas a la vez. Los sistemas que pueden registrar automáticamente el tiempo de sesión ayudan a automatizar los procedimientos de facturación y, en general, son más seguros y fiables.

«🥷 Experimenta NinjaOne por ti mismo.

→ Regístrate hoy para nuestra prueba gratuita de 14 días.»

Una nota breve sobre el RDP (Protocolo de Escritorio Remoto)

El protocolo RDP (Protocolo de Escritorio Remoto) se ha vuelto muy útil en esta era en la que los lugares de trabajo remotos van en aumento. RDP es un protocolo de Windows que permite a los empleados remotos ver y utilizar el sistema operativo de un dispositivo en otra ubicación. En otras palabras, un usuario sentado en casa puede conectarse a través de Internet al escritorio de su oficina y utilizarlo como si estuviera sentado en su mesa.

El Escritorio Remoto permite a los trabajadores acceder a los datos de dispositivos específicos desde cualquier lugar del mundo, lo que les hace más productivos y mantiene más seguros los datos de la organización.

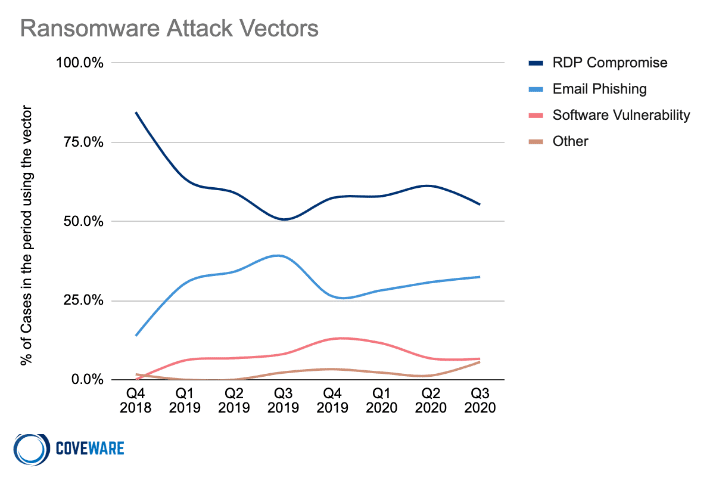

RDP está integrado en Windows, pero debe configurarse correctamente para poder utilizarlo de forma segura. Las organizaciones deben ser informadas de que un acceso RDP no seguro es un vector de ataque extremadamente común, y uno de los favoritos de los grupos de ransomware, en particular. Por lo tanto, el RDP nunca debe estar expuesto a Internet.

Fuente: Coveware’s Q3 Ransomware Trends Report

Para más información sobre el RDP seguro, consulta este artículo de la Universidad de California en Berkeley.

Integraciones de acceso remoto de NinjaOne

NinjaOne ofrece varias integraciones nativas para el acceso remoto, proporcionando a nuestros socios todos los beneficios anteriores de acceso remoto, manteniendo una experiencia de usuario segura y sencilla.

Nuestra integración de Teamviewer te brinda una experiencia de un único panel que permite poner en práctica las mejores prácticas de Teamviewer gracias a su acceso remoto seguro, uso compartido de usuario final, chat de usuario, transferencias de archivos, grabación de sesiones y muchas otras funcionalidades del software Teamviewer.

La solución de acceso remoto de Splashtop se diseñó específicamente para MSP y profesionales de TI. La integración Splashtop de NinjaOne permite poner en práctica las mejores prácticas de Splashtop gracias a su acceso remoto con un solo clic, transferencia de archivos, chat de usuario, comunicación remota de audio/vídeo y los informes detallados de conexión.

La integración de ConnectWise ScreenConnect de NinjaOne permite a los socios utilizar una de las soluciones de acceso remoto más populares directamente dentro de NinjaOne, manteniendo al mismo tiempo el acceso completo a la funcionalidad, los informes y la interfaz de Control.

NinjaOne también ofrece una experiencia de usuario completamente personalizable para RDP, brindándote la oportunidad de controlar completamente el acceso remoto a Windows y aplicar las mejores prácticas de escritorio remoto. Nuestra solución de control remoto RDP seguro incluye el aprovisionamiento automatizado de endpoints para el acceso RDP, la integración de intercambio de credenciales para privilegios administrativos, la configuración dinámica de gráficos basada en el rendimiento de la conexión y la visualización en una o varias pantallas.

Experimenta las opciones de acceso remoto de NinjaOne empezando una prueba gratuita hoy mismo.