Desarrollado por Microsoft, PowerShell se ha convertido en un estándar moderno en la administración, scripting y automatización de Windows. PowerShell, que combina una interfaz de línea de comandos con un lenguaje de scripting, ha transformado el panorama de la gestión de Windows.

Basado en el marco .NET, PowerShell se integra a la perfección con las tecnologías de Microsoft mediante comandos concisos, o cmdlets, para interactuar con los componentes del sistema, manipular datos y automatizar funciones administrativas. Este enfoque basado en scripts permite a los usuarios agilizar las tareas, mejorar la eficacia y automatizar tareas comunes. PowerShell también admite la gestión de eventos, la programación de tareas y la gestión remota, por lo que ofrece una solución completa para administradores de TI, profesionales de la ciberseguridad y expertos en scripting.

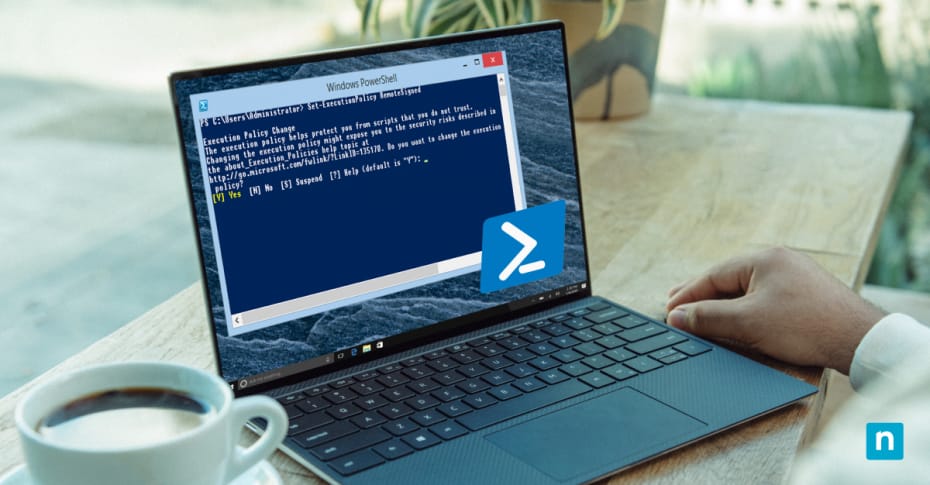

Esta guía se centra en las políticas de ejecución de PowerShell, explicando su importancia, funcionamiento, gestión, impacto en la seguridad del sistema y buenas prácticas. Su objetivo es proporcionar una comprensión de cómo estas políticas de ejecución apoyan la ejecución eficaz de scripts y optimizan la seguridad del sistema en entornos Windows.

¿Qué son las políticas de ejecución de PowerShell?

Las políticas de ejecución de PowerShell funcionan como un mecanismo de salvaguarda en entornos Windows, determinando el nivel de confianza asignado a los scripts antes de ser ejecutados. Estas políticas pretenden lograr un equilibrio entre permitir la ejecución de scripts con fines legítimos y mitigar los posibles riesgos de seguridad asociados. Al adherirse a una política de ejecución, los administradores pueden imponer un entorno de scripts coherente y seguro, reduciendo las posibilidades de que scripts maliciosos comprometan sus sistemas.

Los tipos de políticas de ejecución disponibles son los siguientes:

- AllSigned: con esta política, todos los scripts, incluidos los creados localmente, deben estar firmados digitalmente por un editor de confianza para poder ejecutarse. Este enfoque garantiza que sólo se permita la ejecución de scripts autorizados, pero se corre el riesgo de ejecutar cualquier script malicioso que haya sido firmado.

- Bypass: esta política permite la ejecución de cualquier script sin restricciones. Esta política debe utilizarse con extrema precaución, si es que se utiliza, ya que puede exponer potencialmente los sistemas a riesgos de seguridad al permitir la ejecución de scripts no firmados y no verificados.

- Por defecto: con este tipo de política, se establece la ejecución por defecto. Establece la política de ejecución como restringida para clientes Windows y RemoteSigned para servidores Windows. A continuación se explican ambos tipos de políticas de ejecución.

- RemoteSigned: esta política exige que los scripts descargados de Internet estén firmados digitalmente para su ejecución y estén permitidos. Los scripts creados localmente pueden ejecutarse sin firma digital. Muchos consideran que esta política ofrece un equilibrio pragmático entre facilidad de uso y seguridad.

- Restricted: esta póliza es la más segura disponible. Bloquea la ejecución de todos los scripts, ya sean creados localmente o descargados, y de todos los archivos de script. Sin embargo, se pueden ejecutar comandos individuales en el entorno PowerShell.

- Undefined: esta política se utiliza cuando no se establece explícitamente ninguna política de ejecución. Permite a los usuarios ejecutar scripts y ofrece flexibilidad, pero la mejor práctica es seleccionar una política específica para proporcionar control y mejorar la seguridad. Si la política se establece como «No definida» en todos los ámbitos, se establecerán automáticamente las restricciones predeterminadas.

- Unrestricted: esta política garantiza la ejecución de scripts sin restricciones, lo que permite que tanto los scripts locales como los procedentes de Internet se ejecuten sin ningún tipo de restricción. Aunque es conveniente para el desarrollo y las pruebas, no debe utilizarse en entornos de producción debido a los importantes riesgos de seguridad que representa.

La comprensión de estas políticas de ejecución permite a los administradores y profesionales de la seguridad adoptar el enfoque que mejor se adapte a los requisitos de seguridad de sus sistemas.

En las secciones siguientes, exploraremos la gestión, las mejores prácticas y las implicaciones de las políticas de ejecución de PowerShell.

Gestionar las políticas de ejecución de PowerShell

Establecer y modificar eficazmente las políticas de ejecución de PowerShell es clave para crear un entorno de scripting seguro. Los administradores pueden utilizar el cmdlet Set-ExecutionPolicy para configurar estas políticas. Siendo conscientes de los riesgos y beneficios potenciales de las diferentes configuraciones de políticas, los administradores pueden tomar decisiones informadas y alineadas con sus objetivos de seguridad. La primera consideración es el ámbito de aplicación de la política de ejecución, que ofrece las siguientes opciones:

- MachinePolicy: este ámbito se establece mediante la directiva de grupo, y ve la política de ejecución aplicada a todos los usuarios y procesos en una máquina, garantizando la uniformidad en todo el sistema. Las políticas locales de usuario pueden anular esta política.

- Política de usuario: este ámbito es establecido por la Política de Grupo y aplica la política de ejecución para los usuarios de una máquina específica. Resulta especialmente útil para mantener un entorno de scripting coherente para todos los usuarios.

- Proceso: en este ámbito, las políticas de ejecución se definen sólo para la sesión actual de PowerShell. Permite un control más detallado sobre la ejecución de scripts en función de necesidades específicas.

- CurrentUser: este ámbito aplica la política de ejecución para la sesión del usuario actual. No requiere ninguna elevación de privilegios.

- LocalMachine: este es el ámbito por defecto, y asignar una política a este ámbito afecta a todos los usuarios de una máquina en particular. Si existe una política de usuario, tiene prioridad sobre este ámbito.

Los cambios en la política de ejecución tienen un impacto directo en la seguridad del sistema y en la ejecución de scripts. Una política más restrictiva, como «Restricted» o «AllSigned», mejora la seguridad al reducir el riesgo de que se ejecuten scripts no autorizados o maliciosos. Sin embargo, esto puede crear la necesidad de pasos adicionales, como la firma de scripts, lo que puede introducir una sobrecarga administrativa.

Una política más permisiva, como «Unrestricted» o «Bypass», agiliza la ejecución de scripts al eliminar barreras, pero tiene el coste de exponer potencialmente el sistema a riesgos de seguridad. Hay que tener cuidado a la hora de adoptar este tipo de políticas y sólo deben emplearse en entornos controlados durante periodos de tiempo limitados o durante las fases de desarrollo y prueba. Los administradores deben tener en cuenta los requisitos de seguridad de su organización y las necesidades específicas de sus usuarios a la hora de seleccionar y modificar las políticas de ejecución. Lograr el equilibrio adecuado entre seguridad y funcionalidad garantiza que el entorno de scripting de PowerShell siga siendo seguro.

En las siguientes secciones, veremos algunas buenas prácticas asociadas con las políticas de ejecución de PowerShell, los problemas comunes que surgen al administrarlas y su alineación con las directrices de seguridad de la organización. Estos conocimientos permitirán a los administradores y profesionales de la seguridad tomar decisiones informadas en su búsqueda de un entorno de scripting seguro y eficiente.

Política de ejecución de PowerShell: buenas prácticas

A la hora de seleccionar una política de ejecución de PowerShell para diferentes entornos, es una buena práctica considerar la naturaleza de los scripts que se ejecutarán, el nivel de seguridad requerido y el rol de los usuarios. Por ejemplo:

- Entorno de producción: en un entorno de producción, es prudente adoptar una política más restrictiva como «AllSigned» o «RemoteSigned». Esto garantiza que los scripts estén firmados y autenticados antes de su ejecución y reduce el riesgo de código no autorizado o malicioso.

- Entorno de desarrollo: en un entorno de desarrollo, se puede utilizar una política más flexible como «Bypass» o «Unrestricted» para facilitar las pruebas y la resolución de problemas. Sin embargo, estas políticas no deben trasladarse a los entornos de producción.

Cómo gestionar y modificar las políticas de forma segura

Como administradores de TI, profesionales de la ciberseguridad y personas involucradas en la administración de Windows y scripts de PowerShell, es fundamnetal saber cómo gestionar estas políticas de forma segura. Estas son algunas buenas prácticas para gestionar y alterar las políticas de ejecución de PowerShell:

- Documenta las políticas de ejecución: asegúrate de que los administradores y los usuarios comprenden las implicaciones de las distintas políticas de ejecución. Crea una documentación clara en la que se describan las políticas adecuadas para cada situación.

- Autoriza la firma de scripts: para políticas más restrictivas como «AllSigned» y «RemoteSigned», instaura la práctica de firmar los scripts utilizando firmas digitales. Esto añade una capa adicional de seguridad al garantizar la autenticidad de los scripts.

- Selecciona el ámbito menos permisivo: determina el ámbito adecuado para establecer las políticas de ejecución. Ten en cuenta el impacto en los usuarios y procesos dentro de los diferentes ámbitos, así como el impacto en la seguridad del sistema y la alineación con la política de seguridad. Es buena idea seleccionar la política que ofrezca menos privilegios al tiempo que proporcione la función requerida.

- Revisa las políticas: revisa y audita periódicamente las políticas de ejecución de todo tu entorno. Asegúrate de que las políticas se mantengan alineadas con los requisitos de seguridad y las directrices de la organización.

Problemas comunes y soluciones

La configuración de las políticas de ejecución de PowerShell a menudo puede provocar problemas que afectan a las operaciones de los scripts y del sistema. Algunos de los problemas más comunes son:

- Acceso denegado: los usuarios pueden encontrarse con errores de «Acceso denegado» al intentar cambiar las políticas de ejecución debido a la falta de privilegios administrativos.

- Scripts bloqueados: políticas más restrictivas como «AllSigned» pueden impedir la ejecución de scripts no firmados o firmados incorrectamente, causando frustración en los usuarios.

- Scripts no fiables: los scripts de Internet pueden ser bloqueados por políticas como «RemoteSigned», incluso si son seguros y legítimos.

Para solucionar estos problemas y garantizar la ejecución correcta del script, sigue estos pasos:

- Eleva los privilegios: asegúrate de que dispones de privilegios administrativos cuando modifiques las políticas de ejecución. Ejecuta PowerShell con derechos administrativos haciendo clic con el botón derecho y seleccionando «Ejecutar como administrador»

- Firma de scripts: cuando utilices políticas como «AllSigned», asegúrate de que los scripts están correctamente firmados utilizando firmas digitales válidas. Esto evita falsos errores de «Acceso denegado».

- Editores de confianza: para las políticas «AllSigned» y «RemoteSigned», establece la confianza con los editores importando sus certificados al almacén de certificados.

- Desbloquea archivos: si un archivo de script se ha descargado de Internet y está bloqueado, desbloquéalo mediante el cmdlet «Unblock-File».

- Comprueba si hay problemas de alcance: ten en cuenta el ámbito de aplicación de la política de ejecución. Si surgen problemas, asegúrate de que la política se establece en el nivel de alcance adecuado.

- Comprueba si hay restricciones de política de grupo: en entornos de dominio, las políticas de grupo pueden aplicar políticas de ejecución específicas. Comprueba la configuración de la directiva de grupo que se aplica al sistema, así como su ubicación.

- Utiliza Comunicación remota de PowerShell: en caso de que las políticas «Restricted» o «AllSigned» bloqueen la ejecución local, utiliza Comunicación remota de Powershell para ejecutar scripts en sistemas remotos.

- Comprueba el software de seguridad: algunos programas de seguridad pueden interferir en la ejecución del script. Desactiva temporalmente o ajusta la configuración para solucionar problemas.

- Comprueba si hay conflictos: ten en cuenta los posibles conflictos entre la configuración local y la de la directiva de grupo. Garantiza la coherencia en la aplicación de la política de ejecución.

Como siempre, un proceso de eliminación debería revelar la raíz del problema. Si un script que falla funciona con derechos elevados, profundiza en los permisos. Si funciona con un bypass de política, comprueba las restricciones de la máquina, etc. Al abordar estos problemas comunes y seguir los pasos de solución de problemas anteriores, los administradores y profesionales pueden gestionar eficazmente las políticas de ejecución de PowerShell, evitando bloqueos en la ejecución de scripts y manteniendo un entorno de scripting seguro.

Alinear las políticas de ejecución con las directrices de seguridad de la organización

Alinear las políticas de ejecución de Windows PowerShell con las directrices de seguridad de la organización es vital para mantener un entorno de scripting seguro y controlado. Las organizaciones suelen tener requisitos y políticas de seguridad específicos que dictan cómo deben ejecutarse los scripts. Al alinear las políticas de ejecución con estas directrices, las organizaciones pueden garantizar la coherencia, reducir los riesgos y mejorar la postura general de seguridad.

La importancia de las auditorías periódicas y la revisión de las políticas

Las auditorías y revisiones periódicas de las políticas garantizan que las políticas de ejecución sigan siendo eficaces y estén actualizadas. A medida que evolucionan las necesidades de la organización y cambian las amenazas a la seguridad, puede ser necesario ajustar las políticas de ejecución.

Realizar revisiones periódicas permite a las organizaciones:

- Adaptarse a un panorama de amenazas cambiante: el panorama de la ciberseguridad es dinámico. Las revisiones periódicas de las políticas ayudan a las organizaciones a anticiparse a las nuevas amenazas y ajustarlas en consecuencia.

- Evaluar la eficacia de las políticas: las organizaciones pueden evaluar si las políticas de ejecución actuales mitigan eficazmente los riesgos o si es necesario realizar ajustes.

- Garantizar el cumplimiento: los requisitos de cumplimiento pueden cambiar con el tiempo. Las revisiones periódicas ayudan a garantizar que las políticas de ejecución se ajustan a las normas de cumplimiento vigentes.

- Identificar los conflictos políticos: en entornos complejos, pueden producirse conflictos políticos o efectos secundarios no deseados. Las auditorías periódicas ayudan a identificar y resolver estos problemas.

- Mantener la coherencia: con el tiempo, es posible que se introduzcan nuevos scripts y usuarios. Las auditorías ayudan a garantizar que las políticas de ejecución se aplican de forma coherente en toda la organización.

- Mitigar los scripts no autorizados: las revisiones periódicas pueden ayudar a identificar y abordar los scripts no autorizados o maliciosos que pueden existir en la producción sin ser detectados.

Con una estrategia de políticas de ejecución bien definida y aplicada de forma coherente, las organizaciones pueden aprovechar el poder de los scripts de PowerShell y, al mismo tiempo, mantener una postura de seguridad sólida.

Políticas de ejecución de PowerShell: un pilar fundamental de la seguridad de los sistemas

El uso bien meditado de las políticas de ejecución de PowerShell es un pilar fundamental de la seguridad del sistema y de la administración eficaz de Windows. Estas políticas sirven como guardianes para la ejecución de scripts, actuando como salvaguardas que garantizan que sólo los scripts autorizados y de confianza se ejecuten dentro de un entorno. Al establecer límites a la ejecución de scripts, las organizaciones pueden limitar la posibilidad de que un código malicioso o inadvertido ponga en peligro sus sistemas. La gama de políticas de ejecución disponibles, cada una diseñada para un caso de uso de seguridad específico, demuestra el control detallado que poseen los administradores sobre el comportamiento de ejecución de los scripts.

Las políticas de ejecución de PowerShell van más allá de las reglas de configuración y los ajustes; representan un compromiso con las operaciones de TI coherentes y seguras. Si sigues las prácticas recomendadas de la política de ejecución de PowerShell que hemos presentado, estarás en el buen camino para conseguir un entorno Windows seguro, eficaz y resistente.