Es difícil encontrar un proveedor de servicios gestionados (MSP) que no suela trabajar con protocolos de acceso remoto. Dicho esto, no todos los métodos de acceso remoto son iguales, y elegir el protocolo adecuado es esencial para ofrecer el mejor servicio a tus clientes.

Nuestra guía Ninja sobre acceso remoto te ayudará a definir y comparar los distintos tipos de protocolos de acceso remoto, facilitándote la elección de los métodos de acceso que más se adapten a ti y la explicación y recomendación de los protocolos remotos más adecuados a sus clientes.

¿Qué son los protocolos de acceso remoto?

Un protocolo de acceso remoto gestiona la conexión entre un servidor de acceso remoto y un ordenador remoto, y es una parte esencial a la hora de desarrollar ciertas actividades de helpdesk o hacer un uso compartido del escritorio. Hay varias formas diferentes de acceder remotamente al endpoint de un cliente, algunas más seguras o fáciles de usar que otras.

Los protocolos de acceso remoto que probablemente verás en uso son el protocolo de línea serial de Internet (SLIP), el protocolo punto a punto (PPP), el protocolo de túnel punto a punto (PPTP), los servicios de acceso remoto (RAS), la arquitectura de computación independiente (ICA) y el protocolo de escritorio remoto (RDP).

Tipos de protocolos de acceso remoto

A continuación vamos a ver los principales protocolos de acceso remoto que se utilizan en la actualidad:

Protocolo de línea serial de Internet (SLIP)

El SLIP se desarrolló a principios de los 80 para Unix como una forma de transmitir TCP/IP a través de conexiones serie (como las conexiones de módem telefónico). Hoy en día, el SLIP se utiliza en otros sistemas operativos de red aparte de Unix, pero la frecuencia de uso va disminuyendo a medida que se adoptan protocolos con más funciones.

El protocolo de línea serial de Internet es una opción de baja sobrecarga que puede transmitir TCP/IP a través de conexiones serie, pero no realiza comprobación de errores ni direccionamiento de paquetes. Dado que solo puede utilizarse en conexiones serie, el SLIP se utiliza principalmente para conectar una estación de trabajo a Internet o a otra red que ejecute TCP/IP.

El SLIP funciona en las capas física y de enlace de datos del modelo de interconexión de sistemas abiertos (OSI) y no admite WINS ni DHCP. Este protocolo no permite el cifrado (esta es una de las razones por las que se está eliminando progresivamente) y el único protocolo de autenticación que puedes utilizar es PAP.

Configurar el SLIP es relativamente fácil y solo requiere una cuenta SLIP en la máquina host y un script o archivo batch en el endpoint al que se accederá.

Protocolo de túnel punto a punto (PPTP)

El PPTP se utiliza para crear conexiones virtuales mediante TCP/IP y PPP, de modo que dos redes puedan utilizar Internet como enlace WAN y, al mismo tiempo, mantener la seguridad de la red privada.

Con el PPTP, se utiliza Internet para crear una sesión segura entre el cliente y el servidor. También llamada red privada virtual (VPN), este tipo de conexión es muy barata en comparación con una conexión directa. El PPTP se utiliza a menudo para conectar varias LAN, evitando los costes de las líneas alquiladas. Existen posibles desventajas asociadas a este protocolo, entre ellas:

- El PPTP no está disponible en todos los tipos de servidores.

- El PPTP es más difícil de configurar que el PPP.

- La tunelización puede reducir el rendimiento.

- El PPTP no es un estándar totalmente aceptado.

- Está restringido a un cifrado de 128 bits.

Es posible implementar el PPTP de dos maneras. En primer lugar, puedes configurar dos servidores: uno que actúe como pasarela a Internet y otro que se encargue del túnel. En este caso, las estaciones de trabajo funcionarán normalmente sin ninguna configuración adicional. Este método es el preferido para conectarse y acceder a redes enteras.

La segunda opción consiste en configurar una única estación de trabajo remota para conectarte a la red de una organización a través de Internet. Esta estación de trabajo está configurada para conectarse a Internet y el cliente VPN está configurado con la dirección del servidor de acceso remoto VPN.

Protocolo punto a punto (PPP) y protocolo punto a punto a través de conexiones Ethernet (PPPOE)

El protocolo punto a punto es el más utilizado para enlaces remotos a LAN e ISP, y utiliza el protocolo de control de enlace (LCP) para comunicarse entre el cliente PPP y el host. Este protocolo transmite TCP/IP a través de conexiones punto a punto, como las conexiones serie y paralelas.

El PPP ha sustituido en gran medida al protocolo SLIP mencionado anteriormente, ya que puede admitir varios protocolos de red, admite la comprobación de errores y puede utilizarse en más tipos de medios físicos. Como el PPP puede configurar automáticamente TCP/IP y otros parámetros de acceso remoto, se considera más fácil de configurar, pero este protocolo no es compatible con algunas configuraciones antiguas.

Parte de esta mejora en la facilidad de uso se debe al soporte del protocolo de configuración dinámica de host (DHCP) del que carece el SLIP. Esta capa de la pila de protocolos TCP/IP asigna la información de direccionamiento TCP/IP, incluida la dirección IP del host, la máscara de subred y la configuración DNS.

Windows Remote Access Services (RAS)

Windows NT y Windows 2000 incluyen tecnología RAS para permitir a los usuarios conectarse tanto a un servidor como a la red host de ese servidor. Este protocolo se utiliza en redes más pequeñas en las que un router dial-up dedicado no es una opción viable. Al usar RAS, puedes conectar un módem a un servidor Windows NT o Windows 2000 y configurarlo como marcación de salida, con marcación o una combinación de ambas.

Es importante tener en cuenta que el RAS básico solo permite a los usuarios acceder a la LAN. (No permitirá a los usuarios de la LAN utilizar el módem para marcar otros servicios, como una cuenta de AOL)

Protocolo de arquitectura informática independiente (ICA)

Los productos Citrix WinFrame (o MetaFrame) son relativamente nuevos en esta gama. Estos productos (entre los que se incluye Windows Terminal Server) utilizan el protocolo ICA para permitir que varios clientes livianos tomen el control de un ordenador virtual y lo utilicen como si fuera su escritorio.

La idea que subyace a este enfoque es que una organización puede invertir o actualizar un único ordenador (el ordenador de Terminal Server o de Citrix Server) y utilizar sus equipos heredados o estaciones de trabajo menos caras como simples terminales de acceso. Cuando aumentan las necesidades de recursos, la empresa puede simplemente sustituir o actualizar el servidor y, a su vez, mejorar la velocidad y la capacidad de todos los usuarios.

Aunque se trata de un planteamiento novedoso, el coste del servidor suele considerarse el mayor inconveniente. En esencia, la organización debe comprar un servidor que equivale a varios ordenadores de sobremesa y asumir el coste asociado.

El cliente de Citrix o Terminal Server utiliza el protocolo ICA para comunicarse con el servidor, que funciona en varias plataformas diferentes (hay clientes ICA para los principales sistemas operativos cliente, incluidos Windows, MacOS, Linux e incluso Internet).

Una organización debe tener un Citrix WinFrame, MetaFrame, o Terminal Server instalado y funcionando para usar ICA.

Protocolo de escritorio remoto (RDP)

Nuestra última entrada es el RDP, que es muy similar al anterior protocolo ICA utilizado por los productos Citrix. El RDP se utiliza para acceder a Windows Terminal Services, un primo tecnológico de Citrix WinFrame.

El protocolo de escritorio remoto ofrece las mismas funciones básicas que ICA, con la salvedad de que RDP solo proporciona acceso remoto a clientes Windows.

Acceso remoto para MSP

Como puedes ver, tienes un montón de opciones de acceso remoto al escritorio. Determinar cuáles debe elegir (y para qué casos de uso) puede ser difícil para un MSP.

El RDP es ideal para equipos Windows en una LAN, pero no siempre es compatible. La computación virtual en red (VNC) mediante un protocolo como ICA es una alternativa viable, pero tiene sus inconvenientes en cuanto a costes.

Por supuesto, la escalabilidad siempre es una preocupación para los MSP. Puede que uno de los protocolos anteriores sea todo lo que necesites para casos de uso sencillos y redes LAN pequeñas, pero la cosa cambia por completo cuando llega el momento de gestionar varios activos en las instalaciones de varios clientes.

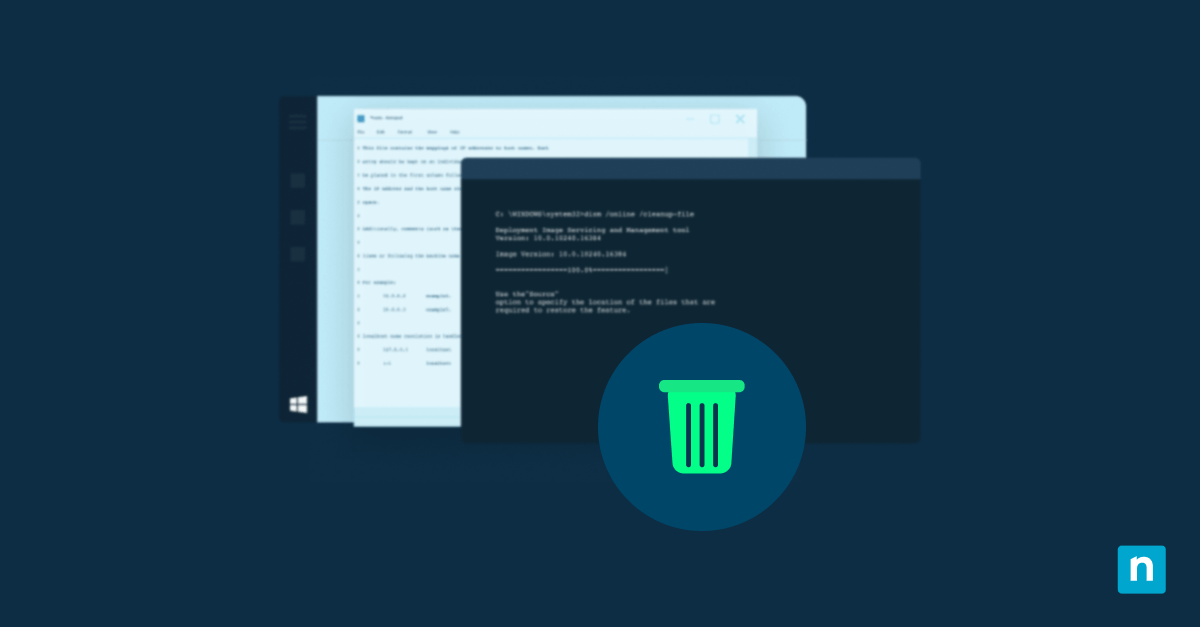

Uno de los mayores problemas a los que se enfrentan los proveedores de servicios de TI gestionados es la seguridad. Aunque el tráfico RDP está cifrado y el VNC a menudo se enruta a través de túneles IPsec o SSH seguros, no se recomienda exponer estos servicios a Internet.

Para utilizar estos protocolos de forma segura, deben aplicarse políticas estrictas en todos los ámbitos. Contraseñas seguras, certificados, túneles SSH, firewalls, autenticación multifactor (MFA), y todo ello debe definirse, implantarse y aplicarse en varios endpoints en múltiples sedes de clientes.

Existen varias herramientas comerciales que pretenden resolver este problema y simplificar el acceso remoto, el RMM siendo la más destacada en el espacio de los MSP. Entre esas herramientas comerciales, NinjaOne se ha forjado una reputación en el espacio de los MSP como una solución de monitorización y gestión remotas fiable, eficaz y segura.

NinjaOne agiliza los flujos de trabajo de tu MSP y te proporciona acceso remoto a escritorios multiusuario, directamente desde el mismo sistema que utilizas para la gestión de tickets, activos, supervisión y automatización.

Colaborar con NinjaOne

NinjaOne está aquí para ayudar a los MSP a gestionar su negocio de forma eficiente y segura. Miles de usuarios confían en nuestra plataforma RMM de vanguardia para afrontar las complejidades de la gestión de TI moderna.

¿Aún no eres socio de Ninja? ¡Seguimos queriendo ayudarte a agilizar tus operaciones de servicios gestionados! Visita nuestro blog para encontrar recursos y guías útiles para MSP, suscríbete a Bento para recibir orientación importante en tu bandeja de entrada y asiste a nuestros Live Chats para hablar tú a tú con expertos del canal.

Si estás listo para convertirte en un socio de NinjaOne, programa una demostración demostración o comienza tu prueba gratuita de 14 días para descubrir por qué más de 10.000 clientes ya han elegido a Ninja como socio para una gestión remota segura.