La gestión de vulnerabilidades, que forma parte de la gestión de riesgos de TI, es el proceso de identificación, evaluación, mitigación y corrección continuas y proactivas de las vulnerabilidades del entorno informático de tu organización.

El objetivo de la gestión de vulnerabilidades es reducir la exposición global de una organización a posibles ciberataques por parte de actores de amenazas. Esto también significa mantenerse al día de las amenazas nuevas y emergentes y de las vulnerabilidades actuales.

🛑 La gestión de parches forma parte de cualquier marco sólido de gestión de vulnerabilidades.

Diferencia entre amenaza, vulnerabilidad y riesgo

Amenaza, vulnerabilidad y riesgo son términos que suelen confundirse en ciberseguridad, pero cada uno de ellos se refiere a componentes diferentes de los ciberataques.

Una amenaza es cualquier cosa en el espacio informático que pueda dañar o destruir un activo o alterar la vida digital. Una vulnerabilidad es una debilidad o brecha dentro de un programa, sistema o proceso que puede ser explotada por un actor de amenaza. El riesgo es la probabilidad o el potencial de pérdida, daño o perjuicio si una amenaza explota con éxito una vulnerabilidad existente.

El riesgo se produce cuando se cruzan amenazas y vulnerabilidades.

El marco de gestión de vulnerabilidades

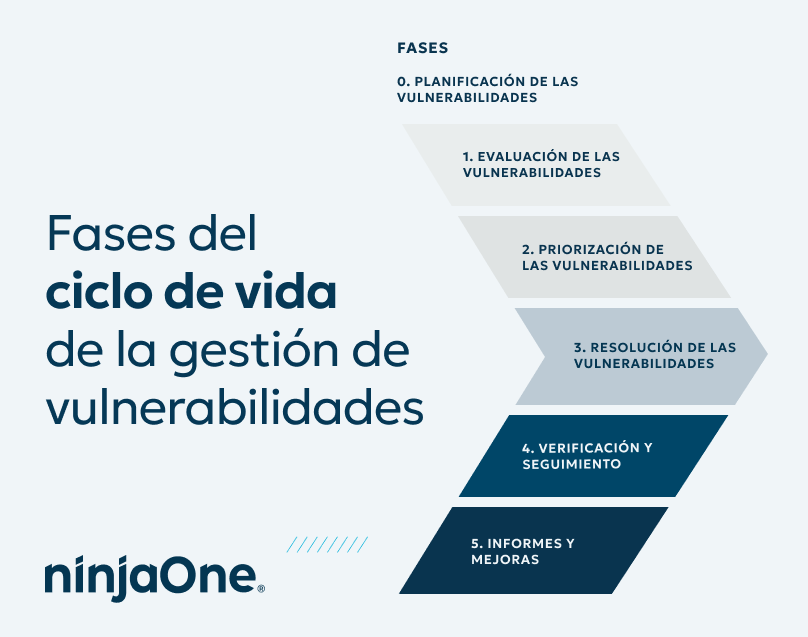

Un buen marco de gestión de vulnerabilidades incluye varios componentes básicos del proceso de gestión de vulnerabilidades, cada uno de los cuales desempeña un papel fundamental en las distintas fases del ciclo de vida de la gestión de vulnerabilidades. La creación de un plan eficaz de gestión de vulnerabilidades puede impulsar significativamente cualquier estrategia de ciberseguridad.

Una ronda normal del ciclo de vida tiene cinco etapas:

0. Planificación de las vulnerabilidades

Durante esta etapa, tú y tu equipo de TI habláis de los detalles del proceso de gestión de vulnerabilidades, incluyendo qué partes interesadas estarán involucradas, los recursos que necesitaréis para el sistema de gestión de vulnerabilidades, cómo priorizaréis y respondéis a las vulnerabilidades, y cualquier métrica para el éxito.

Hemos denominado a esta etapa «0» porque no es necesario repetirla antes de cada ronda del ciclo. Dicho esto, revisar periódicamente la planificación de las vulnerabilidades sigue siendo una buena idea para garantizar que tu marco de gestión de vulnerabilidades sigue siendo eficaz.

1. Evaluación de vulnerabilidades

El ciclo de vida «formal» de la gestión de vulnerabilidades comienza con una evaluación de las vulnerabilidades, que incluye un inventario de activos de todo el hardware y software de tu red de TI. Una vez identificados tus activos, puedes evaluar cada uno de ellos en función de sus vulnerabilidades utilizando escáneres de vulnerabilidades, pruebas de penetración e información sobre amenazas externas.

Detección e inventario de activos

Todos los tipos de activos informáticos suponen un riesgo para la seguridad de una empresa. Realizar un seguimiento de todos estos activos dentro de tu organización te proporciona un mayor conocimiento sobre el nivel de protección que podrías necesitar y una mayor visibilidad de los diversos problemas de seguridad que podrían existir.

Exploración de vulnerabilidades

Las exploraciones de vulnerabilidades realizan pruebas contra sistemas y redes, buscando debilidades o fallos comunes. También pueden incluir una herramienta de evaluación de vulnerabilidades para evaluar y analizar cualquier vulnerabilidad fácilmente explotable por un actor malicioso.

Gestión de la configuración

El software de gestión de la configuración de seguridad (SCM) garantiza que los endpoints se configuren correcta y cuidadosamente para que sean lo más seguros posible. Las herramientas SCM también incluyen exploraciones de vulnerabilidades y otras funciones que realizan un seguimiento de las acciones de corrección y generan informes para el cumplimiento de diversas políticas de seguridad, como el GDPR y la HIPAA. Es aconsejable buscar proveedores como NinjaOne que ofrecen una sólida gestión de parches que incluye características y funcionalidades SCM.

Pruebas de penetración

Las pruebas de penetración, también conocidas como pen test, ayudan a los profesionales de TI a encontrar y explotar vulnerabilidades en los sistemas informáticos. Por lo general, el software de pruebas de penetración proporciona una interfaz gráfica de usuario (GUI) que facilita a un profesional de TI o a un hacker ético certificado lanzar ataques y ver los resultados.

Protección e inteligencia frente a amenazas

El software de protección contra amenazas ayuda a las organizaciones a rastrear, supervisar, analizar y priorizar las amenazas potenciales mediante la recopilación de datos de diversas fuentes, incluidas las bases de datos de exploits y los avisos de seguridad. Estas soluciones ayudan a tu organización a identificar las tendencias que pueden conducir a una posible violación de la seguridad. Los datos recopilados con estas herramientas pueden utilizarse en cualquier estrategia de priorización de vulnerabilidades .

2. Priorización de vulnerabilidades

A continuación, tu equipo de seguridad dará prioridad a cualquier vulnerabilidad evaluada en la fase anterior. La priorización garantiza que tu equipo repare primero la vulnerabilidad más crítica. Para medir la alta criticidad, considera sus vulnerabilidades y exposiciones comunes (CVE), su impacto potencial, la probabilidad de explotación, y la eliminación de cualquier falso positivo.

3. Resolución de vulnerabilidades

A partir de la lista de vulnerabilidades priorizadas, tienes tres opciones para abordarlas:

Remediación

Esto es lo que suele venir a la mente cuando se busca: «¿Qué es la gestión de vulnerabilidades?» Los profesionales de TI quieren saber cómo gestionar y corregir las vulnerabilidades detectadas. En cualquier sistema de gestión de vulnerabilidades, es importante utilizar herramientas que no sólo detecten vulnerabilidades, sino que puedan abordarlas adecuadamente según sea necesario.

Aquí es donde suele entrar en juego la gestión de parches.

Gestión de parches

La gestión de parches es posiblemente uno de los componentes más esenciales de cualquier marco de gestión de vulnerabilidades. Se trata de crear, probar y desplegar actualizaciones de software en varios endpoints, reduciendo el riesgo de vulnerabilidades de seguridad de. Aunque en general existen diez parámetros esenciales para el éxito en la gestión de parches, se anima al personal informático a crear el sistema que mejor se adapte a sus necesidades y a su presupuesto informático actual.

Protege tus endpoints remotos e híbridos con la herramienta de gestión de parches n.º 1 según G2.

Mitigación

Esto reduce el riesgo de una vulnerabilidad, dificultando su explotación o disminuyendo su impacto en caso de ser explotada. Es aconsejable elaborar un plan de respuesta a incidentes para las vulnerabilidades identificadas.

Aceptación

Otro aspecto a tener en cuenta es que no todas las vulnerabilidades detectadas deben gestionarse. Algunas pueden ser de bajo impacto o requerir demasiados recursos para solucionarlas. En estos casos, una organización puede optar por aceptar la vulnerabilidad.

4. Verificación y control

Tu equipo de seguridad debe volver a explorar y probar los activos en los que acaban de trabajar. Esto verifica que tus esfuerzos de resolución han funcionado según lo previsto y garantiza que no ha introducido inadvertidamente nuevos problemas. Esta etapa también incluye la supervisión periódica para buscar nuevas vulnerabilidades, acciones de resolución antiguas que puedan haber quedado obsoletas y cualquier otra acción que pueda requerir cambios.

5. Informes y mejoras

Al final de cada ciclo de vida de la gestión de vulnerabilidades, tu equipo de seguridad debe documentar sus resultados, incluyendo cualquier vulnerabilidad identificada, las resoluciones tomadas y sus resultados. Estos informes deben compartirse con las partes interesadas (¡recuerda la fase «0»!).

¿Por qué es importante la gestión de vulnerabilidades?

Los actores de las amenazas intentan continuamente explotar las vulnerabilidades de los entornos de TI. Aunque la gestión de estas vulnerabilidades informáticas puede llevar mucho tiempo y esfuerzo, es esencial para la seguridad de tu organización. La creación de un plan eficaz de gestión de vulnerabilidades sentará una base sólida y segura para la ciberseguridad de tu organización.

Disponer de un sistema de gestión de vulnerabilidades debería figurar entre las máximas prioridades de las organizaciones, especialmente en sus entornos de TI. Según Skybox Security , «las vulnerabilidades se han más que triplicado en los últimos diez años». Con este aumento exponencial, también informan de que la ciberdelincuencia ha evolucionado continuamente y se ha convertido en una amenaza más compleja. El objetivo de la gestión de vulnerabilidades es establecer un nivel de control sobre este eterno problema en el espacio informático.

Ventajas de la gestión de vulnerabilidades

Un sistema de gestión de vulnerabilidades ayuda a empresas de todos los tamaños y de todos los sectores a identificar y abordar posibles problemas de seguridad antes de que tengan un impacto significativo en la organización. Al prevenir las violaciones de datos y otras vulnerabilidades de seguridad, un sistema de vulnerabilidades puede evitar daños a una empresa, tanto financieros como de reputación. Otras ventajas son:

- Mayor seguridad y control: la creación de un plan eficaz de gestión de vulnerabilidades puede mejorar tu postura general de seguridad.

- Visibilidad e informes: la gestión de vulnerabilidades proporciona informes centralizados y actualizados sobre el estado de tu postura de seguridad actual.

- Eficacia operativa: las empresas pueden reforzar su eficacia operativa reduciendo el tiempo necesario para recuperarse de un incidente en caso de que se produzca.

Cómo encaja NinjaOne en tu proceso de gestión de vulnerabilidades

NinjaOne, una empresa de gestión de endpoints en la que confían más de 17.000 clientes de todo el mundo, ofrece su sistema de gestión de parches líder, que te permite automatizar la aplicación de parches a varios sistemas operativos en un solo panel. Su robusto sistema puede reducir las vulnerabilidades hasta en un 75% con sus escaneos ad-hoc y su control granular apoyado por la inclusión nativa de CVE/CVSS.

Solicita un presupuesto gratuito, programa una prueba gratuita de 14 días o mira una demostración.