La ciberseguridad no sólo está en la cola de las discusiones dentro del canal de TI. Las empresas y los gobiernos de todo el mundo han puesto la vista en el aumento de las ciberamenazas.

Muchos han aprendido por las malas que las pequeñas empresas son objetivos frecuentes de los ciberataques. La idea de «apuntar a una víctima» en sí misma ha quedado en entredicho, y cada vez más personas se dan cuenta de que los ataques generalizados e indiscriminados son el statu quo. En consecuencia, las PYMES son más vulnerables a este tipo de enfoques, ya que suelen carecer de la concienciación, el personal informático interno y la postura cibernética para resistirlos.

Esta es sólo una de las muchas constataciones que han surgido en el sector de la ciberseguridad durante el último año. Muchas nuevas tendencias están en auge -al igual que las nuevas amenazas- y los MSP se encuentran en una posición en la que deben adaptarse o enfrentarse a un daño significativo para sus negocios. En el siguiente artículo hemos recopilado otras tendencias importantes en materia de ciberseguridad para 2024.

De qué va a tratar este artículo:

- ¿Cuántas empresas siguen siendo vulnerables a los ciberataques?

- ¿Cuáles son las principales ciberamenazas?

- El antivirus pasa a un segundo plano frente a la protección de los terminales

- El estado del ransomware

- Qué pueden hacer los MSP en materia de ciberseguridad de las PYME

La gran mayoría de las empresas siguen siendo vulnerables a los ataques

Los hackers pueden penetrar en al menos el 93% de las redes de las empresas.

Según una investigación reciente, betanews nos dice que los ciberdelincuentes pueden penetrar de forma fiable en el 93% de las redes de las organizaciones.

Positive Technologies llevó a cabo una serie de pen tests en varios sectores importantes, como el financiero, el de los combustibles y la energía, los organismos gubernamentales, las empresas industriales e incluso las empresas de TI. Demostraron que en el 93 por ciento de los casos de prueba, un atacante podía violar las defensas de la red de una organización y obtener acceso a la red local.

Un estudio de CISCO revela que el 40% de las PYMEs que se enfrentaron a un ciberataque experimentaron al menos ocho horas de inactividad. El tiempo de inactividad representa gran parte de los daños financieros globales de una violación de la seguridad. (Fuente)

Además, cada vez hay más ataques dirigidos a las pequeñas y medianas empresas. Mientras que el 43% de los ciberataques van dirigidos a las pequeñas empresas, sólo el 14% se considera preparado, consciente y capaz de defender sus redes y datos. (Estudio de Accenture sobre el coste de la ciberdelincuencia)

Además, como señala la revista Cybersecurity Magazine(Fuente):

- el 30% de las pequeñas empresas considera el phishing como su mayor amenaza cibernética

- el 83% de las pequeñas y medianas empresas no están preparadas para recuperarse de los daños financieros de un ciberataque

- el 91% de las pequeñas empresas no ha contratado un seguro de ciberresponsabilidad, a pesar de ser conscientes del riesgo y de la probabilidad de que no puedan recuperarse de un ataque

- Sólo el 14% de las pequeñas empresas considera que su postura de ciberseguridad es muy eficaz

¿Por qué las empresas siguen dudando en adoptar un enfoque más sólido de la seguridad? Aunque las estadísticas de ciberseguridad son buenas para entender la naturaleza del entorno de las amenazas, no siempre funcionan bien como herramienta para cambiar las percepciones. Para ello, muchos miembros de la comunidad de ciberseguridad y del canal han abogado por un cambio de actitud hacia la adopción de la ciberseguridad.

Las principales ciberamenazas en 2024

Los humanos siguen siendo explotados como el «eslabón más débil» de un plan de ciberseguridad.

El phishing por correo electrónico, el spear-phishing y la ingeniería social siguen siendo los medios más comunes y fiables para acceder ilegalmente a una red. Más de 12 millones de correos electrónicos de phishing e ingeniería social llegaron a los buzones de más de 17.000 organizaciones estadounidenses sólo en 2021. Además, en el 85% de las infracciones intervino una persona con información privilegiada, y en el 61% de las infracciones se utilizaron contraseñas débiles o credenciales comprometidas.

La ingeniería social y el phishing son los métodos más utilizados. Incluso cuando el software, el hardware y los parches adecuados están en su lugar, el elemento humano sigue siendo un punto débil para la entrada. Como todos sabemos, este vector de ataque sólo se hizo más viable después de la pandemia, ya que muchas empresas recurrieron a modalidades de trabajo remoto y se apresuraron a realizar el proceso de transformación digital como una cuestión de supervivencia. Numerosos estudios han demostrado que el riesgo cibernético aumentó en consonancia con el incremento del trabajo a distancia.

Además, estos informes revelaron:

- el 70% de los trabajadores de oficina utilizan dispositivos de trabajo para tareas personales

- el 37% de los trabajadores de oficina utilizan sus ordenadores personales para acceder a las aplicaciones de trabajo

- el 57% de las violaciones de datos podrían haberse evitado instalando un parche disponible

Gestión de credenciales y accesos administrativos

Se han producido muchas más infracciones relacionadas con el compromiso de las cuentas y el mal control de los permisos que con los virus

Un hilo común en la narrativa de la ciberseguridad moderna es un cambio generalizado que se aleja de la importancia de los antivirus y los cortafuegos y se centra cada vez más en la seguridad de los puntos finales. A pesar de ello, una de cada cinco pequeñas empresas no cuenta con ninguna protección de terminales. Esto podría deberse al hecho de que más de la mitad de las pequeñas empresas de Estados Unidos carecen de cualquier tipo de apoyo informático interno, y mucho menos de experiencia en ciberseguridad.

Esto significa que la carga de la seguridad de los terminales de las PYMES recae en los MSP en la mayoría de los casos. Los proveedores de servicios gestionados deben concienciar a las pequeñas empresas sobre la necesidad de la higiene de las contraseñas, el control de los permisos y otras medidas de seguridad de los terminales, como el cifrado de datos. Como mínimo, los MSP deberían adoptar activamente el principio del mínimo privilegio cuando se trata de la gestión de cuentas administrativas en las redes de sus clientes.

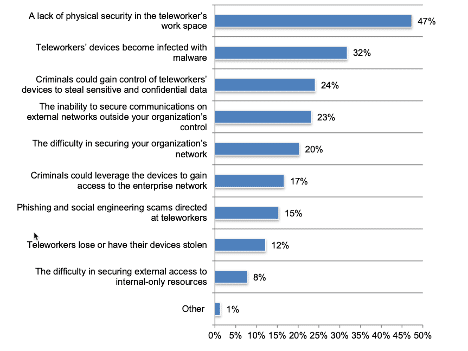

Alrededor del 58% de las organizaciones de todo el mundo utilizan plantillas de «teletrabajo», y esa cifra no deja de aumentar. Las empresas son conscientes de que el trabajo a distancia genera una serie de problemas de seguridad, y esta encuesta de Ponemon revela cómo priorizan sus preocupaciones:

El ransomware sigue siendo una amenaza

La sencillez y eficacia del ransomware siguen haciendo que sea la opción preferida de los hackers.

- Los daños del ransomware a nivel mundial y el pago de rescates sumaron más de 20.000 millones de dólares en 2021. Se espera que esta cifra aumente a más de 265.000 millones de dólares en 2031. (Fuente)

- el 37% de las empresas y organizaciones se vieron afectadas por el ransomware el año pasado. También se espera que esta cifra aumente año tras año. (Fuente)

- Recuperarse de un ataque de ransomware conlleva un alto coste. Las empresas más grandes perdieron una media de 1,85 millones de dólares en 2021. (Fuente)

- Las investigaciones sobre víctimas conocidas de ransomware muestran que, aunque el 32% paga el rescate, sólo recupera una media del 65% de sus datos. (Fuente)

- Sólo el 57% de los ataques de ransomware han sido mitigados con éxito mediante la restauración de copias de seguridad. (Fuente)

El malware aumentó un 358% y el ransomware un 435% en 2020. (Fuente)

En 2021 se emitieron 18376 CVE

El año pasado, se registraron más de 50 vulnerabilidades y exposiciones comunes (CVE) cada día.

Se espera que las vulnerabilidades aumenten con el ritmo y la escala de la adopción de la tecnología. Los ciberataques se consideran un riesgo inherente hoy en día. Sin embargo, esta tendencia está creando un creciente cúmulo de deudas de seguridad que los MSP y los profesionales de la seguridad se esfuerzan por abordar. Cuando los equipos de ciberseguridad dejan sin resolver las vulnerabilidades del año pasado, el número de este año se acumula y es significativamente más difícil de remediar.

Además de la cifra anterior, un informe de Redscan Labs muestra:

- el 90% de todos los CVEs descubiertos en 2021 eran explotables por atacantes con mínimos conocimientos técnicos

- el 55% de las 2021 CVEs no requerían privilegios para ser explotadas

- el 61% del total de CVE en 2021 no requirió ninguna interacción del usuario (como enlaces, descargas, instalaciones o credenciales comprometidas)

- el 54% de las 2021 vulnerabilidades eran de «alta» disponibilidad, lo que significa que eran de fácil acceso y fácilmente explotables por los atacantes

Aumentan los ataques a la nube

Organizaciones de cualquier tamaño podrían sufrir un ataque dirigido a sus datos en la nube.

Las tendencias hacia la nube han llevado, por supuesto, a una tendencia de ciberataques dirigidos a la nube. Desde 2020, el 79% de las empresas con datos en la nube han experimentado al menos una brecha en la nube. No es una cifra pequeña, ya que los informes muestran que el 92% de las organizaciones alojan actualmente al menos parte de sus datos o su entorno informático en la nube.

Se trata, una vez más, de una cuestión que se remonta a la pandemia de COVID-19. La velocidad imprevista con la que muchas organizaciones han adoptado la tecnología de la nube ha creado muchas vulnerabilidades únicas.

Varios estudios sobre esta amenaza creciente han demostrado:

- el 46% de las organizaciones utilizan aplicaciones basadas en la nube creadas específicamente para la nube; el 54% trasladaron aplicaciones desde un entorno local(Fuente)

- el 47% de las empresas encuestadas descubrió que los usuarios tenían un acceso privilegiado innecesario, y el 25% experimentó problemas con usuarios no autorizados (Fuente)

- Las principales preocupaciones en materia de seguridad en la nube son la pérdida y la filtración de datos (69%), la privacidad de los datos (66%) y la exposición accidental de credenciales (44%)

- Las amenazas en la nube mejor clasificadas son la mala configuración (error humano), el acceso no autorizado, las interfaces mal protegidas y el secuestro de cuentas

- Se espera que el gasto de los usuarios finales en servicios de nube pública crezca hasta los 362.300 millones de dólares en todo el mundo en 2022(Fuente)

Los ataques a la cadena de suministro digital se consideran un riesgo importante

Se esperan más amenazas a medida que vulnerabilidades como la de Log4j proliferen a través de la cadena de suministro.

Aunque las superficies de ataque de las organizaciones siguen ampliándose, los riesgos de terceros se vuelven más críticos. Gartner predice que, para 2025, el 45% de las organizaciones de todo el mundo habrán sufrido ataques a sus cadenas de suministro de software. Esto representa un aumento del 300% con respecto a 2021.

Debido a las recientes amenazas de alto perfil, los MSP están muy familiarizados con los ataques a la cadena de suministro. La presión sobre la cadena de suministro digital exige una mayor separación entre proveedores y socios basada en el riesgo, controles de seguridad más estrictos y mejores prácticas, así como un cambio hacia un desarrollo y una distribución más orientados a la seguridad. Dicho esto, se considera que los proveedores de TI y sus vendedores pueden tener dificultades para adelantarse a las próximas normativas provocadas por este aumento del riesgo.

No te quedes corto en la mitigación de riesgos.

Estas estadísticas pueden parecer desalentadoras, y muchas pequeñas empresas se sienten impotentes ante estas cifras. Después de todo, las sofisticadas herramientas de ciberseguridad y los expertos cualificados no son baratos y pueden ser difíciles de justificar, incluso cuando una PYME sabe que un ciberataque podría dejar a su empresa fuera de juego. Entonces, ¿dónde está esta disparidad entre los MSP el peligro y el coste de la mitigación del riesgo?

Afortunadamente, esto coloca a los MSSP y MSP en una buena posición con las empresas que se dan cuenta de que necesitan ofertas de seguridad pero no pueden permitirse profesionales de seguridad internos. En cambio, corresponde al proveedor de TI convencer a los clientes finales de la importancia de una postura de seguridad sólida.

NinjaOne – El RMM que ayuda a sus clientes a estar seguros

- Control y visibilidad

- Acceso a la base de roles

- Cifrado de unidad

- Gestión de Antivirus

- Gestión de contraseñas

- Aprobación de dispositivo

Haga clic aquí para obtener más información sobre cómo aprovechar las herramientas integradas de NinjaOne para mejorar la seguridad de los terminales.