La gestión de la configuración de seguridad (SCM) es el proceso que consiste en ajustar la configuración por defecto de un sistema de información para mejorar la seguridad y mitigar los riesgos.

He aquí algunos ejemplos de errores de configuración que los ciberdelincuentes suelen aprovechar.

- Contraseñas débiles: los empleados que utilizan contraseñas débiles o predeterminadas proporcionan puntos de acceso fáciles a los ciberdelincuentes. Para reducir este riesgo, la SCM implica aplicar políticas de contraseñas, como la exigencia de contraseñas seguras y cambios periódicos de las mismas.

- Sistemas sin parches: si no se aplican los parches de seguridad, los sistemas quedan expuestos a ataques conocidos. SCM incluye la gestión periódica de parches para garantizar que los sistemas estén actualizados y protegidos frente a las amenazas más recientes.

- Reglas de firewall mal configuradas: las reglas de firewall configuradas incorrectamente pueden permitir el acceso no autorizado a sistemas o datos confidenciales. La SCM implica revisar y optimizar las configuraciones de los firewalls para bloquear eficazmente el tráfico malicioso.

- Falta de controles de acceso: los controles de acceso inadecuados pueden dar lugar a que usuarios no autorizados obtengan acceso privilegiado a sistemas o datos críticos. La SCM engloba controles de acceso basados en funciones y principios de privilegio mínimo para limitar el acceso solo al personal autorizado.

- Protocolos de red no seguros: el uso de protocolos de red inseguros expone los datos a la interceptación y escucha por parte de los ciberdelincuentes. La SCM consiste en desactivar o cifrar los protocolos vulnerables para proteger los datos en tránsito.

La SCM protege los sistemas asegurándose de que están correctamente configurados (reforzados) de acuerdo con las normas de seguridad y cumplimiento internas y/o reglamentarias.

¿Cuáles son los pasos para la SCM?

- Realizar un inventario: encuentra todos los dispositivos conectados a la red. Utiliza diferentes métodos de descubrimiento para encontrar todo el hardware, software y activos conectados que podrían estar ocultos al departamento de TI, como usuarios remotos y TI en la sombra.

- Clasificar: agrupa los dispositivos por tipo,identifica los dispositivos con configuraciones comunes, por ejemplo, ordenadores portátiles y de sobremesa Windows, ordenadores portátiles y de sobremesa Mac, servidores Windows, servidores Linux, dispositivos móviles Android, switches de red, routers de red, etc.

- Definir configuraciones: encuentra configuraciones seguras aceptables como base para cada tipo de dispositivo gestionado. Sigue las directrices de política de seguridad de una autoridad acreditada, como el Centro para la seguridad en internet (CIS) o el NIST.

- Evaluar y remediar las vulnerabilidades: si te encuentras alguna desviación, evalúa y corrige las diferencias de configuración para mitigar o resolver la vulnerabilidad. Marca los dispositivos en los que no se hayan podido arreglar las desviaciones y trátalos por separado.

¿NinjaOne puede ayudar en la gestión de la configuración de seguridad?

NinjaOne ofrece varias características y funcionalidades que pueden ayudar con la SCM y contribuir a un entorno de TI más seguro.

-

- Gestión de parches:

- Despliegue automatizado de parches: NinjaOne automatiza el proceso de identificación, descarga y despliegue de parches de seguridad en varios endpoints, garantizando que los sistemas se mantienen actualizados y que las vulnerabilidades se abordan con prontitud.

- Informe sobre parches: proporciona informes detallados sobre el estado de los parches, destacando los dispositivos a los que les faltan actualizaciones críticas, lo que permite a los equipos de TI priorizar y garantizar una cobertura completa de los parches.

- Gestión de la configuración:

- Políticas y automatización: NinjaOne te permite crear y aplicar políticas que definen ajustes de configuración específicos para diferentes grupos de dispositivos. También puedes utilizar las funciones de scripting para automatizar y gestionar de forma centralizada diversas configuraciones en varios dispositivos, garantizando la coherencia y el cumplimiento de las mejores prácticas de seguridad.

- Plantillas preconfiguradas: la plataforma ofrece plantillas de configuración predefinidas para diversos programas y parámetros de seguridad, lo que ahorra tiempo y garantiza la coherencia de las configuraciones de seguridad.

- Gestión y supervisión remotas:

- Acceso y control remotos: NinjaOne proporciona acceso remoto seguro a los dispositivos, lo que permite al personal de TI solucionar problemas de configuración, desplegar actualizaciones y aplicar políticas de seguridad de forma remota, mejorando la eficiencia y los tiempos de respuesta.

- Seguimiento en tiempo real: la plataforma ofrece supervisión en tiempo real del estado del sistema, los eventos de seguridad y los cambios de configuración, lo que permite a los equipos informáticos identificar rápidamente posibles riesgos para la seguridad y configuraciones no conformes.

- Informes y cumplimiento:

- Informes de conformidad: NinjaOne genera informes exhaustivos que muestran el estado de configuración de los dispositivos y el cumplimiento de las políticas de seguridad internas o las normativas externas. Esto ayuda a las organizaciones a demostrar el cumplimiento de las normas de seguridad y a identificar las áreas que requieren mejoras.

- Integración con herramientas de terceros:

- NinjaOne se integra con varias soluciones de seguridad, lo que te permite gestionar y aplicar políticas de seguridad desde una plataforma centralizada, agilizando los flujos de trabajo y mejorando la postura general de seguridad.

- Gestión de parches:

¿Cuáles son las ventajas de utilizar NinjaOne en el proceso de SCM?

Con NinjaOne, puedes ayudar a tu organización a:

-

-

- Reducir el riesgo de vulnerabilidades de seguridad garantizando que los sistemas se configuran de forma coherente de acuerdo con las mejores prácticas de seguridad.

- Mejorar la eficacia y reducir el trabajo manual asociado a la gestión de las configuraciones de seguridad en numerosos dispositivos.

- Demostrar el cumplimiento de las políticas de seguridad internas y la normativa externa.

- Mejorar la postura general de seguridad de TI proporcionando visibilidad y control centralizados sobre las configuraciones de seguridad.

-

Es importante tener en cuenta que NinjaOne es una herramienta que puede facilitar la gestión de la configuración de seguridad, pero no sustituye la necesidad de políticas de seguridad bien definidas, personal de TI con conocimientos y formación continua para sensibilizar sobre la seguridad. Y mantente alerta, porque todos los días se descubren vulnerabilidades de día cero y ser vigilantes es crucial en este proceso.

Estrategia: configurar parches automatizados del SO usando políticas en NinjaOne

La aplicación de parches es crucial para la SCMy es fácil de gestionar mediante las políticas de NinjaOne.

Para configurar la aplicación automática de parches en una política:

-

-

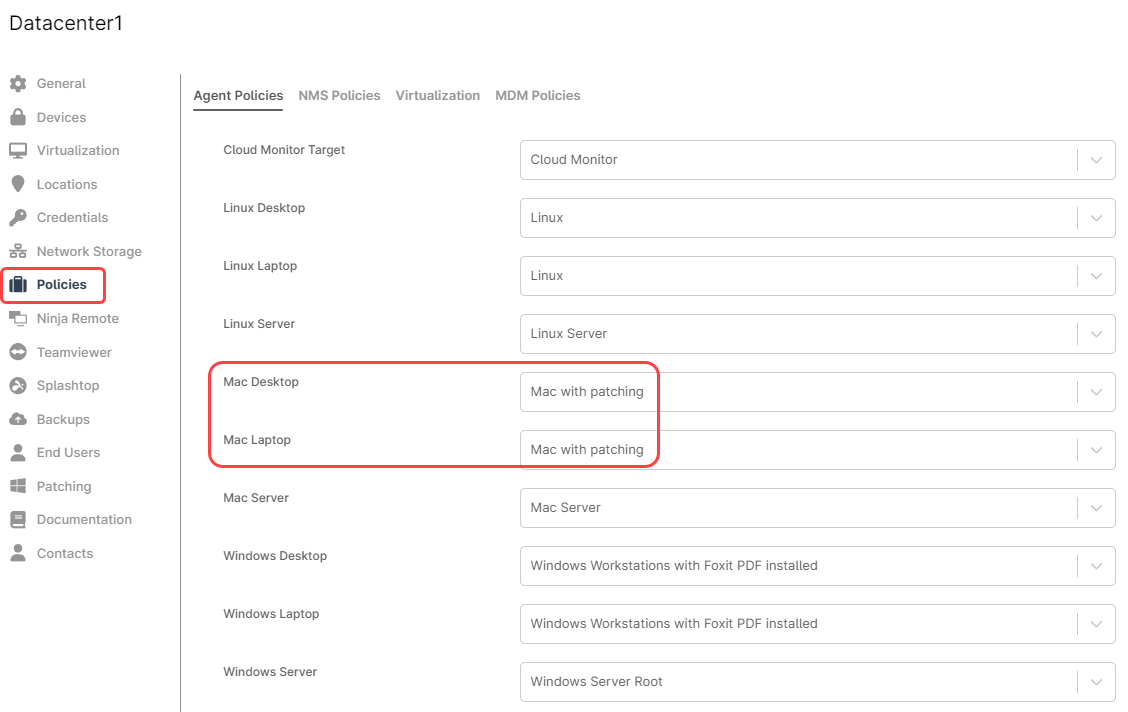

- Dirígete a Administración, luego a Políticas, luego a Políticas del agente.

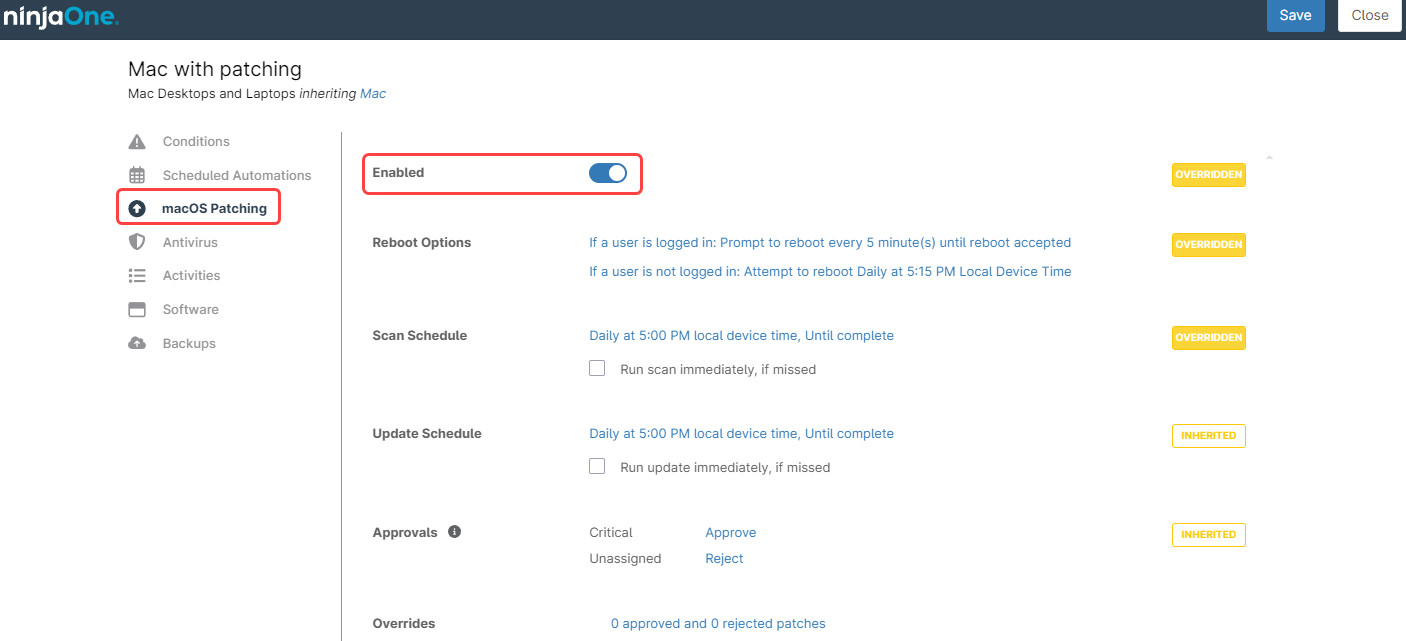

- Selecciona la política que quieras utilizar para tus dispositivos, por ejemplo, Mac (si no quieres modificar la política predeterminada, también puedes crear una nueva política heredada de la original y modificar la nueva).

- Ve a Parches; para este ejemplo, Parches de macOS.

- Cambia el botón de la parte superior de la pantalla a Habilitado.

- Configura el resto de los campos según tus preferencias.

- Guarda y cierra (es posible que se te pida que introduzcas la respuesta de tu método MFA).

- En el panel Organización, comprueba que la política de aplicación de parches recién habilitada se ha asignado a tus dispositivos.

-