Webroot

Integración de NinjaOne con Webroot

Beneficios de la integración de Webroot y NinjaOne

Integración perfecta

Sincroniza organizaciones y dispositivos en Webroot Global Site Manager directamente desde NinjaOne. También puedes utilizarlo como la única fuente de información para licencias y aprovisionamiento de Webroot.

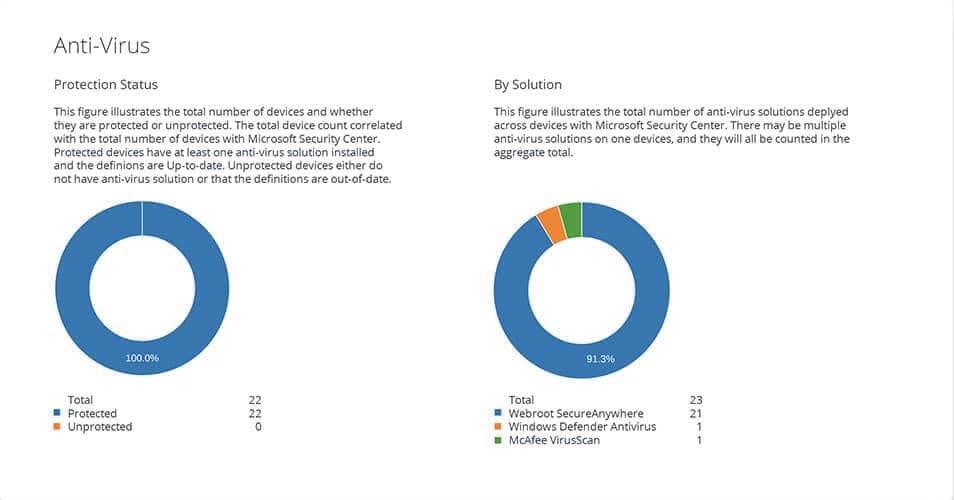

Antivirus gestionado

Si Webroot identifica amenazas, puedes tomar medidas correctivas directamente desde la consola NinjaOne.

Programación de ánalisis

Programa análisis de seguridad directamente desde la consola NinjaOne. También puedes activar análisis a petición para un dispositivo en particular o grupos de dispositivos.

Filtrado de contenidos y URL

Dado que el 85% de las URL de malware se basan en sitios legítimos, es esencial vigilar la capa DNS. Despliega Webroot DNS Protection con un solo clic.

Funciones de Webroot para cada necesidad

Seguridad de endpoints

La mejor protección de endpoints de su clase para plataformas Windows y Mac. Webroot protege los endpoints con una eficacia del 100% durante un periodo de 24 horas, como demuestran las pruebas independientes de MRG Effitas.

Restablecimiento de archivos infectados

En el improbable caso de que un archivo infectado supere las múltiples capas de protección y se ejecute, Webroot te permite restablecer los dispositivos infectados a un estado saludable, sin tener que volver a crear una imagen de toda la unidad.

Máxima protección gracias al aprendizaje automático

La plataforma Webroot Threat Intelligence es una arquitectura basada en la nube que clasifica y puntúa el 95% de Internet tres veces al día.

Protección multivectorial

Protección contra amenazas en el correo electrónico, navegadores, archivos, URL, anuncios, aplicaciones y mucho más, todo en tiempo real.

Una defensa sofisticada permanente

Aplica un enfoque estratificado a la inteligencia sobre amenazas globales para perfeccionar continuamente la precisión de la clasificación y protegerte frente a amenazas de hora cero no conocidas hasta el momento.

Protección de DNS

Detecta las amenazas a nivel de DNS, incluso antes de que lleguen a los endpoints. Esto resulta especialmente útil en la era del BYOD (trae tu propio dispositivo), ya que algunos equipos no están vinculados a una ubicación.