El phishing es una forma de ingeniería social que engaña a los usuarios para que hagan clic en enlaces maliciosos o naveguen por sitios web falsos con el fin de obtener información personal (Cybersecurity & Infrastructure Security Agency). Aunque existen muchas formas de phishing, el spear phishing es una de las más peligrosas.

A diferencia de otras formas de phishing, el spear phishing es un ataque dirigido a una persona, normalmente en forma de correo electrónico supuestamente de un remitente de confianza. Un ataque de phishing dirigido tiene como objetivo infectar un dispositivo con malware o engañar al destinatario para que realice alguna otra acción que beneficie al atacante, como divulgar información personal o transferir dinero a una cuenta bancaria falsa.

El spear fishing puede llevar más tiempo a los ciberdelincuentes, pero también es la más lucrativa. Por ejemplo, la Comisión Federal de Comercio anunció recientemente que las estafas de inversión a escala nacional en 2023 alcanzaron la friolera de 10.000 millones de dólares, un 14% más que en 2022. Los expertos descubrieron que las estafas de impostores, como los correos electrónicos de spear phishing, contribuyeron al aumento. Por desgracia, se prevé que esta cifra no hará sino aumentar en los próximos años.

Esto ha desempeñado un papel importante en la reafirmación por parte de la Casa Blanca de su compromiso por crear un «ecosistema digital defendible, resiliente y alineado con sus valores» para el gobierno estadounidense y todas las empresas privadas (Informe sobre la postura de ciberseguridad de Estados Unidos en 2024). Una de sus principales iniciativas es mejorar la protección contra los ciberataques, como el spear phishing.

Conoce las principales vulnerabilidades que afectan a las empresas de TI en la actualidad.

¿Qué es el spear phishing?

El spear phishing es un ciberataque altamente personalizado y calculado que se dirige a particulares o empresas. Normalmente, estos ataques se llevan a cabo a través de correos electrónicos de phishing que parecen legítimos y animan al destinatario a compartir información sensible con el remitente. La mayoría de los correos electrónicos de phishing selectivo están diseñados para robar información financiera, como datos de tarjetas de crédito.

Sin embargo, con el panorama geopolítico en constante evolución, los ataques de spear phishing incluyen ahora la infección de dispositivos con malware, la perpetuación del robo de identidades o incluso la comisión de fraudes financieros. A continuación, la información robada se revende en el mercado negro o se utiliza como cebo para que se le pague al delincuente.

Phishing vs. spear phishing vs. whaling

El phishing, el spear phishing y el whaling son tipos comunes de ciberataques, pero existen algunas diferencias.

Phishing

El phishing utiliza correos electrónicos, SMS o sitios web fraudulentos para inducir a las personas a divulgar información confidencial. Comparado con el spear phishing y el whaling, el phishing es el menos sofisticado, ya que prioriza la cantidad sobre la calidad. Los ataques de phishing suelen ser increíblemente genéricos y se envían a muchas personas simultáneamente. Una buena forma de detectar un correo electrónico de phishing es comprobar el saludo. Si se dirigen a ti simplemente como «¡Hola, usuario!» o «¡Hola, cliente!«, es mejor andarse con cuidado.

Spear phishing

El spear phishing se centra en la calidad, enviando correos electrónicos muy personalizados a personas concretas. Debido a la cantidad de investigación necesaria para llevar a cabo un ataque con éxito, el spear phishing es menos común pero, posiblemente, más eficaz.

Whaling

El whaling utiliza la misma estrategia personalizada que los ataques de spear phishing, pero sólo se dirige a directivos y ejecutivos de alto nivel. Existe cierto debate sobre si el whaling es lo mismo que el spear phishing y, a efectos de este artículo, agruparemos el whaling y el spear phishing.

¿Por qué es tan peligroso el spear phishing?

Al principio, el spear phishing parece fácil de detectar. ¿Un correo electrónico sospechoso? ¡Fuera! ¿Alguien que pide información personal? Pff, bloquear inmediatamente.

Pero lo cierto es que los ataques de spear phishing son mucho más sofisticados que eso. Los ciberdelincuentes llevan a cabo una investigación exhaustiva sobre ti y tu empresa. Utilizando cualquier información que puedan encontrar (incluso de tus cuentas públicas en las redes sociales), pueden crear un ataque excepcionalmente bien elaborado y adaptado para hacerte creer que lo que estás leyendo procede de una fuente legítima.

Como resultado, incluso altos directivos y ejecutivos pueden abrir correos electrónicos que consideran seguros.

¿Cómo funcionan los ataques de spear phishing?

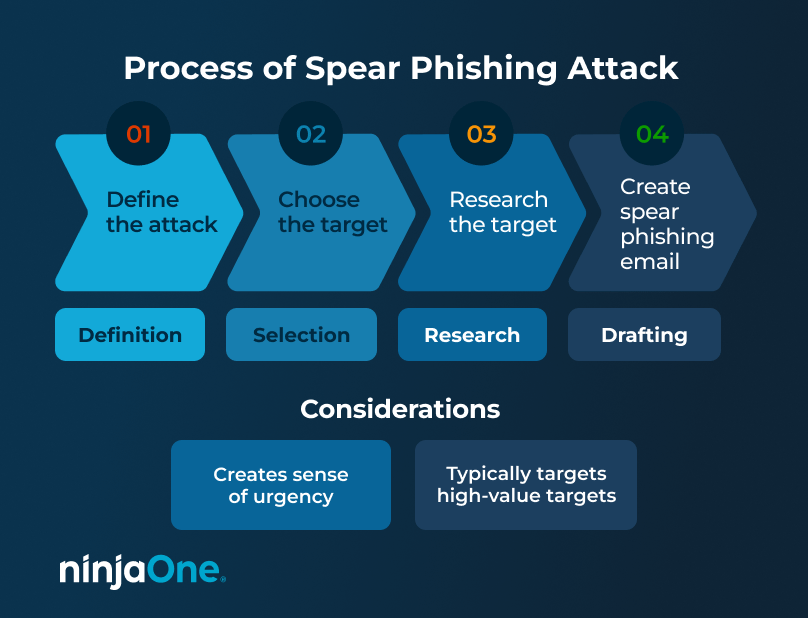

Hay cuatro pasos para crear una estafa de spear phishing.

En primer lugar, los ciberdelincuentes definen su ataque. Esto implica saber qué información necesitan y cómo crear el correo electrónico para obtener estos datos. Por ejemplo, si el atacante quiere la información de tu tarjeta de crédito, necesita determinar la mejor forma de obtenerla, quizás haciéndose pasar por tu banco.

A partir de ahí, crean una lista de posibles objetivos y empiezan a reducirla hasta llegar al de mayor valor. Vale la pena señalar que el término «valor» aquí puede significar cosas diferentes. No se trata sólo de una persona con mucho que perder (aunque es un factor considerable), sino que es un blanco que puede ser fácilmente manipulado y engañado para realizar la acción deseada. Ten en cuenta que los ciberdelincuentes buscan la forma más fácil de ganar, a menos que la recompensa económica sea demasiado buena para rechazarla.

El tercer paso es la investigación, que es la parte más larga del proceso. Los ciberdelincuentes dedican un tiempo desmesurado a investigar todo lo relacionado contigo, desde tu trabajo hasta tu mascota e incluso el compañero de juegos de preescolar del primo de tu amigo. Se recopilará cualquier cosa que pueda utilizarse para hacerte creer la legitimidad de la estafa. Esta información se utilizará en el cuarto paso: la creación del correo electrónico de spear phishing.

El correo electrónico se redactará cuidadosamente para que suene lo más auténtico posible. Asimismo, transmitirá una sensación de urgencia para que respondas inmediatamente con ciertos detalles o descargues un archivo específico. Algunos correos electrónicos de phishing pueden llevarte a un sitio web falso de tu banco, donde se te pedirá que inicie sesión con tu nombre de usuario y contraseña correctos.

Ejemplos de correos electrónicos de spear phishing

Hay algunos ejemplos de correos electrónicos de phishing que deben tenerse en cuenta.

1. Correos electrónicos empresariales comprometidos

Según el Informe sobre Delitos en Internet del FBI, las pérdidas potenciales debidas a la delincuencia en Internet superaron los 12.500 millones de dólares en 2023 y se espera que sean aún más significativas en 2024. En Estados Unidos, el delito más denunciado fue el phishing, siendo el tipo más común algún tipo de correo electrónico empresarial comprometido.

En este tipo de ataque, un hacker se hace pasar por alguien del trabajo (tal vez un colega, jefe o proveedor) y te pide que realices una acción, como transferir dinero o cambiar los datos de una cuenta bancaria. Esto también se conoce como suplantación de correo electrónico.

Un ejemplo real: Uno de los ejemplos más famosos es el deEvaldas Rimasauskas, que manipuló a grandes empresas (entre ellas Facebook y Google) para que pagaran unos 121 millones de dólares en facturas falsas.

2. Whaling

El whaling ataca a empleados de alto nivel para obtener información sensible sobre una empresa o manipularlos para que envíen transferencias de alto valor. Cabe señalar que, si bien todos los ataques de spear phishing tienen un objetivo, el whaling se centra en figuras prominentes con funciones esenciales, como el CEO o el COO.

Un ejemplo real: Etiquetado como uno de losmayores fraudes cibernéticos en Pune, una empresa inmobiliaria india perdió alrededor de 4 millones de rupias (unos 600.000 dólares) a través del whaling.

3. Fraude del CEO

También conocido como phishing ejecutivo, el fraude del CEO se hace pasar por un ejecutivo de alto nivel para engañar a los miembros del equipo y que realicen transferencias no autorizadas o compartan datos confidenciales con el hacker. A diferencia del whaling, cuyo objetivo es el ejecutivo de nivel C, el fraude del CEO se dirige a empleados de nivel inferior para que actúen bajo la presunción de autoridad.

Un ejemplo real: Un empleado del sector financierotransfirió 25 millones de dólaresa una cuenta fraudulenta después de que el COO se lo «ordenara». Resulta que el COO era una IA falsificada.

Cómo identificar un ataque de spear phishing

La mejor manera de prevenir un ataque de phishing selectivo es leer el correo electrónico antes de hacer clic en cualquier enlace o abrir cualquier archivo adjunto. Por desgracia, muchos usuarios dan por hecho que un correo electrónico es seguro sin comprobar la validez o el contenido del remitente. Esto es especialmente cierto si el correo electrónico procede supuestamente de un funcionario de alto rango. Los hackers utilizan esto en su beneficio: dan por sentado que no cuestionarás un correo electrónico personalizado u oficial.

Dicho esto, no existe una única forma de detectar un ataque de phishing selectivo. Siempre es mejor confiar en tu criterio propio. Si crees que algo no está bien, no hay nada malo en preguntar a su director, supervisor o a quien supuestamente te envió ese correo electrónico si la información facilitada es correcta.

Algunas de las señales de alarma a las que hay que prestar atención son las siguientes:

- Dirección de correo electrónico incorrecta o mal escrita

- Errores ortográficos o gramaticales

- Una sensación de urgencia inusual

- Fechas u horas inusuales (como un fin de semana o un festivo)

- Enlaces que no coinciden con el dominio

- Se solicita información sensible

- Intenta asustarte

Prevención de un ataque de phishing selectivo

1. Imparte formación de concienciación en materia de seguridad

Siempre que sea posible, imparte formación de concienciación sobre seguridad a todos los empleados, no sólo a sus equipos de TI. Todos los miembros del equipo deben desarrollar las habilidades necesarias para detectar, evitar y denunciar un correo electrónico de phishing. También puedes considerar la posibilidad de realizar una simulación de correo electrónico de phishing para que adquieran experiencia real de cómo puede ser o sonar un correo electrónico de phishing. El objetivo es crear una cultura de la seguridad.

NinjaOne, en colaboración con Webroot, realizó un webinar educativo sobre cómo los MSP pueden prevenir el phishing.

2. Mantente al día de las noticias

Las ciberamenazas siguen evolucionando cada año, por lo que es vital que te mantengas alerta y estés al tanto de las nuevas formas en que los hackers crean ataques de spear phishing. Una de las mejores y más legítimas formas de hacerlo es consultar periódicamente el sitio web oficial de la Agencia de Seguridad Cibernética y de la Infraestructura (CISA).

3. Implementa herramientas de seguridad

Es importante utilizar una solución de software de supervisión y gestión remota que pueda parchear, configurar e integrar automáticamente servicios remotos en una única plataforma. NinjaOne, por ejemplo, es una empresa de gestión de endpoints de confianza que automatiza los aspectos más difíciles de la TI para aumentar la productividad, reducir los riesgos de seguridad y disminuir los costes de TI desde el primer día. Además, NinjaOne es una plataforma certificada SOC2 Tipo-2 y aplica MFA en todas las cuentas. SSO también está disponible en todos los paquetes y precios.

Evita que el spear phishing perjudique a tu empresa

Es imposible acabar por completo con el spear phishing, pero hay formas de mitigar su riesgo y sus posibles repercusiones. Además de realizar investigaciones proactivas periódicas para encontrar correos electrónicos sospechosos y educar a los empleados sobre los distintos tipos de spear phishing, es importante que trabajes con un proveedor de confianza conocido por su seguridad y rendimiento.