La cybersécurité n’est pas seulement l’un des sujets principaux des discussions au sein du secteur informatique. Les entreprises et les gouvernements du monde entier s’intéressent de près aux cybermenaces croissantes et aux statistiques sur la cybersécurité des PME.

Nombreux sont ceux qui ont appris à leurs dépens que les petites entreprises sont des cibles fréquentes de tous les types de cyberattaques. L’idée même de « cibler une victime » a été remise en question, et de plus en plus de personnes réalisent que les attaques généralisées et aveugles sont le statu quo. Par conséquent, les PME sont plus vulnérables à ces approches car elles n’ont généralement pas la sensibilisation, le personnel informatique interne et les moyens informatiques nécessaires pour y résister.

Cela n’est qu’une des nombreuses prises de conscience qui ont eu lieu dans le secteur de la cybersécurité l’année dernière. De nombreuses nouvelles tendances sont en train de se dessiner, tout comme de nouvelles menaces, et les fournisseurs de services gérés (MSP) se retrouvent dans une situation où ils doivent s’adapter sous peine de voir leurs activités fortement compromises. L’article suivant présente plusieurs autres tendances importantes de cybersécurité pour 2024.

Dans cet article, nous aborderons divers aspects :

- Combien d’entreprises sont encore vulnérables aux cyberattaques ?

- Quelles sont les principales cybermenaces en 2024 ?

- L’antivirus devient secondaire par rapport à la protection des terminaux

- L’état des ransomwares en 2024

- Ce que les entreprises MSP peuvent faire pour la cybersécurité des PME

1. La grande majorité des entreprises sont encore vulnérables aux attaques

Les pirates informatiques peuvent pénétrer dans au moins 93 % des réseaux d’entreprise.

Selon des recherches récentes, betanews nous apprend que les cybercriminels peuvent pénétrer dans 93 % des réseaux des organisations. De plus, l’émergence de l’IA a rendu ces attaques moins détectables.

Positive Technologies a réalisé une série de tests d’intrusion (pentest) dans plusieurs grands secteurs, notamment la finance, les carburants et l’énergie, les organismes gouvernementaux, les entreprises industrielles et même les sociétés informatiques. Ils ont prouvé que dans 93 % des cas de test, un attaquant pouvait pénétrer les défenses du réseau d’une entreprise et accéder au réseau local.

Une étude de CISCO révèle que 40 % des PME qui ont été confrontées à une cyberattaque ont connu au moins huit heures d’interruption d’activité. Les temps d’arrêt représentent une grande partie des dommages financiers globaux suite à une violation de la sécurité. (Source)

De plus, de plus en plus d’attaques visent les petites et moyennes entreprises. Alors que 43 % des cyberattaques visent les petites entreprises, seules 14 % d’entre elles sont considérées comme préparées, conscientes et capables de défendre leurs réseaux et leurs données. (Étude d’Accenture sur le coût de la cybercriminalité)

De plus, comme le souligne Cybersecurity Magazine (Source) :

- 30 % des petites entreprises considèrent le hameçonnage (phishing) comme leur plus grande menace cybernétique

- 83 % des petites et moyennes entreprises ne sont pas préparées à se remettre des dommages financiers d’une cyberattaque

- 91 % des petites entreprises n’ont pas souscrit d’assurance cyber-responsabilité, bien qu’elles soient conscientes du risque et de la probabilité qu’elles ne puissent pas se remettre d’une attaque

- Seules 14 % des petites entreprises considèrent que leur dispositif de cybersécurité est très efficace

Pourquoi les entreprises hésitent-elles encore à adopter une approche plus performante de la sécurité ? Même si les statistiques de cybersécurité sont utiles pour comprendre la nature de l’environnement des menaces, elles ne constituent pas toujours un outil efficace pour changer les perceptions. C’est pourquoi, de nombreux membres de la communauté de la cybersécurité et du secteur ont plaidé pour un changement d’attitude à l’égard de l’adoption de la cybersécurité.

2. Les principales cybermenaces en 2024

L’homme est toujours exploité comme le « maillon faible » d’un plan de cybersécurité.

L’hameçonnage (phising) par e-mail, le harponnage (spear-phishing) et l’ingénierie sociale restent les moyens les plus courants et les plus fiables d’accéder illégalement à un réseau. Plus de 12 millions d’e-mails de phishing et d’ingénierie sociale ont atterri dans les boîtes e-mail de plus de 17 000 organisations américaines rien qu’en 2021. En outre, 85 % des violations sont le fait d’une personne interne, et 61 % des violations concernent des mots de passe faibles ou des informations d’identification compromises.

L’ingénierie sociale et le phishing sont les méthodes les plus fréquemment utilisées. Même lorsque les logiciels, le matériel et les correctifs appropriés sont présents, l’élément humain constitue toujours un point faible. Comme nous le savons tous, ce seul vecteur d’attaque est devenu plus viable après la pandémie, car de nombreuses entreprises se sont tournées vers les modalités de travail à distance et se sont précipitées dans le processus de transformation numérique par souci de survie. De nombreuses études ont montré que le risque cybernétique augmentait parallèlement à l’augmentation du travail à distance.

De plus, ces rapports ont révélé que :

- 70% des employés de bureau utilisent des appareils professionnels pour des choses personnelles (Source)

- 37 % des employés de bureau utilisent leur ordinateur personnel pour accéder aux applications professionnelles (Source)

- 57 % des violations de données auraient pu être évitées en installant un correctif disponible (Source)

3. Gestion des identifiants et des accès administrateur

Beaucoup plus de violations ont été liées à des compromissions de comptes et à un mauvais contrôle des permissions, qu’à des virus.

L’un des points communs de la cybersécurité moderne est l’abandon général de l’importance accordée aux antivirus et aux pare-feu, au profit de la sécurité des terminaux. Malgré cela, une petite entreprise sur cinq n’a pas mis en place de protection des terminaux. Cela pourrait être dû au fait que plus de la moitié des petites entreprises américaines ne disposent d’aucun support informatique interne, et encore moins d’expertise en matière de cybersécurité.

Cela signifie que la responsabilité de la sécurité des terminaux des PME incombe aux entreprises MSP (fournisseurs de services gérés) dans la plupart des cas. Les fournisseurs de services gérés (MSP) doivent sensibiliser les petites entreprises à la nécessité d’une rigueur des mots de passe, d’un contrôle des autorisations et d’autres mesures de sécurité des terminaux comme le cryptage des données. Enfin, les entreprises MSP devraient adopter activement le principe du moindre privilège (PMP) en ce qui concerne la gestion des comptes administrateur dans les réseaux de leurs clients.

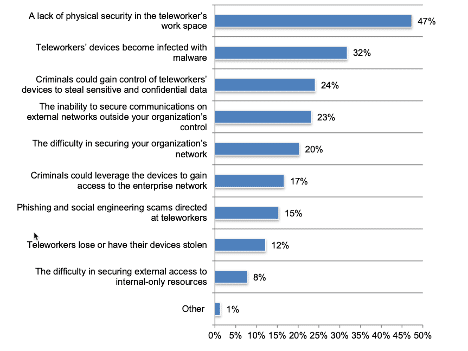

Environ 58 % des entreprises dans le monde ont recours au « télétravail », et ce chiffre ne cesse d’augmenter. Les entreprises sont conscientes que le travail à distance crée un certain nombre de problèmes de sécurité, et cette enquête de Ponemon révèle comment elles hiérarchisent leurs préoccupations :

4. Les rançongiciels constituent toujours une menace

La simplicité et l’efficacité des rançongiciels (ransomwares) continuent d’en faire un choix privilégié pour les pirates.

- Les logiciels malveillants ont augmenté de 358 % et les logiciels rançonneurs de 435 % en 2020. (Source)

- Les dommages causés par les ransomwares et les paiements de rançon à l’échelle mondiale se sont élevés à plus de 20 milliards de dollars en 2021. Ce chiffre devrait atteindre plus de 265 milliards de dollars d’ici 2031. (Source)

- Des recherches sur les victimes connues de ransomware montrent que si 32 % d’entre elles paient la rançon, elles ne récupèrent en moyenne que 65 % de leurs données. (Source)

- Seules 57 % des attaques par ransomware ont été atténuées avec succès par la restauration des sauvegardes. (Source)

- Le pourcentage d’entreprises victimes d’attaques par ransomware continue d’augmenter chaque année, et atteind 71 % des entreprises en 2022. (Source)

- Si l’année 2023 se déroule au même rythme, le montant des paiements liés aux ransomwares devrait atteindre 898,6 millions de dollars. L’année 2023 serait ainsi la deuxième année la plus importante en termes de recettes provenant des ransomwares, derrière 2021, où l’on estime à 939,9 millions de dollars les recettes provenant des victimes de ransomwares. (Source)

Découvrez comment H.E.R.O.S. a pu se remettre rapidement d’une attaque de ransomware avec un temps d’arrêt minimal et très peu de dommages durables.

5. Il y a eu 26448 CVE émis en 2022

Le nombre de vulnérabilités critiques a atteint 4135 en 2022, soit une augmentation de 59 % par rapport à l’année précédente. (Source)

Les vulnérabilités devraient augmenter au rythme et à l’échelle de l’adoption des technologies. Les cyberattaques sont considérées comme un risque inhérent de nos jours. Cependant, cette tendance crée une pile croissante de dettes de sécurité que les entreprises MSP et les professionnels de la sécurité ont du mal à régler. Lorsque les équipes de cybersécurité ne traitent pas les vulnérabilités de l’année précédente, celles de cette année se cumulent et il est beaucoup plus difficile d’y remédier.

Un rapport de Redscan Labs montre que :

- 90 % de tous les CVE découverts en 2021 étaient exploitables par des attaquants ayant des compétences techniques minimales

- 55% des CVE de 2021 ne nécessitent aucun privilège pour être exploités

- 61 % du total des CVE en 2021 n’ont nécessité aucune interaction avec l’utilisateur (liens, téléchargements, installations ou informations d’identification compromises)

- 54 % des vulnérabilités recensées en 2021 étaient de « haute disponibilité », ce qui signifie qu’elles étaient faciles d’accès et facilement exploitables par les attaquants

6. Les attaques sur le cloud sont en hausse

Les organisations de toute taille peuvent subir une attaque visant leurs données qui se trouvent sur le cloud.

La tendance à l’utilisation du cloud a entraîné une tendance aux cyberattaques ciblées sur le cloud. Depuis 2020, 79 % des entreprises ayant des données sur le cloud ont subi au moins une violation du cloud. Ce chiffre n’est pas négligeable, puisque les rapports montrent que 92 % des entreprises hébergent actuellement au moins une partie de leurs données ou de leur environnement informatique sur le cloud.

Il s’agit, encore une fois, d’un problème qui remonte à la pandémie de COVID-19. Malheureusement, la vitesse surprenante à laquelle de nombreuses entreprises ont adopté la technologie du cloud a créé de nombreuses vulnérabilités uniques.

Diverses études sur cette menace croissante ont montré que :

- 46 % des entreprises utilisent des applications basées sur le cloud et conçues spécialement pour le cloud ; 54 % ont déplacé des applications d’un environnement sur site (Source)

- 47 % des entreprises interrogées ont constaté que des utilisateurs disposaient d’un accès privilégié inutile, et 25 % ont rencontré des problèmes avec des utilisateurs non autorisés (Source)

- Les principales préoccupations en matière de sécurité du cloud comprennent la perte et la fuite de données (69 %), la confidentialité des données (66 %) et l’exposition accidentelle des informations d’identification (44 %)

- Les menaces les plus importantes sont la mauvaise configuration (erreur humaine), l’accès non autorisé, les interfaces mal sécurisées et le détournement de compte.

- Les dépenses des utilisateurs finaux en services de cloud public devraient atteindre 362,3 milliards de dollars dans le monde en 2022 (Source)

7. Les attaques contre la chaîne d’approvisionnement numérique sont considérées comme un risque majeur

D’autres menaces sont attendues, car des vulnérabilités telles que Log4j prolifèrent dans la chaîne d’approvisionnement.

Alors même que les surfaces d’attaque des entreprises ne cessent de s’étendre, les risques liés aux tiers deviennent plus critiques. Gartner prévoit que d’ici 2025, 45 % des entreprises dans le monde auront subi des attaques sur leurs chaînes d’approvisionnement en logiciels. Cela représente une augmentation de 300 % par rapport à 2021.

En raison de récentes menaces très médiatisées, les fournisseurs de services gérés (MSP) connaissent bien les attaques contre la chaîne d’approvisionnement. La pression exercée sur la chaîne d’approvisionnement numérique exige une séparation des fournisseurs et des partenaires davantage axée sur les risques, des contrôles de sécurité plus stricts, les bonnes pratiques, ainsi qu’une évolution vers un développement et une distribution plus soucieux de la sécurité. Cela dit, il est généralement admis que les fournisseurs informatiques et leurs vendeurs pourraient avoir du mal à anticiper les réglementations à venir en raison de cette augmentation des risques.

Obtenez plus de conseils pratiques avec le guide gratuit de NinjaOne sur les principes fondamentaux de la sécurité informatique.

Ne faites pas d’économies sur la mitigation des risques.

Ces statistiques peuvent sembler décourageantes, et de nombreuses petites entreprises se sentent impuissantes face à ces chiffres. Après tout, les outils de cybersécurité sophistiqués et les experts qualifiés ne sont pas bon marché et peuvent être difficiles à justifier, même lorsqu’une PME sait qu’une cyberattaque pourrait mettre son entreprise en faillite. Alors, d’où vient cette disparité entre les entreprises MSP, le danger et le coût de l’atténuation des risques ?

Heureusement, cela place les fournisseur de services de sécurité gérés (MSSP) et les fournisseur de services gérés (MSP) en bonne position auprès des entreprises qui réalisent qu’elles ont besoin d’offres de sécurité mais ne peuvent pas se permettre d’avoir des professionnels de la sécurité en interne. Il incombe plutôt au fournisseur informatique de convaincre les utilisateurs finaux de l’importance d’une sécurité solide.

NinjaOne – Le RMM qui aide vos clients à rester en sécurité

- Contrôle et visibilité

- Accès à la base de rôles

- Chiffrement du disque

- Antivirus géré

- Gestion des mots de passe

- Approbation d’appareil

Découvrez plus d’informations sur les outils intégrés de NinjaOne pour améliorer la sécurité des terminaux.