Dans cet article, vous apprendrez à autoriser les applications via votre pare-feu Windows en toute sécurité. Le pare-feu Windows Defender est votre première ligne de défense contre le trafic réseau indésirable. Contrairement aux versions antérieures du pare-feu de base de Windows XP, le pare-feu Windows Defender d’aujourd’hui est devenu un outil de sécurité sophistiqué qui protège votre système contre les accès non autorisés tout en permettant aux applications légitimes de communiquer librement.

Gérez et sécurisez vos appareils Windows avec NinjaOne.

Découvrez la gestion des points de terminaison Windows avec NinjaOne.

Comprendre les autorisations de l’application Pare-feu Windows

Le pare-feu Windows Defender gère le trafic réseau par le biais d’un système de règles et d’autorisations. Ces autorisations fonctionnent comme un point de contrôle de sécurité, contrôlant les applications qui peuvent envoyer et recevoir des données par l’intermédiaire de vos connexions réseau. Chaque fois qu’une application demande l’accès au réseau, le pare-feu vérifie si elle dispose des informations d’identification appropriées pour passer.

Le système d’autorisation fonctionne selon trois types de profils de réseau distincts :

- Réseaux privés : utilisés pour les environnements domestiques ou professionnels dans lesquels vous faites confiance aux appareils connectés.

- Réseaux publics : appliqués dans des lieux tels que les cafés ou les aéroports où une sécurité accrue est nécessaire.

- Réseaux de domaine : généralement présents dans les environnements d’entreprise avec des politiques de réseau gérées.

Comprendre ces profils vous permet de prendre des décisions pertinentes sur les autorisations des applications. Par exemple, vous pouvez autoriser une application via les paramètres du pare-feu sur votre réseau privé, mais la bloquer lorsque vous êtes connecté à un réseau wifi public.

Chaque application dans les paramètres de votre pare-feu peut avoir des autorisations différentes en fonction :

- Des ports spécifiques qu’il utilise pour la communication.

- Des protocoles réseau qu’il requiert(TCP/UDP).

- Du sens de la connexion (entrante ou sortante).

- Des profils de réseau auxquels la règle s’applique.

Quand autoriser une application via le pare-feu Windows

Pour décider quand autoriser des applications à travers votre pare-feu Windows Defender, il faut tenir compte de plusieurs facteurs. Si certaines applications ont clairement besoin d’un accès au réseau pour fonctionner, d’autres peuvent demander des autorisations dont elles n’ont pas vraiment besoin. Comprendre les bons scénarios vous permet de prendre des décisions pertinentes sur la sécurité de votre système.

Cas d’application essentiels

Votre travail quotidien comprend probablement diverses applications qui nécessitent un accès au réseau. Les outils de vidéoconférence, par exemple, ont besoin d’autorisations de pare-feu pour gérer efficacement les flux audio et vidéo. Les applications de bureau à distance doivent établir des connexions sécurisées pour fonctionner correctement, tandis que les outils de développement nécessitent souvent un accès au réseau pour la gestion des paquets et les mises à jour.

Les applications courantes qui ont généralement besoin d’un accès au pare-feu sont les suivantes :

- Les outils de vidéoconférence ont besoin d’un accès pour envoyer et recevoir des flux audio et vidéo.

- Les applications de bureau à distance nécessitent un accès au réseau pour établir des connexions sécurisées.

- Les outils de collaboration et de partage de fichiers nécessitent un accès au réseau pour synchroniser les fichiers et permettre un travail d’équipe en temps réel.

- Les systèmes CRM et ERP ont besoin d’autorisations de pare-feu pour récupérer et mettre à jour des données en toute sécurité à partir de serveurs centralisés.

Exigences en matière de réseau

Comprendre les exigences du réseau permet de configurer les autorisations appropriées. Les applications doivent clairement documenter les ports et protocoles requis dans leurs spécifications techniques. Examinez attentivement cette documentation, car l’octroi d’un accès excessif au réseau peut créer des vulnérabilités inutiles en matière de sécurité.

Lors de l’examen des besoins en matière de réseau, il convient de prendre en compte les éléments suivants :

- L’application doit spécifier les ports dont elle a besoin pour la communication.

- Les protocoles de connexion(TCP/UDP) doivent correspondre à la documentation du développeur.

- Votre infrastructure réseau doit prendre en charge les besoins en bande passante de l’application.

Facteurs d’évaluation des risques

L’évaluation des risques ne se limite pas à cocher des cases. Vous devez examiner comment chaque application s’inscrit dans votre stratégie de sécurité globale. Les applications disposant d’un large accès au réseau créent des surfaces d’attaque plus importantes qui nécessitent davantage de surveillance et de maintenance. Les mises à jour régulières deviennent cruciales pour les applications dotées d’autorisations de pare-feu, car les correctifs de sécurité permettent de se protéger contre les vulnérabilités nouvellement découvertes.

Risques de sécurité liés à l’autorisation des applications

Lorsque vous autorisez une application par le biais des paramètres du pare-feu, vous créez des points d’entrée potentiels dans votre système. Comprendre ces risques vous permet de prendre des décisions éclairées sur les autorisations d’utilisation des applications et de mettre en œuvre des mesures de protection appropriées.

Vulnérabilités communes

Les applications dotées d’autorisations de pare-feu peuvent introduire plusieurs faiblesses de sécurité dans votre système. Les applications obsolètes ou non corrigées contiennent souvent des vulnérabilités connues que les attaquants exploitent activement. Même les applications légitimes peuvent présenter des failles de sécurité dans leurs méthodes de communication réseau.

Parmi les vulnérabilités les plus répandues, on peut citer :

- Des débordements de mémoire tampon peuvent se produire lorsque les applications traitent mal les données du réseau.

- L’injection SQL devient possible lorsque les applications traitent des requêtes de bases de données externes.

- Des vulnérabilités de type « cross-site scripting » (XSS) apparaissent dans les applications web.

Points d’exposition du réseau

Chaque application que vous autorisez via le pare-feu Windows Defender crée de nouveaux points d’exposition au réseau. Considérez chaque application autorisée comme une porte d’entrée dans votre système : plus vous ouvrez de portes, plus il y a de points à surveiller et à protéger.

L’exposition du réseau se produit généralement lorsque :

- Les ports ouverts restent accessibles même lorsque les applications ne sont pas utilisées.

- Les vulnérabilités du protocole existent déjà dans la pile du réseau.

- Des profils de réseau non restreints pourraient permettre l’accès à partir de réseaux non fiables.

Problèmes liés aux logiciels malveillants

Les auteurs de logiciels malveillants ciblent souvent les applications dotées d’autorisations de pare-feu parce que ces programmes ont déjà accès au réseau. Une application compromise avec des autorisations de pare-feu devient un point de départ idéal pour d’autres attaques.

Lorsqu’un malware exploite une application autorisée, il peut… :

- Créer des portes dérobées pour un futur accès non autorisé.

- Établir des connexions de commandement et de contrôle sans déclencher d’alertes.

- Contourner les restrictions du pare-feu en se greffant sur le trafic légitime.

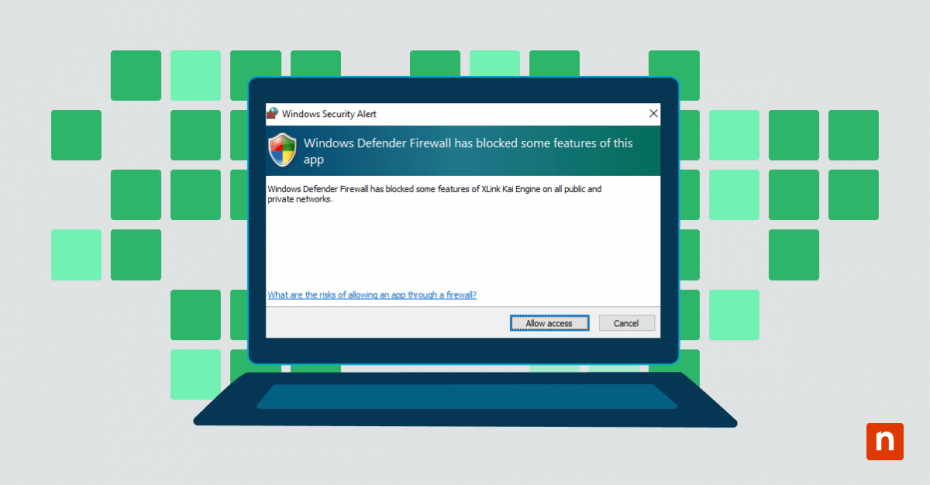

Guide étape par étape : comment autoriser les applications via votre pare-feu Windows

Il existe plusieurs façons de configurer les autorisations du pare-feu Windows Defender. Chaque approche a ses avantages en fonction de votre niveau de confort technique et de vos besoins spécifiques.

Utilisez les paramètres de sécurité de Windows

L’interface graphique est la méthode la plus simple pour autoriser une application via les paramètres du pare-feu Windows. Voici comment l’utiliser :

- Ouvrez Sécurité Windows en recherchant « Sécurité Windows » dans le menu Démarrer.

- Ouvrez « Pare-feu et protection du réseau »

- Cliquez sur « Autoriser une application via le pare-feu »

- Sélectionnez « Modifier les paramètres » pour activer les modifications.

- Cliquez sur « Autoriser une autre application » pour ajouter une nouvelle application.

Voici comment modifier les autorisations pour les applications existantes :

- Localisez l’application dans la liste des applications autorisées.

- Cochez ou décochez les cases pour les réseaux privés et publics.

- Vérifiez que les profils de réseau corrects sont sélectionnés.

Méthodes en ligne de commande

Pour les professionnels de l’informatique qui préfèrent les outils de ligne de commande, l’Invite de commande et PowerShell offrent des moyens efficaces de gérer les règles de pare-feu. Ces méthodes permettent un contrôle plus précis de la création des règles que l’interface graphique.

- Invite de commande : « netsh advfirewall firewall add rule name= »My App » dir=in action=allow program= »C:\Path\App.exe » enable=yes »

- PowerShell : « New-NetFirewallRule -DisplayName « My Application » -Direction Inbound -Program « C:\Path\To\App.exe » -Action Allow »

La ligne de commande permet de créer rapidement des règles sans avoir à naviguer dans les menus et permet l’automatisation par le biais de fichiers batch ou de scripts. Vous pouvez spécifier des paramètres détaillés pour des configurations complexes tout en exportant et en important facilement des règles de pare-feu sur plusieurs systèmes.

Configurations du profil réseau

Comprendre les profils de réseau permet d’appliquer les bonnes autorisations dans différents scénarios. Vous devez configurer l’accès au pare-feu de chaque application en fonction de votre environnement réseau :

Les paramètres du réseau privé fonctionnent mieux si :

- Votre connexion est sur un réseau domestique ou professionnel.

- Tous les appareils du réseau sont fiables.

- Vous devez partager des fichiers ou des imprimantes.

Les profils de réseaux publics nécessitent des paramètres plus stricts :

- Désactivez les connexions entrantes inutiles.

- Limitez les autorisations d’utilisation aux fonctions essentielles.

- Activez la journalisation des tentatives de connexion.

Obtenez un contrôle total sur le trafic réseau et les autorisations d’application avec NinjaOne.

Création de règles d’application personnalisées pour une sécurité accrue

Les règles de pare-feu personnalisées vous permettent de contrôler précisément la manière dont les applications interagissent avec votre réseau. Au lieu d’utiliser des règles d’autorisation et de blocage de base, vous pouvez créer des règles sophistiquées qui restreignent les applications à des plages IP spécifiques, les limitent à certaines heures de la journée ou contrôlent les protocoles qu’elles utilisent. Ces règles avancées permettent de réduire votre surface d’attaque tout en garantissant que les applications disposent exactement de l’accès dont elles ont besoin pour fonctionner correctement.

La gestion des paramètres du pare-feu Windows Defender sur de nombreux terminaux peut s’avérer difficile. La plateforme de gestion des terminaux de NinjaOne rationalise ce processus en vous permettant de contrôler les règles du pare-feu, de surveiller l’accès aux applications et de gérer les politiques de sécurité à partir d’un tableau de bord unique. Essayez-la gratuitement et voyez à quel point la gestion de la sécurité des terminaux peut être un jeu d’enfant.