Les entreprises cherchent généralement à créer des systèmes centralisés pour gérer les actifs informatiques, qui comprennent non seulement le matériel, les logiciels, les réseaux et l’infrastructure, mais aussi les données importantes. Le contrôle total d’un environnement aussi complexe est souvent difficile, voire impossible, à réaliser, mais des protocoles de gestion des actifs appropriés peuvent aider les entreprises à se rapprocher de cet objectif. La gestion des actifs facilite la gestion des budgets, l’utilisation des analyses, la protection des données et l’optimisation de l’environnement informatique.

Dans cet article, nous allons explorer les aspects les plus importants de la gestion des actifs informatiques et les concepts associés.

Dans cet article, nous aborderons divers aspects :

- Qu’est-ce que la gestion des actifs informatiques (ITAM) ?

- Qu’est-ce qu’un cycle de vie des actifs ?

- Les étapes du cycle de vie d’un actif

- Pourquoi la gestion du cycle de vie des actifs est-elle importante ?

- Quelles sont les meilleures pratiques en matière de gestion des actifs informatiques (ITAM) et de gestion du cycle de vie des actifs informatiques (ALM) ?

Qu’est-ce qu’un cycle de vie des actifs ?

Le cycle de vie d’un actif informatique est la série progressive d’étapes impliquées dans la gestion de l’actif. Le cycle de vie commence par la planification, lorsque les décideurs identifient le besoin de l’actif, et se poursuit jusqu’à la fin de l’utilisation de l’actif et sa sortie de l’inventaire. L’importante du cycle de vie d’un bien donné est déterminée par des facteurs tels que le coût, l’importance et la fiabilité.

La valeur, l’utilisation et l’état des actifs informatiques sont des préoccupations budgétaires et opérationnelles importantes. Ainsi, presque toutes les organisations assurent le suivi de leurs actifs d’une façon ou d’une autre, même si cela implique l’utilisation d’un processus informel ou ponctuel. Outre les raisons logistiques, la gestion des actifs contribue également à la maintenance et à l’entretien permanents d’un environnement informatique. Lorsque cet entretien est négligé, les organisations doivent souvent faire face à des pannes, des temps d’arrêt et des remplacements d’urgence.

Si les spécificités de chaque cycle de vie varient en fonction de l’actif, les étapes du cycle de vie restent les mêmes. Le cycle de vie d’une tablette est très différent de celui d’un serveur, par exemple, mais ils seront tout de même évalués selon la même succession d’étapes. Quel que soit l’usage auquel il est destiné, les mêmes considérations relatives au cycle de vie entrent en jeu.

Les étapes du cycle de vie d’un actif

Chaque actif passe par quatre étapes au cours de son cycle de vie :

1. Création/Acquisition

Le cycle commence ici, lors de la première étape, lorsqu’un besoin est identifié et que des décisions sont prises concernant la création ou l’acquisition de l’actif. À ce stade, l’actif est sélectionné, déployé, configuré et inventorié de façon rigoureuse. Il s’agit d’une première étape cruciale, car les erreurs peuvent entraîner des difficultés importantes. Si le mauvais actif est sélectionné, ou s’il est mal configuré, l’impact négatif peut se faire sentir tout au long des autres étapes, et il peut s’écouler des années avant que l’actif puisse être remplacé.

2. Utilisation

Avec un peu de chance, l’utilisation est le stade dans lequel l’actif reste le plus longtemps. Il s’agit simplement du cas où l’actif est utilisé aux fins prévues et où il remplit sa fonction. Il convient de noter que certains combinent l’utilisation et l’étape suivante, la maintenance, en une seule étape. D’un point de vue temporel, cela a du sens puisque le bien est probablement entretenu pendant son utilisation. Toutefois, la combinaison de ces deux étapes peut brouiller l’intention de ces dernières.

3. Maintenance

Dans le contexte d’un cycle de vie, la maintenance désigne l’ensemble des travaux effectués sur un actif pendant sa durée de vie. Cela signifie généralement une maintenance préventive, proactive, d’urgence et d’autres formes de maintenance. Si le cycle de vie est bien géré et que l’actif fonctionne comme il le devrait, la plupart des opérations de maintenance peuvent être planifiées.

4. Renouvellement/Élimination

La dernière étape du cycle de vie d’un bien correspond à la fin de son utilité. C’est souvent là que la valeur du processus de gestion du cycle de vie apparaît réellement, car les données recueillies tout au long de la durée de vie de l’actif permettront aux dirigeants de prendre de meilleures décisions pour aller de l’avant.

Qu’est-ce que la gestion des actifs informatiques (ITAM) ?

La gestion des actifs informatiques, également connue sous le nom d’ITAM, englobe les stratégies et les meilleures pratiques pour gérer et optimiser les systèmes, le matériel, les processus et les données informatiques d’une entreprise.

Définition : Un actif informatique est classé comme toute information, système, logiciel ou matériel appartenant à l’entreprise et utilisé dans le cadre d’une opération régulière.

Une grande partie de l’ITAM est la responsabilité de l’implémentation, du suivi et de la maintenance des actifs informatiques. Il s’agit notamment d’évaluer la disposition de ces actifs et de déterminer s’ils doivent être optimisés, remplacés ou mis à niveau avec une technologie plus récente ou plus adaptée. Fondamentalement, la gestion des actifs consiste à inventorier et à suivre tous ces actifs afin que la direction de l’organisation puisse prendre des décisions stratégiques éclairées concernant les achats et les dépenses informatiques.

Pourquoi la gestion du cycle de vie des actifs informatiques est-elle importante ?

La gestion du cycle de vie des actifs informatiques ne se limite pas à la création d’un inventaire des actifs. Les véritables avantages proviennent de la saisie continue des données sur les actifs afin de maximiser les rendements, de minimiser les risques et d’accroître la valeur opérationnelle. En utilisant au mieux les ressources actuelles, les responsables informatiques peuvent éviter les achats inutiles, réduire les coûts de licence et d’assistance des logiciels, éliminer les gaspillages et améliorer l’efficacité globale.

De plus, des procédures ITAM correctes (ainsi qu’un logiciel de gestion des actifs) peuvent aider les entreprises à éviter certaines des erreurs les plus courantes en matière de gestion des actifs. Lorsque les processus ne sont pas en place, les organisations ont tendance à négliger des parties clés du cycle de vie, telles que la maintenance proactive, la configuration initiale et la planification de la fin de vie.

La gestion du cycle de vie rapporte des dividendes élevés en raison du coût des erreurs qu’elle vous permet d’éviter.

Pour résumer, l’International Association of Information Technology Asset Managers (IAITAM) nous dit que la valeur à long terme des bonnes pratiques d’ITAM est bien documentée. Elles se traduisent par des réductions de coûts, une meilleure assistance aux utilisateurs finaux, un contrôle accru des actifs informatiques, des communications rationalisées, une réduction des risques en matière de gouvernance, une amélioration de la conformité et de la sécurité des logiciels, un soutien accru à la sécurité et à la préparation à la reprise d’activité après incident, ainsi qu’une amélioration de la prise de décision stratégique et de la budgétisation.

Gestion du cycle de vie des actifs et meilleures pratiques ITAM

L’IAITAM définit également 12 domaines de processus clés (KPA) pour ITAM. Nous paraphrasons ces bonnes pratiques ci-dessous :

- Processus du programme : La gestion des actifs informatiques doit être centralisée et documentée pendant toutes les phases du cycle de vie. Une trace écrite est nécessaire pour que les entreprises puissent développer des stratégies et soutenir continuellement l’activité informatique.

- Gestion du programme : Les programmes de gestion des actifs doivent être bien organisés et adhérer à toutes les bonnes pratiques. Suivre une structure établie pour ce processus permet de guider les organisations dans leur propre processus d’établissement d’une stratégie ITAM.

- Gestion des politiques : Toutes les politiques doivent être documentées et appliquées dans le cadre de l’initiative ITAM ainsi que pour les actifs informatiques eux-mêmes. Les politiques doivent être claires et facilement comprises par les employés et toutes les parties prenantes clés afin de promouvoir la conformité.

- Gestion de la communication et de l’éducation : Une culture organisationnelle qui soutient l’éducation, la sensibilisation et la formation continues autour des politiques d’ITAM est essentielle. Cette étape facilitera la gestion du changement à mesure que le programme avance.

- Gestion de projet : La gestion des actifs informatiques nécessite un leadership fort pour garantir que les initiatives sont organisées et efficaces. Une gestion de projet efficace peut aider les organisations à rassembler les ressources nécessaires au déploiement et à la maintenance des actifs informatiques.

- Gestion de la documentation : La documentation relative aux biens informatiques (preuves d’achat, licences de logiciels, certificats d’authenticité, etc.) doit être organisée et conservée pendant tout le cycle de vie de l’actif informatique.

- La gestion financière : La gestion financière des actifs informatiques est la pierre angulaire de la réduction des dépenses et du gaspillage. Il est important de rester concentré sur la budgétisation, le rapprochement des actifs fixes, la rétrofacturation, la préparation des audits financiers, le rapprochement des factures, les prévisions et la facturation.

- Conformité et législation : Les stratégies ITAM doivent se concentrer sur la réduction des risques et la préparation de l’entreprise aux audits.

- Gestion des fournisseurs : Les fournisseurs tiers sont un élément essentiel de l’ITAM. Vous devez établir un protocole de communication et documenter toutes les communications avec ces fournisseurs.

- Gestion des acquisitions : Recueillir les exigences relatives aux actifs informatiques dès la première étape de leur cycle de vie, avant leur acquisition ou leur déploiement. Comprenez clairement toutes les politiques, normes et processus de cycle de vie pertinents pour vos actifs informatiques.

- Identification des actifs : Chaque actif informatique doit être identifié et inventorié individuellement de façon à ce qu’il soit facile de localiser et de traiter les actifs individuellement.

- Gestion de l’élimination : La plupart des actifs informatiques auront besoin d’une « stratégie de sortie » à un moment donné. Prévoyez comment disposer de ces biens à la fin de leur vie, y compris les remplacements qui seront nécessaires (le cas échéant).

Améliorer l’ITAM avec les champs personnalisés de NinjaOne

Une stratégie efficace de gestion des actifs informatiques peut grandement bénéficier d’outils conçus pour automatiser et optimiser les différents processus. L’un de ces outils est NinjaOne, qui offre des capacités de personnalisation et d’automatisation avancées grâce à des champs personnalisés.

Champs personnalisés de NinjaOne pour la gestion du cycle de vie des actifs

La fonction de champs personnalisés de NinjaOne, introduite en 2021, permet aux entreprises de saisir des informations supplémentaires qui sont cruciales pour la gestion du cycle de vie des actifs informatiques. Alors que NinjaOne fournit nativement des points de données tels que les processeurs, la mémoire, les lecteurs et les adaptateurs réseau, des champs personnalisés peuvent être configurés pour suivre les aspects uniques des actifs qui sont essentiels pour chaque entreprise.

Par exemple, vous pouvez créer des champs personnalisés à gérer :

- État des actifs: Classer les actifs en fonction de leur état opérationnel (par exemple : opérationnel, affecté, en réparation, mis hors service).

- Propriété des actifs: Suivre les personnes qui possèdent un appareil, y compris leurs coordonnées.

- Centre de coût: Identifier le centre de coûts associé à chaque actif pour gérer la budgétisation et le suivi financier.

Ces champs personnalisés facilitent le suivi de l’état, de l’emplacement et de la propriété des actifs, ce qui permet aux responsables informatiques de disposer de toutes les informations nécessaires pour prendre des décisions éclairées. De plus, ces données peuvent faire l’objet de recherches et de rapports au sein de la plateforme NinjaOne, ce qui permet d’avoir une vision en temps réel de l’inventaire des actifs informatiques.

Mettons en place un module de base de gestion du cycle de vie des actifs à l’aide de champs personnalisés. Nous allons configurer plusieurs champs personnalisés, notamment :

- État des actifs

- Propriétaire de l’actif

- L’Adresse électronique du propriétaire de l’actif

- Le Numéro de téléphone du propriétaire de l’actif

- Centre de coûts

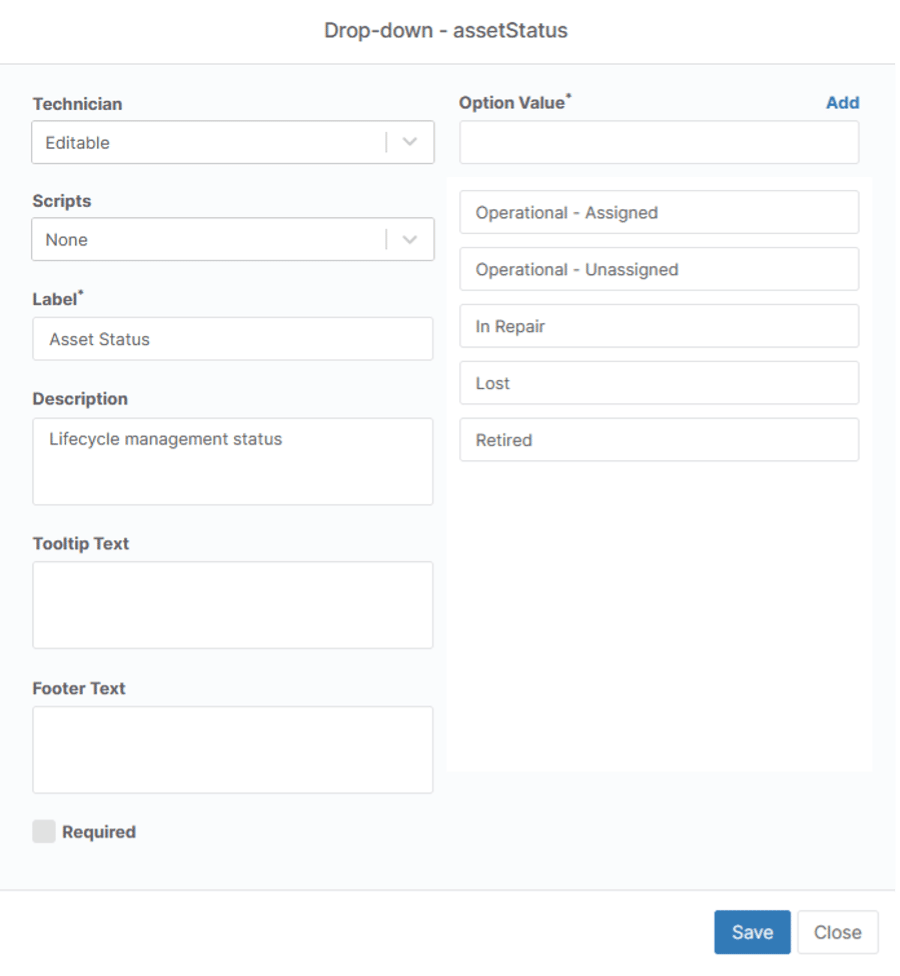

L’état de l’actif est utilisé pour définir le statut opérationnel de l’actif. Nous voulons que cela soit classé dans des options pré-établies. Nous allons créer un champ avec les attributs suivants :

- Étiquette : État des actifs

- Nom : assetStatus

- Type de champ : Menu déroulant

- Technicien : Modifiable

- Valeurs de l’option : Varie en fonction de vos besoins

- Opérationnel – Attribué : pour les dispositifs d’utilisateur final qui ont été attribué à un utilisateur

- Opérationnel – Non attribué : pour les dispositifs d’utilisateurs finaux qui peuvent être attribués à un utilisateur mais ne l’ont pas été

- En Réparation : pour les appareils dont le département informatique est en possession et qui sont en cours de réparation

- Perdu : pour les appareils qui ne sont plus en possession de l’organisation

- Retiré : pour les dispositifs qui ne sont plus gérés

Propriétaire de l’appareil sera un champ de texte pour contenir le nom des propriétaires de l’actif.

- Étiquette : Propriétaire de l’actif

- Nom : assetOwner

- Type de champ : Texte

- Technicien : Modifiable

Adresse électronique du propriétaire de l’actif est un champ de courrier électronique destiné à contenir l’adresse électronique du propriétaire de l’actif.

- Étiquette : Propriétaire

- Nom : propriétaireEmail

- Type de champ : E-mail

- Technicien : Modifiable

Numéro de téléphone du propriétaire de l’actif sera un champ de téléphone pour indiquer le numéro du propriétaire de l’actif.

- Étiquette : Numéro de téléphone du propriétaire

- Nom : propriétaireTéléphone

- Type de champ : Téléphone

- Technicien : Modifiable

Le centre de coûts identifie l’endroit où les coûts de matériel, de logiciel et d’assistance associés à un appareil sont imputés.

- Étiquette : Centre de coûts

- Nom : centreCoûts

- Type de champ : Menu déroulant

- Technicien : Modifiable

- Valeurs de l’option : Varie en fonction de vos besoins

- Marketing

- Ventes

- La finance

- Ingénierie

- Opérations

Ces champs seront probablement utilisés sur tous les appareils. Nous les définirons donc comme des champs personnalisés globaux.

Une fois ces champs remplis, ils sont facilement consultables et peuvent faire l’objet de rapports dans Ninja.

Pour plus de détails sur la configuratio »n et l’utilisation des champs personnalisés dans NinjaOne, consultez l’article Comment fournir des outils de libre-service aux utilisateurs finaux avec NinjaOne ».

Conclusion

Les cycles de vie des actifs affectent non seulement le département informatique, mais aussi tous les secteurs de l’entreprise. Les actifs essentiels de l’opération jouent un rôle de la minute où ils sont acquis jusqu’au moment de leur élimination.

Lorsqu’ils sont correctement sélectionnés, configurés et entretenus, les actifs informatiques peuvent apporter un retour sur investissement encore plus important tout en minimisant les problèmes inattendus. Si les étapes du cycle de vie ne reçoivent pas l’attention nécessaire, ces actifs peuvent avoir un impact négatif sur les ressources de l’entreprise et les employés.

Si une organisation est réellement intéressée par la mise en œuvre d’une solution de gestion des actifs informatiques – comme elle devrait l’être – la compréhension des cycles de vie des actifs fera partie intégrante d’une stratégie de maintenance préventive, ainsi que de la planification et de la budgétisation futures.

La gestion du cycle de vie des actifs peut considérablement augmenter le potentiel de profit, la durée de vie des actifs, la productivité totale, la satisfaction des travailleurs et bien d’autres choses encore, à condition de respecter les bonnes pratiques.