Pour célébrer Halloween et le dernier jour du mois de la sensibilisation à la cybersécurité, nous faisons la lumière sur les cinq types d’attaques par hameçonnage, y compris le spear phishing, ainsi que sur deux des appâts les plus populaires que les criminels utilisent pour se faufiler à travers les défenses et dans les boîtes de réception. Partagez ces exemples d’e-mails de phishing avec vos clients pour leur rappeler de rester vigilants alors que vous travaillez dur pour les protéger jour après jour.

Qu’est-ce qu’un e-mail de phishing ?

Un e-mail de phishing est un e-mail frauduleux envoyé dans un but malveillant, par exemple pour obtenir illégalement les codes de sécurité, les données ou les ressources d’une personne ou d’une entreprise. Essentiellement, l’objectif d’un e-mail de phishing est d’inciter quelqu’un à révéler des informations ou à effectuer une action en se faisant passer pour une figure d’autorité ou une entreprise légitime. Il existe différents types de phishing, tels que le pharming et le vishing, mais nous allons nous concentrer sur le phishing par courrier électronique dans ce billet.

Comment identifier un e-mail de phishing

Heureusement, de nombreuses escroqueries par hameçonnage peuvent être évitées si les employés sont formés à les identifier. Il existe quelques signes qui permettent d’identifier un e-mail de phishing :

-

Méfiez-vous si l’e-mail est mal rédigé

Si les personnes et les entreprises commettent parfois des erreurs mineures dans leurs e-mails, il est très peu probable qu’elles envoient des messages contenant des erreurs grammaticales majeures et un contenu mal rédigé. Soyez attentif aux erreurs grammaticales flagrantes, aux fautes d’orthographe et aux phrases bizarres. Et n’oubliez jamais que si quelque chose vous semble anormal, c’est généralement le cas !

-

Survoler les liens ou URL suspects

En général, les e-mails d’hameçonnage encouragent fortement les lecteurs à cliquer sur un lien malveillant. Avant de cliquer sur un lien, survolez-le toujours pour examiner l’URL et déterminer s’il est légitime. Un autre moyen de vérifier si un lien suspect est légitime est de cliquer avec le bouton droit de la souris sur le lien, de le copier et de le coller dans un traitement de texte. Vous pourrez ensuite vérifier que le lien ne contient pas d’erreurs, telles que des fautes d’orthographe ou de grammaire, afin de déterminer s’il est sûr.

-

Vérifier le logo

Si un e-mail de phishing tente d’usurper l’identité d’une entreprise, il inclura généralement le logo de cette dernière. Vérifiez le logo avant de suivre les instructions du e-mail et soyez prudent si le logo est en basse résolution ou s’il a été modifié de quelque manière que ce soit.

Exemples de e-mails d’hameçonnage et comment s’en prémunir

E-mails de phishing : Les documents Office vous encouragent à activer les macros

Qu’est-ce que l’e-mail de phishing Office et macros ?

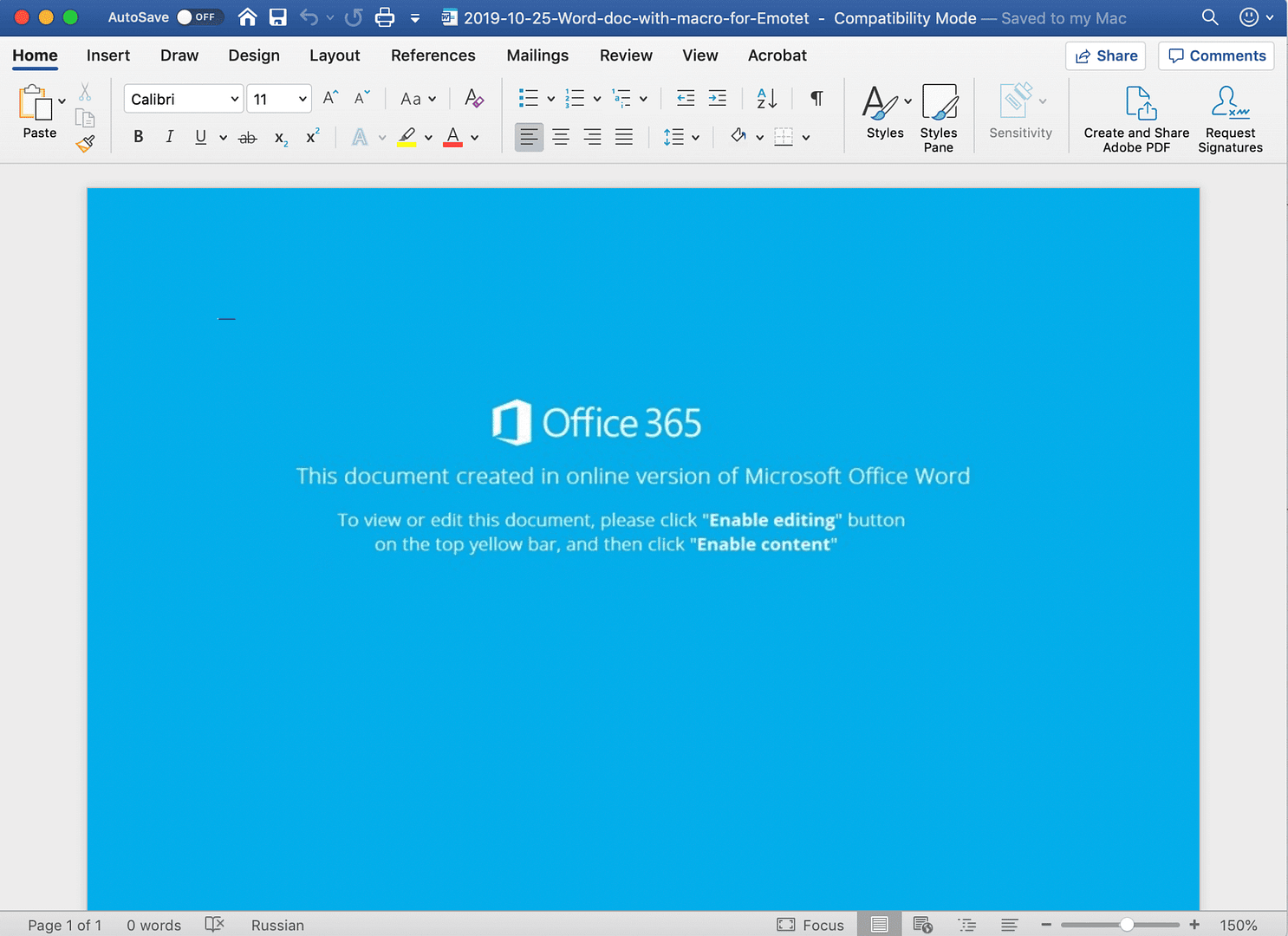

Un classique. La sorcière ou Dracula des déguisements de malspam. Les attaquants envoient aux victimes potentielles des e-mails contenant un fichier Office en pièce jointe (généralement des fichiers Word, mais parfois aussi des fichiers Excel ou même Publisher) ou un lien vers le fichier. Ces fichiers ressemblent souvent à des factures ou à d’autres documents commerciaux afin de créer un sentiment d’urgence. Les attaquants y ont dissimulé des macros malveillantes qui, lorsqu’elles sont activées, déclenchent une réaction en chaîne de commandes qui aboutit généralement au téléchargement et à l’exécution de logiciels malveillants sur l’internet.

Cette technique existe depuis des années et continue d’être largement utilisée par certains des programmes malveillants les plus actifs d’aujourd’hui, notamment Emotet – selon certaines mesures, il s’agit actuellement de lamenace malveillante la plus répandue ( ).

48% des pièces jointes malveillantes sont des fichiers Office.

Pourquoi est-ce toujours aussi courant après toutes ces années ? La réponse est simple : Cela fonctionne tout simplement.

Qu’est-ce qui rend le e-mail de phishing Office et macros efficace ?

D’une part, les documents Office sont tellement familiers et omniprésents dans le travail quotidien. Dans la plupart des cas, il n’est pas pratique de les filtrer et les employés y réfléchissent rarement à deux fois avant de les recevoir. De nombreux outils antivirus et de sécurité du courrier électronique peuvent également avoir du mal à analyser ces fichiers à la recherche d’un macrovirus suspect, en particulier si le fichier est placé dans un fichier zip ou protégé par un mot de passe.

De plus, les attaquants redoublent d’efforts pour rendre le contexte dans lequel ces fichiers sont livrés plus crédible. Prenons, par exemple, l’astuce du gang Emotet qui consiste à voler le contenu des e-mails de ses victimes et à l’utiliser pour envoyer des e-mails incroyablement trompeurs aux contacts de la victime.

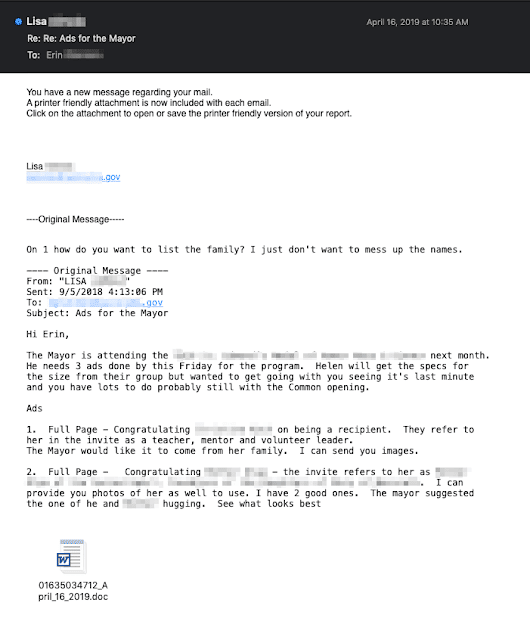

Les chercheurs de Talos décrivent cette tactique en décomposant cet exemple réel d’e-mail ci-dessous :

L’e-mail ci-dessus illustre l’ingénierie sociale d’Emotet. Dans cet exemple, nous avons un e-mail malveillant d’Emotet, et dans le corps du e-mail, nous pouvons voir une conversation antérieure entre deux adjoints au maire d’une ville américaine.

- Au départ, Lisa a envoyé un e-mail à Erin pour lui demander de placer des annonces afin de promouvoir une cérémonie à venir à laquelle le maire assisterait.

- Erin a répondu à Lisa en s’enquérant de certains détails de la demande.

- Lisa a été infectée par l’Emotet. Emotet a ensuite volé le contenu de la boîte aux lettres électronique de Lisa, y compris ce message d’Erin.

- Emotet a composé un message d’attaque en réponse à Erin, en se faisant passer pour Lisa. Un document Word infecté est joint en bas de page.

Il est facile de comprendre comment quelqu’un qui s’attend à recevoir un e-mail dans le cadre d’une conversation en cours peut se laisser prendre à ce genre d’exercice, et c’est en partie la raison pour laquelle Emotet a été si efficace pour se répandre par e-mail. En reprenant des conversations de courrier électronique existantes et en incluant de véritables en-têtes et contenus de courrier électronique, les messages deviennent beaucoup plus aléatoires et plus difficiles à filtrer pour les systèmes anti-spam.

Comment prévenir l’attaque par hameçonnage d’Office et des macros ?

Étant donné que ces fichiers peuvent être déguisés en n’importe quoi, des factures aux avis d’expédition, et qu’ ils peuvent même sembler être envoyés par des personnes que les destinataires connaissent et en qui ils ont confiance, la meilleure façon de se protéger est d’encourager les employés à se méfier chaque fois qu’un document Office les incite à activer des macros.

Dans de nombreux cas, il s’agit d’un signe révélateur que quelque chose ne va pas.

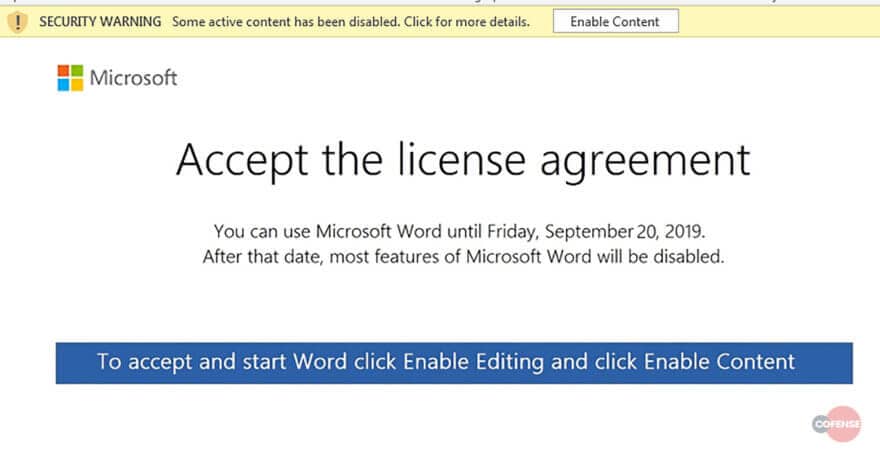

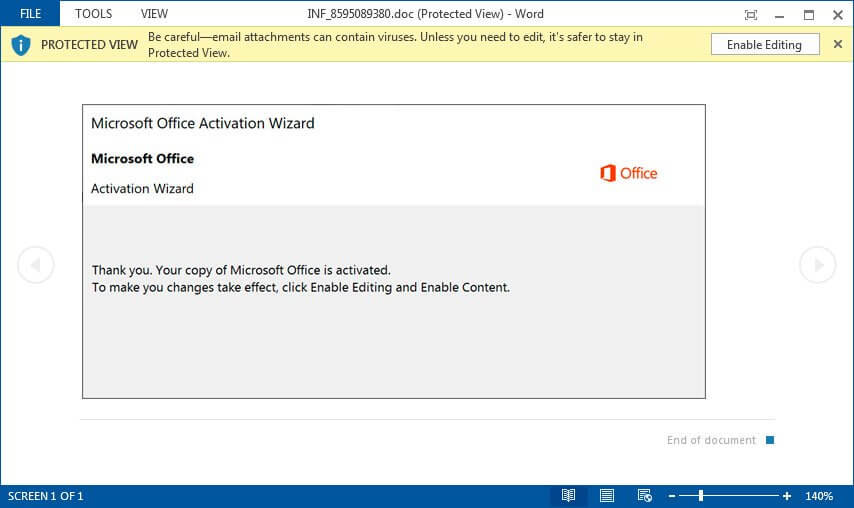

Les acteurs de la menace Emotet utilisent toute une série de leurres pour convaincre les victimes qu’il est nécessaire d’activer les macros, qu’il s’agisse de messages indiquant que le document a été créé dans une version différente de Word ou d’invites de l’assistant de licence ou d’activation de Microsoft.

Source : Cofense

Source : Ordinateur en panne

Si votre client travaille dans un environnement où les macros sont nécessaires et courantes, il n’est peut-être pas judicieux d’encourager une plus grande méfiance, mais si ce n’est pas le cas, vous pouvez également envisager d’aller plus loin ( ) et de bloquer l’exécution des macros dans les fichiers Office provenant d’Internet.

E-mails de phishing : Alertes Microsoft 365

Qu’est-ce que l’e-mail de phishing d’alerte Microsoft 365 ?

Les attaquants adorent s’attaquer aux informations d’identification d’Office 365. Ils ouvrent la porte à un monde d’opportunités malveillantes, y compris un spear phishing supplémentaire et – grâce à la fréquence de réutilisation des mots de passe – des tentatives supplémentaires d’accès et de mouvement latéral.

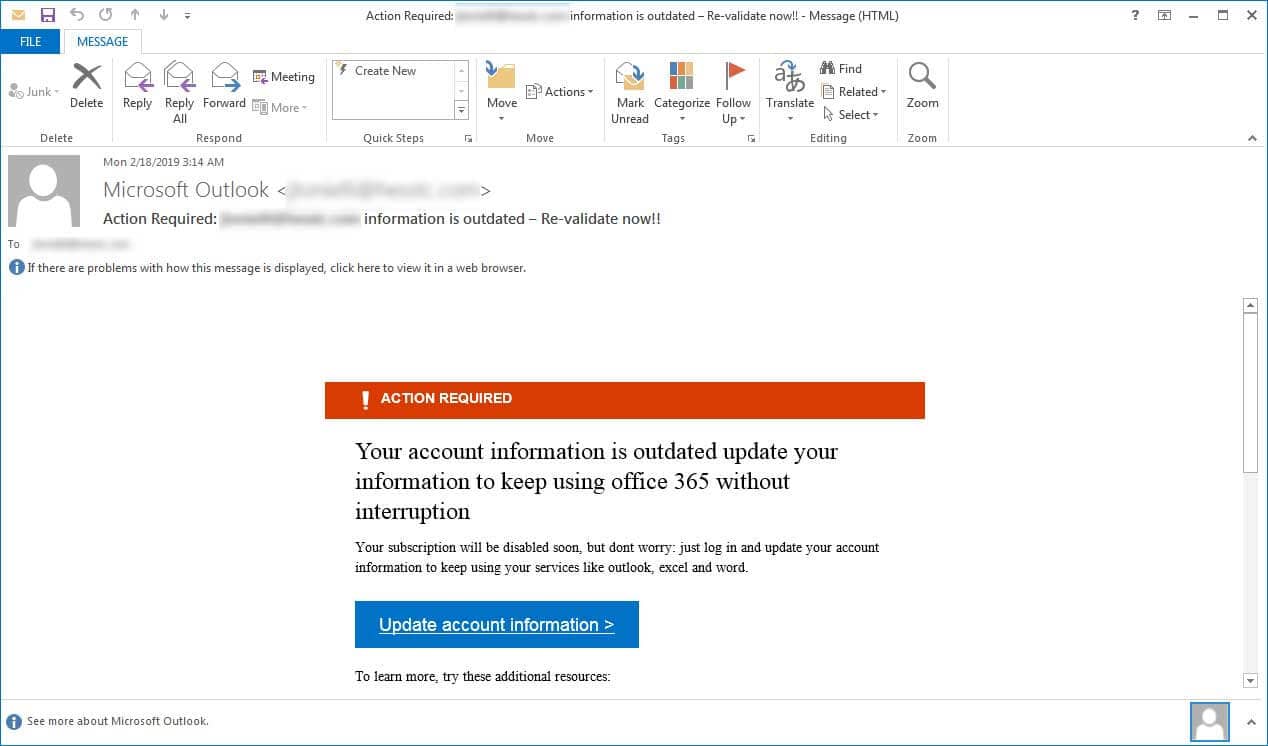

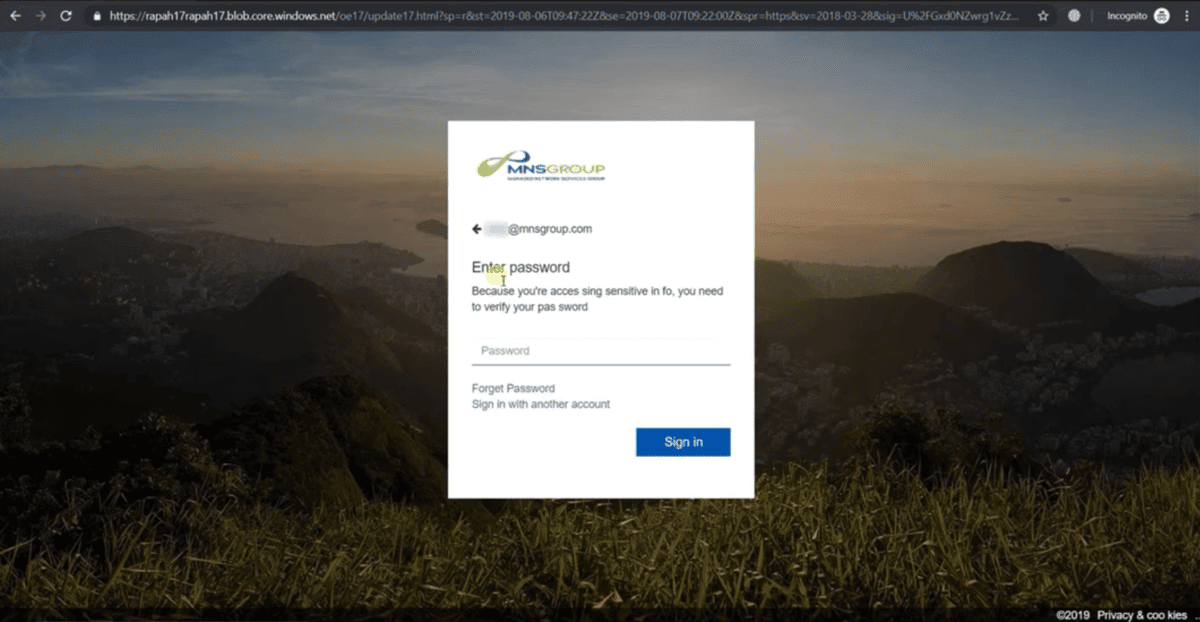

Les e-mails prennent souvent la forme de fausses notifications de Microsoft, avertissant les utilisateurs qu’ils ont des messages non délivrés ou qu’une action est requise pour continuer à utiliser leur compte. En cliquant sur les liens fournis dans ces e-mails, le destinataire est généralement dirigé vers une page de connexion Microsoft d’apparence réaliste, où l’utilisateur est invité à fournir ses informations d’identification.

Source : Ordinateur en panne

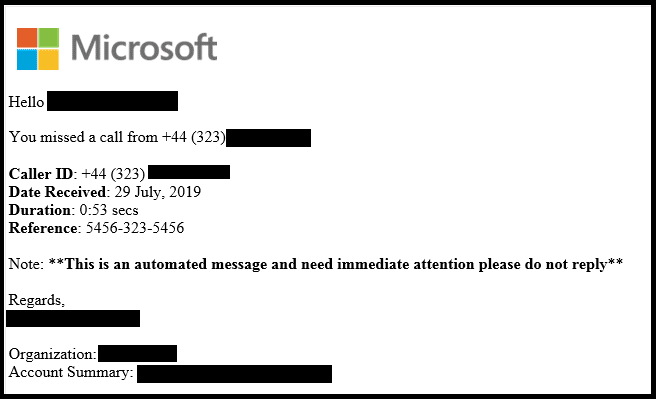

Les campagnes ont également inclus de faux messages vocaux qui sont en fait des pièces jointes au format HTML. Lorsqu’ils sont ouverts, ces fichiers diffusent un bref enregistrement audio, puis redirigent le destinataire vers une fausse page d’accueil de Microsoft, l’invitant à saisir son mot de passe pour entendre l’intégralité du message vocal.

Source : McAfee

Qu’est-ce qui rend l’alerte Microsoft 365 efficace ?

Les utilisateurs sont beaucoup plus enclins à faire confiance à un e-mail qui semble avoir été envoyé par Microsoft qu’à une entité inconnue. C’est l’une des raisons pour lesquelles Microsoft est l’entreprise dont l’identité est le plus souvent usurpée dans les e-mails d’hameçonnage.

Microsoft est la première marque usurpée par les hameçonneurs, avec une moyenne de 222 URL uniques de phishing Microsoft apparaissant chaque jour.

Les attaquants ont adopté la tactique consistant à héberger leurs fausses pages de connexion Microsoft sur des URL de stockage Azure Blob, qui utilisent le domaine windows.net et un certificat valide de Microsoft. Cela confère une légitimité à ces pages et leur permet de passer plus facilement les filtres.

Comme le montre cette vidéo tirée d’un séminaire en ligne que nous avons organisé avec Kyle Hanslovan, PDG de Huntress Labs, les attaquants peuvent même personnaliser ces pages pour y inclure le nom et le logo de l’entreprise des victimes ciblées, ce qui leur confère encore plus de légitimité.

Comment prévenir l’attaque de phishing de l’alerte Microsoft 365

Pour repérer ces tentatives, il faut être vigilant et rechercher tous les signes habituels d’hameçonnage : vérifier le nom et l’adresse de l’expéditeur, survoler les liens pour voir l’URL avant de cliquer, etc. Par exemple : L’une des pages d’atterrissage que Kyle met en avant dans la vidéo ci-dessus est « misocroft » – suffisamment proche de Microsoft pour passer au premier coup d’œil.

En plus de former les utilisateurs à repérer les signes révélateurs des e-mails d’hameçonnage, vous pouvez également envisager de créer une règle pour vous alerter ou alerter les utilisateurs si un e-mail contient le domaine windows.net.

Protégez votre entreprise MSP et assurez la sécurité de vos clients grâce à cette liste de contrôle sur la cybersécurité

Êtes-vous en train de cocher toutes les cases lorsqu’il s’agit de sécuriser votre MSP ? Découvrez-le grâce à notre liste de contrôle complète. Téléchargez-la ici.