La certification du modèle de maturité de la cybersécurité (CMMC) établit des processus, des pratiques et des exigences en matière de cybersécurité afin de protéger les informations sensibles et non classifiées partagées par le ministère de la défense (DoD) et ses contractants et sous-traitants. Plus précisément, il vise à protéger la base industrielle de défense (BID) contre des cyberattaques plus complexes.

La certification CMMC 2.0 a été lancée en novembre 2021, et tous les contractants et sous-traitants du DoD doivent satisfaire à toutes les exigences du CMMC d’ici à 2025 pour pouvoir soumissionner à de nouveaux contrats ou poursuivre leurs activités avec le ministère.

Cet article explique comment obtenir la certification CMMC et tout ce qu’il faut savoir pour se conformer à la norme CMMC.

🥷 Tenez-vous au courant des dernières nouvelles informatiques grâce à la lettre d’information hebdomadaire de NinjaOne.

Qu’est-ce que le CMMC ?

Le CMMC, qui n’est pas le même que le CCSK, signifie Cybersecurity Maturity Model Certification, une nouvelle norme qui s’applique à tous les contractants et sous-traitants du ministère de la défense (DoD). La nouvelle certification a été conçue comme un cadre de cybersécurité visant à assurer la protection des informations sensibles non classifiées et à se prémunir contre les attaques de type « chaîne d’approvisionnement » menées par des cybercriminels.

Le CMMC veille à ce que les fournisseurs et les sous-traitants du ministère de la défense protègent les informations sensibles et maintiennent une position solide en matière de cybersécurité. Il s’appuie sur les normes et pratiques existantes, notamment les normes NIST SP 800-171 et NIST SP 800-53.

Qu’est-ce que le modèle CMMC 2.0 ?

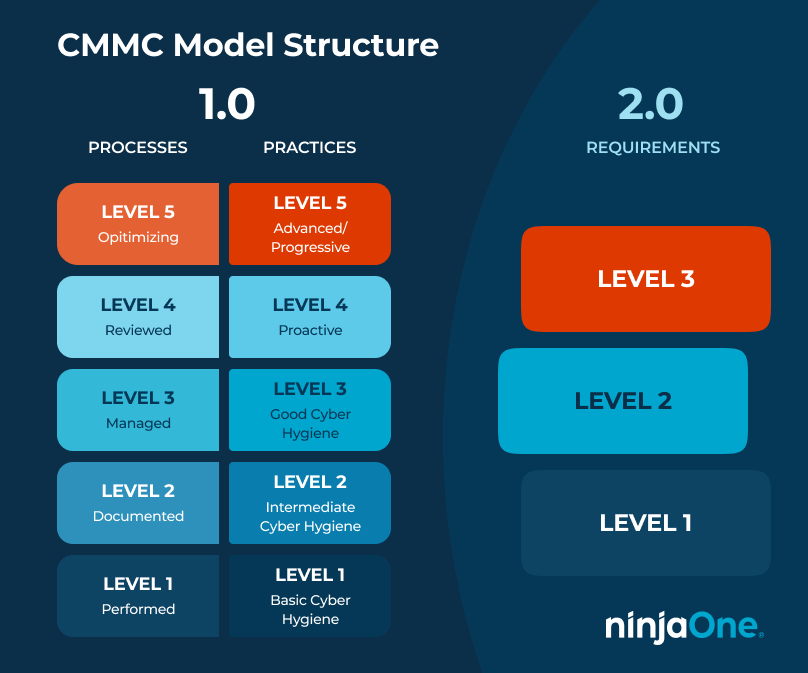

Le CMMC 2.0 est la prochaine itération du modèle initial de cybersécurité. Alors que le modèle 1.0 comportait un système d’évaluation à cinq niveaux, chaque niveau devenant progressivement plus difficile et plus coûteux, le programme 2.0 simplifie ces exigences en les ramenant à trois niveaux.

- Le niveau 1 est requis pour les entreprises travaillant avec des informations contractuelles fédérales (FCI) et n’exige que des stratégies de cybersécurité de base telles que définies dans la FAR 52.204-21, « Basic Safeguarding of Covered Contractor Information Systems (sauvegarde de base des systèmes d’information contractuels couverts) Ce niveau se concentre généralement sur le contrôle d’accès physique, la gestion des risques et l’intégrité des systèmes.

- Le niveau 2 est requis pour les entreprises travaillant avec des informations non classifiées contrôlées (CUI) et est conforme aux 110 contrôles de sécurité définis dans le document NIST 800-171, « Protecting Controlled Unclassified Information in Nonfederal Systems and Organizations (Protection des informations non classifiées contrôlées dans les systèmes et entreprises non fédéraux) Ce niveau couvre généralement la réponse aux incidents de cybersécurité et toutes les autres exigences énoncées au niveau 1.

- Le niveau 3 est le niveau de conformité le plus élevé, destiné aux entreprises travaillant avec des CUI et ciblées par des menaces persistantes avancées (APT). Il faut se conformer à la norme NIST 800-172, « Enhanced Security Requirements for Protecting Controlled Unclassified Information » (exigences de sécurité renforcées pour la protection des informations non classifiées contrôlées) : A Supplement to NIST Special Publication 800-171 et comprend des stratégies proactives pour détecter les menaces et y remédier avant qu’elles n’aient un impact sur l’entreprise. En tant que tel, le niveau 3 comprend également des capacités de détection et d’atténuation sophistiquées et des exigences en matière de renforcement des systèmes.

N’oubliez pas que les niveaux du CMMC se renforcent les uns les autres. Ainsi, vous devez terminer le niveau 1 pour atteindre le niveau 2, et ainsi de suite.

La structure actualisée a également simplifié considérablement les objectifs à atteindre :

- Sauvegarde des informations sensibles et militaires.

- Renforcer les normes de cybersécurité de la DIB pour répondre à l’évolution des menaces.

- Assurer la responsabilité de la conformité avec le CMMC.

- Construire une culture de la cybersécurité et de la cyberrésilience.

- Maintenir la confiance du public grâce à des normes professionnelles et éthiques.

CMCC 1.0 vs. 2.0

Bien que les deux programmes soient essentiellement identiques en ce qui concerne la protection des informations contrôlées non classifiées, le programme 2.0 a apporté plusieurs changements clés, qui peuvent être décrits comme suit :

| Évaluations | CMCC 1.0 | CMCC 2.0 |

| 5 niveaux de plus en plus progressifs, du niveau de base au niveau avancé. | 3 niveaux de plus en plus progressifs.

|

|

| Les niveaux 2 et 4 sont des étapes de transition entre les niveaux 1, 3 et 5. |

- Modèle plus rationalisé. Le CMMC 2.0 ne comporte que trois niveaux de conformité, contre 5 pour le modèle précédent. De plus, le CMMC 2.0 est plus étroitement aligné sur les modèles de cybersécurité du NIST.

- Amélioration de la fiabilité des évaluations. Le CMMC 2.0 permet à toutes les entreprises de niveau 1 et à un sous-ensemble d’entreprises de niveau 2 de démontrer leur conformité par le biais d’auto-évaluations, ce qui se traduit par une plus grande responsabilisation.

- Mise en œuvre flexible. Le CMMC 2.0 permet aux entreprises de créer leurs propres plans d’action et jalons (POA&Ms) dans des circonstances précises. Il permet également au gouvernement de renoncer à l’inclusion des exigences du CMMC, dans des conditions particulières.

Pourquoi le DoD a-t-il créé le programme CMMC 2.0 ?

Après le lancement du CMMC 1.0, les représentants du ministère de la défense ont reçu des informations en retour de la part des parties prenantes concernées. La plupart des commentaires sur le modèle 1.0 concernaient son coût actuel, la manière d’accroître la confiance dans l’écosystème d’évaluation du CMMC, ainsi que la clarification et l’alignement de ses exigences sur d’autres normes fédérales et communément acceptées.

Qui a besoin de la certification du CMMC ?

Toute entreprise manipulant des informations classifiées ou classifiées doit obtenir la certification du CMMC au niveau spécifié dans son contrat. S’il n’a pas encore de contrat, il est recommandé de demander le niveau qui correspond le mieux à ses capacités actuelles.

Notez que si vous disposez d’une clause DFARS 7012, vous êtes soumis aux exigences de la CMMC.

Que signifie la CMMC pour les PSM ?

La conformité au CMMC pour les fournisseurs de services gérés (MSP) travaillant avec des clients connectés au DoD peut devenir une exigence, et ils doivent élaborer un plan pour répondre aux exigences énoncées dans le CMMC de niveau 1. Cela permettra au client de poursuivre ses activités et d’améliorer la sécurité globale des clients non connectés au Département de la défense. Bon nombre des exigences du CMMC de niveau 1, comme la capacité à fournir des évaluations de sécurité et des formations de sensibilisation, peuvent être des services précieux à inclure dans votre contrat de services gérés (MSA).

Pour les prestataires de services de gestion engagés dans d’autres secteurs de l’administration fédérale et locale, un certain niveau de conformité au CMMC pourrait également devenir la nouvelle norme pour les organismes publics. Compte tenu de l’augmentation du nombre de violations de la vie privée et de la demande de services de cybersécurité, le CMMC peut servir de guide utile pour identifier la voie à suivre pour développer l’entreprise. Le CMMC a également été développé en partenariat avec des pays européens comme la Suisse et le Royaume-Uni, ce qui laisse entrevoir la possibilité d’une norme internationale en matière de cybersécurité et de nouvelles opportunités de croissance.

Quand le CMMC deviendra-t-il obligatoire dans les contrats ?

Les exigences de certification du modèle de maturité de la cybersécurité (également connu sous le nom de DFARS 252.204-7021) ont été publiées en janvier 2024 et décrivent sa mise en œuvre et son inclusion dans les contrats d’ici mars 2025. N’oubliez pas que le CMMC 2.0 n’est pas (et ne sera pas) une exigence contractuelle tant que le DoD n’aura pas complètement mis en œuvre et codifié le programme.

Cela dit, les experts encouragent vivement les entreprises, les entrepreneurs et les MSP concernés à commencer à répondre aux exigences du CMMC dès que possible.

Dois-je encore me conformer au CMMC 1.0 maintenant que le CMMC 2.0 a été publié ?

Une fois que le CMMC 2.0 sera codifié dans le DFARS, le DoD exigera de toutes les entreprises qu’elles adhèrent au cadre révisé du CMMC.

Actuellement, le CMMC 1.0 n’est requis que dans le cadre de certains contrats pilotes, approuvés par le bureau du sous-secrétaire aux acquisitions et au soutien (OUSD (A&S))

Comment savoir de quel niveau de certification j’ai besoin ?

La plupart des contrats n’exigent qu’une certification de niveau 1. Il s’agit donc d’une première étape importante que tous les contractants et sous-traitants du DoD devraient franchir. Au-delà, les nouveaux contrats indiqueront le niveau de CMMC requis.

Quel est le coût du CMMC ?

On estime que le maintien du niveau 1 de la CMMC, la norme la plus basse, coûtera 3 000 dollars par an.

À partir de là, le coût de chaque niveau suivant augmente considérablement. En moyenne, le ministère de la défense indique que le coût du CMMC de niveau 2 est de 100 000 dollars, au minimum. Ce nombre peut augmenter en fonction d’autres facteurs, tels que l’auto-évaluation et la nécessité éventuelle de recourir à une expertise externe.

Quelles sont les exigences du niveau CMMC ?

Les exigences du CMMC 2.0 sont fortement influencées par les normes et les lignes directrices du NIST. Nous pouvons résumer ces exigences comme suit :

| Niveau | Exigences | L’évaluation | Description |

| 1 | Répond aux 15 exigences de la norme SP 800-171 | Auto-évaluation annuelle | Créer et entretenir :

|

| 2 | Répond aux exigences du niveau 1 et aux 110 normes déterminées par une évaluation tierce. | Évaluation par un tiers tous les trois ans. | Surveiller et contrôler :

|

| 3 | Doit dépasser les exigences de la norme 110 SP 800-171 et la conformité aux niveaux 1 et 2. | Évaluations triennales menées par le centre d’évaluation de la cybersécurité de la base industrielle de défense (DIBCAC) | Implémentation et maintenance :

|

Comment obtenir la certification du CMMC ?

- Effectuer une auto-évaluation en utilisant les normes NIST 800-171.

- Créer un plan d’action et des étapes (POA & Ms) sur la base des résultats de l’auto-évaluation. Tenter d’atteindre le score maximum de 110.

- Soumettre le score au SPRS (Supplier Performance Risk System) du DoD (Department of Defense).

- Déterminer l’étendue de vos services. Il convient de noter que Cyber-AB, l’organisme d’accréditation officiel de l’écosystème CMMC, n’a publié que le guide d’évaluation pour le CMMC 2.0, niveaux 1 et 2.

- Planifiez une évaluation préliminaire des lacunes par une entreprise tierce afin d’identifier les lacunes dans votre processus de sécurité de l’information. Cette étape est facultative, mais recommandée.

- Corriger les éventuelles lacunes de sécurité identifiées à l’étape 5.

- Utilisez la place de marché Cyber-AB pour trouver un C3PAO tel que NSF-ISR et planifier votre évaluation du CMMC.

- Se soumettre à l’évaluation du CMMC.

- La phase 1 comprend la planification de la pré-évaluation, l’identification des membres de l’équipe d’évaluation et l’élaboration d’un ordre de grandeur approximatif.

- La phase 2 couvre l’évaluation C3PAI proprement dite. Il comprend une analyse et un examen des données objectives relatives aux pratiques du CMMC.

- La phase 3 est celle du rapport post-évaluation, qui comprend un examen de l’assurance qualité et d’éventuelles recommandations.

- La phase 4 peut nécessiter des mesures correctives si votre entreprise ne satisfait pas à certaines exigences du CMMC. En règle générale, un délai de 90 jours est prévu pour remédier à d’éventuelles lacunes.

- Recevez votre certification CMMC.

N’oubliez pas que les entreprises ne peuvent pas soumettre leur auto-évaluation du CMMC aux niveaux les plus élevés. Au lieu de cela, des agences tierces effectuent un audit impartial et identifient le niveau de maturité de votre entreprise en matière de sécurité.

Un fournisseur de services gérés ou des organisateurs d’évaluations tierces (C3PAO) peuvent vous aider à mieux comprendre le cadre du CMMC et les améliorations qui peuvent être apportées pour faciliter le processus de certification

Comment NinjaOne aide les professionnels de l’informatique à prendre de l’avance sur le CCMC

S’assurer que vos services peuvent être fournis via le cloud afin d’accélérer les efforts de mise en conformité avec le CMMC et de réduire les coûts. En tirant parti des outils en nuage, les professionnels de l’informatique peuvent proposer de nombreuses pratiques CMMC qui améliorent la cybersécurité pour l’ensemble de l’entreprise et atténuent les risques.

Leslogiciels de surveillance et de gestion à distance basés sur le cloud, tels que ceux proposés par NinjaOne, peuvent constituer des éléments importants de la chaîne d’outils de cybersécurité. Non seulement ils peuvent accélérer la détection des vulnérabilités et la gestion de la sécurité, mais les outils peuvent également être utilisés pour coordonner et organiser de nombreuses fonctions de sécurité essentielles, telles que la gestion des correctifs et l’antivirus.

Foire aux questions (FAQ)

-

Les contractants et les sous-traitants doivent-ils maintenir le même niveau de CMMC ?

Oui, mais seulement si les deux groupes traitent le même type de FCI et de CUI. Dans la plupart des cas, le flux principal de données sensibles diminue le long de la chaîne d’approvisionnement. De ce fait, les entrepreneurs ont généralement un niveau de CMMC inférieur.

-

Mon entreprise doit-elle être certifiée si elle ne gère pas de CUI ?

Reportez-vous toujours à votre contrat avec le ministère de la Défense. En général, si votre entreprise traite, stocke ou manipule des CUI de quelque manière que ce soit, vous devez avoir au moins une certification CMMC de niveau 1.

-

Qui est responsable de la gestion du CMMC au sein de l’entreprise ?

Il n’y a pas de règle spécifique concernant la personne qui doit gérer votre certification CMMC. Vos dirigeants doivent définir clairement les rôles et les responsabilités liés au maintien de l’hygiène en matière de cybersécurité.

-

Comment la CMMC s’appliquera-t-elle aux entreprises non américaines ?

Le ministère de la défense continuera à collaborer avec ses partenaires internationaux et à appliquer les normes de cybersécurité nécessaires, le cas échéant.

-

Quelle est la différence entre CMMC et NIST 800-171 ?

Bien que les deux cadres améliorent la position de votre entreprise en matière de cybersécurité, le CMMC s’adresse à toute entreprise qui traite des informations publiques et ajoute des protocoles supplémentaires basés sur le NIST.