La gestion des vulnérabilités, qui fait partie de la gestion des risques informatiques, est un processus continu et proactif d’identification, d’évaluation, d’atténuation et de correction des vulnérabilités dans l’environnement informatique de votre entreprise.

L’objectif de la gestion des vulnérabilités est de réduire l’exposition globale d’une entreprise à d’éventuelles cyberattaques par des acteurs de la menace. Cela signifie également qu’il faut se tenir au courant des menaces nouvelles et émergentes et des vulnérabilités actuelles.

🛑 La gestion des correctifs est inhérente à tout bon cadre de gestion des vulnérabilités.

Différence entre menace, vulnérabilité et risque

Menace, vulnérabilité et risque sont des termes couramment confondus dans le domaine de la cybersécurité, mais ils renvoient chacun à des composantes différentes des cyberattaques.

Une menace est tout ce qui, dans l’espace informatique, peut endommager ou détruire un actif ou perturber les activités informatiques. Une vulnérabilité est une faiblesse ou une lacune dans un programme, un système ou un processus qui peut être exploitée par une personne malveillante. Le risque est la probabilité ou le potentiel de perte, de dommage ou de préjudice si une menace réussit à exploiter une vulnérabilité existante.

Le risque survient lorsque les menaces et les vulnérabilités se croisent.

Le cadre de gestion des vulnérabilités

Un bon cadre de gestion des vulnérabilités comprend plusieurs éléments essentiels du processus de gestion des vulnérabilités, chacun jouant un rôle critique à différentes étapes du cycle de vie de la gestion des vulnérabilités. La création d’un plan de gestion des vulnérabilités efficace peut considérablement renforcer toute stratégie de cybersécurité.

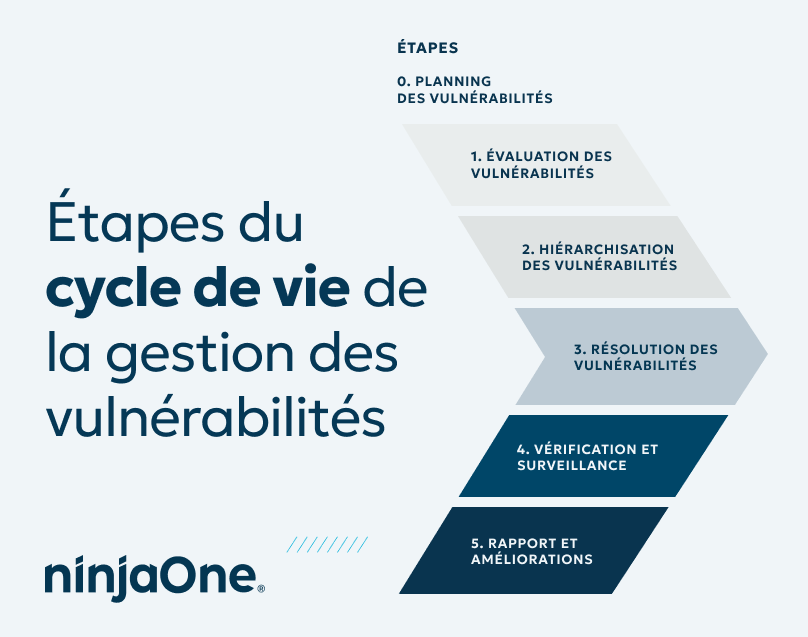

Un cycle de vie typique comporte cinq étapes :

0. Planning des vulnérabilités

Au cours de cette étape, vous et votre équipe informatique discutez des détails de votre processus de gestion des vulnérabilités, notamment des parties prenantes qui seront impliquées, des ressources dont vous aurez besoin pour votre système de gestion des vulnérabilités, de la manière dont vous établirez les priorités et répondrez aux vulnérabilités, ainsi que des indicateurs de réussite.

Nous avons appelé cette étape « 0 » car elle n’a pas besoin d’être répétée avant chaque cycle. Cela dit, il est toujours bon de revoir régulièrement le planning des vulnérabilités pour s’assurer que votre cadre de gestion des vulnérabilités reste efficace.

1. Évaluation des vulnérabilités

Le cycle de vie « formel » de la gestion des vulnérabilités commence par une évaluation des vulnérabilités, comprenant un inventaire de tous les matériels et logiciels de votre réseau informatique. Après avoir identifié vos actifs, vous pouvez évaluer leurs vulnérabilités à l’aide de scanners de vulnérabilités, de tests d’intrusion et de renseignements sur les menaces externes.

Découverte et inventaire des actifs

Tous les types d’actifs informatiques présentent un risque pour la sécurité de l’entreprise. Le suivi de tous ces actifs au sein de votre entreprise vous permet de mieux connaître le niveau de protection dont votre entreprise peut avoir besoin et d’avoir une meilleure visibilité sur les différents problèmes de sécurité qui peuvent exister.

Scanners de vulnérabilité

Les recherches de vulnérabilités effectuent des tests sur les systèmes et les réseaux, à la recherche de faiblesses ou de défauts courants. Ils peuvent également inclure un outil d’évaluation de la vulnérabilité pour évaluer et analyser toute vulnérabilité facilement exploitable par un acteur malveillant.

Gestion de la configuration

Le logiciel de gestion de la configuration de la sécurité (SCM) permet de s’assurer que les terminaux sont correctement et soigneusement configurés pour être aussi sûrs que possible. Les outils SCM comprennent également des recherches de vulnérabilité et d’autres fonctionnalités qui permettent de suivre les actions de remédiation et de générer des rapports de conformité avec diverses politiques de sécurité, telles que la RGPD et la HIPAA. Il est conseillé de rechercher des fournisseurs tels que NinjaOne qui offrent une gestion efficace des correctifs incluant des caractéristiques et des fonctionnalités SCM.

Tests d’intrusion

Les tests d’intrusion, également connus sous le nom de « pentest » (contraction de « penetration testing » en anglais), aident les professionnels de l’informatique à trouver et à exploiter les vulnérabilités des systèmes informatiques. En général, les logiciels de test de pénétration fournissent une interface utilisateur graphique (GUI) qui permet à un professionnel de l’informatique ou à un hacker éthique certifié de lancer des attaques et d’en voir les résultats.

Protection contre les menaces et renseignements

Les logiciels de protection contre les menaces aident les entreprises à suivre, surveiller, analyser et hiérarchiser les menaces potentielles en rassemblant des données provenant de diverses sources, notamment des bases de données d’exploits et des avis de sécurité. Ces solutions aident votre entreprise à identifier les tendances qui peuvent conduire à une violation potentielle de la sécurité. Les données recueillies à l’aide de ces outils peuvent être utilisées dans toute stratégie de hiérarchisation des vulnérabilités .

2. Hiérarchisation des vulnérabilités

Votre équipe de sécurité classera ensuite par ordre de priorité toutes les vulnérabilités évaluées lors de l’étape précédente. L’établissement de priorités garantit que votre équipe remédie d’abord aux vulnérabilités les plus critiques. Pour mesurer à quel point une vulnérabilité est critique, il faut prendre en compte son CVE (patch common vulnerabilities and exposures) , son impact potentiel, la probabilité d’exploitation et l’élimination de tout faux positif.

3. Résolution des vulnérabilités

En parcourant la liste des vulnérabilités classées par ordre de priorité, vous disposez de trois options pour remédier aux vulnérabilités :

Remédiation

C’est généralement ce qui vient à l’esprit lorsque l’on cherche à savoir ce qu’est la gestion des vulnérabilités Les professionnels de l’informatique veulent savoir comment gérer les vulnérabilités détectées et y remédier. Dans tout système de gestion des vulnérabilités, il est important d’utiliser des outils qui ne se contentent pas de détecter les vulnérabilités, mais qui peuvent les traiter correctement si nécessaire.

C’est là qu’intervient généralement la gestion des correctifs.

Gestion des correctifs

Gestion des correctifs est sans doute l’un des éléments les plus essentiels de tout cadre de gestion des vulnérabilités. Il s’agit de créer, de tester et de déployer des mises à jour logicielles sur les différents terminaux afin de réduire le risque de failles de sécurité de. Bien qu’il existe généralement dix paramètres essentiels pour la réussite de la gestion des correctifs, le personnel informatique est encouragé à créer un système qui correspond le mieux à ses besoins et à son budget informatique actuel.

Sécurisez vos terminaux distants et hybrides avec l’outil de gestion des correctifs n°1 dans le domaine selon G2.

Mitigation

Cela permet de réduire le risque d’une vulnérabilité, en la rendant plus difficile à exploiter ou en diminuant son impact si elle est exploitée. Il est judicieux d’élaborer un plan de réponse aux incidents pour les vulnérabilités identifiées.

Acceptation

Lorsque vous cherchez à savoir ce qu’est la gestion des vulnérabilités, vous devez également tenir compte du fait que toutes les vulnérabilités détectées ne doivent pas être gérées. Certains peuvent avoir un faible impact ou nécessiter trop de ressources pour être corrigés. Dans ce cas, l’entreprise peut choisir d’accepter la vulnérabilité.

4. Vérification et surveillance

Votre équipe de sécurité doit rescanner et retester les actifs sur lesquels elle vient de travailler. Cela permet de vérifier que vos efforts de résolution ont fonctionné comme prévu et de s’assurer qu’ils n’ont pas introduit de nouveaux problèmes par inadvertance. Cette étape comprend également un suivi régulier afin de détecter les nouvelles vulnérabilités, les anciennes actions de résolution devenues obsolètes et toute autre action susceptible de nécessiter des modifications.

5. Rapport et améliorations

À la fin de chaque cycle de gestion des vulnérabilités, votre équipe de sécurité doit documenter ses résultats, y compris les vulnérabilités identifiées, les résolutions prises et leurs résultats. Ces rapports doivent être communiqués aux parties prenantes concernées (n’oubliez pas l’étape « 0 » !).

Pourquoi la gestion des vulnérabilités est-elle importante ?

Les acteurs de la menace tentent continuellement d’exploiter les vulnérabilités des environnements informatiques. Bien que la gestion de ces vulnérabilités informatiques puisse demander beaucoup de temps et d’efforts, elle est essentielle pour la sécurité de votre entreprise. La création d’un plan de gestion des vulnérabilités efficace établira des bases solides et sûres pour la cybersécurité de votre entreprise.

La mise en place d’un système de gestion des vulnérabilités devrait figurer parmi les principales priorités des entreprises, en particulier dans leur environnement informatique. Skybox Security rapporte que « les vulnérabilités ont plus que triplé au cours des dix dernières années. » En plus de cette augmentation exponentielle, Skybox Security rapporte également que la cybercriminalité a continuellement évolué et est devenue une menace bien plus complexe. La gestion des vulnérabilités vise à contrôler ce problème omniprésent dans l’espace informatique.

Les avantages de la gestion des vulnérabilités

Un système de gestion des vulnérabilités aide les entreprises de toutes tailles et de tous secteurs à identifier et à traiter les problèmes de sécurité potentiels avant qu’ils n’aient un impact significatif sur l’entreprise. En empêchant les violations de données et autres failles de sécurité, un système de vulnérabilité peut prévenir les dommages causés à une entreprise, tant sur le plan financier que sur celui de la réputation. Parmi les autres avantages, citons :

- Amélioration de la sécurité et du contrôle : la création d’un plan de gestion des vulnérabilités efficace peut améliorer votre position globale en matière de sécurité.

- Visibilité et rapports : la gestion des vulnérabilités fournit des rapports centralisés et actualisés sur l’état de votre posture de sécurité actuelle.

- Efficacité opérationnelle : les entreprises peuvent renforcer leur efficacité opérationnelle en réduisant le temps nécessaire pour se remettre d’un incident s’il se produit.

Comment NinjaOne s’intègre-t-il dans votre processus de gestion des vulnérabilités ?

NinjaOne, une société de gestion des terminaux à laquelle plus de 20 000 clients font confiance dans le monde entier, propose son système de gestion des correctifs n°1, qui vous permet d’automatiser l’application de correctifs multi-OS dans un seul et même panneau de contrôle centralisé. Son système efficace peut réduire les vulnérabilités jusqu’à 75 % grâce à des analyses immédiates et à un contrôle précis soutenu par l’inclusion native de CVE/CVSS.

Si vous êtes prêt, demandez un devis gratuit, profitez d’un essai gratuit de 14 jours, ou regardez une démo.