Le secteur de la cybersécurité est un marché encombré et concurrentiel, où les fournisseurs sont contraints de se différencier et de se maintenir au niveau de leurs concurrents. De nos jours, les fournisseurs ont tendance à revendiquer une protection multicouche ou « tout-en-un », mais la nature de cette protection varie. Sans parler de la lourdeur du processus de comparaison des offres.

L’acronyme EDR, abréviation de endpoint detection and response (détection et réponse des terminaux), est souvent utilisé ces derniers temps. Presque tous les fournisseurs de cybersécurité affirment aujourd’hui qu’ils proposent une forme ou une autre d’EDR, alors définissons ce que c’est et expliquons ce que cela signifie pour votre pile de cybersécurité.

Qu’est-ce que l’EDR ?

La détection et la réponse des terminaux (EDR) sont des logiciels de sécurité des terminaux conçus pour aider les entreprises à identifier, arrêter et réagir aux menaces qui ont contourné d’autres défenses.

Comme d’autres logiciels de sécurité des terminaux, EDR est déployé en installant des agents sur les terminaux et est géré via un portail SaaS basé sur le cloud. L’EDR joue un rôle crucial dans l’application de la cybersécurité au sein d’une infrastructure gérée par une équipe informatique ou des MSP, en fournissant une couche de défense critique contre les cybermenaces en constante évolution.

Remarque : Ce billet de blog aborde le thème de la CED à un niveau élevé, mais si vous souhaitez obtenir plus de détails et apprendre à évaluer les produits de CED, consultez notre nouveau Guide de la CED pour les MSP, exempt de tout battage médiatique. Ce guide complet que vous pouvez télécharger GRATUITEMENT distille des recherches approfondies sous forme d’informations exploitables.

Comment fonctionnent la détection et la réponse des terminaux (EDR) ?

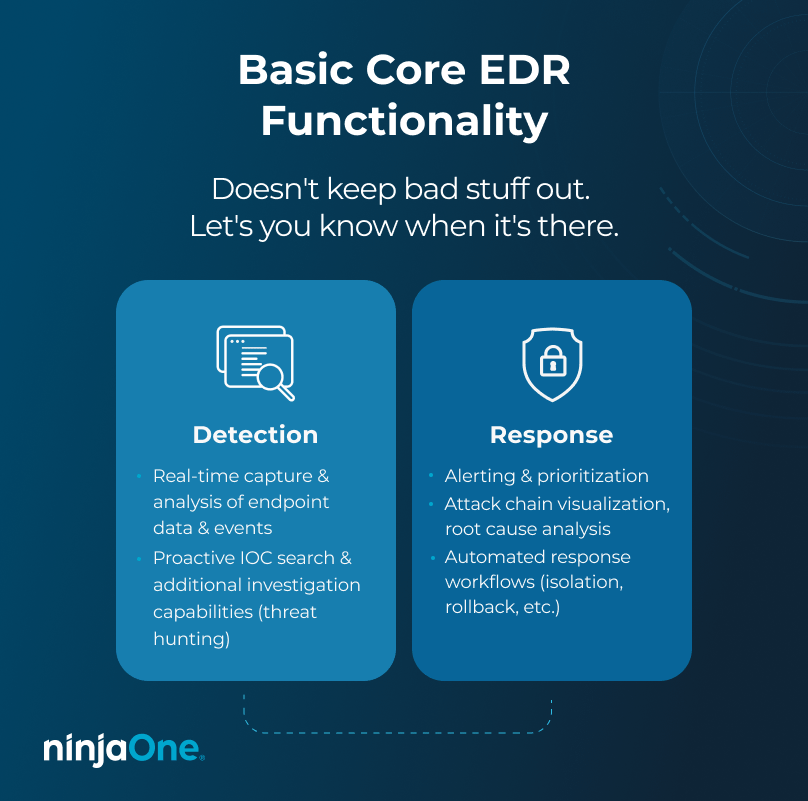

La détection et la réponse aux points finaux sont des solutions composées de plusieurs outils/fonctions qui fonctionnent ensemble. La liste ci-dessous présente le fonctionnement de chaque fonction au sein d’une solution de détection et de réponse des terminaux (EDR).

1. Collecte et enregistre les données télémétriques des terminaux

Comme l’explique CrowdStrike, l’EDR « enregistre et stocke les comportements au niveau du système de terminaux ». Une solution de détection et de réponse au niveau des terminaux recueille et enregistre les données télémétriques et certaines données contextuelles provenant des terminaux. Toute activité sur un appareil est collectée et stockée, comme les programmes lancés et les fichiers consultés, de sorte que la solution EDR peut analyser les comportements et signaler tout ce qui sort de l’ordinaire.

2. Surveillance et analyse de l’activité des terminaux

Un système de détection et de réponse des terminaux analyse l’activité des terminaux et le comportement des utilisateurs à l’aide des données qu’il recueille. C’est l’un des principaux facteurs de différenciation entre les autres solutions de sécurité et l’EDR. D’autres solutions, comme les antivirus, analysent les fichiers; l’EDR surveille et analyse les comportements qui se produisent sur les terminaux.

3. Alerte des experts en sécurité en cas de menaces

Lorsqu’un outil EDR détecte une activité suspecte sur un terminal, il alerte automatiquement l’équipe de cybersécurité. Il bloque également les activités malveillantes et propose des solutions possibles pour résoudre le problème. Le fait de disposer d’un outil automatisé tel que l’EDR, qui réduit la charge de travail des équipes informatiques, leur permet de se concentrer sur d’autres tâches essentielles.

4. Résoudre automatiquement les menaces ou les failles

Lorsqu’un système de détection et de réponse des terminaux détecte une menace ou une violation, il entre instantanément en action et tente de résoudre ou de minimiser les dommages. Cette fonction aide les équipes de sécurité informatique à réduire les dommages causés par les cyberattaques et à les résoudre le plus rapidement possible.

Quels sont les avantages d’un EDR ?

Examinons maintenant les principaux avantages d’une détection et d’une réponse efficaces des terminaux en matière de cybersécurité :

-

Amélioration de la cybersécurité et de la protection

Les solutions EDR offrent des capacités supérieures à celles d’une solution antivirus moyenne lorsqu’il s’agit d’améliorer la cybersécurité. Les solutions antivirus peuvent être efficaces, mais leur détection des menaces basée sur les signatures peut échouer, notamment lorsqu’il s’agit d’identifier des menaces qui ne correspondent à aucun élément de la base de données de signatures de l’antivirus. C’est là qu’intervient l’EDR. En plus d’identifier et d’arrêter les menaces potentielles, l’EDR peut analyser et rechercher activement les risques que les antivirus pourraient manquer, ajoutant ainsi des couches de soutien supplémentaires à ce que les systèmes de cybersécurité peuvent fournir.

-

Une visibilité accrue

La détection et la réponse des terminaux permettent aux équipes informatiques et aux MSP d’avoir une vue d’ensemble plus large de leur environnement géré. La visibilité accrue qu’offre le logiciel EDR permet aux entreprises de mieux savoir ce qui se passe dans leur réseau. Cela leur donne également plus d’assurance pour répondre aux menaces qui tentent de s’infiltrer.

-

Grande réactivité

Plutôt que de dépendre d’actions manuelles pour réagir face aux menaces, l’EDR permet d’automatiser les actions. Cela empêche les cybermenaces de compromettre votre environnement informatique et peut même restaurer les ressources à leur état d’origine au cas où elles auraient été compromises.

-

Sécurité proactive

Un outil de détection et de réponse des terminaux peut aider à maintenir la conformité avec les terminaux gérés. Il permet aux organisations de répondre aux exigences de conformité du secteur, telles que GDPR, HIPAA, PCI DSS, etc. En offrant une visibilité sur les activités des terminaux et la possibilité de détecter les menaces et d’y répondre rapidement, les solutions EDR aident les entreprises à démontrer qu’elles sont en conformité avec ces réglementations.

-

Amélioration de la confidentialité des données

L’EDR et la cybersécurité vont de pair lorsqu’il s’agit de mettre en œuvre des actions visant à protéger les données d’une organisation. La confidentialité des données fait partie intégrante des priorités des outils de cybersécurité et de détection des terminaux. L’utilisation de solutions EDR permet de garantir la confidentialité des données en empêchant l’accès non autorisé aux informations sensibles d’une organisation.

-

Réduction des coûts

Enfin, l’utilisation d’un outil de détection et d’intervention sur les terminaux permet aux entreprises d’éviter les pertes de données destructrices causées par les cyberattaques. Les outils EDR peuvent contribuer à réduire le coût global d’une violation de la sécurité en permettant une réponse plus rapide aux incidents, en minimisant les temps d’arrêt et en prévenant la perte de données.

Comment les outils EDR permettent-ils aux organisations de se prendre en main ?

À un niveau élevé, les solutions EDR collectent des données à partir des terminaux, utilisent ces données pour identifier les menaces potentielles en matière de cybersécurité et fournissent des moyens utiles pour enquêter et réagir à ces risques potentiels.

Historiquement, ces capacités étaient largement limitées aux grandes entreprises qui pouvaient se permettre d’avoir des équipes d’analystes de sécurité expérimentés opérant en dehors d’un centre d’opérations de sécurité (SOC). Il a fallu beaucoup de temps, d’efforts et d’expertise pour trier les données, identifier les activités suspectes et comprendre comment réagir rapidement en cas d’incident.

Afin de rendre ces capacités plus accessibles, les fournisseurs de cybersécurité ont travaillé à l’introduction d’offres EDR moins complexes et davantage axées sur des flux de travail rationalisés et sur l’automatisation. Ces solutions « EDR Lite » visent à réduire le coût d’entrée et à offrir des capacités EDR à , un segment du marché qui en a cruellement besoin : PME.

Maintenant que nous avons expliqué ce que sont les outils EDR et pourquoi ils sont essentiels à la sécurité moderne, examinons plus en détail les caractéristiques essentielles d’une solution efficace de détection et de réponse des terminaux.

5 caractéristiques clés d’une solution de détection et réponse des terminaux

Comme il existe de nombreux fournisseurs sur le marché de l’EDR, il peut être difficile de trouver une solution de détection et réponse pour votre équipe informatique. Pour trouver la meilleure solution pour votre entreprise, recherchez ces cinq caractéristiques clés dans les outils de détection et réponse des terminaux.

1. L’intégration

Un système EDR qui peut s’intégrer à votre système actuel est avantageux pour votre équipe informatique. Veillez toujours à ce que votre solution EDR s’intègre harmonieusement à vos autres applications et outils. Les équipes informatiques et les MSP devraient également envisager d’utiliser un outil complet de gestion des points d’accès qui s’intègre à une solution EDR efficace pour une approche holistique de la protection des terminaux.

2. Détection et remédiation

L’un des principaux éléments d’un outil de détection et réponse des terminaux est la recherche et la détection des menaces. De plus, un système d’EDR efficace doit être capable de remédier rapidement aux menaces et d’avertir une équipe de sécurité dans les plus brefs délais. Choisissez une solution d’EDR dotée d’excellentes capacités de détection des menaces et de remédiation.

3. L’utilisabilité

Passer des heures à comprendre le fonctionnement d’un nouveau logiciel n’est pas une utilisation productive du temps. Pour éviter cela, choisissez une solution d’EDR intuitive et facile à utiliser pour votre équipe. Certaines solutions offrent une console de gestion centralisée sur un guichet unique, ce qui permet aux utilisateurs d’avoir encore plus de visibilité sur la sécurité de leur réseau.

4. Évolutivité

Au fur et à mesure que votre organisation et votre équipe informatique se développent, vous aurez besoin d’une solution qui évolue avec vous et qui s’adapte en douceur aux changements. Examinez les options d’évolutivité des solutions d’EDR avant de prendre une décision finale.

5. Sécurité

Étant donné que les solutions de détection et de réponse des terminaux collectent et analysent des données, vous devez vérifier leurs mesures de sécurité. Cela permet de garantir que vos données restent en sécurité et qu’elles sont traitées de manière responsable.

NinjaOne intégration de la détection et de la réponse des terminaux

NinjaOne propose un logiciel de surveillance et de gestion à distance (RMM) qui aide les équipes informatiques et les MSP à gérer leurs terminaux. Parmi les outils de détection et réponse des terminaux les plus répandus qui s’intègrent à NinjaOne, on peut citer :

-

Bitdefender

Bitdefender propose une solution de détection et de réponse des terminaux basée sur le cloud qui utilise la surveillance en temps réel, la collecte de données, la détection des menaces, les outils d’analyse et les actions de réponse automatisées pour fournir aux entreprises une sécurité et une protection avancées des terminaux.

-

Malwarebytes

« Malwarebytes endpoint detection and response » est un outil EDR efficace qui offre l’isolation des attaques, l’auto-remédiation, la détection des menaces, le rollback des ransomwares et la protection contre les menaces avancées de type « zero-day ».

-

SentinelOne

SentinelOne est un outil de détection et de réponse des terminaux connu pour sa capacité à chasser et à détecter les menaces de manière proactive, à rapporter les données télémétriques des terminaux, à remédier aux attaques, à analyser les données et à s’adapter à un environnement informatique spécifique.

-

Crowdstrike

CrowdStrike est une société leader dans le domaine de la protection des terminaux basée sur le cloud, avec laquelle NinjaOne s’intègre pour la détection et la réponse des terminaux. La plateforme est connue pour ses capacités de réaction rapide et de prévention. L’entreprise propose également des solutions de sécurité supplémentaires telles que le renseignement sur les menaces, la réponse aux incidents et l’hygiène informatique, afin d’offrir une approche globale de la cybersécurité.

Quelle est la place de l’EDR dans un système de cybersécurité moderne ?

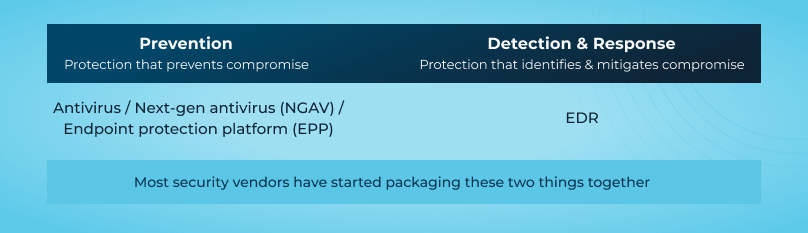

En tant que capacité, l’EDR se situe en aval des solutions de sécurité axées sur la prévention. Son objectif principal est de permettre la détection et la réponse aux menaces une fois qu’elles ont contourné les autres défenses telles que les pare-feu et les antivirus (AV).

Cela dit, la fonctionnalité EDR est rarement vendue seule. En revanche, il est souvent associé à des technologies axées sur la prévention, telles que les antivirus de nouvelle génération (NGAV), afin d’offrir une sécurité plus unifiée des terminaux. Ainsi, alors que le terme « EDR » fait référence à un ensemble de fonctionnalités clairement définies, la frontière entre les outils EDR et les autres outils de sécurité des terminaux est devenue incroyablement floue.

Comme l’indique Gartner dans son rapport Competitive Landscape : Rapport « Endpoint Protection Platforms, Worldwide, 2019 » :

« Sur le plan marketing, de nombreux fournisseurs du marché [de sécurité des terminaux] se ressemblent énormément, vantant les concepts d’apprentissage automatique et d’analyse basée sur le comportement, ce qui complique la tâche des entreprises qui souhaitent prendre des décisions éclairées sur les produits. Gartner pense que cela crée une certaine confusion sur le marché »

En particulier, la convergence des produits AV/NGAV et des produits EDR en une seule offre a conduit à l’idée (compréhensible) que les outils EDR sont de meilleurs AV. Ce n’est pas correct. Bien que de nombreux outils EDR offrent aujourd’hui des capacités NGAV, la fonctionnalité EDR n’est pas conçue pour empêcher les mauvaises choses d’entrer. Il est conçu pour vous alerter lorsque quelque chose de potentiellement dangereux s’est introduit, et pour vous aider à réagir.

La vérité est que la plupart des fournisseurs ne sont pas financièrement motivés pour remettre les pendules à l’heure en matière de RGPD. Si les clients potentiels s’y intéressent parce qu’ils pensent qu’il bloquera davantage d’attaques, ils ne les corrigeront pas. Mais cela rend la recherche et l’évaluation des solutions EDR délicates. C’est pourquoi nous avons élaboré un nouveau guide qui explique tout en termes clairs et directs.

Dans le contexte de la cybersécurité moderne, les outils de détection et de réponse des terminaux sont intégrés aux outils de surveillance et de gestion à distance (RMM) et aux solutions de gestion des appareils mobiles (MDM). Cette intégration permet aux équipes informatiques et aux MSP d’améliorer la visibilité et la réponse aux menaces dans divers environnements.

En intégrant l’EDR aux plateformes RMM et MDM, les entreprises et les équipes informatiques peuvent optimiser leurs opérations de cybersécurité et de gestion des terminaux, ce qui permet une détection plus rapide des menaces sur tous les types de terminaux, qu’il s’agisse d’ordinateurs de bureau, de serveurs ou de terminaux mobiles. Cette combinaison permet une défense plus complète, en réunissant la prévention, la détection et la gestion dans une stratégie de cybersécurité cohésive.

Vous souhaitez en savoir plus sur la CED et obtenir des conseils pour évaluer les solutions ?

Téléchargez votre guide gratuit de 26 pages sur l’EDR. Il répond à toutes vos questions sur le RGPD, ce qui vous permet d’être prêt à répondre aux demandes des clients, des patrons ou des prospects.