Les cyberattaques évoluant rapidement et devenant de plus en plus préjudiciables, les fournisseurs de services de gestion de la sécurité recherchent activement de nouveaux moyens d’améliorer leurs offres de sécurité au-delà des antivirus traditionnels. Pour beaucoup, les outils de détection et réponse des terminaux (EDR – endpoint detection and response) représentent une étape naturelle. Mais combien de prestataires de services de gestion ont réellement adopté la gestion électronique des données ? Qu’est-ce qui, dans ces outils EDR, fonctionne – et ne fonctionne pas – pour les MSP ? Et quelle est la comparaison avec l’intérêt que suscitent les solutions EDR dans le monde de l’informatique interne ?

Nous avons interrogé 160 MSP, MSSP et professionnels de l’informatique pour le savoir. Mais avant de voir ce qu’ils ont dit, un petit rappel.

Qu’est-ce que l’EDR ?

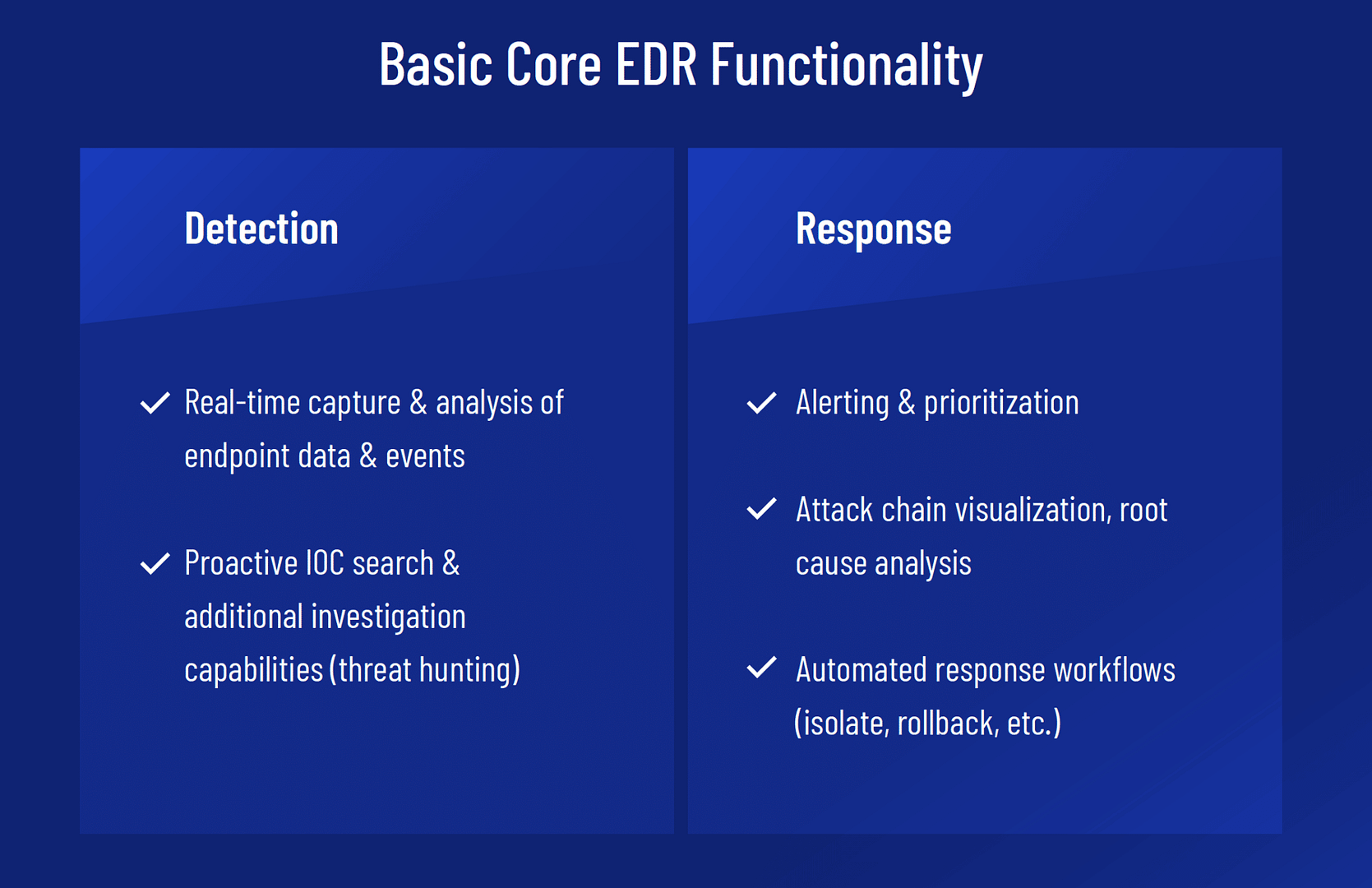

À un niveau élevé, la détection et réponse des terminaux (EDR) sont des logiciels conçus pour aider les entreprises à identifier, arrêter et réagir aux menaces qui ont contourné leurs autres défenses.

Pour être encore plus concis, il n’empêche pas les mauvaises choses d’entrer. Il vous informe de sa présence afin que vous puissiez réagir plus rapidement.

Pour une réponse plus détaillée, consultez notre article de blog, « Qu’est-ce que l’EDR ? Une définition claire du mot à la mode en matière de sécurité »

Types d’outils EDR

Autrefois réservés aux grandes organisations qui pouvaient se permettre de recruter des analystes de la sécurité, les outils EDR sont en train de descendre en gamme. Les fournisseurs se sont efforcés de les rendre plus accessibles et de les associer à d’autres solutions de sécurité des terminaux pour créer des plateformes tout-en-un plus attrayantes.

Cette convergence de solutions axées sur la prévention des compromissions (AV et NGAV) et de solutions axées sur la détection et réponse des terminaux (EDR) a fait de la sécurité des terminaux un espace incroyablement encombré, concurrentiel et obscur.

En général, cependant, la majorité des fournisseurs de solutions de sécurité pour les terminaux proposent de nos jours l’EDR de l’une des trois manières suivantes :

Ce contexte étant posé, passons aux résultats de l’enquête.

Résultats de l’enquête sur l’EDR

Les questions que nous avons posées :

- Taux d’adoption : Combien de MSP et d’informaticiens internes utilisent des outils EDR ?

- Comment l’EDR est-il ajouté aux systèmes de sécurité existants ?

- Combien d’outils de sécurité des terminaux les répondants gèrent-ils actuellement ?

- Pourquoi les répondants investissent-ils dans des outils d’EDR ?

- Quelles sont les principales priorités des personnes interrogées en matière de sécurité et comment ces priorités s’inscrivent-elles dans le cadre de la gestion électronique des données ?

- Combien de temps les personnes interrogées consacrent-elles à la gestion de l’EDR ?

- Quels sont les obstacles à l’adoption de l’EDR ?

Combien de MSP et d’informaticiens internes utilisent des outils EDR ?

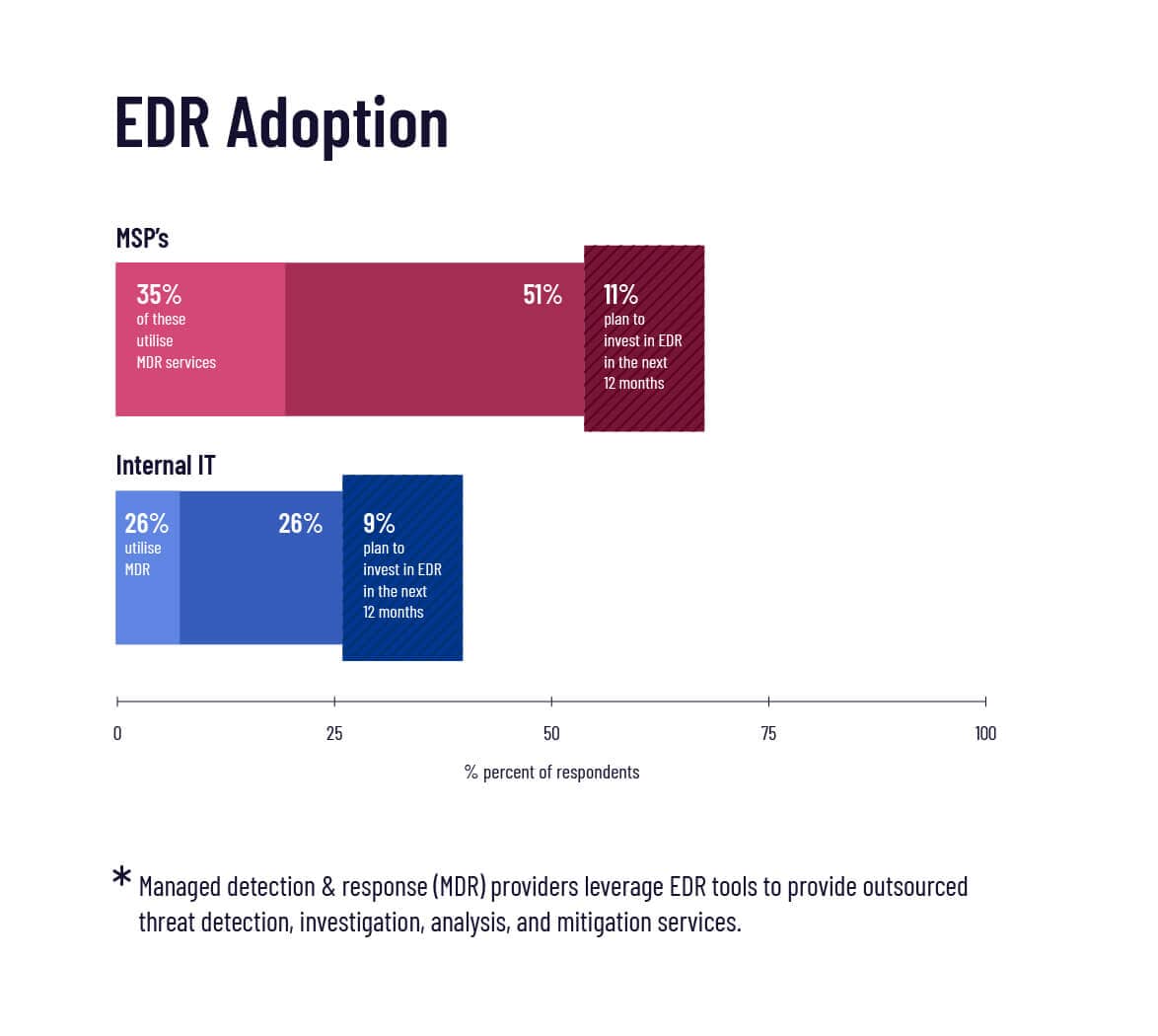

La moitié des MSP interrogés ont indiqué qu’ils utilisaient déjà l’EDR. Un tiers d’entre eux ont déclaré qu’ils faisaient appel à un fournisseur de services de détection et de réponse gérés (MDR) pour les aider à gérer cette situation. En outre, 11 % des fournisseurs de services de gestion prévoient d’investir dans l’EDR au cours des 12 prochains mois, ce qui signifie que l’adoption de l’EDR pourrait atteindre près de deux tiers des fournisseurs de services de gestion en 2020.

Comment l’EDR est-il ajouté aux systèmes de sécurité existants ?

Voici une statistique qui devrait inquiéter les fournisseurs traditionnels de solutions de sécurité pour les terminaux :

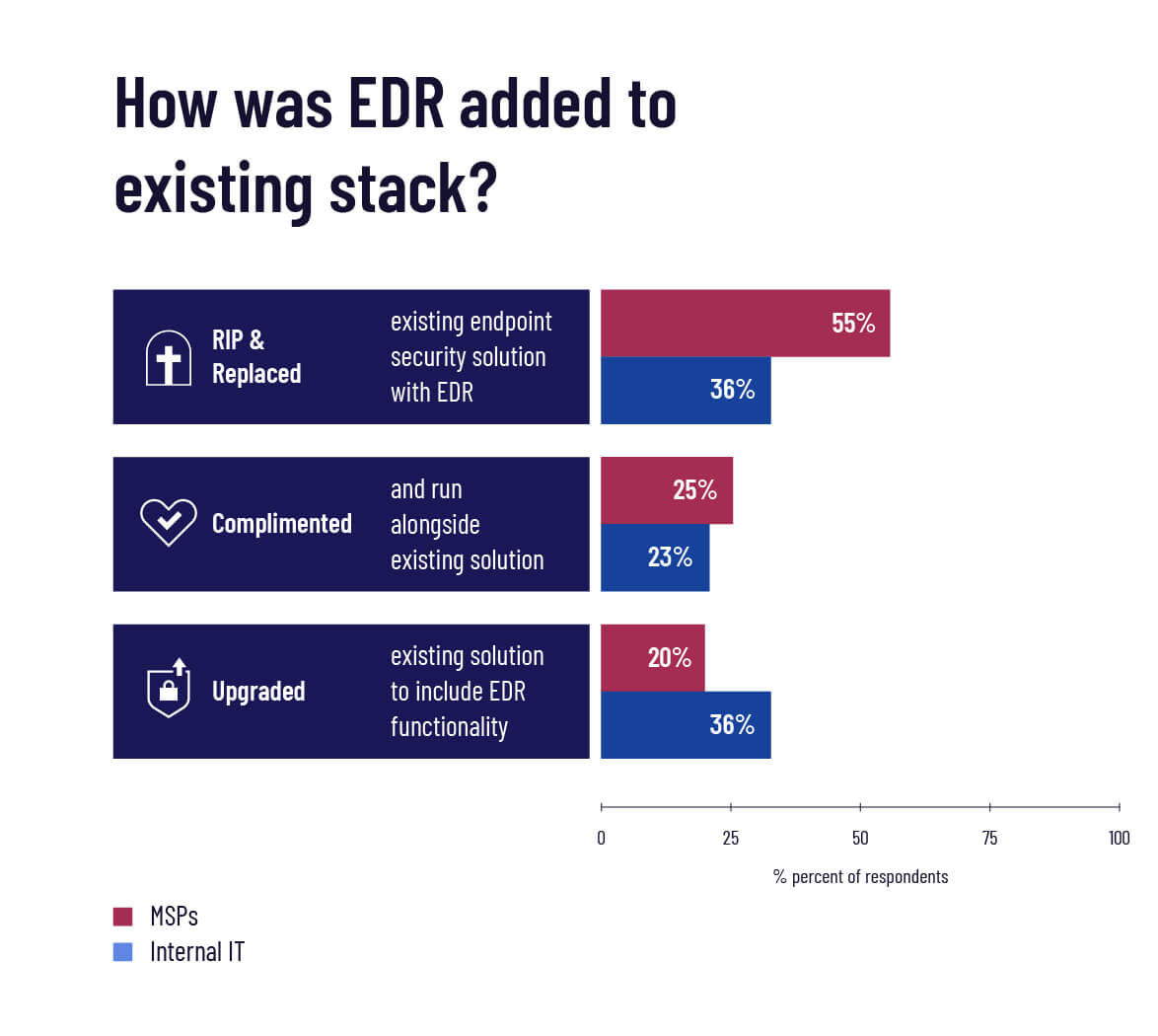

55 % des fournisseurs de services de gestion qui disposent d’une solution EDR ont décidé de remplacer leur solution existante de sécurité des terminaux par cette solution.

Cela montre à quel point la concurrence est rude dans ce domaine. Il n’y a souvent pas de place dans une pile de sécurité pour arriver en deuxième position.

Mais qu’en est-il des informaticiens internes ? Il s’avère qu’ils se répartissent plus équitablement entre l’arrachage et le remplacement, l’ajout de l’EDR en tant qu’outil complémentaire et la recherche de moyens d’ajouter des fonctionnalités d’EDR à leur solution existante. Les vendeurs de produits audiovisuels peuvent donc pousser un petit soupir de soulagement, n’est-ce pas ? Eh bien… pas tout à fait.

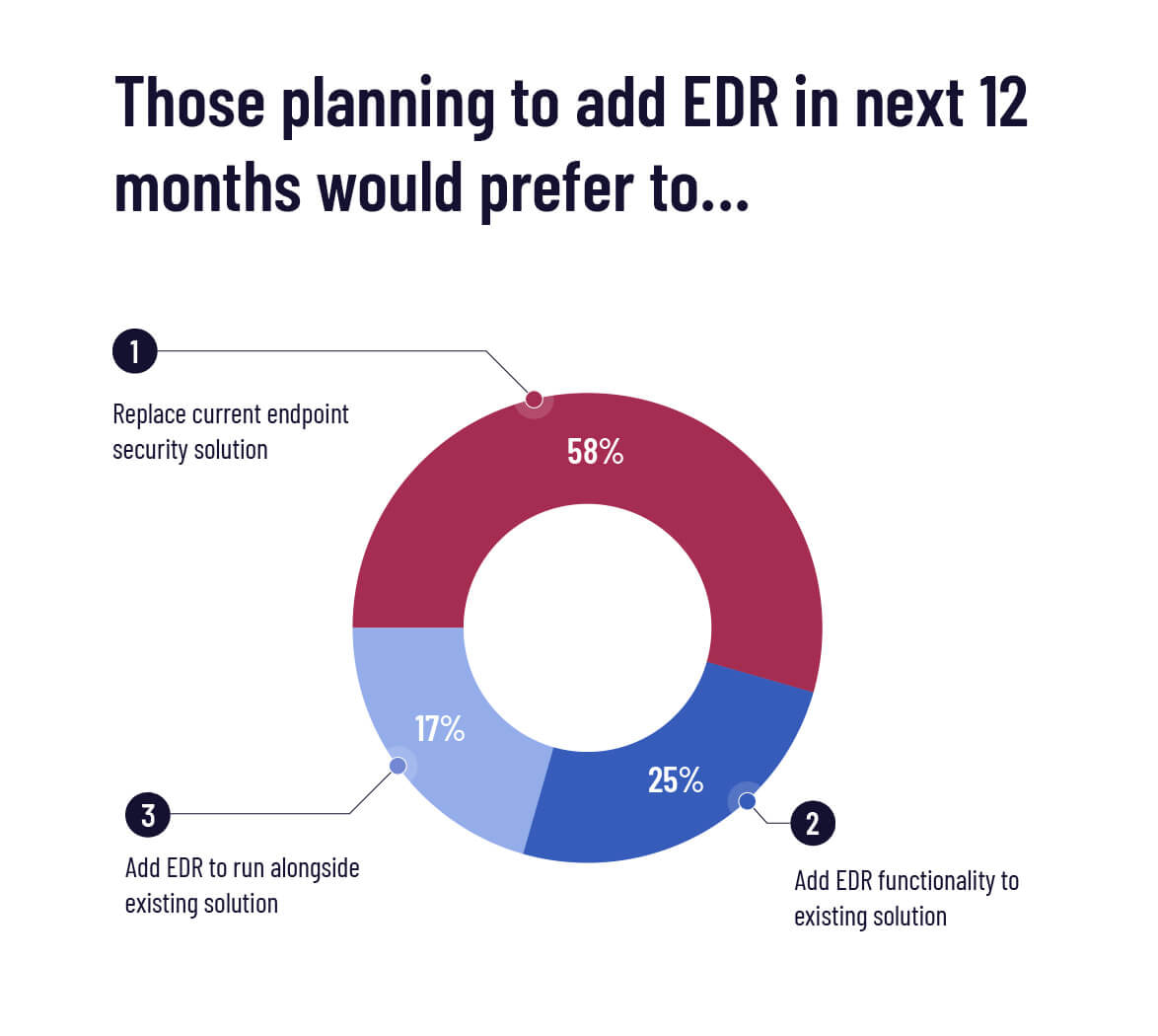

Lorsque nous avons demandé aux MSP et aux informaticiens internes qui n’ont pas encore franchi le pas quel serait leur scénario idéal, la majorité d’entre eux ont déclaré qu’ils penchaient pour une approche de type « rip-and-replace ».

Il semble que de nombreux MSP cherchent à adopter une approche « one-in-one-out » pour gérer leur stack. Cela nous amène à notre prochaine question…

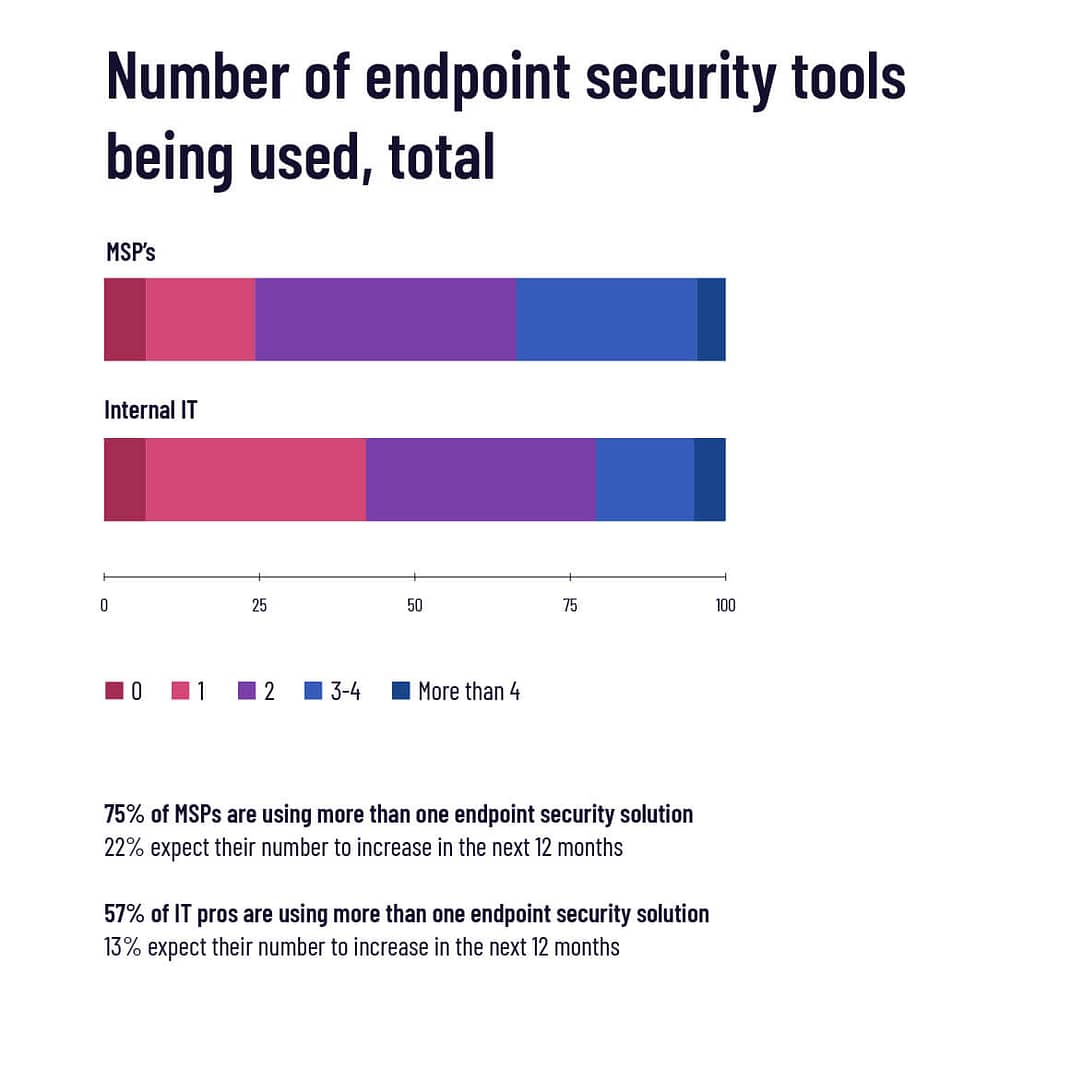

Combien d’outils de sécurité des terminaux les répondants gèrent-ils actuellement ?

L’une des raisons pour lesquelles les MSP en particulier hésitent à simplement ajouter une couche d’EDR est peut-être le fait que trois sur quatre d’entre eux gèrent déjà plus d’une solution de sécurité pour les terminaux. Cela, et, vous savez, les marges.

Les informaticiens internes ne sont pas en reste, puisque près de 6 sur 10 déclarent utiliser plus d’une solution.

Peu de MSP ou de professionnels de l’informatique utilisent plus de quatre solutions, et un pourcentage relativement faible s’attend à ce que le nombre total d’outils qu’ils gèrent augmente.

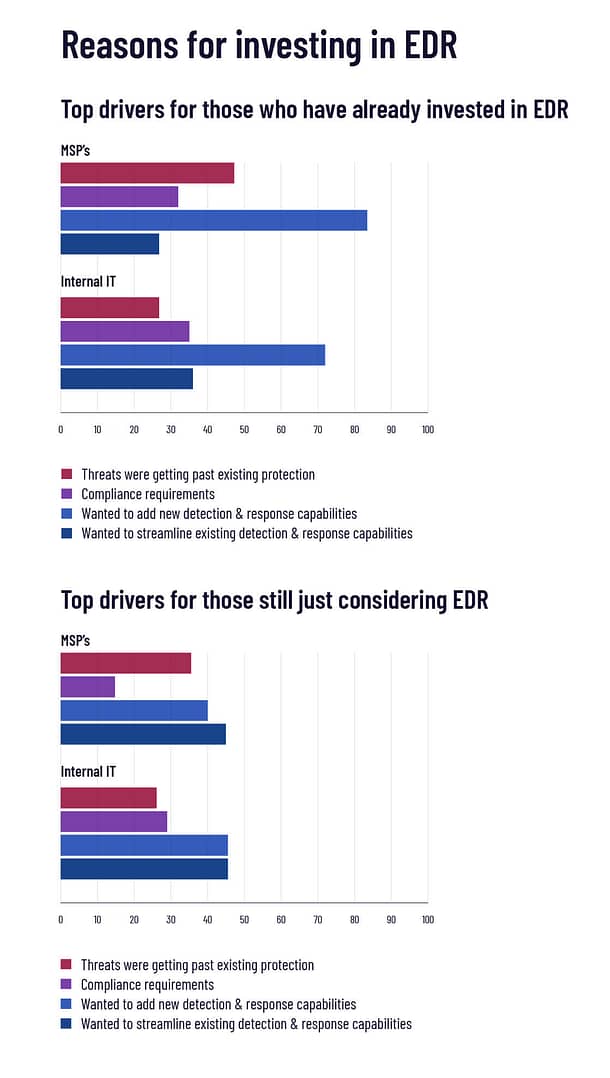

Pourquoi les répondants investissent-ils dans des outils EDR ?

Pour les MSP et les professionnels de l’informatique, la principale raison d’investir dans l’EDR est on ne peut plus simple : ils souhaitent ajouter des capacités de détection et de réponse. Mais ce qui est intéressant, c’est que pour les MSP, le deuxième facteur le plus important est le fait que les menaces contournent leurs défenses.

Pour 45% des MSP qui ont adopté l’EDR, l’un des principaux facteurs d’adoption a été le fait que des objets ont échappé à leur AV.

À première vue, c’est également logique. Après quelques infections, l’argument en faveur de l’EDR est que « le compromis est inévitable ». Mais n’oubliez pas que la majorité des MSP qui ont investi dans l’EDR ne se sont pas contentés de l’ajouter à leur pile, ils ont arraché leur protection existante et l’ont remplacée par l’EDR.

Cela soulève une autre question : les MSP sont-ils attirés par les outils EDR pour leur fonctionnalité de base – recherche et analyse des menaces, flux de travail de remédiation automatisés, etc. ou parce que les fournisseurs de sécurité font de la fonctionnalité NGAV un élément clé de l’offre ?

En d’autres termes, les MSP sont-ils vraiment à la recherche de nouvelles capacités, ou sont-ils en réalité à la recherche d’une meilleure souricière ?

Si l’on en juge par les graphiques suivants (priorités et temps consacré aux outils EDR), il semblerait que ce soit souvent le second cas.

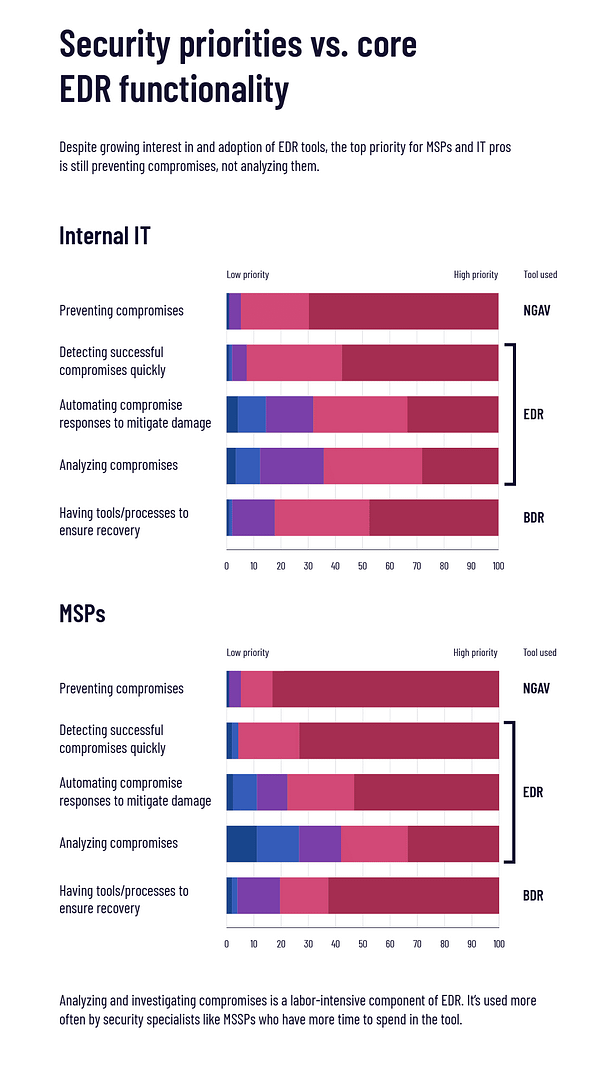

Quelles sont les principales priorités des personnes interrogées en matière de sécurité, et comment ces priorités s’inscrivent-elles dans le cadre de l’EDR ?

L’adoption de l’EDR est manifestement en hausse, mais pour l’instant, la priorité reste généralement la prévention des compromissions (le travail de l’AV/NGAV), et non l’analyse de celles-ci (l’une des principales capacités fournies par l’EDR).

Il est intéressant de noter qu’en plus d’être la priorité la plus basse (relativement parlant), l’analyse des compromis est également la capacité la plus pratique et la plus gourmande en ressources de cette liste, car elle nécessite un temps et une expertise assez importants.

En parlant de temps…

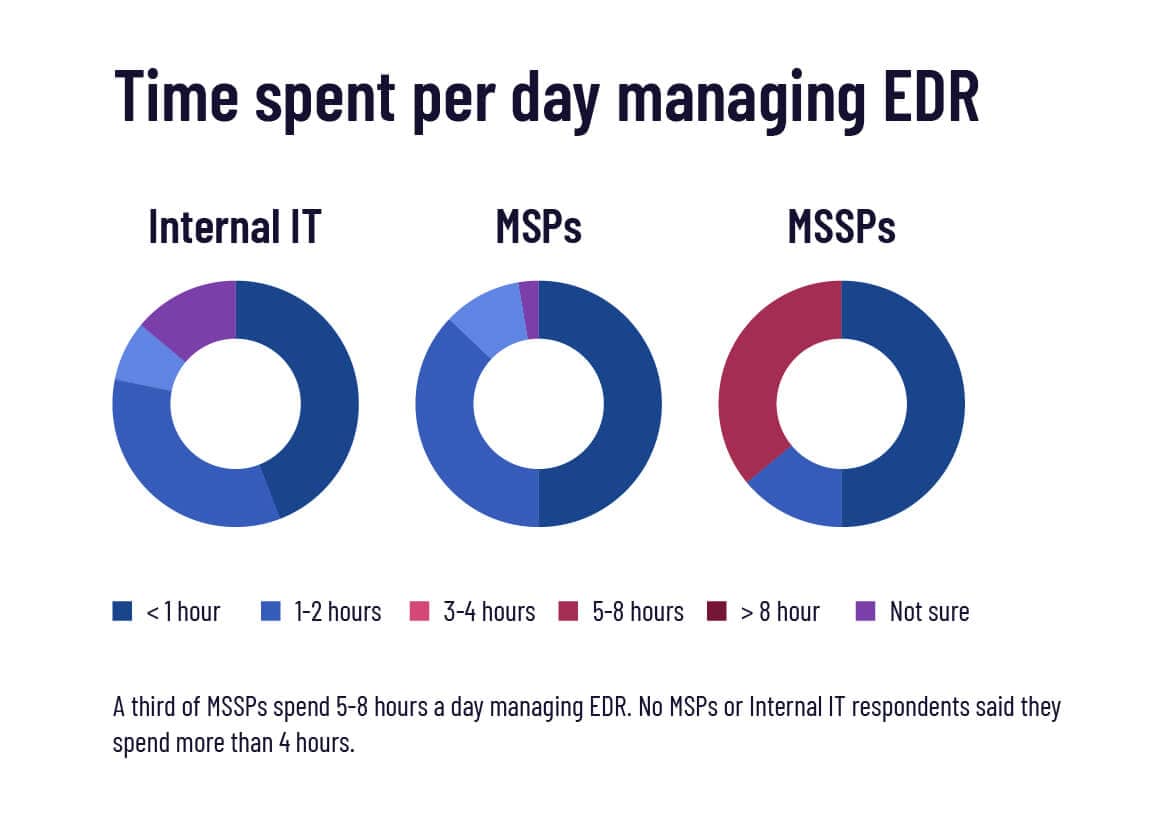

Combien de temps les personnes interrogées consacrent-elles à la gestion de l’EDR ?

D’une manière générale, plus l’utilisateur de l’EDR possède d’expertise en matière de sécurité, ou plus son rôle est spécialisé, plus il consacre de temps à l’utiliser pleinement. Par exemple, un tiers des MSSP consacre 5 à 8 heures par jour à la gestion de l’EDR. Aucun MSP ou informaticien interne n’a déclaré y consacrer plus de 4 heures. La moitié des MSP interrogés ont déclaré passer moins d’une heure par jour sur leur EDR.

Il n’est donc pas surprenant que seuls 5 % des MSP déclarent avoir une personne dédiée à la gestion de l’EDR. Peut-être un peu plus surprenante : 30 % des fournisseurs de services de gestion ont indiqué qu’ils ne disposaient d’aucune couverture de gestion de l’EDR la nuit ou le week-end.

Un tiers des répondants du secteur informatique interne ont déclaré avoir une personne dédiée à la gestion de l’EDR. 27% déclarent qu’il n’y a pas de couverture les nuits et les week-ends.

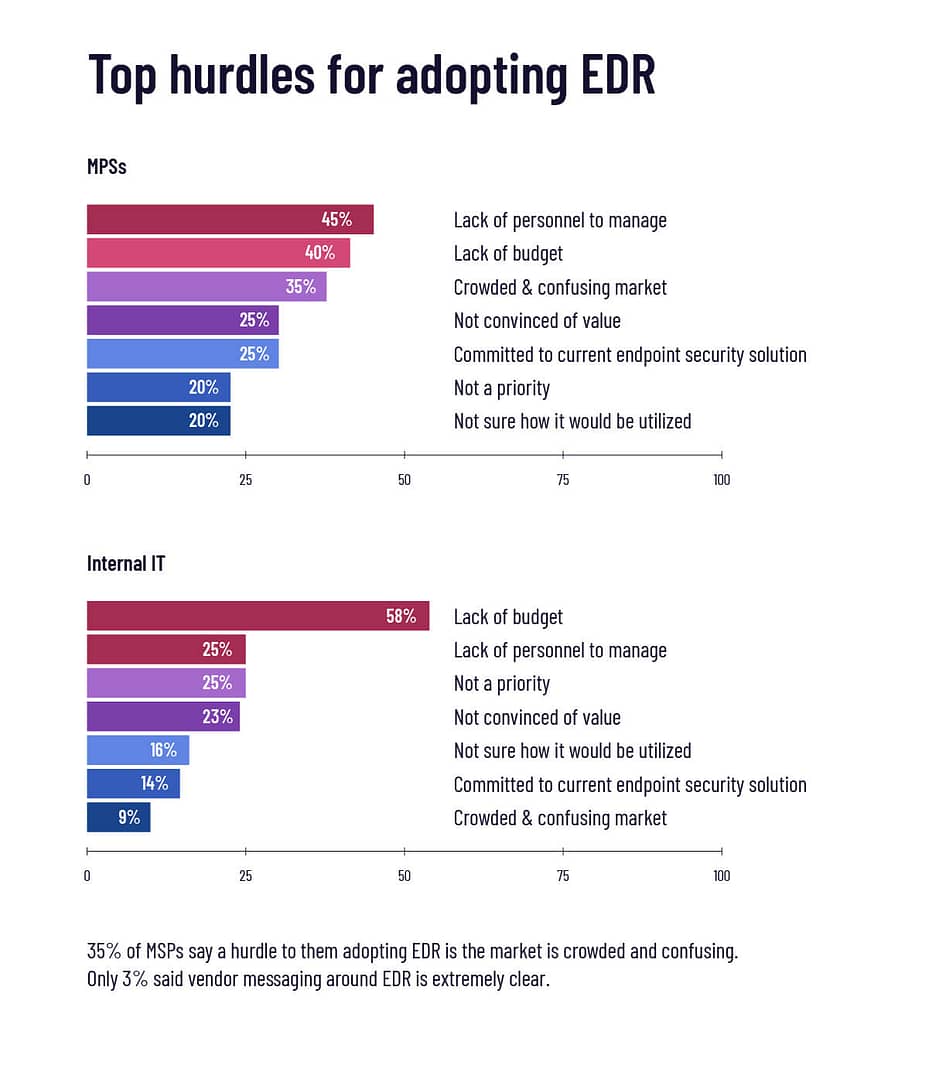

Quels sont les obstacles à l’adoption de l’EDR ?

Il n’est pas surprenant que le manque de budget et de personnel figure en tête de liste des obstacles à l’adoption du RGPD. Ces éléments peuvent être difficiles à résoudre, mais pour un tiers des MSP, la principale pierre d’achoppement est tout simplement l’encombrement et la confusion qui règnent sur le marché de la sécurité des terminaux.

Nous pouvons certainement compatir à cette situation. En fait, nous avons élaboré un guide gratuit pour vous aider à y voir plus clair.

Vous souhaitez en savoir plus sur l’EDR et obtenir des conseils pour évaluer les solutions ?

Téléchargez notre guide gratuit de 26 pages sur la gestion électronique des données (EDR). Il répond à toutes les questions que vous devriez vous poser sur l’EDR, de sorte que lorsque vos clients, votre patron ou vos prospects vous poseront des questions à ce sujet, vous aurez des réponses.