Bien que les départements informatiques et les MSP continuent d’intensifier leurs efforts en matière de sécurité, les attaques par ransomware ne montrent aucun signe de ralentissement. Le rapport de Statistica sur les ransomwares montre qu’en 2022, environ 493,3 millions d’attaques par ransomwares ont été menées. Bien que ce chiffre soit en baisse par rapport aux 625,3 millions d’attaques menées en 2021, il reste plus élevé que toutes les autres années de la dernière décennie.

Pourquoi les attaques par ransomware ont-elles augmenté ces dernières années et qu’est-ce qui les rend si efficaces ? Pour bien comprendre l’origine des récentes attaques, il faut remonter à 2019, une année qui a vu naître toutes sortes de nouvelles cyberattaques encore jamais vues. Cet article s’attardera donc d’abord sur les attaques par ransomware en 2019 avant de se pencher sur les statistiques relatives aux ransomwares actuels et sur la façon de mieux protéger votre entreprise.

Comment les ransomwares ont-ils évolué ?

Au centre de l’évolution des ransomwares en 2019 se trouve un changement majeur qui s’éloigne des campagnes à fort volume et à faible rendement (les campagnes de spam de masse et les kits d’exploitation, par exemple) en faveur d’attaques à faible volume et à fort rendement ciblant spécifiquement les entreprises qui a) disposent des fonds/de la couverture d’assurance nécessaires pour payer d’importantes demandes de rançon et b) sont particulièrement sensibles aux périodes d’inactivité (et donc plus enclines à payer).

La société de sécurité CrowdStrike a baptisé cette approche la « chasse au gros gibier », un modèle largement utilisé par deux des opérations de ransomware les plus importantes et les plus lucratives actuellement en activité.

Les organisations cybercriminelles qui utilisent des ransomwares : Sodinokibi (REvil) et Ryuk

Le graphique ci-dessus montre l’évolution de la « part de marché » des opérations de ransomware les plus actives, sur la base des infections signalées à Coveware, spécialiste de la réponse aux incidents liés aux ransomwares.

C’est une illustration claire de la montée en puissance de Ryuk et de Sodinokibi (aussi appelé REvil). Ensemble, ces deux opérations ont représenté la moitié des infections constatées par Coveware au quatrième trimestre 2019. Bien que ces deux groupes aient accédé à la notoriété en 2019, ils restent deux des organisations de ransomware les plus importantes au monde aujourd’hui. Ryuk attaque environ 20 entreprises par jour, et 1 attaque de ransomware sur 3 implique REvil. REvil a été officiellement démantelé en janvier 2021, mais est réapparu plus tard dans l’année et continue d’exister à ce jour.

Alors que Dharma, Phobos et d’autres opérations s’adressent aux cybercriminels du plus petit dénominateur commun à la recherche de ransomwares facilement déployables et requérant une intervention minimale, les criminels qui se cachent derrière Ryuk et Sodinokibi constituent un groupe plus exclusif. Ils n’accordent pas la licence de leurs ransomwares à n’importe qui et adoptent une approche plus manuelle qui nécessite une plus grande expertise. Plutôt que de se contenter de déposer un exécutable et de laisser les choses suivre leur cours, ces attaquants s’assurent que le terrain est prêt pour un impact plus important en tirant parti des techniques de reconnaissance, d’escalade des privilèges et de mouvement latéral pour d’abord s’implanter dans les réseaux des victimes. Ils prennent également le temps de désactiver les outils de sécurité et les sauvegardes avant d’exécuter leur ransomware, qui a alors un effet dévastateur.

Statistiques sur les ransomwares en 2019

84 116 $ (environ 78 360 €) payés à des ransomwares en 2019. Selon Coveware, il ne s’agit pas là du montant moyen demandé au quatrième trimestre 2019, mais du montant moyen payé. Ce chiffre est en hausse par rapport à la moyenne de 6 733 $ (environ 6 270 €) enregistrée 12 mois auparavant,

mais est fortement biaisé par Ryuk et Sodinokibi (le paiement médian au quatrième trimestre 2019 était de 41 198 $ (environ 38 380 €)). Les demandes de ces deux acteurs peuvent généralement atteindre six, voire sept chiffres, ce qui fait que même une seule attaque réussie peut être extrêmement lucrative.

Quelques exemples concrets :

- Les attaquants de Ryuk ont extorqué plus d’un million de dollars (environ 931 600 €) de rançon à deux villes de Floride en l’espace d’une semaine.

- Un seul affilié de Sodinokibi a réussi à obtenir l’équivalent de 287 000 $ (environ 267 370 €) en Bitcoin en trois jours.

Les sommes d’argent qui reviennent à ces criminels pour financer de futures attaques sont très inquiétantes, et les larges sommes ainsi que la quantité des rançons payées poussent même les assureurs à augmenter leurs tarifs de cyberassurance de 25 %.

Pourquoi les attaquants réussissent-ils si bien à convaincre les entreprises de payer ? La raison principale est à chercher du côté des périodes d’inactivité.

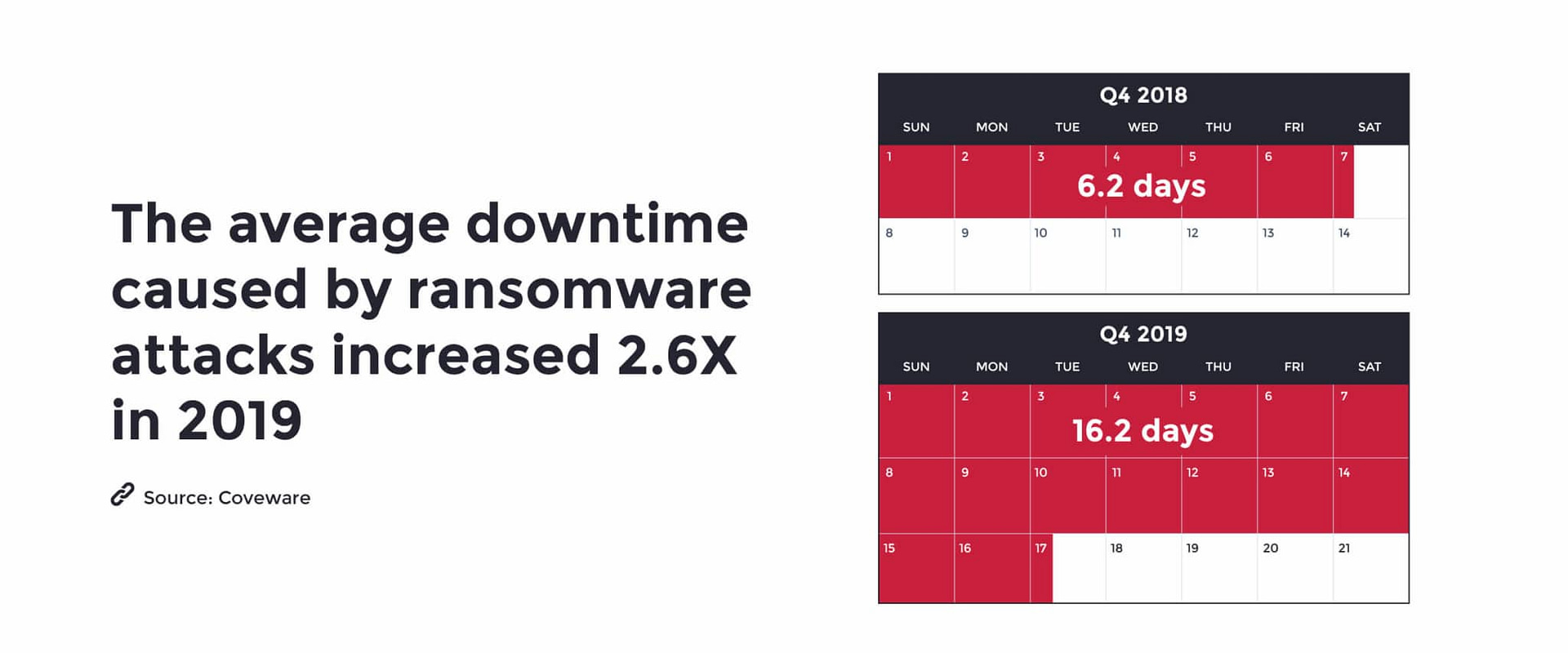

Au-delà de l’augmentation vertigineuse du montant des rançons, il faut retenir un autre chiffre extrêmement significatif concernant les attaques actuelles par ransomware : 16,2. C’est le nombre moyen de jours d’inactivité que les entreprises subissent en raison d’une infection (toujours selon Coveware).

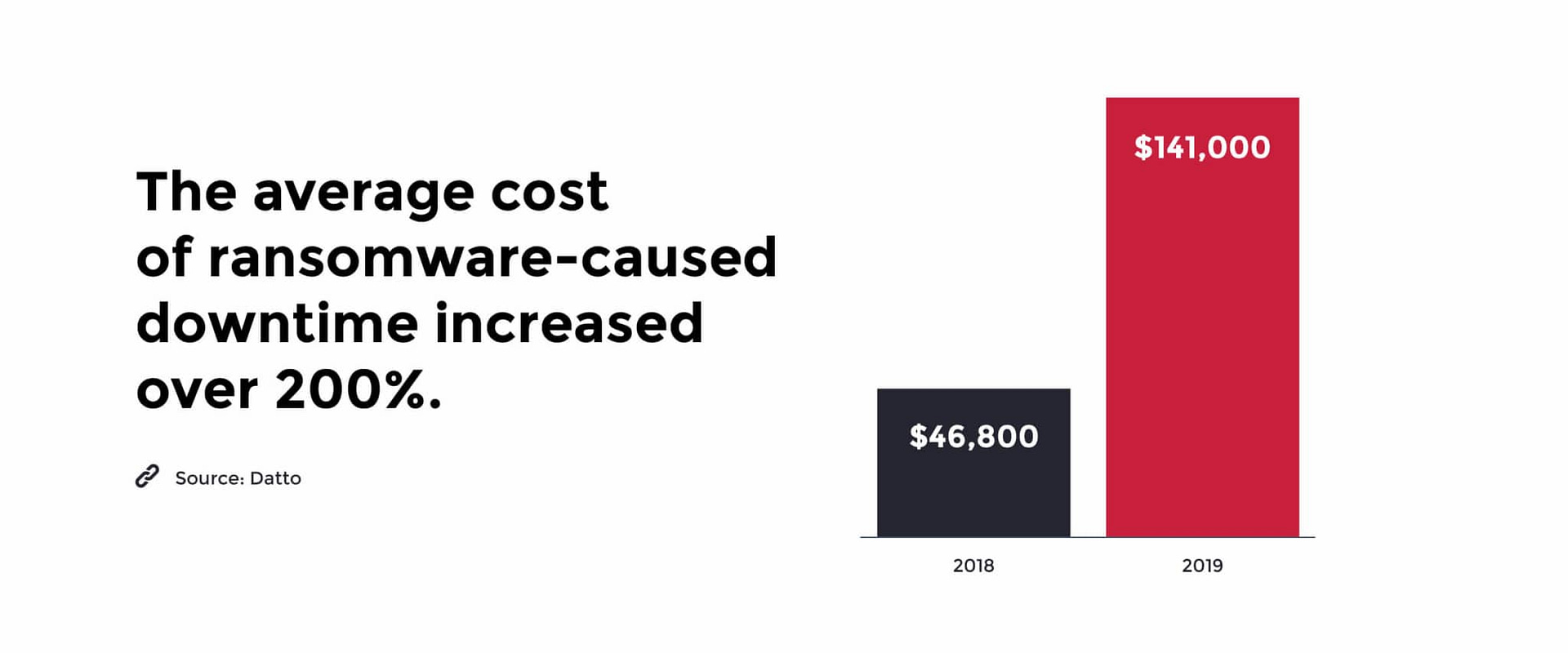

Il n’est donc pas surprenant que les coûts associés aux périodes d’inactivité dues aux ransomwares augmentent également.

Ces chiffres donnent à réfléchir. Combien d’entreprises (en particulier les PME) peuvent se permettre de perdre 140 000 $ (environ 130 425 €) et de subir plus de deux semaines d’inactivité et de perturbations ?

Ces chiffres incitent également les entreprises (et leurs assureurs) à envisager toutes les options, en particulier lorsque des sauvegardes exploitables ne sont pas disponibles. Cependant, même lorsque ces dernières le sont, il arrive que des entreprises estiment que payer la rançon et tenter leur chance avec les clés de déchiffrement est potentiellement moins coûteux que le temps et les efforts nécessaires pour restaurer leurs systèmes par leurs propres moyens.

Statistiques sur les ransomwares en 2023

Maintenant que nous avons passé en revue certaines des attaques par ransomware passées, voyons quelles sont les statistiques relatives aux ransomwares pour 2023.

- Chainanalysis prévoyait que les entreprises paieraient 898,6 millions de dollars (environ 835 millions d’euros) en rançon avant la fin de l’année 2023. Un chiffre qui, au final, a avoisiné les 939,9 millions de dollars (environ 875 millions d’euros) versés en 2021 pour des attaques par ransomware. Cette statistique alarmante montre non seulement que le nombre d’attaques par ransomware augmente, mais que le coût et les dommages qu’elles infligent aux entreprises augmentent également.

- Selon Zscalar, « les attaques de ransomware ont augmenté de plus de 37 % en 2023, le paiement moyen d’une rançon par une entreprise dépassant les 100 000 dollars (environ 93 160 d’euros), avec une demande moyenne de 5,3 millions de dollars (environ 4,65 millions d’euros). » Même pour les grandes entreprises, 5,3 millions de dollars représentent une somme importante qu’il vaudrait mieux utiliser à d’autres fins, par exemple pour soutenir la croissance de l’entreprise, plutôt que pour lutter contre les menaces et les cybercriminels. Malheureusement, même si le montant de 5,3 millions de dollars est incroyablement élevé pour une demande, de nombreuses entreprises répondent aux exigences des cybercriminels afin de protéger leur activité contre d’autres dommages ou destructions.

- On dénombre 1,7 million d’attaques par ransomware par jour, soit 19 attaques par seconde. Cela prouve que les cybercriminels n’ont pas l’intention de relâcher leurs attaques et que les départements informatiques ne doivent jamais baisser la garde en matière de sécurité. Il est vrai que 1,7 million d’attaques par jour est un chiffre astronomique, mais tant que les entreprises sont conscientes de la menace et suivent les bonnes pratiques en matière de cybersécurité, elles seront bien préparées à faire face à tout ce qui peut arriver.

- En 2023, le coût moyen d’une attaque par ransomware était de 1,85 million de dollars (environ 931 600 euros), un chiffre incroyablement élevé pour la plupart des entreprises. C’est là la raison principale pour laquelle les entreprises mettent la clé sous la porte après une attaque par ransomware : elles ne sont pas en mesure de se rétablir financièrement, en particulier les petites entreprises ou les MSP. Ce chiffre augmentant d’année en année, il est plus important que jamais que les départements informatiques se protègent contre la cybercriminalité.

Malheureusement, cette liste de statistiques sur les ransomwares pourrait s’allonger à l’infini, mais une tendance est claire : les ransomwares constituent toujours une menace aujourd’hui comme en 2019, et la menace s’accroît sur plusieurs fronts. Le nombre d’attaques par ransomware étant en augmentation, tout comme leur coût pour les entreprises, les équipes IT doivent faire de la sécurité une priorité absolue afin de se protéger contre cette menace grandissante.

Quelles sont les entreprises ciblées par les ransomwares ?

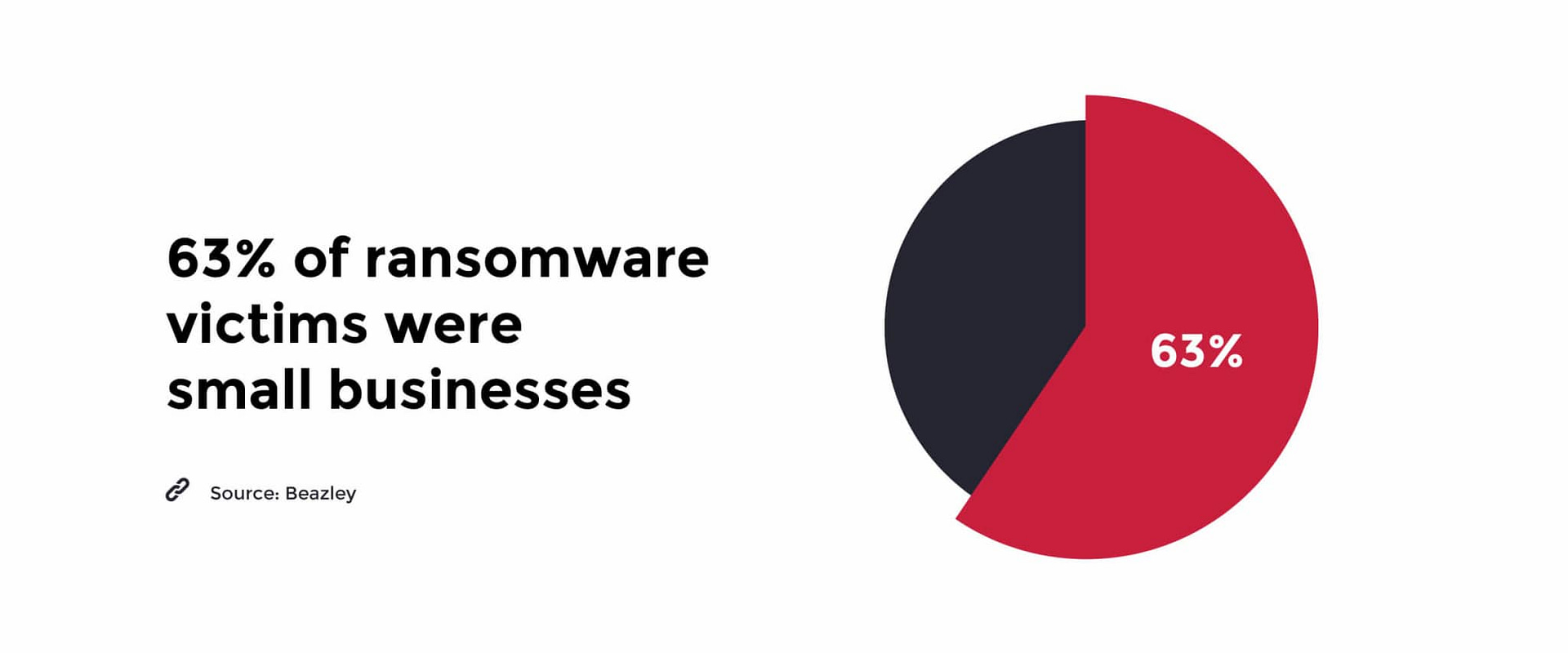

Alors que les attaques contre de grandes entreprises comme Travelex et les municipalités dominent les gros titres, la vérité est que près des deux tiers des victimes de ransomware en 2019 étaient des PME, qui sont évidemment moins bien protégées et préparées pour bien gérer une infection active.

Pour les PME, il ne s’agit vraiment pas de savoir « si » mais « quand » elles subiront une attaque, puisque 20 % d’entre elles déclarent en avoir déjà subi une.

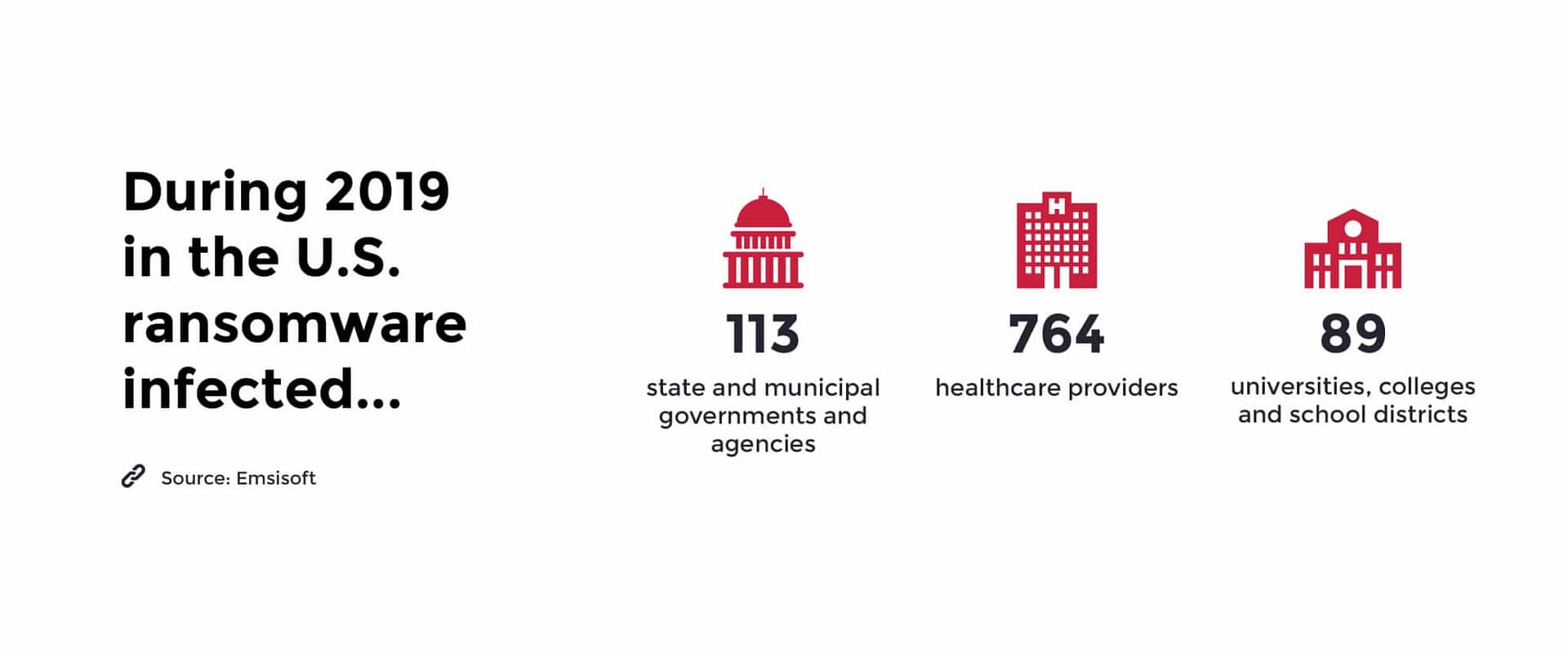

Outre les PME et les grandes entreprises, les municipalités, les prestataires de soins de santé et les écoles ont été largement ciblés en 2019, notamment en raison de leur réputation de disposer de systèmes obsolètes/vulnérables, d’une faible tolérance aux périodes d’inactivité et d’une volonté avérée de payer des rançons.

Découvrez comment un de nos clients, H.E.R.O.S., a pu se remettre rapidement d’une attaque par ransomware avec une période d’inactivité minimale et très peu de dommages durables.

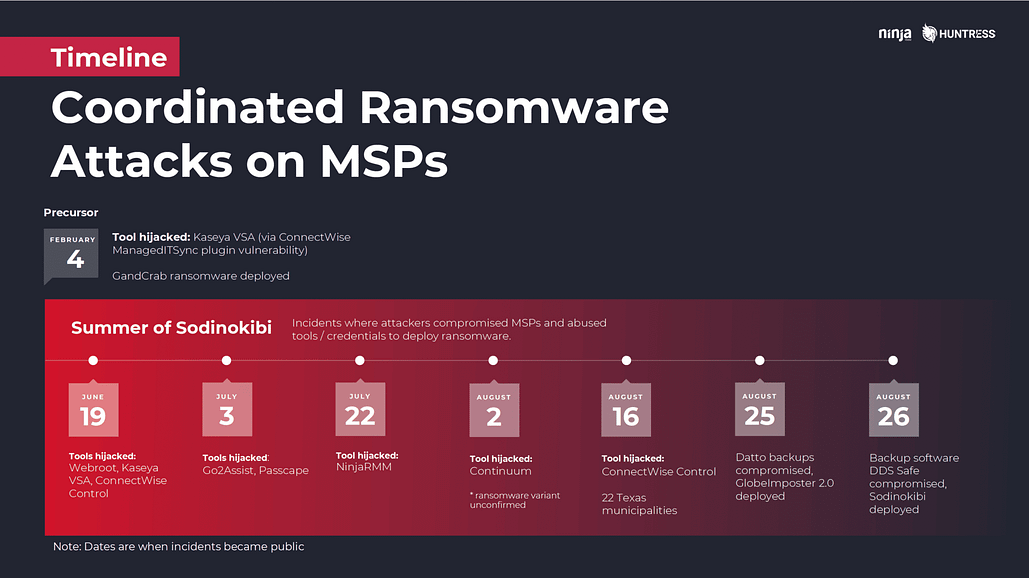

Une tendance particulièrement préoccupante pour celles et ceux d’entre nous qui travaillent dans le domaine des MSP est la montée en flèche des attaques ciblant spécifiquement les fournisseurs de services gérés. Selon l’assureur Beazley, un quart des incidents de ransomware qui lui ont été signalés au troisième trimestre 2019 avaient pour origine une attaque contre leur fournisseur de services informatiques ou de services gérés.

Nous avons abordé cette tendance en détail dans notre webinaire avec Huntress Labs, « How MSPs Can Survive a Coordinated Ransomware Attack » (en anglais uniquement) et nous avons apporté nos propres initiatives de sécurité, y compris en rendant l’authentification à deux facteurs (2FA) obligatoire pour l’utilisation de NinjaOne.

Au départ, c’était surtout Sodinokibi qui dictait la tendance, mais à la fin de l’été 2023, d’autres acteurs avaient eux aussi compris les possibilités qui se présentaient à eux et se lançaient dans l’aventure.

Compromettre des MSP est alléchant car cela permet aux attaquants d’accéder à leurs puissants outils de gestion à distance et, par extension, à tous leurs clients. La communauté des MSP se défend cependant. Les MSP et les fournisseurs dans le domaine intensifient leurs mesures de protection, demandent à leurs pairs de renforcer la sécurité et se réunissent pour partager des informations vitales sur les menaces.

En tant que fournisseur ou client d’un MSP, que pouvez-vous faire pour vous protéger ?

Comment les équipes IT et les fournisseurs de services de gestion de contenu (MSP) peuvent-ils empêcher les attaques par ransomware ?

La bonne nouvelle est que, malgré la maturité et la sophistication croissantes des opérations de ransomware, la grande majorité des attaques peuvent être évitées grâce à cinq mesures :

- Sécurisez le RDP : ne l’exposez pas à internet ! Verrouillez-le (comment faire ici).

- Désactivez les macros Office (dans la mesure du possible) : il en va de même pour OLE et DDE (voici comment faire)

- Activez la MFA partout : cela permet d’éviter les prises de contrôle de comptes et le détournement d’outils.

- Investissez dans le filtrage des e-mails et du DNS : l’objectif est de protéger les utilisateurs finaux en éliminant autant que possible les éléments nuisibles avant qu’ils ne les atteignent.

- Investissez dans la gestion des correctifs : automatisez les choses autant que possible avec une solution qui peut appliquer les mises à jour de Windows et de tiers. Ce rapport montre que 57 % des fuites de données sont attribuées à une mauvaise gestion des correctifs.

Et bien sûr, utilisez une solution de sauvegarde correctement configurée – sans oublier de vraiment tester la récupération des sauvegardes à grande échelle. Il est essentiel de disposer de plusieurs points de restauration et d’une réplication hors site. Rappelez-vous la sauvegarde de Shrodinger : « L’état d’une sauvegarde est inconnu jusqu’à ce qu’une restauration soit tentée. »

Il ne s’agit là que de la partie émergée de l’iceberg en ce qui concerne les mesures de protection, mais étant donné que la grande majorité des ransomwares sont transmis par des services RDP compromis et des e-mails (généralement accompagnés de documents Office malveillants), appliquer ne serait-ce que ces cinq mesures réduira considérablement les risques.

Il est également utile de disposer d’une solution RMM et de gestion informatique, telle que NinjaOne, qui vous permet de jeter les bases d’une posture solide en matière de sécurité informatique. Grâce à la gestion automatisée des correctifs, aux sauvegardes sécurisées et à la visibilité complète de votre infrastructure informatique, NinjaOne RMM vous aide à empêcher les attaques de ransomware dès le départ.