Des infections à grande échelle des clients étant signalées chaque semaine, les MSP doivent trouver un équilibre entre la prévention et la planification de la réponse, afin d’être prêts lorsque le pire se produira.

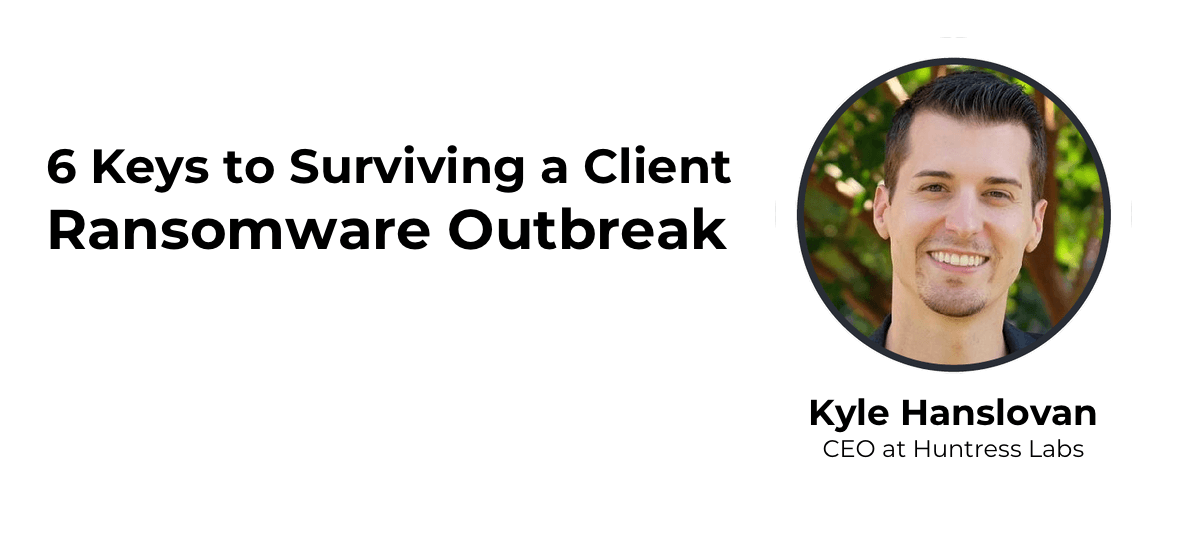

La semaine dernière, nous avons eu le plaisir d’organiser un webinaire avec Kyle Hanslovan, PDG de Huntress Labs, sur un sujet qui préoccupe tout le monde : les ransomwares. Plus précisément, il s’agit d’incidents de ransomware où les attaquants ont compromis les MSP, utilisé leurs informations d’identification pour détourner les outils logiciels légitimes du MSP et utilisé ces outils pour déployer des ransomwares sur l’ensemble de leur base de clients.

Kyle a personnellement travaillé avec près de 40 députés qui ont été victimes de ces attaques. Il a donc vu et entendu de première main ce que vivent les propriétaires et les techniciens, et a appris ce qui sépare ceux qui réussissent à se remettre sur pied de ceux qui n’y parviennent pas.

Si vous avez manqué le webinaire en direct, vous pouvez en regarder l’enregistrement à tout moment ici.

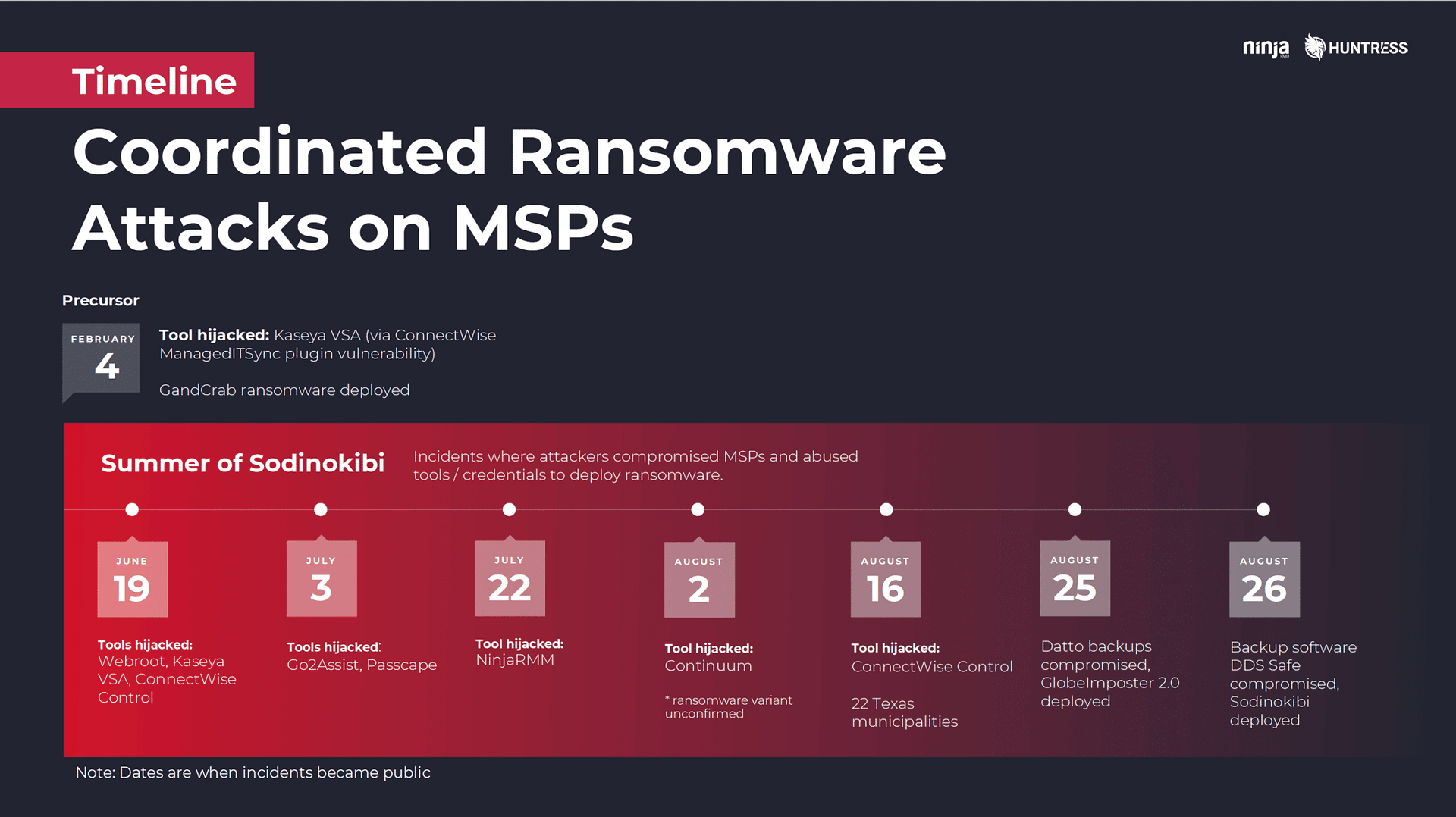

Avant de nous plonger dans les conclusions de Kyle, voici un bref aperçu de la situation : Ces attaques se sont rapidement intensifiées depuis le mois de juin. Ils ont touché des MSP de toutes tailles, provoquant des temps d’arrêt et des interruptions pour un large éventail de clients MSP allant de 22 municipalités du Texas à des centaines de cabinets dentaires à travers les États-Unis.

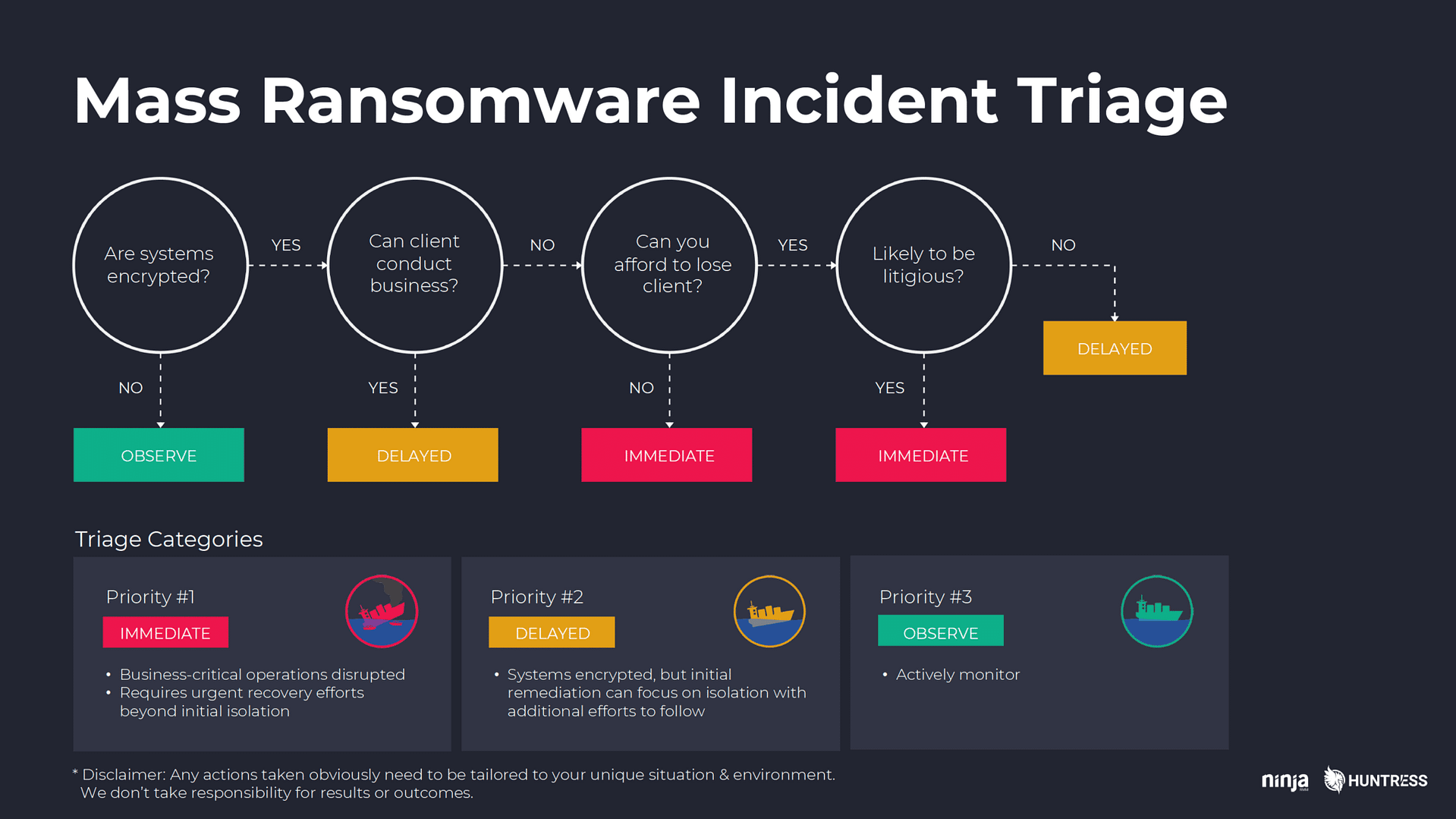

Cliquez sur l’image pour agrandir

Il est important de noter qu’à l’exception des attaques de février impliquant un plugin ConnectWise ManagedITSync obsolète pour Kaseya VSA, aucun de ces incidents ne semble avoir impliqué des attaquants exploitant une vulnérabilité dans un logiciel MSP. Au lieu de cela, il s’agissait d’abuser d’informations d’identification faibles ou volées, que les attaquants utilisaient pour détourner le RMM ou l’outil d’accès à distance utilisé par le fournisseur de services de gestion de contenu.

C’est pourquoi l’activation de l’authentification à deux facteurs est largement considérée comme un moyen de dissuasion efficace contre ces attaques. De nombreux fournisseurs (dont NinjaOne) ont déjà rendu l’authentification à deux facteursobligatoire pour leurs utilisateurs ou sont en train de le faire.

Remarque : Si vous utilisez un RMM ou un logiciel d’accès à distance et que vous n’avez pas encore configuré 2FA, arrêtez de lire et faites-le maintenant. La question n’est vraiment pas de savoir si vous verrez une de ces attaques, mais quand.

Puisque nous parlons de prévention, voici deux recommandations supplémentaires qui sont super basiques, mais incroyablement efficaces. En fait, ils peuvent vous aider à vous protéger contre la plupart des attaques de ransomware les plus courantes aujourd’hui :

- Assurez-vous que vous n’exposez pas RDP. Selon Coveware, RDP est le point d’accès initial le plus courant pour les attaquants de ransomware, représentant 59% des incidents qu’ils ont étudiés au deuxième trimestre 2019. Vous trouverez ici un excellent guide pour sécuriser l’accès RDP.

- Bloquer les macros dans les documents Microsoft Office téléchargés sur Internet. Le deuxième vecteur d’attaque le plus populaire identifié par Coveware était les documents d’hameçonnage, et le type de leurre d’hameçonnage le plus courant reste un document Office conçu pour tromper l’utilisateur et lui faire activer les macros. C’est ainsi que les victimes sont infectées par Emotet, qui déploie Trickbot, qui déploie Ryuk, la variante de ransomware la plus active du deuxième trimestre 2019 selon Coveware. Le moyen le plus simple d’éviter tout cela ? Effectuez ce simple réglage dès maintenant.

Vous pouvez trouver un tas de choses supplémentaires que vous pouvez faire pour durcir vos systèmes et vous garder en sécurité dans notre check-list de cybersécurité MSP 2019, mais les trois choses ci-dessus sont simples, super critiques que vous devez absolument faire, baseline.

Sur ce, je vais quitter ma tribune. Car ce que je veux vraiment partager, ce sont les six choses sur lesquelles Kyle a dit que vous devriez vous concentrer maintenant pour vous assurer que vous êtes prêt à agir rapidement si/quand le $#*% frappe le ventilateur.

Mais d’abord…

Deux raisons pour lesquelles vous n’êtes peut-être pas prêt

L’une des principales choses à comprendre à propos de ces attaques est qu’elles ne sont pas comme les autres auxquelles vous vous êtes peut-être préparés. Il s’agit d’une catégorie entièrement différente, avec une portée et des implications différentes. Même si vous disposez de procédures bien documentées pour aider vos clients à faire face aux incidents liés aux ransomwares, celles-ci ne seront, au mieux, que partiellement applicables dans ce cas.

Pourquoi ? Deux raisons à cela :

1) Ce n’est pas eux, c’est vous

Fatigué : Les MSP réagissent aux ransomwares de leurs clients en se demandant ce qu’ils ont fait de stupide ?

Câblé : Les MSP réagissent aux ransomwares de leurs clients en disant : « Oh, $#*&… ». Sommes-nous compromis ? » ?

Renvoyé : Vous, en tant que MSP (à moins que vous ne sachiez quoi faire rapidement)

– Jonathan Crowe (@jonathanscrowe) 27 septembre 2019

Contrairement aux incidents précédents, ces attaques de ransomware ne proviennent pas d’un réseau isolé de vos clients. Ils sont lancés depuis l’intérieur de votre entreprise. Cela signifie que vous devez disposer d’un ensemble de procédures entièrement différent, conçu pour verrouiller vos propres outils et techniciens jusqu’à ce que vous puissiez identifier, isoler et contenir cette compromission. Dans le cas contraire, si vous vous lancez immédiatement dans la remédiation des systèmes clients, les attaquants peuvent simplement les crypter à nouveau jusqu’à ce qu’ils aient coupé leur accès à la source.

2) Tout frappe en même temps

Voici un autre point soulevé par Kyle lors du webinaire qui a vraiment touché les gens :

Vous pouvez probablement faire face à l’infection d’un de vos clients. Ce que vous ne pouvez probablement pas gérer, c’est que TOUS vos clients soient infectés en même temps.

L’un des aspects qui a rendu ces attaques particulièrement dévastatrices pour les MSP est leur ampleur. Imaginez à quel point il peut être stressant et chaotique de gérer un client infecté par un ransomware. Imaginez maintenant que x 10, 20, 50 ou 100. Même les plus grands MSP peuvent être facilement inondés et submergés par le volume de courriels et d’appels téléphoniques auxquels ils doivent répondre, le nombre de systèmes qu’ils doivent nettoyer, la quantité de sauvegardes (si Dieu le veut) qu’ils doivent restaurer.

Pour beaucoup d’entre eux, comme la petite boutique PM Consultants gérée par un mari et sa femme, tout cela peut être trop lourd. Comme le montre cet article de ProPublica, au milieu d’une épidémie de ransomware, PM a annoncé à ses clients, par courrier électronique, qu’elle allait fermer ses portes.

L’entreprise a déclaré avoir été « inondée d’appels » le matin de l’attaque du ransomware, « et nous avons immédiatement commencé à enquêter et à essayer de restaurer les données ». Tout au long des jours suivants et du week-end, nous avons travaillé 24 heures sur 24 sur les efforts de récupération…. Cependant, il est vite apparu que le nombre de PC à restaurer était trop important pour que notre petite équipe puisse le faire dans un délai raisonnable »

« Après avoir reçu des centaines d’appels, de courriels et de textes auxquels nous n’avons pas pu répondre, PM a finalement dû jeter l’éponge en informant ses clients : « Pour l’instant, nous vous recommandons de faire appel à une assistance technique extérieure pour récupérer vos données. »

1) Soyez prêt à verrouiller vos propres outils

Si plusieurs clients vous informent simultanément d’une infection par un ransomware, c’est malheureusement un signe important que vous êtes confronté à l’une de ces attaques. La première chose à confirmer ou à exclure est de savoir si votre propre infrastructure a été compromise et si vos outils RMM et/ou d’accès à distance sont activement détournés.

- Par mesure de sécurité, désactivez l’accès à votre RMM et à vos outils d’accès à distance jusqu’à ce que vous puissiez enquêter

- Auditer les tâches inhabituelles, les scripts, les changements de politique, etc.

- Désactiver les comptes d’utilisateurs associés à un comportement anormal/malveillant et mettre fin aux sessions actives (il est facile d’oublier ce dernier point)

- Isoler tous les terminaux et les autres comptes associés à ces utilisateurs

- Réduire au minimum la connexion aux systèmes concernés à l’aide d’identifiants privilégiés (cela réduit le risque que des attaquants y accèdent en grattant les caches)

- N’ARRÊTEZ PAS les systèmes concernés (l’arrêt risque d’entraîner la perte de données médico-légales critiques – mettez-les plutôt en hibernation)

- Sauvegarde des fichiers journaux (remarque : en fonction de la quantité de données enregistrées et de la taille des journaux, il se peut que vous ne disposiez que de peu de temps pour capturer les journaux avant qu’ils ne soient écrasés)

- Modifier tous les mots de passe (pour plus de sécurité, appliquer cette mesure à tous les employés et à tous les comptes)

- S’assurer que la fonction MFA est activée sur tous les comptes

- Confirmer que la sécurité antivirus ou des terminaux est activée et mise à jour, effectuer une analyse approfondie (les attaquants désactivent souvent les logiciels AV ou d’autres logiciels de sécurité)

2) Diviser pour mieux régner

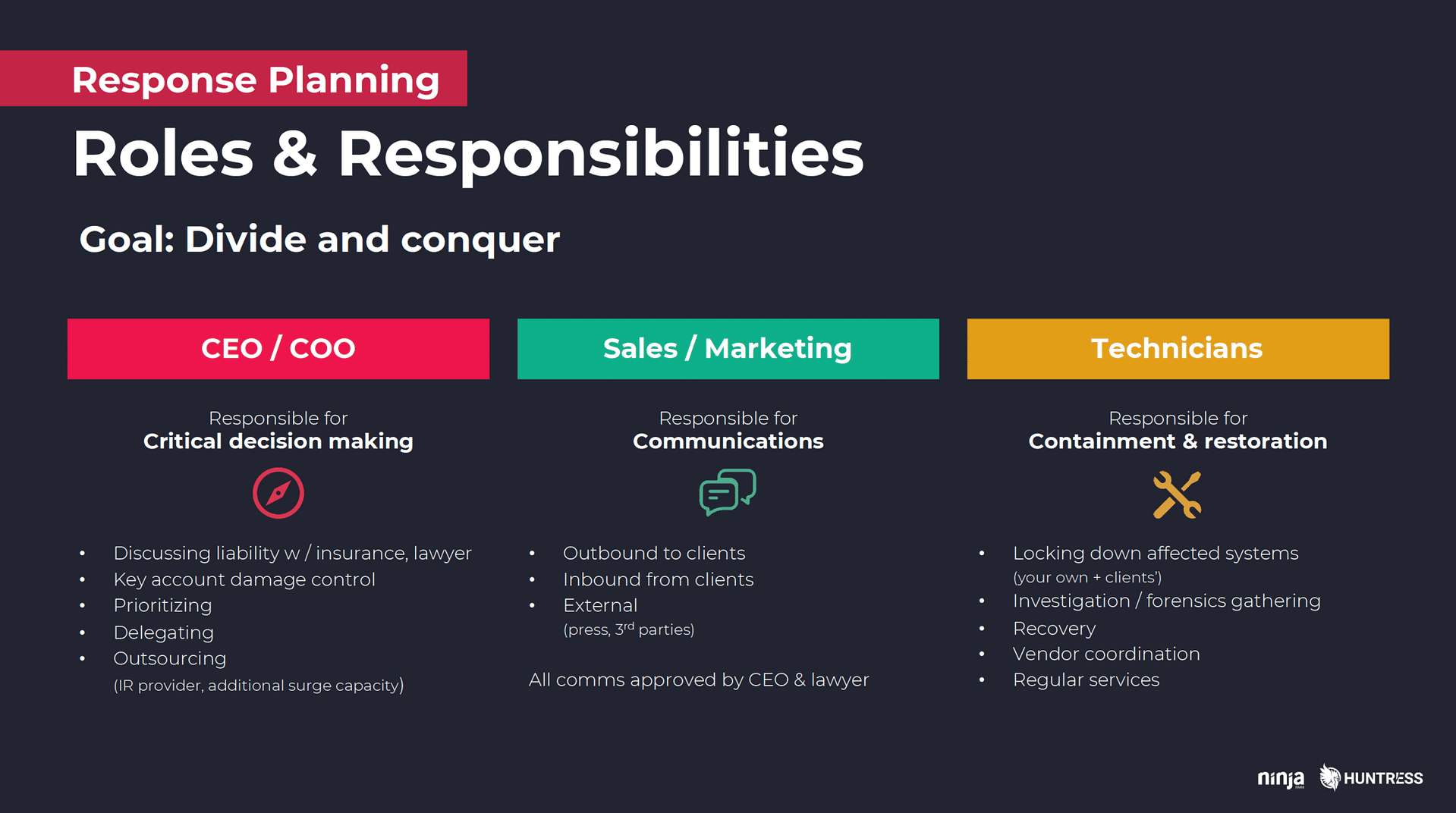

Cliquez sur l’image pour agrandir

Lors d’un incident réel, de nombreuses choses doivent se produire très rapidement, souvent en parallèle. La seule façon de rester à flot est de tirer le meilleur parti possible de chacun. Pour ce faire, il faut s’assurer que chacun connaît son rôle et les principales responsabilités qui lui incombent AVANT qu’une crise ne survienne.

À un niveau élevé, les responsabilités clés se répartissent en trois catégories :

Responsabilité majeure n° 1 : Prise de décision critique

Propriétaire : PDG

Fixer le cap en termes de :

- Protection de l’entreprise (recherche d’un alignement avec l’avocat, l’assurance, etc.)

- Établir des priorités (y compris trier les clients)

- Déléguer au reste de l’équipe (résister à l’envie de tout gérer soi-même)

- Obtention et coordination d’une aide extérieure (fournisseur de RI, techniciens supplémentaires pour augmenter la capacité de pointe, etc.)

Essentiellement, vous avez besoin d’une personne qui exerce un leadership fort, prend des décisions difficiles et dirige les gens, ce qui est très difficile à faire si cette personne essaie également d’être directement impliquée dans la restauration ou d’exercer d’autres rôles en même temps.

Au moment de la crise, il peut être difficile pour certains propriétaires de rester dans cette voie et d’éviter de dériver vers des activités techniques avec lesquelles ils sont plus à l’aise. Mais en travaillant avec des propriétaires qui ont subi ces attaques, Kyle souligne que la meilleure chose qu’un propriétaire puisse faire lors d’une épidémie est de déléguer et de ne pas se mêler des affaires de ses techniciens. Il y a tout simplement trop d’autres choses à faire que personne d’autre dans l’équipe ne peut faire. Un vide dans le leadership peut être désastreux.

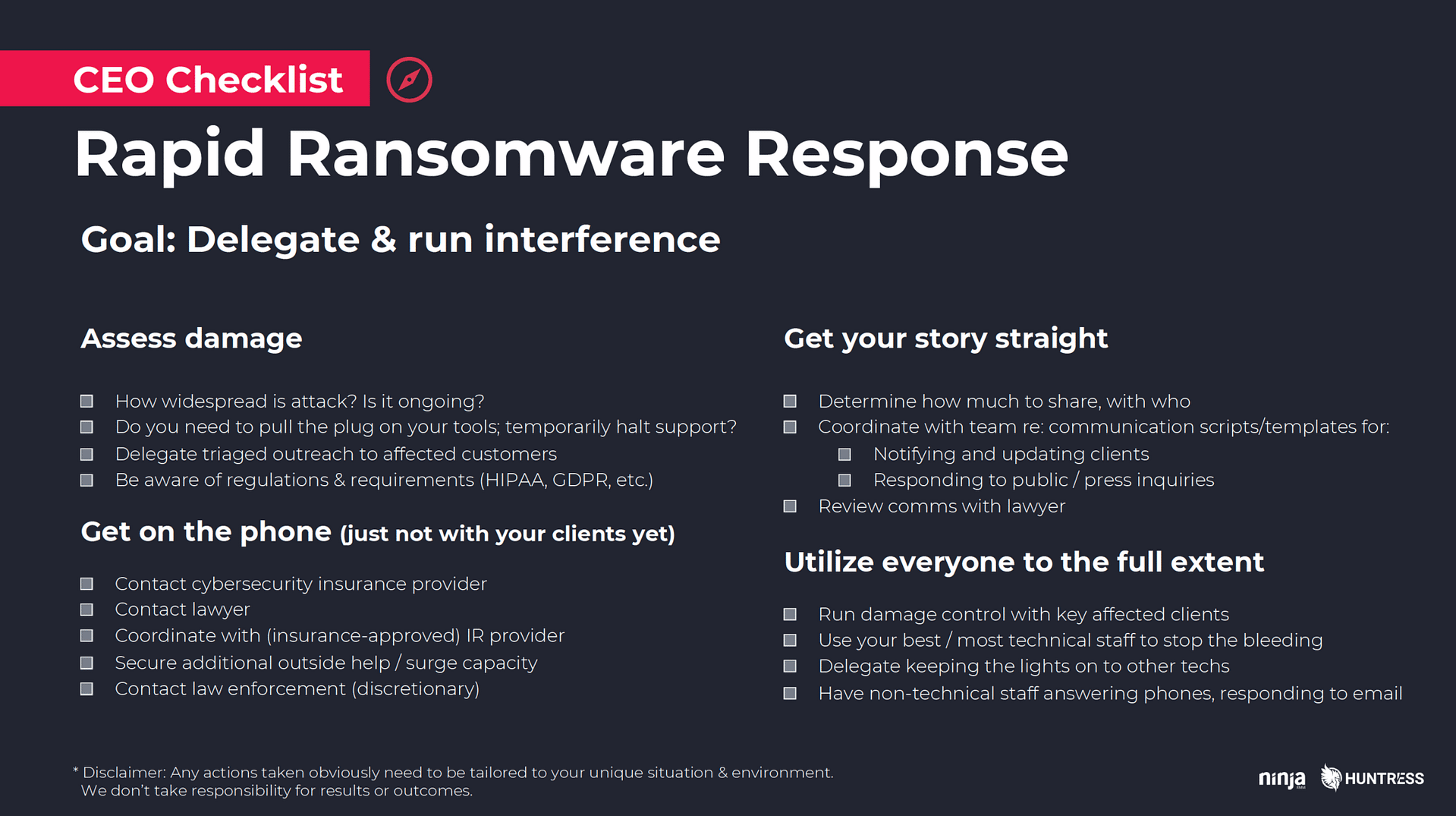

Pour vous donner un point de départ, voici un exemple de liste de contrôle à laquelle les PDG/propriétaires peuvent se référer. Vous devrez l’adapter aux spécificités de votre entreprise.

Cliquez sur l’image pour agrandir

Responsabilité majeure n°2 : Communications

Propriétaire : L’équipe de vente et de marketing ou, à défaut, le directeur général et d’autres membres du personnel non technique

Le deuxième besoin essentiel lors d’un incident réel est la communication. Dès qu’un ransomware frappe vos clients concernés, ils auront besoin de savoir que vous êtes au courant de la situation et que vous y travaillez activement. Sinon, s’ils ont l’impression que vous les ignorez ou que vous ne contrôlez pas la situation, ils vont paniquer. Ils peuvent même essayer d’affirmer leur contrôle. C’est à ce moment-là que les choses peuvent rapidement aller de mal en pis et que les avocats peuvent commencer à intervenir.

Pour éviter que tout cela ne fasse boule de neige, vous devez avoir dans votre équipe des personnes qui se consacrent à l’établissement et au maintien de canaux de communication clairs. Il s’agit notamment de

- Communication sortante avec les clients : Pour s’assurer que les clients concernés reçoivent des informations personnelles et des mises à jour régulières, Kyle recommande de demander à toute personne qui n’est pas un employé technique de mettre sa casquette de gestionnaire de compte et de prendre le téléphone ou le courrier électronique. En plus de la sensibilisation individuelle, il peut être judicieux ou non de mettre à jour le site web de votre entreprise, sa page Facebook, etc. avec des avis. Veillez simplement à ce que toutes les mises à jour et les actions de sensibilisation (publiques ou privées) soient d’abord approuvées par votre avocat. Le fait de disposer de scripts et de modèles pré-approuvés à partir desquels vous pouvez construire vous permettra de gagner un temps précieux.

- Communication interne avec les clients : PM Consultants est un exemple de mise en garde. Ils n’étaient tout simplement pas prêts à gérer le raz-de-marée d’appels entrants, de courriels et de textes qu’ils recevaient de leurs clients. Comment s’assurer de ne pas être victime de la même erreur ? Pour commencer, une communication sortante proactive peut contribuer à réduire le volume des demandes entrantes que vous devez traiter. La mise en place de messages vocaux et de réponses par courrier électronique automatisés peut également alléger le fardeau. Celles-ci peuvent être très simples (même si, une fois encore, il est conseillé de les soumettre à votre avocat). Le simple fait d’indiquer que votre équipe s’occupe d’un incident de sécurité, de garantir aux clients que vous les contacterez et de leur indiquer où ils peuvent se rendre pour obtenir des mises à jour régulières (votre page d’accueil, votre page Facebook, etc.) contribuera à rassurer les clients sur le fait que vous êtes conscient de leur problème et à atténuer temporairement leur besoin désespéré d’être contactés. N’oubliez pas que toute notification publique est susceptible d’attirer l’attention de tiers, ce qui nous amène à la troisième catégorie de communication…

- Externes (presse, forums publics, etc.) : L’un des principaux objectifs de vos efforts de communication sera de façonner le récit – pour vos clients, mais aussi pour les parties extérieures qui pourraient décider de rapporter ou de commenter publiquement votre situation. Cela signifie que vous devez vous assurer de ne pas être pris au dépourvu lorsqu’un journaliste vous appelle ou lorsqu’une discussion sur votre situation s’engage sur des plateformes sociales publiques telles que Facebook ou Reddit. Essayer d’enterrer ou de contrôler ces conversations peut être une bataille perdue d’avance (et une distraction majeure), mais être préparé avec des points de discussion approuvés à l’avance et savoir quels détails de base vous pouvez et ne pouvez pas partager peut aider à maîtriser les choses et à dissiper les informations erronées. À l’inverse, si l’on n’entend que du silence de votre part, les gens ont tendance à combler eux-mêmes les lacunes. Et la plupart du temps, ils sont beaucoup moins charitables.

Responsabilité majeure n° 3 : Confinement & restauration

Propriétaire : Technicien principal

Enfin, la troisième responsabilité majeure que vous devez assumer est évidemment de mettre fin à l’attaque et de faire en sorte que vos clients reprennent leurs activités. Cela commence par le verrouillage de vos propres comptes et outils, puis celui des clients concernés. L’objectif initial est de stopper l’hémorragie et de s’assurer que l’attaque est contenue avant de se lancer dans une restauration active. En fait, il est fortement conseillé de faire appel à un spécialiste de la réponse aux incidents immédiatement après les premiers efforts de confinement (voir ci-dessous).

Outre l’isolement et la récupération des sauvegardes, il faut également prendre en compte la collecte de données médico-légales et d’autres activités d’investigation. Selon le nombre de clients infectés dont vous vous occupez, vous devrez probablement répartir ces tâches entre vos techniciens. En outre, il se peut que vous ayez des clients qui n’ont pas été touchés, mais qui ont toujours besoin d’un soutien habituel. Si chacun comprend clairement qui est responsable de quoi en cas de ransomware, l’équipe sera en mesure d’agir plus rapidement et plus efficacement lorsque cela sera nécessaire.

3) Élaborer des modes opératoires normalisés

Savoir qui est responsable de quoi est la moitié de la bataille. L’autre moitié consiste à savoir, étape par étape, ce que ces responsabilités vous imposent de faire. Pour agir rapidement au milieu d’une tempête de ransomware, tous les membres de votre équipe doivent disposer de procédures opérationnelles standard auxquelles ils peuvent immédiatement se référer et qui leur évitent autant que possible d’avoir à se poser des questions.

Quelques règles de base pour les modes opératoires normalisés :

- Elles ne peuvent pas exister dans la tête des gens. Elles doivent être documentées.

- Ils doivent être facilement accessibles (ce qui signifie qu’il faut disposer de copies isolées à l’abri du cryptage).

- Ils doivent être percés.

- Ils doivent être mis à jour. Si cela fait un an que vous ne les avez pas examinés, réservez un peu de temps ce trimestre pour les passer en revue.

4) Être prêt à faire du triage

Comme l’explique Kyle, l’un des aspects les plus difficiles de la réponse à une épidémie de ransomware chez un client est le fait que, dans la plupart des cas, on ne peut pas aider tout le monde en même temps. Aussi difficile que cela puisse être ou aussi insensible que cela puisse paraître, vous devez dans un premier temps donner la priorité à certains clients plutôt qu’à d’autres. Pour ce faire, vous aurez besoin d’un système d’évaluation des besoins et d’autres facteurs pour déterminer qui reçoit votre attention en premier.

Kyle la compare à la formation au triage qu’il a reçue dans l’armée (avec des différences évidentes).

Le tableau ci-dessous s’inspire de START, un système mis au point pour guider le triage médical dans les situations de pertes massives. Il peut y avoir d’autres questions ou d’autres flux plus appropriés pour vous et vos clients. Le fait est que vous devez réfléchir à la manière dont vous allez gérer le triage des clients.

Cliquez sur l’image pour agrandir

5) Bénéficier d’une aide extérieure

Il y a de fortes chances que vous ne disposiez pas du personnel nécessaire pour vous remettre rapidement et efficacement d’une épidémie de ransomware à l’échelle d’un client. Les personnes que vous avez sont formidables. Ils sont extrêmement intelligents et compétents. Mais ils ne sont probablement pas tous des experts en sécurité, et ils ne peuvent probablement pas se cloner à volonté. Plus tôt vous reconnaîtrez qu’une telle situation nécessitera une aide extérieure, plus tôt vous pourrez mettre les numéros de téléphone appropriés sur votre liste de numéros abrégés.

Voici quelques-unes des ressources externes sur lesquelles vous devrez pouvoir compter et avec lesquelles vous devez d’ores et déjà jeter les bases :

- Votre avocat : Les incidents de sécurité présentent un risque évident de litige, c’est pourquoi votre avocat doit être la première personne que vous appelez. Dans l’idéal, cet appel ne sera pas la première fois que vous aborderez le sujet tous les deux. Profitez de l’occasion pour demander à votre avocat comment il pourrait vous aider à faire face à un incident de ransomware de masse, en particulier en ce qui concerne les communications. S’il n’a pas d’expérience directe en matière de conseil aux clients confrontés à des incidents de cybersécurité, a-t-il un collègue avec qui vous pouvez vous entretenir ?

- Fournisseur d’assurance : Si vous ne disposez pas encore d’une cyber-assurance couvrant la responsabilité civile et la responsabilité civile, pensez à l’étudier sans tarder. Dans de nombreux cas, votre assureur peut vous imposer le choix d’un spécialiste de l’intervention en cas d’incident. La majorité d’entre eux disposent d’une liste de spécialistes particuliers qu’ils ont préapprouvés, à l’instar des compagnies d’assurance maladie qui désignent certains médecins comme faisant partie de leur réseau. Si vous choisissez un spécialiste qui ne figure pas sur cette liste, cela ne signifie pas que son travail ne sera pas couvert, mais cela soulève cette possibilité.

- Spécialiste de la réponse aux incidents (RI) : Il ne s’agit pas de critiquer vos techniciens, mais lorsque vous devez faire face à chacun de vos clients infectés par un ransomware en même temps, l’ampleur du travail de remédiation et l’expertise requise signifient qu’il est préférable de faire appel à une aide extérieure. Cela vous permettra non seulement de vous rétablir plus rapidement et plus efficacement, mais aussi de prouver que vous avez fait tout ce qui était en votre pouvoir au cas où vous auriez à le prouver devant un tribunal. La réponse aux incidents n’est pas bon marché, mais la bonne nouvelle est que l’assurance peut couvrir une partie ou la totalité des coûts en fonction de votre plan et de votre fournisseur. Vous pouvez également obtenir un meilleur taux si vous vous adressez à un fournisseur de RI avant le jour J, lorsque tout est en feu, que vous êtes désespéré et que vos options sont limitées.

- Techniciens supplémentaires : Outre le fait d’avoir un spécialiste des RI en numérotation rapide, il est également judicieux d’avoir d’autres techniciens que vous pouvez appeler, si nécessaire, pour augmenter votre capacité de pointe. Dans l’idéal, il s’agira de personnes qui connaissent bien votre entreprise et en qui vous avez confiance. Si vous êtes ami avec un autre MSP, envisagez de conclure un accord en vertu duquel vous pourrez compter l’un sur l’autre en cas de coup dur pour l’un ou l’autre d’entre vous.

6) Préparez-vous maintenant pour ne pas avoir à payer ou à prier plus tard

Le thème récurrent du webinaire et de cet article est qu’il est utile de se préparer au pire.

La bonne nouvelle, c’est que ces dernières attaques semblent avoir été déjouées par l’activation du 2FA. Tout le monde devrait donc absolument arrêter ce qu’il fait, auditer son environnement et confirmer que le 2FA est activé partout.

Mais cela ne remplace pas la mise en place d’un plan de réponse aux incidents bien conçu et mis en pratique. Les attaques évoluent. Les défenses qui fonctionnent aujourd’hui seront contournées demain. Il faut adapter ses défenses, mais aussi être prêt à réagir.

Ne vous découragez pas en pensant que la planification est une tâche gigantesque. Kyle suggère qu’une excellente façon de commencer est de prendre un après-midi pour s’asseoir avec votre équipe et de poser simplement la question suivante : » Ok, alors comment ferions-nous face à cette situation ? »

Il peut être informel. Prenez quelques bières et un tableau blanc. Parlez-en. Vous serez peut-être surpris par le nombre d’actions que vous pourrez rapidement mettre en place. À partir de là, il faut faire des économies. La sécurité n’est pas une activité ponctuelle. Il s’agit de faire des progrès progressifs, de revenir en arrière et d’en faire un peu plus.

Profitez du temps dont vous disposez maintenant, lorsque votre maison n’est pas en feu. Pour chaque minute de préparation que vous consacrez, vous vous épargnerez potentiellement des heures de chaos et de maux de tête en cas de catastrophe.

Quelle est la prochaine étape ?

Si vous avez aimé cet article ou si vous l’avez trouvé utile, n’hésitez pas à le partager avec d’autres. Vous pouvez regarder Kyle et moi discuter de ce sujet plus en détail en regardant l’enregistrement de notre webinaire ici. Enfin, si vous souhaitez recevoir d’autres articles comme celui-ci dans votre boîte aux lettres électronique, inscrivez-vous pour recevoir les mises à jour de notre blog. En plus de couvrir la sécurité, nous partageons également des conseils d’experts sur tout, des tactiques de croissance des MSP aux recommandations d’outils et plus encore.

[/av_textblock]

[/av_one_full]