Importance de l’analyse de l’inventaire

L’analyse de l’inventaire est un élément essentiel de la gestion des réseaux, qui permet de s’assurer que tous les appareils connectés à un réseau sont pris en compte et correctement gérés.

En procédant à des inventaires réguliers, les professionnels de l’informatique peuvent obtenir une vue d’ensemble des actifs du réseau, y compris les ordinateurs, les serveurs, les appareils mobiles et les applications logicielles. Cette visibilité est essentielle pour maintenir l’efficacité opérationnelle, car elle permet d’allouer efficacement les ressources, d’effectuer des mises à jour en temps voulu et d’identifier les appareils non autorisés susceptibles de présenter des risques pour la sécurité.

De plus, l’analyse de l’inventaire joue un rôle essentiel dans la sécurité du réseau en identifiant tous les appareils connectés au réseau, y compris les appareils non autorisés ou malveillants. Les administrateurs informatiques peuvent s’assurer que tous les appareils sont correctement configurés avec des correctifs de sécurité et des logiciels antivirus à jour, ce qui réduit le risque de failles de sécurité dues à des logiciels obsolètes ou non corrigés.

L’analyse régulière de l’inventaire facilite également le respect des exigences réglementaires en fournissant une documentation sur l’utilisation et la configuration des logiciels.

L’analyse de l’inventaire facilite également le respect de diverses normes réglementaires qui imposent la gestion et la protection des données sensibles. En comprenant clairement où les données résident dans le réseau et quels systèmes y ont accès, les entreprises peuvent implémenter des contrôles appropriés pour protéger ces informations.

Des analyses régulières de l’inventaire permettent de s’assurer que tous les actifs sont conformes aux réglementations sectorielles, ce qui est essentiel pour éviter les sanctions juridiques et conserver la confiance des clients et des partenaires.

En conclusion, l’investissement dans des outils et des pratiques d’analyse d’inventaire efficaces est essentiel pour les entreprises qui cherchent à maintenir un environnement de réseau sécurisé, efficace et résilient.

Comment fonctionne l’analyse de l’inventaire ?

L’analyse de l’inventaire est basée sur l’analyse du réseau, qui est une technique permettant de d’analyser tous les hôtes possibles au sein d’un réseau pour obtenir des réponses ping, des analyses ARP et des analyses de ports. Étant donné que le nombre d’hôtes que peut contenir un réseau est important, un outil d’analyse automatique est généralement utilisé. Les outils d’analyse peuvent être basés sur des agents ou non. L’outil de recherche analyse et découvre les hôtes actifs et les services qui apparaissent à la suite de l’analyse. Les administrateurs informatiques prennent des décisions sur la base de ces résultats.

NinjaOne dispose-t-il d’un outil d’analyse de l’inventaire ?

Oui, NinjaOne dispose d’un outil d’analyse de l’inventaire, ainsi que d’un agent NMS (Network Management Suite) qui est installé sur un ordinateur Windows au sein du réseau. L’agent dispose d’un outil de surveillance qui communique avec les terminaux et signale leur statut à l’application NinjaOne.

Comme condition préalable à l’exécution de l’outil d’analyse de l’inventaire, vous devez sélectionner un ordinateur Windows dans votre réseau pour servir de serveur de surveillance NMS. Une fois que de nouveaux terminaux sont détectés et ajoutés en tant qu’appareils NMS, ils peuvent être surveillés par ce serveur. L’ordinateur sélectionné doit avoir l’agent NinjaOne installé et doit être visible dans l’organisation et l’emplacement au sein du réseau surveillé.

Qu’est-ce qu’un appareil NMS ?

Les appareils NMS sont des terminaux, mais ils n’entrent pas dans les catégories des ordinateurs, des serveurs ou des appareils mobiles. Les imprimantes de réseau, les commutateurs, les routeurs, les appareils de stockage, tels que les JBOD ou les NAS, sont des exemples d’appareils NMS. Idéalement, l’intégrité de ces appareils doit être contrôlée comme celle des ordinateurs.

Comme les agents ne peuvent pas être y installés, un appareil dédié se charge de la surveillance au sein du réseau et la surveillance est effectuée à l’aide de protocoles tels que ICMP, SNMP, SSH, Telnet, etc. NinjaOne peut surveiller les appareils NMS et envoyer des alertes lorsque des problèmes sont détectés.

Comment puis-je ajouter des appareils NMS à mon organisation dans NinjaOne ?

Suivez les instructions ci-dessous pour installer l’agent NMS et exécuter la tâche de découverte.

1. Exécutez la tâche de découverte et installez l’agent NMS.

a) Depuis n’importe quel tableau de bord NinjaOne, cliquez sur le signe + dans le coin supérieur droit de l’écran. Un menu déroulant apparaît.

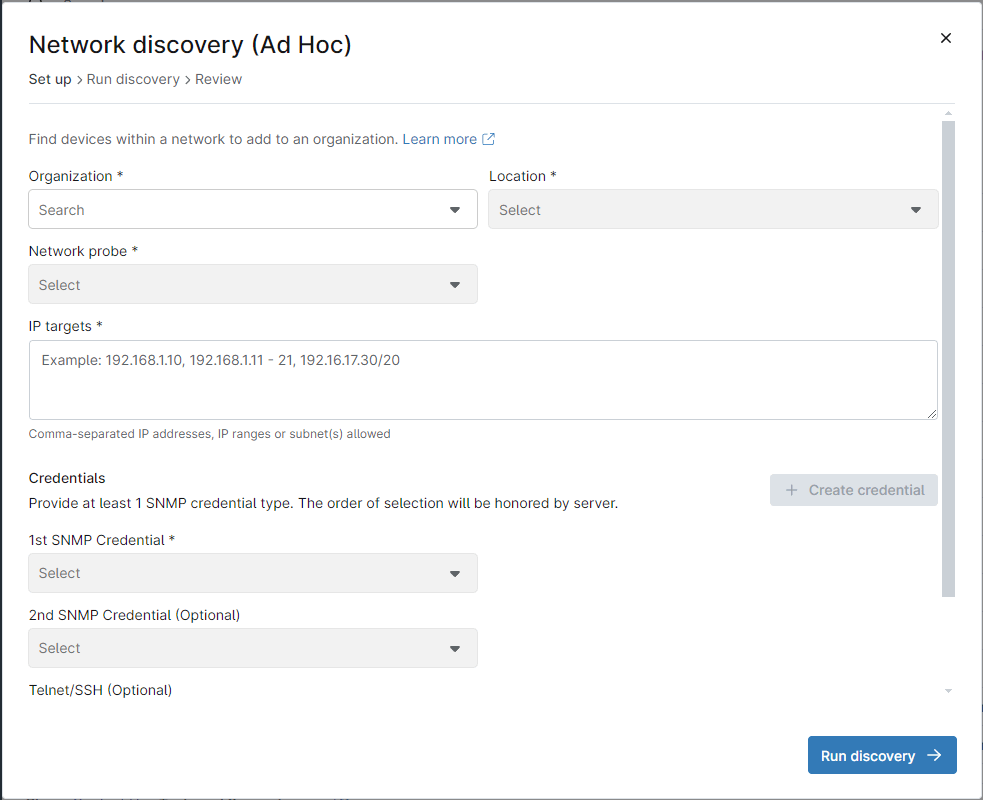

b) Dans le menu déroulant, sélectionnez Appareil, puis Exécuter une découverte immédiate de réseau. Une boîte de dialogue apparaît (voir la capture d’écran ci-dessous pour référence).

c) Remplissez les champs Organisation et Emplacement.

d) Sous Sonde de réseau, sélectionnez l’ordinateur désigné comme serveur de surveillance NMS.

e) Sélectionnez les cibles IP (les plages d’adresses IP à rechercher pour les appareils NMS).

f) Sous Identifiants, sélectionnez les identifiants qui seront utilisées par le protocole SNMP.

g) Si aucun identifiant n’a été défini, cliquez sur + Créer un identifiant pour en définir de nouveaux :

h) Accessoirement, vous pouvez saisir les identifiants Telnet/SSH.

i) Accessoirement, vous pouvez cliquer sur Paramètres avancés pour modifier le délai d’attente des pings, le TTL des paquets de ping, le nombre de pings par nœud et le délai entre les pings.

j) Cliquez sur Exécuter la découverte. À ce moment-là, l’agent NMS sera installé silencieusement sur le serveur de surveillance du NMS et la tâche de découverte sera exécuté.

k) Après quelques minutes, la tâche de découverte se termine en affichant les appareils découverts. Les appareils que NinjaOne reconnaît comme faisant déjà partie de l’organisation seront grisés pour éviter d’être ajoutés deux fois.

l) Sélectionnez les appareils que vous souhaitez ajouter et cliquez sur Examiner.

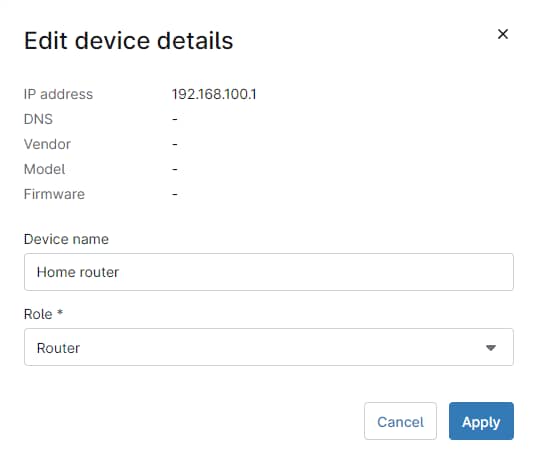

m) Examinez les appareils à ajouter, assurez-vous qu’il s’agit bien de ceux que vous souhaitez ajouter, sélectionnez chacun d’entre eux en cochant la case correspondante et cliquez sur Modifier. Donnez un nom et un rôle à l’appareil (voir la capture d’écran ci-dessous pour référence).

n) Cliquez sur Terminer et Confirmer.

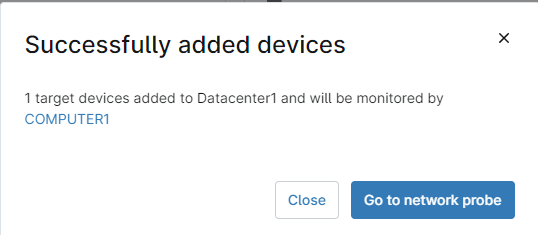

o) Vous verrez un avis indiquant que vos appareils ont été ajoutés avec succès, ainsi que le nom du serveur de surveillance NMS (voir la capture d’écran ci-dessous pour référence).

Quels types d’appareils peuvent être détectés et surveillés avec l’agent NinjaOne NMS ?

L’agent NMS peut découvrir et surveiller les appareils mobiles, les ordinateurs, les imprimantes, les JBOD, les commutateurs gérés, les routeurs, tout appareil ayant un accès au réseau et répondant à la commande ICMP (ping).

D’autres options de surveillance peuvent être obtenues si l’appareil est doté de capacités SNMP. Par exemple, un appareil JBOD doté de capacités SNMP peut être surveillé au niveau de la température, des lecteurs, des ventilateurs et d’autres paramètres disponibles par le biais de SNMP.

Telnet et SSH sont d’autres protocoles disponibles dans l’agent NinjaOne NMS, ils sont utilisés pour surveiller la disponibilité des applications TCP/IP basées sur des connexions.