La gestion des configurations de sécurité (ou SCM – Security Configuration Management) est le processus qui consiste à ajuster les paramètres par défaut d’un système d’information afin de renforcer la sécurité et de mitiger les risques. Voici quelques exemples de mauvaises configurations souvent exploitées par les cybercriminels.

- Mots de passe faibles : Les employés qui utilisent des mots de passe faibles ou par défaut offrent des points d’accès faciles aux cybercriminels. SCM implique l’application de politiques de mots de passe, telles que l’exigence de mots de passe forts et de changements réguliers de mots de passe, afin de réduire ce risque.

- Systèmes non patchés : La non-application des correctifs de sécurité rend les systèmes vulnérables aux exploits connus. SCM comprend une gestion régulière des correctifs afin de garantir que les systèmes sont à jour et protégés contre les menaces les plus récentes.

- Règles de pare-feu mal configurées : Des règles de pare-feu mal configurées peuvent permettre par inadvertance un accès non autorisé à des systèmes ou à des données sensibles. SCM implique l’examen et l’optimisation des configurations de pare-feu afin de bloquer efficacement le trafic malveillant.

- Absence de contrôles d’accès : Des contrôles d’accès inadéquats peuvent permettre à des utilisateurs non autorisés d’obtenir un accès privilégié à des systèmes ou à des données critiques. SCM inclut les contrôles d’accès basés sur les rôles et les principes du moindre privilège afin de limiter l’accès exclusivement au personnel autorisé.

- Protocoles réseau non sécurisés : L’utilisation de protocoles réseau non sécurisés expose les données à l’interception et à l’écoute par des cybercriminels. SCM consiste à désactiver ou à chiffrer les protocoles vulnérables afin de protéger les données en transit.

SCM protège les systèmes en veillant à ce qu’ils soient correctement configurés (durcis) conformément aux normes de sécurité et de conformité internes et/ou réglementaires

Quelles sont les étapes de la gestion du cycle de vie ?

- Inventaire : Rechercher tous les appareils connectés au réseau. Utiliser différentes méthodes de découverte pour trouver tous les matériels, logiciels et actifs connectés qui pourraient être cachés au département informatique, tels que les utilisateurs distants et l’informatique fantôme (shadow IT).

- Classer : Regrouper les appareils par type, identifier les appareils ayant des configurations communes, par exemple les ordinateurs portables et de bureau Windows, les ordinateurs portables et de bureau Mac, les serveurs Windows, les serveurs Linux, les appareils mobiles Android, les commutateurs réseau, les routeurs de réseau, etc.

- Définir les configurations : Trouver des configurations sécurisées acceptables en tant que base pour chaque type d’appareil géré. Suivre les lignes directrices de la politique de sécurité d’une autorité accréditée, telle que le Center for Internet Security (CIS) ou le NIST.

- Évaluer les vulnérabilités et y remédier : Si des écarts sont constatés, évaluer les différences de configuration et y remédier afin d’atténuer ou de résoudre la vulnérabilité. Signaler les appareils pour lesquels les écarts n’ont pas pu être corrigés et les traiter séparément.

NinjaOne peut-il aider à la gestion du cycle de vie des produits ?

NinjaOne offre plusieurs caractéristiques et fonctionnalités qui peuvent aider à la gestion du cycle de vie des produits et contribuer à un environnement informatique plus sûr.

-

- Gestion des correctifs :

- Déploiement automatisé des correctifs : NinjaOne automatise le processus d’identification, de téléchargement et de déploiement des correctifs de sécurité sur les différents terminaux, ce qui garantit que les systèmes sont maintenus à jour et que les vulnérabilités sont corrigées rapidement.

- Rapport sur les correctifs : Il fournit des rapports détaillés sur l’état des correctifs, mettant en évidence tous les appareils qui manquent des mises à jour critiques, ce qui permet aux équipes informatiques d’établir des priorités et d’assurer une couverture complète des correctifs.

- Gestion de la configuration :

- Politiques et automatisation : NinjaOne vous permet de créer et d’appliquer des politiques qui définissent des paramètres de configuration spécifiques pour différents groupes d’appareils. Vous pouvez également utiliser des fonctions de script pour automatiser et gérer de manière centralisée diverses configurations sur plusieurs appareils, afin de garantir la cohérence et le respect des bonnes pratiques de sécurité.

- Modèles préconfigurés : La plateforme propose des modèles de configuration prédéfinis pour divers logiciels et paramètres de sécurité, ce qui permet de gagner du temps et d’assurer la consistance des configurations de durcissement.

- Surveillance et gestion à distance:

- Accès et contrôle à distance : NinjaOne fournit un accès à distance sécurisé aux appareils, ce qui permet au personnel informatique de résoudre les problèmes de configuration, de déployer des mises à jour et d’appliquer des politiques de sécurité à distance, améliorant ainsi l’efficacité et les temps de réponse.

- Surveillance en temps réel : La plateforme offre une surveillance en temps réel de l’intégrité du système, des événements de sécurité et des changements de configuration, ce qui permet aux équipes informatiques d’identifier rapidement les risques de sécurité potentiels et les configurations non conformes.

- Rapports et conformité :

- Rapports de conformité : NinjaOne génère des rapports complets qui présentent l’état de configuration des appareils et la conformité avec les politiques de sécurité internes ou les réglementations externes. Cela permet aux entreprises de démontrer qu’elles respectent les normes de sécurité et d’identifier les points à améliorer.

- Intégration avec des outils tiers :

- NinjaOne s’intègre à diverses solutions de sécurité, ce qui vous permet de gérer et d’appliquer des politiques de sécurité à partir d’une plateforme centralisée, d’optimiser les flux de travail et d’améliorer la posture globale de sécurité.

- Gestion des correctifs :

Quels sont les avantages de l’utilisation de NinjaOne dans le processus de SCM ?

En tirant parti de NinjaOne, vous pouvez aider votre entreprise à:

-

-

- Réduire le risque de vulnérabilités en matière de sécurité en veillant à ce que les systèmes soient configurés de manière constante conformément aux bonnes pratiques de sécurité.

- Améliorer l’efficacité et réduire le travail manuel associé à la gestion des configurations de sécurité sur de nombreux appareils.

- Démontrer le respect des politiques de sécurité internes et des réglementations externes.

- Améliorer la sécurité informatique globale en offrant une visibilité et un contrôle centralisés sur les configurations de sécurité.

-

Il est important de noter que NinjaOne est un outil qui peut faciliter la gestion des configurations de sécurité, mais il ne remplace pas la nécessité de politiques de sécurité bien définies, d’un personnel informatique compétent et d’une formation continue de sensibilisation à la sécurité. Et restez vigilant, des vulnérabilités de type « Zero-Day » sont découvertes chaque jour et la vigilance est cruciale dans ce processus.

Stratégie : Configurer l’application automatisée de correctifs du système d’exploitation à l’aide de stratégies dans NinjaOne

L’application de correctifs est cruciale pour la gestion du cycle de vie des produits et elle est facile à gérer grâce aux stratégies de NinjaOne. Pour configurer l’application automatisée de correctifs dans une stratégie :

-

-

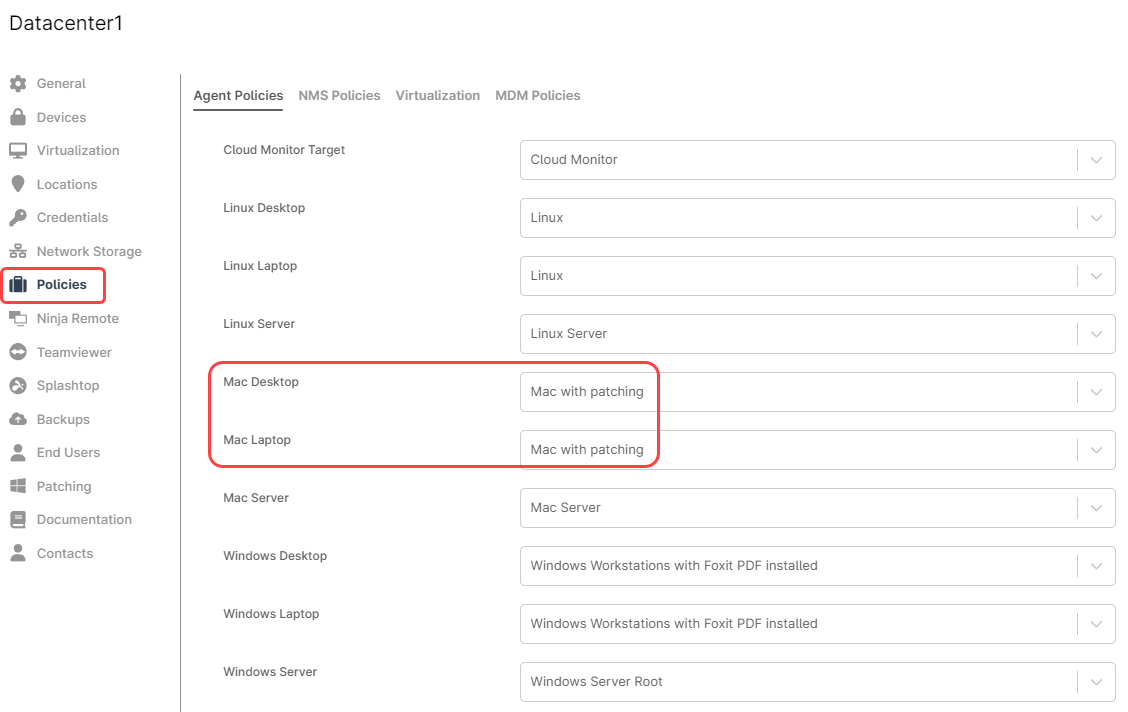

- Allez dans Administration, puis dans Stratégies, puis dans Stratégies d’agent.

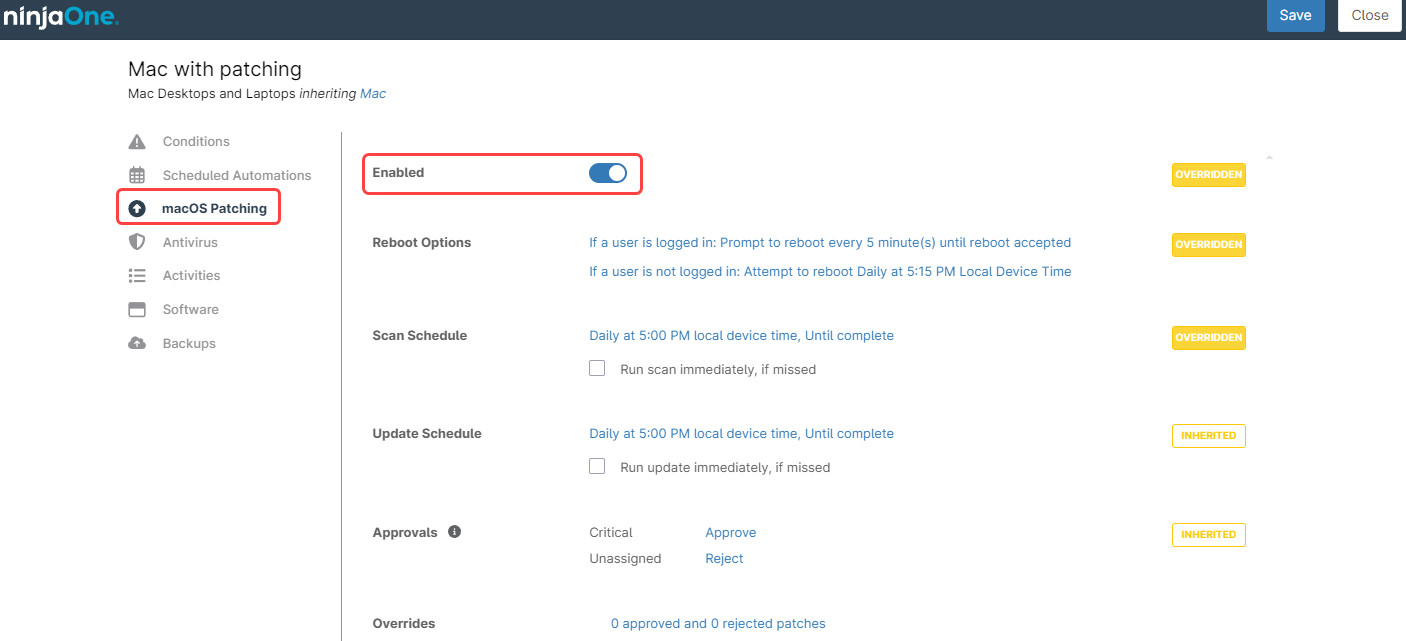

- Sélectionnez une stratégie que vous souhaitez utiliser pour vos appareils, par exemple, Mac (si vous ne souhaitez pas modifier votre stratégie par défaut, vous pouvez également créer une nouvelle stratégie héritée de la stratégie d’origine et modifier cette nouvelle stratégie).

- Allez dans Correctifs, pour cet exemple, il s’agit des Correctifs macOS.

- Activez le bouton situé en haut de l’écran.

- Configurez les autres champs en fonction de vos préférences.

- Sauvegardez et fermez (il se peut qu’il vous soit demandé de vous ré-authentifier).

- Dans le tableau de bord de l’organisation, vérifiez que la stratégie de gestion des correctifs nouvellement activée a été attribuée à vos appareils.

-