Dans le monde de la cybersécurité, une expression que l’on ne veut jamais rencontrer est l’incident « golden ticket ». Une attaque golden ticket sur votre environnement informatique engendre des problèmes importants et des risques de sécurité graves.

Comme son inspiration littéraire, une attaque golden ticket accorde aux acteurs de la menace un accès illimité au domaine de votre entreprise (tels que les appareils et les contrôleurs de domaine) par le biais des données stockées dans Microsoft Active Directory (AD). Il s’agit de l’une des cyberattaques les plus graves qui exploite les failles de sécurité de Kerberos, permettant à des acteurs malveillants de contourner les processus d’authentification normaux.

Comment fonctionne une attaque golden ticket ?

Dans le livre Charlie et la chocolaterie, un ticket d’or offre une occasion rare d’entrer dans un pays inconnu rempli de friandises, de chocolats et de créatures étranges et amusantes. Cependant en tant que cyberattaque, un golden ticket élimine la nécessité de demander plusieurs fois les identifiants dans AD, en attribuant un ticket à un acteur malveillant pour un accès illimité. Une fois à l’intérieur, un acteur malveillant exploite n’importe quelle vulnérabilité de sécurité et peut commencer à faire des ravages, quels qu’ils soient.

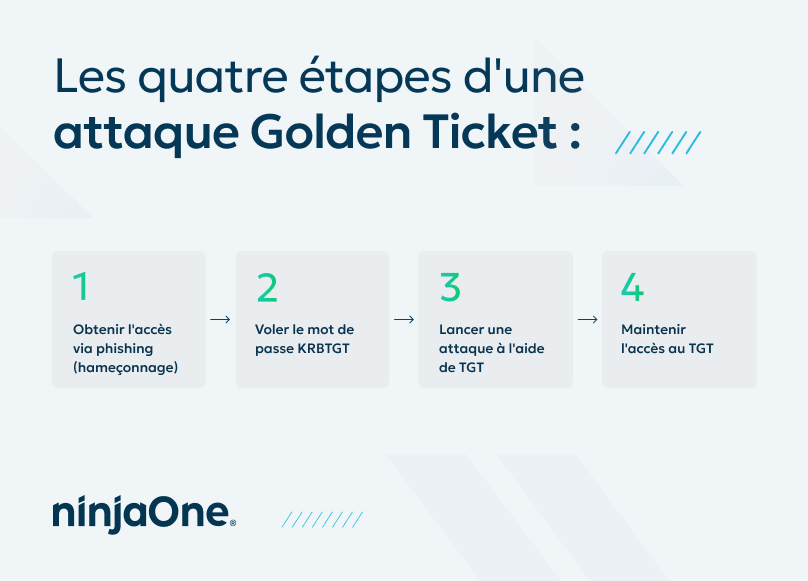

Bien qu’il existe différentes méthodes pour réaliser une attaque golden ticket, celle-ci suit généralement quatre étapes principales.

- Accès : Les e-mails de phising sont souvent utilisés en premier lieu pour accéder à un système. Les cybercriminels utilisent ensuite l’attaque de phishing pour recueillir des informations sur AD et Kerberos dans le système exploité.

- Voler le hachage NTML : Une fois qu’un attaquant a accès à votre compte, il tentera de voler quatre informations : le FQDN (fully qualified domain name) du domaine, le SID (security identifier) du domaine, le nom d’utilisateur du compte qu’il souhaite exploiter et le hachage NTML du compte du service de distribution de clés de l’Active Directory (KRBTGT) à l’aide de diverses méthodes telles que le credential stuffing, le credential dumping, le Pass-the-Hash, et même le brute force.

- Lancement de l’attaque : L’auteur de la menace reçoit un ticket Kerberos (TGT), un petit fichier d’identification chiffré dont la durée de validité est limitée. Le pirate utilise le TGT pour obtenir un accès illimité aux ressources de votre Active Directory.

- Conserver l’accès : Les acteurs malveillants prendront alors des mesures pour s’assurer qu’ils conservent l’accès à leur TGT. Il peut s’agir de générer plusieurs TGT l’un après l’autre pour échapper à la détection.

Prévenir les attaques golden ticket

Les attaques golden ticket sont difficiles à détecter, mais heureusement, elles sont faciles à prévenir. Voici quelques conseils que nous vous recommandons :

Changez régulièrement votre mot de passe KRBTGT

La défense la plus simple contre les attaques golden ticket consiste à les empêcher d’accéder à votre Active Directory. Le changement de votre mot de passe KRBTGT n’empêche pas les pirates de créer des golden tickets, mais il peut invalider ceux qui se trouvent déjà dans vos systèmes.

Il est également judicieux de modifier le mot de passe dans des circonstances particulières, telles que des changements au niveau de la direction ou des parties prenantes concernées. Même si vous supprimez leur compte privilégié, ils peuvent toujours avoir des TGT et devenir une menace interne.

Minimisez le nombre de comptes pouvant accéder au hachage du mot de passe KRBTGT

C’est ici que vous devez employer la stratégie de l’accès de moindre privilège . Veiller à ce que les données sensibles (telles que les hachages de mots de passe KRBTGT) ne soient visibles et accessibles qu’aux utilisateurs appropriés.

Surveillez les activités suspectes

Il est essentiel que vous formiez votre équipe informatique à la recherche d’activités inhabituelles pouvant suggérer une attaque de type « golden ticket » en cours. Ces indices peuvent être les suivants :

- TGT à longue durée de vie : Les TGT typiques ont une durée de vie d’environ 8 à 10 heures. Toutefois, si vous remarquez qu’un ticket Kerberos dépasse la durée de vie maximale fixée par la politique de votre domaine, cela peut suggérer une vulnérabilité de Kerberos.

- Activité de réplication de domaine inhabituelle : Cela pourrait indiquer que quelqu’un tente de voler des hachages de mots de passe.

- Changements dans les scripts PowerShell : Recherchez tout changement suspect dans les scripts (en particulier dans les commandes PowerShell) exécutés sur vos contrôleurs de domaine.

- Privilèges non autorisés : Soyez très attentif si le privilège de débugage est soudainement activé.

Travaillez avec un hacker éthique certifié

Un hacker éthique certifié travaille avec votre entreprise pour découvrir les vulnérabilités potentielles de votre système. Les attaques de type golden ticket étant notoirement difficiles à traiter une fois qu’elles ont causé des dégâts, il est essentiel de donner la priorité à la prévention. En utilisant les mêmes techniques et outils que les pirates informatiques malveillants, un pirate éthique peut vous aider à mettre en place un cadre de cybersécurité plus solide et plus résilient.

Utiliser la protection des terminaux

Il est conseillé d’utiliser une solution logicielle de gestion des terminaux tout-en-un avec une sécurité des terminaux intégrée. Cela permet de réduire considérablement le risque qu’un acteur menaçant accède à votre environnement informatique. Si une vulnérabilité est exploitée, un outil de gestion des terminaux tel que NinjaOne peut déployer les étapes de remédiation nécessaires pour réduire l’impact sur l’entreprise.

NinjaOne renforce la sécurité des appareils pour réduire les risques

NinjaOne réduit les vulnérabilités en matière de sécurité grâce à son logiciel tout-en-un de gestion des terminaux avec des fonctions intégrées de sécurité des terminaux . Bénéficiant de la confiance de plus de 20 000 clients dans le monde, NinjaOne réduit non seulement la complexité de votre environnement informatique, mais améliore également la visibilité et le contrôle afin d’identifier et de remédier rapidement et à grande échelle aux vulnérabilités basées sur les correctifs.

Si vous êtes prêt, demandez un devis gratuit, profitez d’un essai gratuit de 14 jours, ou regardez une démo.