Un acteur de la menace, également appelé acteur malveillant, est toute personne qui porte intentionnellement atteinte à un appareil ou à un système numérique. Ces personnes exploitent les faiblesses et les vulnérabilités de vos ordinateurs ou de vos réseaux pour mener des attaques perturbatrices, que ce soit à des fins financières ou idéales.

Il convient de noter que les « acteurs de la menace » ne sont pas les mêmes que les « cybercriminels », bien qu’ils présentent tous deux des similitudes. Comme leur nom l’indique, les cybercriminels se livrent à des activités illégales, telles que le spear phishing ou le ransomware-as-a-service. Les acteurs de la menace, quant à eux, couvrent un éventail plus large de personnes, comprenant non seulement les cybercriminels, mais aussi les terroristes, les initiés et même les trolls sur Internet. Ainsi, un acteur de la menace est toute personne ayant l’intention d’endommager un système informatique spécifique de diverses manières.

Qui sont les cibles des acteurs de la menace ?

N’importe qui peut devenir la cible d’un acteur de la menace. Certains acteurs de la menace peuvent vouloir nuire à un nombre indéterminé de personnes, y compris des étrangers. Il s’agit notamment de la « chasse au gros gibier cybernétique » (cyber big game hunting), où les acteurs de la menace utilisent des ransomwares pour cibler de grandes organisations ou des personnes très en vue afin d’obtenir un gain monétaire, et des « menaces persistantes avancées (APT) », telles que celles parrainées par la Russie, qui sont des cyberattaques soutenues visant à voler des données sensibles sur une période prolongée.

De même, les acteurs de la menace peuvent également cibler des individus ou des entités spécifiques, tels que les trolls qui envoient des messages sur les médias sociaux sur le compte de quelqu’un ou les employés qui volent des informations privilégiées à leur entreprise.

Comme vous pouvez le constater, les cibles diffèrent d’un cas à l’autre, en fonction de l’objectif ultime de l’auteur de la menace.

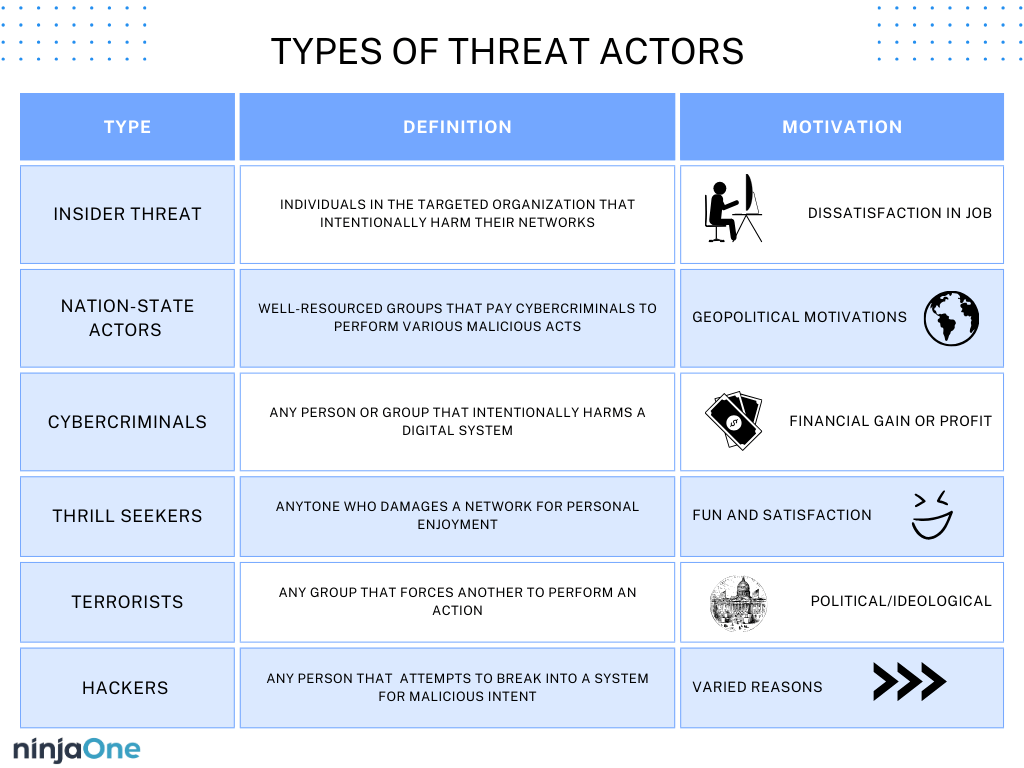

Types d’acteurs de la menace

Il existe de nombreux types d’acteurs de la menace. Si la plupart d’entre eux tombent sous le coup de la loi sur la cybercriminalité, d’autres ne le sont pas. N’oubliez pas qu’un acteur de la menace est quelqu’un qui nuit à un système ou à un appareil informatique, que ce soit par le biais d’un logiciel malveillant ou par le vol de données sensibles. Par conséquent, il existe de nombreux types d’acteurs de la menace à prendre en compte :

1. Menaces internes

Les menaces internes sont des cyberattaques menées par des utilisateurs autorisés, tels que des employés ou des partenaires commerciaux, qui abusent intentionnellement de leur accès légitime. Les menaces internes peuvent aller de la corruption à l’espionnage, en passant par la divulgation non autorisée d’informations.

Il est inquiétant de constater que ces types de menaces sont en augmentation. Selon un nouveau rapport de Cybersecurity Insiders, les attaques d’initiés sont passées de 66 % à 76 % entre 2019 et 2024, et ce chiffre devrait encore augmenter au cours des prochaines années.

2. État-nation

Les menaces émanant d’États-nations financent des groupes d’acteurs de la menace pour mener à bien une série d’activités malveillantes. L’agence Cybersecurity & Infrastructure Security Agency (CISA) a déclaré que les États-nations adverses représentaient une « menace élevée » pour la sécurité nationale, en déployant continuellement des activités cybernétiques malveillantes sophistiquées en vue d’une intrusion prolongée dans les réseaux et les systèmes.

3. Cybercriminels

Lorsque nous entendons le terme « acteurs de la menace », nous pensons souvent aux cybercriminels. Ces acteurs sont généralement motivés par l’appât du gain et utilisent diverses stratégies d’ingénierie sociale, telles que les e-mails de phishing ou d’autres cyberattaques plus courantes, pour nous amener à effectuer une action souhaitée.

4. Amateurs de sensations fortes

Les amateurs de sensations fortes sont des acteurs de la menace qui endommagent des systèmes ou des réseaux informatiques pour leur propre plaisir. Ces types d’acteurs sont souvent difficiles à classer, car leurs motivations peuvent être différentes, qu’il s’agisse de voir combien de données sensibles ils peuvent voler ou jusqu’où ils peuvent aller dans leurs actions malveillantes. En général, les amateurs de sensations fortes n’ont pas l’intention de faire beaucoup de mal à leurs cibles, mais ils peuvent causer un certain retard dans le réseau ou avoir un impact opérationnel.

5. Terroristes

Les groupes extrémistes qui utilisent diverses techniques cybernétiques pour intimider ou forcer un groupe de personnes à accomplir des actions spécifiques sont connus sous le nom d’acteurs de la menace terroriste. Ces acteurs peuvent croiser d’autres types d’acteurs, tels que les initiés et les acteurs des États-nations, pour faire avancer leur cause. Ainsi, comprendre les motivations de l’acteur de la menace peut aider à distinguer le type de menace auquel il appartient. En règle générale, les terroristes sont motivés par un gain politique ou idéologique plutôt que par un gain financier.

6. Pirates informatiques

Les pirates informatiques sont des personnes qui utilisent leurs compétences techniques pour résoudre un problème, comme le verrouillage d’un système. Cela signifie que les « bons » hackers, ou hackers éthiques, travaillent avec les organisations pour maintenir leurs réseaux informatiques en bonne santé et identifier les vulnérabilités.

Toutefois, dans le cadre de cet article, nous nous concentrerons sur les pirates informatiques (ou hackers black hat) qui tentent délibérément de s’introduire dans un réseau ou un système informatique avec des intentions malveillantes. Les pirates informatiques utilisent plusieurs techniques pour atteindre leur objectif, comme le piratage de mots de passe, le phreaking ou l’exécution d’une attaque par déni de service.

Protéger votre réseau informatique contre les acteurs de la menace

Il n’existe pas de méthode unique pour assurer la sécurité de votre réseau informatique face aux acteurs de la menace. Parce que chaque acteur de la menace est différent et a des motivations différentes pour ses attaques, les experts informatiques ne peuvent pas proposer une méthode unique et efficace pour empêcher ces menaces de se produire dans votre organisation.

Cela dit, une solution logicielle de gestion des terminaux tout-en-un, telle que NinjaOne, peut faire une différence significative. Grâce à une assistance informatique proactive et à de nombreuses fonctionnalités prêtes à l’emploi qui détectent et résolvent immédiatement les vulnérabilités, vous pouvez réduire le risque d’impact organisationnel causé par un acteur de la menace.

Le logiciel de gestion informatique de NinjaOne ne vous force à rien et ne comporte pas de frais cachés. Si vous souhaitez passer à NinjaOne, demandez un devis gratuit, inscrivez-vous à un essai gratuit de 14 jours ou regardez une démonstration.