Le phishing (hammeçonnage) est une forme d’ingénierie sociale qui incite les utilisateurs à cliquer sur des liens malveillants ou à naviguer sur de faux sites web pour obtenir des informations personnelles (Cybersecurity & Infrastructure Security Agency). S’il existe de nombreuses formes de phishing, le spear phishing (hammeçonnage ciblé) est l’une de ses formes les plus dangereuses.

Contrairement aux autres formes de phishing, le spear phishing est une attaque qui cible une personne, généralement sous la forme d’un e-mail censé provenir d’un expéditeur de confiance. Une attaque de spear phishing vise à infecter un appareil avec un logiciel malveillant ou à inciter le destinataire à effectuer une autre action qui profitera à l’attaquant, comme la divulgation d’informations personnelles ou le transfert d’argent sur un faux compte bancaire.

Le spear fishing est peut-être plus laborieux à mettre en place pour les cybercriminels, mais il est le plus lucratif. Par exemple, la Federal Trade Commission a récemment annoncé que, en 2023, les escroqueries à l’investissement à l’échelle nationale ont atteint la somme impressionnante de 10 milliards de dollars (environ 9 milliards d’euros), soit une augmentation de 14 % par rapport à 2022. Les experts ont constaté que les escroqueries par imposture, telles que les e-mails d’hameçonnage ciblé, ont contribué à cette augmentation. Et il est malheureusement prévu que ce nombre augmente au cours des prochaines années.

Soyez au courant des principales vulnérabilités qui affectent les entreprises informatiques à l’heure actuelle.

Qu’est-ce que le spear phishing ?

Le spear phishing est une cyberattaque hautement personnalisée et calculée qui vise des particuliers ou des entreprises. Généralement, ces attaques sont menées par le biais d’e-mails d’hameçonnage qui semblent légitimes et encouragent le destinataire à partager des informations sensibles avec l’expéditeur. La plupart des courriels de spear phishing sont conçus pour voler des informations financières, telles que les données des cartes de crédit.

Cependant, avec l’évolution constante du paysage géopolitique, les attaques de spear phishing incluent désormais l’infection des appareils par des logiciels malveillants, le vol d’identité ou même la fraude financière. Les informations volées sont ensuite revendues sur le marché noir ou utilisées comme appât pour que vous payiez le criminel.

Discerner le phishing du spear phishing et du whaling

Le phishing, le spear phishing et le whaling sont des types courants de cyberattaques, mais ayant chacun leurs spécificités.

Le phishing (hammeçonnage)

Le phishing utilise des courriels, des SMS ou des sites web frauduleux pour inciter les gens à divulguer des informations sensibles. Comparé au spear phishing et au whaling, le phishing est le moins sophistiqué, privilégiant la quantité à la qualité. Les attaques de phishing sont généralement très génériques et envoyées à de nombreuses personnes simultanément. Un bon moyen de détecter un courriel de phishing est de vérifier les formules d’introduction. Si l’on s’adresse à vous avec un simple « Bonjour, utilisateur » ou « Bonjour, client », il serait judicieux de rester sur vos gardes.

Le spear phishing (hammeçonnage ciblé)

Le spear phishing met l’accent sur la qualité, en envoyant des e-mails hautement personnalisés à des personnes ciblées. En raison de la quantité de recherches nécessaires pour réussir une attaque, le spear phishing est moins courant, mais plus efficace.

Le whaling (« chasse à la baleine »)

Le whaling utilise la même stratégie personnalisée que les attaques de spear phishing, mais il ne vise que les cadres supérieurs et les cadres de haut niveau. Certains considèrent whaling et spear phishiing comme un même type d’attaque, quand d’autres les différencient. Pour les besoins de cet article, nous considérerons ces deux attaques comme les deux faces d’une même entité.

Pourquoi le spear phishing est-il si dangereux ?

Au départ, le spear phishing semble facile à repérer. Un e-mail suspect ? Pas de problème ! Quelqu’un demande des informations personnelles ? Pff, à bloquer immédiatement.

Sauf qu’en réalité, les attaques de spear phishing sont bien plus sophistiquées. Les cybercriminels effectuent des recherches approfondies sur votre entreprise et vous. En utilisant toutes les informations qu’ils peuvent trouver (y compris sur vos comptes publics sur les réseaux sociaux), ils peuvent créer une attaque exceptionnellement bien conçue et adaptée pour vous faire croire que ce que vous lisez provient d’une source légitime.

Par conséquent, même les cadres supérieurs et les dirigeants peuvent se retrouver à ouvrir des e-mails qu’ils pensent sûrs.

Comment fonctionnent les attaques par spear phishing ?

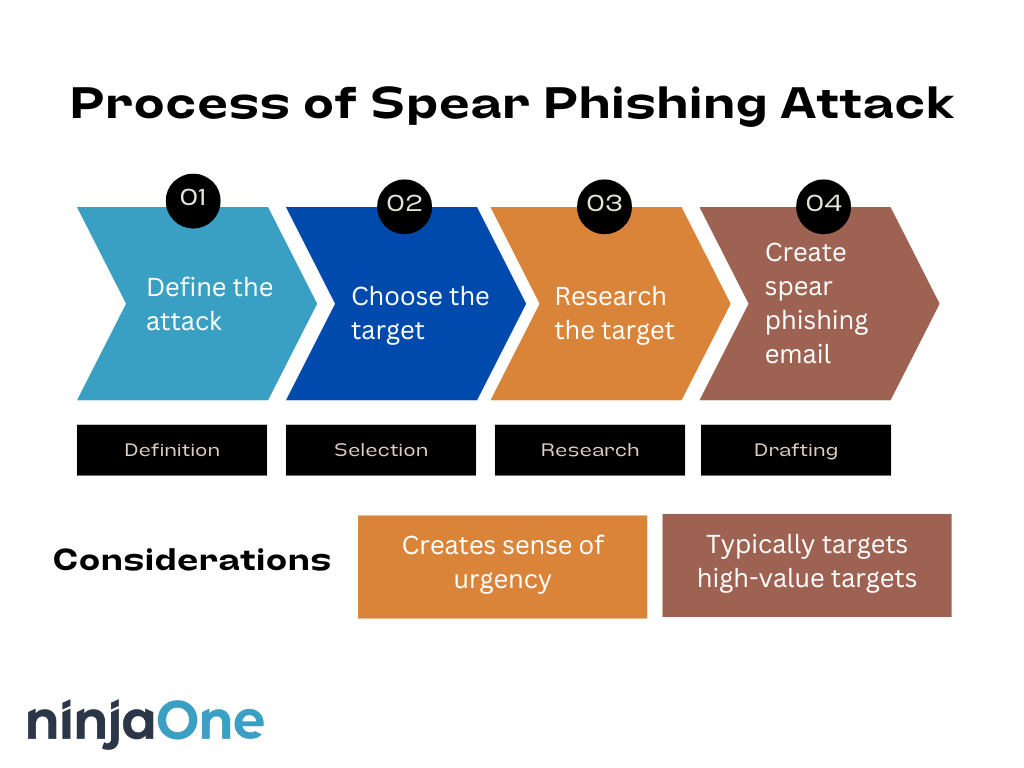

La création d’une escroquerie par spear phishing se fait en quatre étapes.

Les cybercriminels commencent par définir leur attaque. Il s’agit de savoir quelles sont les informations dont ils ont besoin et comment créer leur e-mail de façon à obtenir ces données. Par exemple, si le hacker veut obtenir les informations relatives à votre carte de crédit, il doit déterminer le meilleur moyen de les obtenir de vous, peut-être en se faisant passer pour votre banque.

À partir de là, il dresse une liste de cibles possibles et commence à la réduire pour trouver celle qui a le plus de valeur. À noter que le terme « valeur » peut avoir différentes significations. Il ne s’agit pas seulement d’une personne qui a le plus à perdre (même si c’est un facteur considérable). Au contraire, il s’agit également d’une cible qui peut être facilement manipulée et amenée par la ruse à accomplir l’action souhaitée. Gardez à l’esprit que les cybercriminels recherchent le moyen le plus facile de gagner, à moins que la récompense financière ne soit trop belle pour être refusée.

La troisième étape est la recherche, qui est la partie la plus longue du processus. Les cybercriminels passent énormément de temps à se renseigner sur tout ce qui vous concerne, de votre travail à votre animal de compagnie, en passant par la camarade de jeu du cousin de votre amie à l’école maternelle. Tout ce qui peut être utilisé pour vous faire croire à la légitimité de l’escroquerie sera recueilli. Ces informations seront utilisées lors de la quatrième étape : la création de l’e-mail de spear phishing.

Ce dernier sera soigneusement formulé pour paraître aussi authentique que possible. De la même manière, il y aura un sentiment d’urgence pour vous pousser à répondre immédiatement en donnant certains détails ou en téléchargeant un fichier spécifique. Certains e-mails de spear phishing peuvent vous diriger vers un faux site web de votre banque, où il vous sera demandé de vous connecter avec votre nom d’utilisateur et votre mot de passe.

Exemples d’e-mails de spear phishing

Voici quelques exemples d’e-mails de phishing dont se méfier.

1. E-mails de compromission des entreprises

Selon le rapport du FBI sur la criminalité en ligne, les pertes potentielles attribuées à ce type de phishing ont dépassé 12,5 milliards de dollars (environ 11,5 milliards d’euros) en 2023 et devraient être encore plus importantes en 2024. Au niveau national, le délit le plus fréquemment signalé est le phishing, le type le plus courant étant une forme d’e-mail professionnel compromis.

Dans ce type d’attaque, un hacker se fait passer pour un employé (une collègue, un patron ou un fournisseur) et vous demande d’effectuer une action, comme virer de l’argent ou modifier les coordonnées d’un compte bancaire. C’est ce qu’on appelle l’usurpation d’adresse électronique.

Exemple concret : L’un des exemples les plus célèbres est Evaldas Rimasauskas qui a manipulé de grandes entreprises (dont Facebook et Google) pour leur faire payer environ 121 millions de dollars (environ 111 millions d’euros) de fausses factures.

2. Le whaling (« chasse à la baleine »)

Le whaling s’attaque aux cadres supérieurs pour obtenir des informations sensibles sur une entreprise ou pour les manipuler afin qu’ils effectuent des virements bancaires de grande valeur. L’origine de son nom est sans aucun doute à chercher du côté de Moby Dick, soit chasser le « gros poisson » pour obtenir la récompense ultime. Il convient de noter que si toutes les attaques de spear phishing sont ciblées, le whaling se concentre sur des personnes importantes exerçant des fonctions essentielles, telles que le PDG ou le Directeur des Opérations.

Exemple concret : Considérée comme l’une des plus grandes cyberfraudes à Pune, une société immobilière indienne a perdu environ 40 millions de roupies (environ 440 000 euros) à la suite d’un hameçonnage de type whaling.

3. Fraude au président

Également connue sous le nom d’hameçonnage de cadres, la fraude au président consiste à se faire passer pour un cadre supérieur afin d’inciter les employés à effectuer des virements électroniques non autorisés ou à partager des données sensibles avec le hacker. Contrairement à la chasse à la baleine, qui vise le cadre supérieur, l’escroquerie au président vise les employés de niveau inférieur qui agissent en vertu d’une présomption d’autorité.

Exemple concret : Un employé du secteur financier a viré 25 millions de dollars (environ 23 millions d’euros) sur un compte frauduleux après que son directeur financier lui a « demandé » de le faire. Il s’avère que le directeur des opération était un deep-fake généré par IA.

Comment reconnaître une attaque de spear phishing

Le meilleur moyen de prévenir une attaque de spear phishing est de lire l’e-mail avant de cliquer sur un lien ou d’ouvrir une pièce jointe. Malheureusement, de nombreux utilisateurs supposent qu’un e-mail est sûr sans vérifier la validité ou le contenu de l’expéditeur. Cela est d’autant plus vrai si l’e-mail est censé provenir d’un supérieur hiérarchique. Les hackers en tirent profit : ils misent sur le fait que vous ne vous poserez pas de questions sur un courrier électronique personnalisé ou d’apparence officielle.

Cela dit, il n’existe pas de méthode unique pour détecter une attaque de spear phishing. Il est toujours préférable de se fier à son jugement. Si vous avez l’impression que quelque chose ne va pas, il n’y a pas de mal à demander à votre directeur, à votre superviseur ou à la personne qui vous a prétendument envoyé ce courriel si les informations fournies sont correctes.

Parmi les signaux d’alerte les plus courants, on peut citer :

- Une adresse e-mail incorrecte ou mal orthographiée

- Des fautes d’orthographe ou de grammaire

- Un sentiment d’urgence inhabituel

- Des dates ou heures inhabituelles (comme un week-end ou un jour férié)

- Des liens qui ne correspondent pas au domaine

- Une demande d’informations sensibles

- Un ton pensé pour vous faire paniquer

Se prémunir contre une attaque de spear phishing

1. Organiser des formations de sensibilisation à la sécurité

Dans la mesure du possible, proposez une formation de sensibilisation à la sécurité à tous les employés, et pas seulement à vos équipes informatiques. Chaque membre de l’équipe doit acquérir les compétences nécessaires pour repérer, éviter et signaler un courriel d’hameçonnage. Vous pouvez également envisager une simulation afin qu’ils puissent acquérir une expérience réelle de ce à quoi peut ressembler un e-mail d’hameçonnage. L’objectif est d’instaurer une culture de la sécurité.

NinjaOne s’est associé à Webroot pour produire un webinaire pédagogique sur la façon dont les MSP peuvent prévenir le phishing.

2. Tenez-vous au courant de l’actualité

Les cybermenaces continuent d’évoluer chaque année. Il est essentiel que vous restiez à l’écoute et que vous soyez au courant des nouvelles méthodes utilisées par les hackers pour créer des attaques de spear phishing. L’un des moyens les plus efficaces et les plus légitimes d’y parvenir est de consulter régulièrement le site officiel de l’Agence nationale de la sécurité des systèmes d’information (ANSII).

3. Implémenter des outils de sécurité

Il est important d’utiliser une solution logicielle de surveillance et de gestion à distance qui peut automatiquement appliquer des correctifs, configurer et intégrer des services à distance dans une plateforme unique. NinjaOne, par exemple, est une entreprise de confiance spécialisée dans la gestion des terminaux qui automatise les aspects les plus difficiles de l’informatique afin d’accroître la productivité, de réduire les risques de sécurité et de diminuer les coûts informatiques dès le premier jour. NinjaOne est également une plateforme certifiée SOC2 Type-2 et applique le MFA sur tous les comptes. Le SSO est également disponible dans toutes les formules et à tous les prix.

Empêchez le spear phishing de nuire à votre entreprise

Il est impossible d’empêcher complètement le spear phishing, mais il existe des moyens d’en atténuer les risques et les effets potentiels. Outre le fait de mener régulièrement des enquêtes proactives pour repérer les e-mails suspects et de former les employés aux différents types de spear phishing, il est important que vous travailliez avec un fournisseur de confiance réputé pour sa sécurité et ses performances.