Aggiorna le best practice di accesso remoto per la gestione dell’accesso remoto sicuro e delle soluzioni desktop remote con strumenti come ConnectWise ScreenConnect, Splashtop, TeamViewer e RDP.

L’avvento delle tecnologie di accesso remoto è stato uno dei più grandi passi avanti nella gestione dell’IT. In passato monitorare e manutenere un’infrastruttura IT – compresi tutti i software, gli endpoint, i server, le stampanti e gli account utente – significava dover trascorrere del tempo in una sede, accedere fisicamente ai dispositivi e quindi anche spostarsi parecchio in automobile.

Tutto questo è cambiato grazie ai software di accesso remoto, che consentono di gestire da lontano, in modo rapido ed efficiente, anche le attività più complicate. Le aziende IT e i fornitori di servizi gestiti (MSP) si affidano all’accesso remoto per diagnosticare e risolvere rapidamente i problemi degli utenti, distribuire aggiornamenti software fondamentali e monitorare le risorse di rete e l’inventario. I team IT interni e i responsabili IT si affidano all’accesso remoto per massimizzare la loro produttività, gestire più sedi e per lavorare da casa o mentre sono in viaggio.

Forse l’aspetto più importante è che la possibilità di monitorare i sistemi da remoto permette agli MSP e ai responsabili IT di supportare da un punto di vista informatico i loro stakeholder 24 ore su 24, con la pioggia o con il sole, ogni giorno.

Prima di andare troppo avanti, però, diamo una definizione di “accesso remoto”.

Gestisci e controlla i tuoi dispositivi finali da remoto con un solo clic.

Scopri di più su NinjaOne Accesso Remoto. →

Che cos’è l’accesso remoto e qual è il suo ruolo nel supporto IT?

Accesso remoto è un termine generico utilizzato per descrivere la possibilità di accedere a un sistema informatico specifico, ovunque esso sia, tramite una connessione di rete. Molti utenti hanno sperimentato l’accesso remoto quando hanno chiamato l’assistenza tecnica per risolvere un problema e il tecnico al telefono ha preso il controllo del loro computer.

Sebbene l’accesso remoto abbia una certa utilità per gli utenti (per esempio, per facilitare la condivisione di documenti o file all’interno di un’organizzazione), esso svolge un ruolo molto più centrale nel supporto IT.

Insieme ai software di monitoraggio e gestione remota (RMM), l’accesso remoto è una delle ragioni per cui anche team formati da pochi tecnici oggi sono in grado supportare un gran numero di clienti e utenti. Grazie all’accesso remoto infatti possono eseguire configurazioni di sistema, manutenzione, risolvere i problemi e occuparsi del patch management per un numero di persone molto superiore a quello che sarebbero in grado di gestire se continuassero a recarsi fisicamente in tutte le sedi.

La necessità di opzioni di accesso remoto sicure è aumentata

Con l’aumento improvviso della necessità di ambienti di lavoro flessibili e remoti, molte organizzazioni si sono ritrovate con utenti, dispositivi e operazioni fondamentali sparsi sul territorio. Senza le funzionalità di monitoraggio e accesso remoto, sarebbe quasi impossibile gestire questa nuova tipologia di forza lavoro.

Molte organizzazioni che sono state costrette a fornire agli utenti opzioni di accesso remoto in tempi brevi, potrebbero averlo fatto in modo disordinato, introducendo inavvertitamente nuovi vettori di minacce per violazioni della sicurezza, perdita di dati e interruzioni di rete che potrebbero costare alla loro azienda tempo e denaro.

Ecco perché è estremamente importante avvalersi sia di strumenti di accesso remoto sicuri sia di fornitori che abbiano esperienza nell’implementazione, nella configurazione e nella gestione sicura di tali strumenti.

I 3 principali requisiti e criteri per la scelta di una soluzione di accesso remoto

Le soluzioni di accesso remoto non sono tutte uguali, anche se il loro scopo principale sembra piuttosto semplice. Come per molti tipi di software, alcune opzioni possono essere più adatte alle esigenze della tua azienda rispetto ad altre. Ecco alcuni dei criteri più importanti da considerare nella scelta di uno strumento.

Sicurezza

Quando si considera uno strumento di accesso remoto, la sicurezza non può essere sottovalutata. I software progettati appositamente per fornire accesso remoto ai dispositivi sono strumenti potenti e, in molti casi, essenziali, ma comportano anche una notevole quantità di rischi.

Le soluzioni devono essere verificate per quanto riguarda l’aderenza agli standard di sicurezza e di conformità ed è fondamentale che siano disponibili una documentazione e risorse chiare per garantire che l’implementazione e la configurazione possano essere fatte in sicurezza.

Sono indispensabili anche funzionalità progettate per fornire sistemi chiari per il controllo degli accessi e per generare log.

Facilità d’uso

Qual è il motivo numero 1 per cui l’interfaccia utente è importante? Se l’accesso remoto è facile da usare, verrà utilizzato. Se non lo è, non verrà usato. E una difficoltà nell’utilizzo aprirebbe la possibilità che gli utenti cerchino e utilizzino alternative non supportate.

Affidabilità

L’accesso remoto è una parte così importante della moderna gestione IT, che anche un solo giorno senza questo tipo di strumenti è troppo. L’affidabilità dei tuoi strumenti remoti, accesso remoto compreso, si traduce direttamente nell’affidabilità e nella solidità generale della tua infrastruttura IT.

Best practice di accesso remoto: Funzionalità e vantaggi dell’utilizzo

Se utilizzata con le best practice di gestione remota, la giusta soluzione di accesso remoto può soddisfare un’esigenza diretta e fondamentale per le organizzazioni. Se utilizzata in modo appropriato, può anche eliminare la necessità di strumenti esterni e far risparmiare denaro alle aziende nel lungo periodo (per esempio, non sarà necessario continuare a pagare gli abbonamenti a LogMeIn).

Quali sono le funzionalità da sfruttare per ottenere il massimo dall’accesso remoto?

- Supporto multi-monitor che consente a un tecnico di accedere a più endpoint.

- Sessioni multiple che consentono a ciascun tecnico di aprire diverse sessioni sullo stesso endpoint.

- Sicurezza delle connessioni per offrire una maggiore difesa contro le intercettazioni da parte di malintenzionati. Questo è importante perché la maggior parte delle connessioni remote avviene attraverso le linee pubbliche e non criptate di Internet.

- Funzionalità di accesso collaborativo che consente a più tecnici di lavorare sullo stesso endpoint e di comunicare facilmente tra loro durante la sessione.

- Controlli dei privilegi di accesso per stabilire i diritti di accesso ai dispositivi e gestire le autorizzazioni nel modo più fluido possibile. Senza questa funzionalità, i tecnici non saranno in grado di lavorare su hardware in assenza di un utente.

- Canali di comunicazione con l’utente che offrono una comunicazione facile e integrata tra tecnico e utente. (In genere si tratta di un sistema di chat basato su comunicazione testuale o di un canale di comunicazione vocale)

- Utility di trasferimento file che consente ai tecnici di copiare facilmente i file da e verso il dispositivo remoto.

- La funzionalità di visualizzazione live del desktop è essenziale per i tecnici dell’Help Desk nei casi in cui devono vedere esattamente ciò che l’utente può vedere per risolvere il problema.

- Modalità di oscuramento del monitor dell’utente per i tecnici che stanno risolvendo un problema in remoto e devono rimuovere la possibilità di visualizzazione del desktop da parte dell’utente durante la sessione.

- Automazione degli accessi e dei processi che consente ai tecnici di eseguire lo scripting di attività ripetitive e di applicare correzioni in blocco a numerosi endpoint utilizzando l’automazione.

- L’accesso ai e dai dispositivi mobili è più importante che mai. I tecnici dell’assistenza hanno la necessità di lavorare in qualsiasi ambiente e in qualsiasi momento e, allo stesso modo, spesso hanno bisogno accedere ai dispositivi mobili per risolvere i problemi dei lavoratori remoti.

- La registrazione della sessione assicura che le azioni eseguite dal tecnico sul computer remoto siano registrate per motivi di sicurezza e per tenere traccia delle modifiche.

- Integrazioni RMM per risparmiare tempo ed eliminare la necessità per i tecnici di avere diversi strumenti aperti contemporaneamente. I sistemi in grado di registrare automaticamente la durata di una sessione aiutano ad automatizzare le procedure di fatturazione e sono generalmente più sicuri e affidabili.

🥷 Scopri di persona NinjaOne.

→ Iscriviti oggi per la nostra prova gratuita di 14 giorni.

Una breve nota su: RDP (Protocollo Desktop Remoto)

Il protocollo RDP (Remote Desktop Protocol) è diventato molto utile in un momento in cui aumentano i posti di lavoro remoti. RDP è un protocollo di Windows che consente ai dipendenti remoti di vedere e utilizzare il sistema operativo su un dispositivo in un’altra sede. In altre parole, un utente che si trova a casa può collegarsi tramite una connessione Internet al proprio desktop in ufficio e utilizzarlo come se fosse seduto alla propria scrivania.

Il desktop remoto consente ai lavoratori di accedere a dati specifici del dispositivo da qualsiasi parte del mondo, rendendoli più produttivi e mantenendo i dati dell’organizzazione più sicuri.

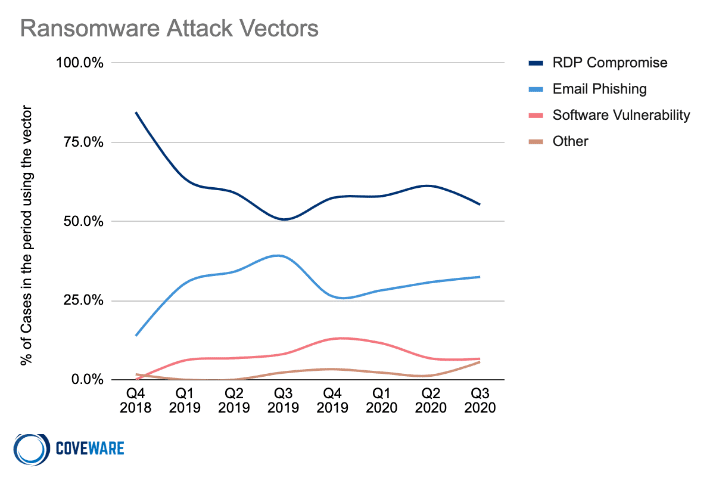

RDP è integrato in Windows, ma deve essere configurato correttamente per essere utilizzato in modo sicuro. Le organizzazioni devono essere informate che l’accesso RDP non protetto è un vettore di attacco estremamente comune, in particolare uno dei preferiti dai gruppi di attacco ransomware. Pertanto, RDP non deve mai essere esposto a Internet.

Fonte: Report del terzo trimestre di Coveware sulle tendenze del ransomware

Per ulteriori informazioni su RDP sicuro, dai un’occhiata a questo post della UC Berkeley.

Integrazioni di accesso remoto da NinjaOne

NinjaOne offre diverse integrazioni native per l’accesso remoto, che consentono ai nostri partner di usufruire di tutti i vantaggi dell’accesso remoto, e al tempo stesso di offrire un’esperienza utente sicura e semplice.

La nostra integrazione con Teamviewer è un’esperienza con visualizzazione centralizzata che consente di applicare le best practice di Teamviewer attraverso l’accesso remoto sicuro, la condivisione con l’utente, la chat con l’utente, il trasferimento di file, la registrazione della sessione e numerose altre funzionalità del software Teamviewer.

La soluzione di accesso remoto di Splashtop è stata progettata appositamente per gli MSP e i professionisti IT. L’ integrazione Splashtop di NinjaOne consente di applicare le best practice di Splashtop attraverso l’accesso remoto con un solo clic, il trasferimento di file, la chat con l’utente, la comunicazione audio/video remota e i report di connessione dettagliati.

L’integrazione ConnectWise ScreenConnect di NinjaOne consente ai partner di utilizzare una delle soluzioni di accesso remoto più diffuse direttamente all’interno di Ninja, mantenendo l’accesso completo alle funzionalità, ai report e all’interfaccia di Control.

NinjaOne offre inoltre un’esperienza utente completamente personalizzabile per RDP, offrendo un controllo completo sull’accesso remoto a Windows, mantenendosi in linea con le best practice per il desktop remoto. La nostra soluzione di controllo remoto RDP sicuro include il provisioning automatico degli endpoint per l’accesso RDP, l’integrazione dello scambio di credenziali per i privilegi amministrativi, le impostazioni grafiche dinamiche in base alle prestazioni della connessione e la visualizzazione a uno o più schermi.

Prova tu stesso le opzioni di accesso remoto di NinjaOne iniziando oggi una prova gratuita.