Ci sono molte parti in movimento in una strategia zero trust e la segmentazione di rete della cybersecurity è un pezzo importante del puzzle. La segmentazione della rete consiste nel dividere una rete in segmenti più piccoli e isolati per ridurre al minimo i danni potenziali causati da accessi o attacchi non autorizzati.

In questo articolo analizzeremo il ruolo della segmentazione della rete nella sicurezza, i principi chiave che ne sono alla base e otto best practice di segmentazione della rete per implementarla in modo efficace.

Il ruolo della segmentazione della rete nella sicurezza

La segmentazione della rete svolge un ruolo fondamentale nel migliorare la sicurezza, limitando il movimento laterale dei malintenzionati all’interno della rete. La suddivisione di una rete in sottoreti più piccole e sicure aiuta a contenere le violazioni o gli attacchi all’interno di un’area, impedendo che si diffondano nell’intera rete.

Immagina di avere una villa con decine di stanze, da dividere in sezioni (sottoreti), con serrature sulle porte di ogni sezione (implementazione dei controlli di sicurezza). Se un intruso entra in una sezione, viene confinato solo in quell’area. In questo modo si impedisce loro di accedere all’intera villa, proprio come la segmentazione di una rete limita una violazione a una sola sottorete, proteggendo il resto della rete.

La segmentazione di rete della cybersecurity si divide generalmente in due tipi principali: segmentazione fisica e logica.

- La segmentazione fisica comporta l’utilizzo di hardware materiale, come switch e router, per separare le reti. È simile alla costruzione di barriere fisiche all’interno di un edificio.

- La segmentazione logica, invece, prevede la suddivisione delle reti attraverso strumenti o configurazioni software, come ad esempio le reti locali virtuali (virtual local area networks, VLAN). Questo metodo offre una maggiore flessibilità e può essere personalizzato per soddisfare le tue esigenze specifiche.

Principi chiave della segmentazione della rete

Per implementare efficacemente le best practice di segmentazione della rete, è necessario comprendere i principi chiave che sono alla base della sua efficacia.

- Principio del minimo privilegio: Ogni segmento deve avere accesso solo alle risorse e ai servizi necessari per il suo scopo, limitando così la potenziale superficie di attacco.

- Confini sicuri: I confini tra i segmenti devono essere ben definiti e protetti per evitare accessi non autorizzati. Per monitorare e controllare il flusso di traffico tra i segmenti, è necessario implementare forti controlli di accesso, come firewall e sistemi di rilevamento delle intrusioni.

- Monitoraggio e registrazione: È necessario predisporre meccanismi completi di monitoraggio e registrazione per rilevare e tracciare qualsiasi attività sospetta all’interno di ciascun segmento. Ciò consente di identificare tempestivamente i potenziali incidenti di sicurezza e di intraprendere le azioni appropriate per ridurli.

8 best practice di segmentazione della rete

L’implementazione della segmentazione della rete richiede un’attenta pianificazione ed esecuzione. Ti presentiamo otto best practice e alcune tecnologie utili da considerare nel completare la progettazione e la strategia di segmentazione della rete.

1. Identifica le risorse fondamentali

Inizia identificando le risorse importanti all’interno della tua organizzazione. Questi potrebbero includere dati sensibili, proprietà intellettuale o sistemi fondamentali per le tue attività. Comprendere il valore e l’importanza di queste risorse ti aiuterà a determinare il livello di segmentazione necessario per proteggerle e a garantire che le aree più sensibili e importanti siano protette per prime. Tale approccio non solo protegge le tue risorse chiave, ma ottimizza anche l’allocazione delle risorse per proteggere le aree ad alta priorità.

2. Esegui una valutazione del rischio

L’esecuzione di una valutazione approfondita dei rischi è fondamentale per identificare le potenziali vulnerabilità e le minacce esterne alla rete. Questa fase è importante per comprendere il panorama della sicurezza, identificare le lacune nelle difese e valutare il tempo e l’impegno necessari per migliorare la tua postura di sicurezza. Inoltre, ti aiuterà a concentrare i tuoi sforzi sulle aree di maggiore debolezza, senza trascurare i punti di vulnerabilità meno evidenti.

3. Definisci la policy di segmentazione della rete

La creazione di una policy e di linee guida chiare e concise per la segmentazione della rete è fondamentale per il successo del progetto di segmentazione della rete. Tale policy dovrebbero:

- Delineare i criteri di segmentazione della rete, per reparto, funzione o sensibilità dei dati.

- Allinearsi agli obiettivi di sicurezza generali, garantendo un approccio unificato e strategico alla sicurezza della rete.

- Facilitare un’implementazione strutturata che soddisfi obiettivi e finalità specifiche in momenti precisi.

4. Utilizza VLAN e sottoreti

Usa VLAN e sottoreti per separare logicamente le parti della rete. Le VLAN possono assegnare la priorità a determinati tipi di traffico rispetto ad altri, garantendo prestazioni ottimali per le applicazioni importanti. È possibile assegnare VLAN o sottoreti specifiche a diversi segmenti per controllare l’accesso e la comunicazione tra gruppi. Questa separazione logica è fondamentale per ridurre al minimo il rischio di accesso non autorizzato e garantire un funzionamento efficiente della rete.

5. Implementa liste di controllo degli accessi (ACL)

Le liste di controllo degli accessi (ACL) sono essenziali per gestire e controllare il flusso di traffico tra i segmenti di rete. Consentono agli amministratori di specificare le regole che disciplinano i tipi di traffico consentiti o negati, assicurando che tra i segmenti avvengano solo comunicazioni autorizzate.

Verifica e aggiorna regolarmente le ACL per mantenerle efficaci e garantire l’adattamento a qualsiasi modifica dei requisiti di rete o di sicurezza. Questo adeguamento continuo è fondamentale per preservare un ambiente di rete sicuro e funzionale.

6. Implementa i firewall

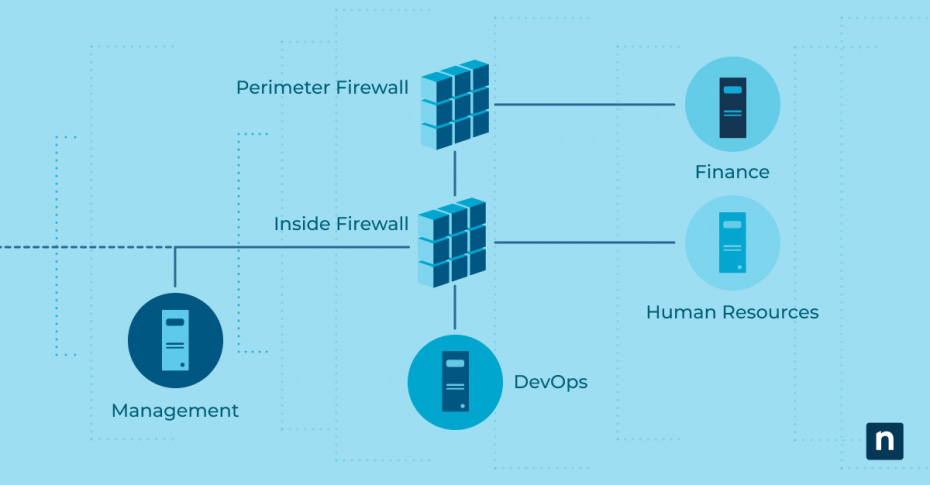

I firewall fungono da guardiani per monitorare e controllare in modo accurato il traffico tra i segmenti di rete, scoprendo schemi sospetti e offrendo un ulteriore livello di sicurezza. L’implementazione di firewall perimetrali e interni con criteri di sicurezza dettagliati e segmentazione basata su protocolli o applicazioni crea un approccio alla sicurezza a più livelli.

I firewall possono anche essere utilizzati per creare zone demilitarizzate, isolando i server rivolti al pubblico dalla rete interna. In questo modo si potenziano notevolmente i meccanismi di difesa contro le minacce esterne e interne.

7. Considera la micro-segmentazione

La micro-segmentazione è una strategia di cybersecurity che va oltre la tradizionale progettazione della segmentazione della rete per creare zone sicure altamente specifiche all’interno di data center e ambienti cloud. Suddividendo i segmenti di rete in sotto-segmenti più piccoli e granulari, o addirittura segmentando per singoli carichi di lavoro, la micro-segmentazione consente un controllo più preciso del traffico e policy di sicurezza più personalizzate.

Inoltre, consente di definire i criteri di sicurezza in base alle esigenze specifiche di ciascun carico di lavoro, indipendentemente dalla sua posizione nel cloud o locale. Questa flessibilità è fondamentale per gli ambienti ibridi e multi-cloud.

8. Esegui test e aggiornamenti regolari

La segmentazione della rete non è uno sforzo una tantum, ma un processo continuo che richiede un monitoraggio, un test e un aggiornamento regolari per rimanere efficace. Esegui periodicamente test di penetrazione e valutazioni delle vulnerabilità per identificare i punti deboli o le lacune della tua strategia di segmentazione e regolati di conseguenza.

Inoltre, mantieni aggiornati i criteri e i controlli di segmentazione in modo da poter contrastare efficacemente l’evoluzione delle minacce e adattarti alle modifiche dell’infrastruttura di rete. Questa costante diligenza garantisce l’efficacia e la resilienza a lungo termine della tua strategia di segmentazione della rete.

Vantaggi dell’implementazione delle best practice di segmentazione della rete

La segmentazione della rete è una strategia essenziale nella moderna cybersecurity, che offre un approccio sfaccettato alla protezione delle risorse digitali dell’organizzazione. Implementando le best practice di segmentazione della rete, si possono ottenere diversi vantaggi in termini di sicurezza, conformità ed efficienza operativa.

- Maggiore sicurezza: La segmentazione della rete riduce significativamente il rischio di spostamenti laterali, contenendo le minacce all’interno di segmenti specifici. Tale contenimento impedisce agli aggressori di muoversi liberamente attraverso la rete, riducendo al minimo i danni potenziali di un incidente di sicurezza.

- Miglioramento della conformità: Le best practice di segmentazione della rete aiutano l’organizzazione a rispettare i vari standard normativi isolando i dati e i sistemi sensibili. Semplifica il processo di dimostrazione della conformità e riduce la portata di audit e valutazioni.

- Resilienza operativa: In caso di incidente di sicurezza, la segmentazione della rete consente di isolare e contenere l’impatto, riducendo al minimo i tempi di inattività e le interruzioni delle operazioni importanti. Questa resilienza garantisce che, anche se un segmento viene compromesso, il resto della rete rimanga funzionante.

Considerazioni finali

Le best practice di segmentazione della rete sono una misura di sicurezza indispensabile che la tua organizzazione deve implementare per proteggere le tue informazioni sensibili. Seguendo i principi chiave e le best practice descritte in questo articolo, è possibile migliorare la propria posizione di sicurezza e ridurre al minimo l’impatto potenziale degli incidenti di sicurezza.

Stai cercando un supporto per ottimizzare, gestire e monitorare la sicurezza della rete? Le funzionalità di monitoraggio e di avviso di NinjaOne consentono di affrontare in modo proattivo qualsiasi anomalia, violazione della sicurezza o problema di prestazioni attraverso un’interfaccia di facile utilizzo.

Programma una demo o inizia la tua prova gratuita di 14 giorni qui.