Non c’è dubbio che il patching sia un lavoro noioso. Tuttavia, l’articolo di CNP technologies sull’importanza del patching sottolinea che “il 74% delle aziende afferma di non riuscire a eseguire patch abbastanza velocemente perché il tempo medio di esecuzione è di 102 giorni”. La comprensione del ciclo di vita del patch management è il primo passo che le aziende compiono per ottimizzare i processi di patch e creare un ambiente IT più sicuro.

Differenze tra gestione delle vulnerabilità e patch management

La gestione delle vulnerabilità e il patch management sono processi simili, ma non sono la stessa cosa. TechTarget chiarisce che ci sono molte differenze fondamentali tra il patch management e la gestione delle vulnerabilità, anche se i due termini sono spesso usati in modo intercambiabile.

La gestione delle vulnerabilità è il processo di identificazione, analisi, segnalazione e correzione delle minacce alla sicurezza informatica, mentre la gestione delle patch è il processo di creazione e applicazione delle patch per correggere i difetti o aggiornare un prodotto o un servizio con nuove funzionalità.

Perché il ciclo di vita del patch management è importante?

Quando un’organizzazione ha una chiara comprensione del ciclo di vita della gestione delle patch, il team IT è in grado di migliorare ogni fase per ottenere prestazioni ottimali. Inoltre, seguire un ciclo di vita della gestione delle patch passo dopo passo consente alle organizzazioni di sfruttare i numerosi benefici di una gestione efficace delle patch.

5 sfide del patch management

Un processo di patch management passo dopo passo può aiutare a risolvere i fastidiosi problemi di gestione delle patch che ostacolano il vostro reparto IT. Secondo Scappman, ci sono cinque problemi comuni di gestione delle patch che oggi affliggono le aziende.

1) Tempo

Uno studio sulla gestione delle patch del 2021 di Ivanti afferma che il 71% dei professionisti dell’IT e della cybersecurity ritiene che il patching sia troppo complesso e richieda molto tempo. Per rendere il patching un processo più efficiente, i professionisti IT mirano a snellire e automatizzare il più possibile le operazioni.

2) Inventario IT

Troppo spesso i team IT non dispongono di un inventario IT completo a cui fare riferimento per le patch. Ecco perché è importante completare un inventario delle risorse IT.

3) Rischi irrisolti

Poiché il processo di patching si concentra sulla correzione delle vulnerabilità più problematiche e sulla conservazione delle altre per un secondo momento, il processo di patching spesso lascia irrisolte vulnerabilità e altri problemi. Ciò rende i sistemi vulnerabili agli attacchi, indebolendo la sicurezza e aumentando i rischi.

4) Fallimenti di patch

L’aggiornamento del software è rischioso e le mancate patch possono causare numerosi problemi a un’organizzazione. Le statistiche di Heimdal Security sulle patch mostrano che “il 72% dei manager ha paura di applicare subito le patch di sicurezza perché potrebbero ‘rompere qualcosa’”.

5) Gestione delle vulnerabilità

Anche le organizzazioni con i migliori processi di patch e di gestione delle vulnerabilità si imbattono in vulnerabilità. Sfortunatamente, le patch sono un gioco di recupero, per cui non appena un team IT applica una patch a una vulnerabilità, potrebbe saltarne fuori un’altra in qualsiasi momento.

10 fasi del ciclo di vita del patch management

Un ciclo di vita completo di patch managementmostra l’intero processo di patch management. Sebbene questo elenco mostri tutte le fasi separatamente, alcune organizzazioni scelgono di combinare insieme alcune fasi. Un ciclo di vita completo del patch management comprende queste 10 fasi:

Fase 1: Identificazione

Prima di implementare un processo di patch management, un’organizzazione ha bisogno di un inventario di rete, che identifichi tutte le risorse IT presenti in una rete. Per creare un inventario di rete completo, un team dovrà condurre un’ispezione approfondita della rete utilizzando un software di valutazione della rete.

Fase 2: Prioritizzare

Dopo aver condotto una valutazione della rete e aver compreso l’ambiente IT attuale, un team può prioritizzare le vulnerabilità e le minacce scoperte durante l’ispezione. Categorizzare gli utenti e/o i sistemi in base al rischio e alla priorità per creare politiche di patch più mirate nei passaggi seguenti.

Fase 3: Politiche

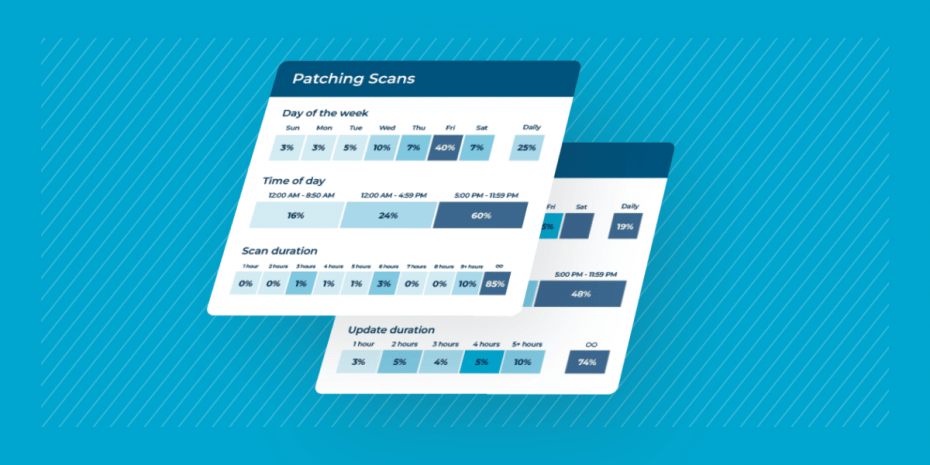

Dopo aver categorizzato effettivamente gli utenti e/o i sistemi, un’organizzazione può ora creare politiche di patch management. La creazione di una politica di patching efficace e scalabile è un processo semplice e diretto che consente agli utenti di impostare e gestire i requisiti di patching con facilità. Questi requisiti di patch, o criteri, determinano a cosa si deve applicare una patch, quando e in quali condizioni.

Fase 4: Monitoraggio

In questa fase, un team è alla ricerca di nuove patch e vulnerabilità da parte dei fornitori. Di solito, le organizzazioni impostano un sistema per ricevere notifiche sulle patch e sugli aggiornamenti delle vulnerabilità in arrivo dai fornitori, invece di tenerne traccia manualmente.

Fase 5: Test

Per testare le patch, un team IT di solito utilizza un ambiente di test che consente di individuare problemi imprevisti prima del rilascio delle patch. Prima di passare alla fase successiva del ciclo di vita delle patch, un’organizzazione deve assicurarsi che le patch vengano distribuite con successo nell’ambiente di test e che funzionino come dovrebbero.

Fase 6: Modifiche

La documentazione è noiosa, ma è necessaria per mantenere coordinati l’intero team IT e gli altri membri di un’organizzazione. Annotare tutte le modifiche che stanno per essere apportate con le patch prima della distribuzione.

Fase 7: Distribuzione

Ora è il momento di distribuire le patch in conformità con le politiche di patch management stabilite nella terza fase. Questa fase determinerà se le patch hanno avuto successo o se è necessario apportare modifiche.

Fase 8: Verifica

Le patch in sospeso o non riuscite possono talvolta verificarsi dopo la distribuzione. Monitorare attentamente questi problemi per individuare eventuali incompatibilità o problemi di prestazioni e, se necessario, informare gli utenti finali dei problemi e delle soluzioni future.

Fase 9: Rapporto

Un rapporto sulla conformità delle patch consente ai dirigenti e agli altri reparti di ottenere informazioni sull’infrastruttura IT attuale e sull’impatto delle patch. Idealmente, un rapporto sulla conformità delle patch dovrebbe essere generato ogni mese.

Fase 10: Ripetere

La fase finale del ciclo di vita del patch management consiste nel rivedere, aggiornare e ripetere le fasi da uno a nove. In questo modo le informazioni saranno sempre aggiornate e precise, consentendo al team IT di perfezionare e ottimizzare tutti i processi di patch management.

Superare le sfide del patching con NinjaOne

Uno dei modi migliori per superare le sfide del patching è automatizzare i processi con il software di patch management di NinjaOne. Con la soluzione di patching di NinjaOne, potete automatizzare i processi, rimediare alle vulnerabilità e ottenere informazioni sull’intero portafoglio IT da un unico pannello. Registratevi per la prova gratuita per iniziare a ottimizzare ogni fase del vostro processo di patch management.