Sviluppato da Microsoft, PowerShell è diventato uno standard moderno per l’amministrazione, lo scripting e l’automazione in ambiente Windows. Combinando un’interfaccia a riga di comando con un linguaggio di scripting, PowerShell ha trasformato le modalità di gestione in Windows.

Basato sul framework .NET, PowerShell si integra perfettamente con le tecnologie Microsoft utilizzando brevi comandi, o cmdlet, per interagire con i componenti del sistema, manipolare i dati e automatizzare le funzioni amministrative. Questo approccio basato su script consente agli utenti di semplificare le attività, migliorare l’efficienza e automatizzare le attività più comuni. PowerShell supporta anche la gestione degli eventi, la pianificazione delle attività e la gestione remota, offrendo una soluzione completa per gli amministratori IT, i professionisti della sicurezza informatica e gli esperti di scripting.

Questa guida si concentra sui criteri di esecuzione di PowerShell, spiegandone l’importanza, il funzionamento, la gestione, l’impatto che hanno sulla sicurezza del sistema e le best practice a essi correlate. L’obiettivo è quello di far comprendere come questi criteri di esecuzione permettano di eseguire efficacemente gli script e ottimizzino la sicurezza del sistema in ambienti Windows.

Cosa sono i criteri di esecuzione di PowerShell?

I criteri di esecuzione di PowerShell fungono da meccanismo di salvaguardia negli ambienti Windows, determinando il livello di fiducia assegnato agli script prima della loro esecuzione. Questi criteri mirano a trovare un equilibrio tra la possibilità di eseguire script per scopi legittimi e la riduzione dei potenziali rischi di sicurezza associati. Aderendo a un criterio di esecuzione, gli amministratori possono progettare un ambiente di scripting coerente e sicuro, riducendo le possibilità che script dannosi compromettano i loro sistemi.

I tipi di criteri di esecuzione disponibili sono i seguenti:

- AllSigned: Con questo criterio, tutti gli script, compresi quelli creati localmente, devono essere firmati digitalmente da una fonte affidabile per poter essere eseguiti. Questo approccio garantisce che solo gli script autorizzati possano essere eseguiti, ma comporta il rischio di eseguire script dannosi che sono stati comunque firmati.

- Bypass: Questo criterio consente l’esecuzione di qualsiasi script senza limitazioni. Questo criterio deve essere usato con estrema cautela, se non altro perché può potenzialmente esporre i sistemi a rischi di sicurezza, dato che consente l’esecuzione di script non firmati e non verificati.

- Default: Con questo tipo di criterio, viene impostata l’esecuzione predefinita. Per impostazione predefinita, il criterio di esecuzione è “restricted” per i client Windows e “RemoteSigned” per i server Windows. Di seguito vengono illustrati entrambi i tipi di criteri di esecuzione.

- RemoteSigned: Questo criterio richiede che gli script scaricati da Internet siano firmati digitalmente per l’esecuzione e siano consentiti. Gli script creati localmente possono essere eseguiti senza firma digitale. Questo criterio secondo molti garantisce un equilibrio concreto tra usabilità e sicurezza.

- Restricted: Questo criterio è il più sicuro tra quelli disponibili. Blocca l’esecuzione di tutti gli script, creati o scaricati localmente, e di tutti i file di script. Tuttavia, non impedisce di eseguire i singoli comandi nell’ambiente PowerShell.

- Undefined: Questo criterio viene utilizzato quando non è stato impostato esplicitamente alcun criterio di esecuzione. Consente agli utenti di eseguire script e offre flessibilità, ma è consigliabile selezionare un criterio specifico per garantire il controllo e migliorare la sicurezza. Se il criterio è impostato come Undefined in tutti i campi di applicazione, verranno impostate automaticamente le restrizioni predefinite.

- Unrestricted: Questo criterio permette l’esecuzione illimitata di script, consentendo di eseguire script sia locali che provenienti da Internet senza alcuna restrizione. Sebbene sia comodo per lo sviluppo e i test, non dovrebbe essere utilizzato in ambienti di produzione a causa dei notevoli rischi per la sicurezza che comporta.

La comprensione di questi criteri di esecuzione consente agli amministratori e ai professionisti della sicurezza di adottare l’approccio più adatto ai requisiti di sicurezza dei loro sistemi.

Nelle sezioni successive verranno analizzate la gestione, le best practice e le conseguenze dell’utilizzo dei criteri di esecuzione di PowerShell.

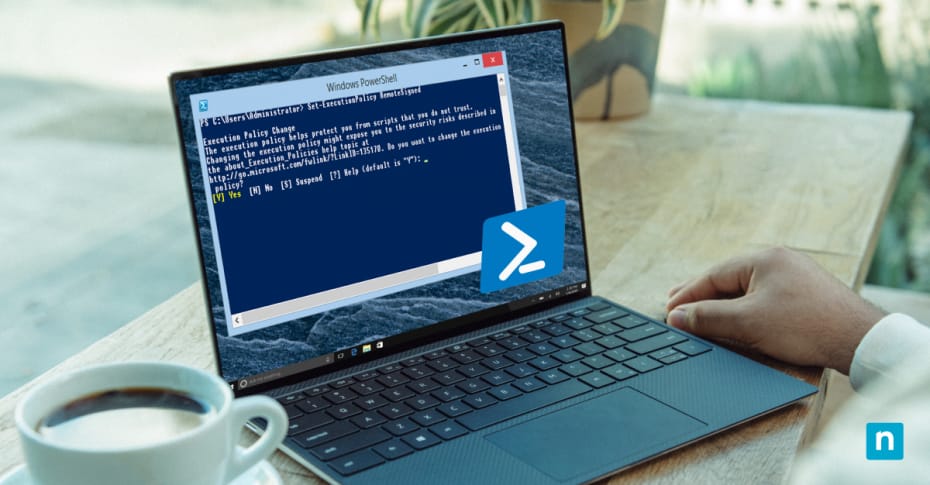

Gestione dei criteri di esecuzione di PowerShell

L’impostazione e la modifica dei criteri di esecuzione di PowerShell è fondamentale per creare un ambiente di scripting sicuro. Gli amministratori possono utilizzare il cmdlet Set-ExecutionPolicy per configurare questi criteri. Comprendendo i potenziali rischi e i benefici delle diverse configurazioni dei criteri, gli amministratori possono prendere decisioni consapevoli e in linea con i loro obiettivi di sicurezza.

La prima considerazione riguarda il campo di applicazione del criterio di esecuzione, che può essere uno dei seguenti:

- MachinePolicy: Questo campo di applicazione è impostato dai criteri di gruppo (group policy) e vede il criterio di esecuzione applicato a tutti gli utenti e i processi di un computer, garantendo l’uniformità in tutto il sistema. I criteri dell’utente locale possono essere sovrascritti da questo criterio.

- UserPolicy: Questo campo di applicazione è impostato da criteri di gruppo e applica il criterio di esecuzione per gli utenti di una macchina specifica. È particolarmente utile per mantenere un ambiente di scripting coerente per tutti gli utenti.

- Processo: In questo campo di applicazione, i criteri di esecuzione sono definiti solo per la sessione PowerShell corrente. Consente un controllo più granulare sull’esecuzione degli script in base a esigenze specifiche.

- CurrentUser: Questo campo di applicazione utilizza il criterio di esecuzione per la sessione corrente dell’utente. Non richiede alcuna elevazione dei privilegi.

- LocalMachine: Questo è il campo di applicazione predefinito e l’assegnazione di un criterio qui ha un impatto su tutti gli utenti di un determinato computer. Se esiste un criterio utente, avrà la precedenza rispetto a questo campo di applicazione.

Le modifiche ai criteri di esecuzione hanno un impatto diretto sulla sicurezza del sistema e sull’esecuzione degli script. Un criterio più restrittivo, come “Restricted” o “AllSigned”, aumenta la sicurezza riducendo il rischio di esecuzione di script non autorizzati o dannosi. Tuttavia, ciò potrebbe rendere necessari ulteriori passaggi, come la firma degli script, che possono comportare un sovraccarico di lavoro amministrativo.

Un criterio più permissivo, come “Unrestricted” o “Bypass”, semplifica l’esecuzione degli script rimuovendo le barriere, ma potrebbe esporre il sistema a rischi di sicurezza. L’adozione di questi ultimi criteri deve avvenire con cautela e deve essere impiegata solo in ambienti controllati per periodi di tempo limitati o durante le fasi di sviluppo e di test. Gli amministratori devono tenere in considerazione i requisiti di sicurezza dell’organizzazione e le esigenze specifiche degli utenti quando scelgono e modificano i criteri di esecuzione. Il giusto equilibrio tra sicurezza e funzionalità garantisce la sicurezza dell’ambiente di scripting PowerShell.

Nelle sezioni seguenti verranno analizzate le best practice associate ai criteri di esecuzione di PowerShell, i problemi comuni che si incontrano durante la loro gestione, e il loro allineamento con le linee guida dell’organizzazione in materia di sicurezza. Questi approfondimenti permetteranno agli amministratori e ai professionisti della sicurezza di prendere decisioni consapevoli per ottenere un ambiente di scripting sicuro ed efficiente.

Best practice per i criteri di esecuzione di PowerShell

Quando si sceglie un criterio di esecuzione di PowerShell per ambienti diversi, è bene tenere in considerazione la natura degli script che verranno eseguiti, il livello di sicurezza richiesto e il ruolo degli utenti. Per esempio:

- Ambiente di produzione: In un ambiente di produzione, è prudente adottare un criterio più restrittivo come “AllSigned” o “RemoteSigned”. Questo garantisce che gli script siano firmati e autenticati prima dell’esecuzione e riduce il rischio legato all’uso di codice non autorizzato o dannoso.

- Ambiente di sviluppo: In un ambiente di sviluppo, è possibile utilizzare un criterio più flessibile come “Bypass” o “Unrestricted” per facilitare i test e la risoluzione dei problemi. Tuttavia, questi criteri non devono essere trasferiti agli ambienti di produzione.

Come gestire e modificare i criteri in modo sicuro

Per gli amministratori IT, i professionisti della sicurezza informatica e le persone coinvolte nell’amministrazione di Windows e nello scripting PowerShell, è fondamentale capire come gestire in modo sicuro questi criteri.

Le best practice per la gestione e la modifica dei criteri di esecuzione di PowerShell includono:

- Documentare i criteri di esecuzione: Assicurati che gli amministratori e gli utenti comprendano le conseguenze dell’applicazione dei diversi criteri di esecuzione. Crea una documentazione chiara che illustri quali criteri sono appropriati per scenari specifici.

- Rendi obbligatoria la firma degli script: Per i criteri più restrittivi, come “AllSigned” e “RemoteSigned”, rendi obbligatoria la pratica di firmare gli script con firme digitali. Questo aggiunge un ulteriore livello di sicurezza, garantendo l’autenticità degli script.

- Selezionare il campo di applicazione meno permissivo: Determina il campo di applicazione appropriato per l’impostazione dei criteri di esecuzione. Tieni presente l’impatto sugli utenti e sui processi all’interno dei diversi campi di applicazione, nonché l’impatto sulla sicurezza del sistema e l’allineamento con i criteri di sicurezza. La scelta del criterio che offre il minor privilegio possibile pur fornendo la funzione richiesta è, in questo caso, la best practice.

- Revisionare i criteri: Ricontrolla e verifica regolarmente i criteri di esecuzione in tutto l’ambiente. Assicurati che i criteri rimangano in linea con i requisiti di sicurezza e le linee guida organizzative.

Problemi frequenti e soluzioni

L’impostazione dei criteri di esecuzione di PowerShell può spesso portare a problemi di impatto sugli script e sulle operazioni di sistema. Alcuni problemi comuni includono:

- Accesso negato: Gli utenti potrebbero riscontrare errori di “Accesso negato” quando cercano di modificare i criteri di esecuzione, a causa della mancanza di privilegi amministrativi.

- Script bloccati: Criteri più restrittivi come “AllSigned” possono impedire l’esecuzione di script non firmati o firmati in modo improprio, causando frustrazione agli utenti.

- Script non attendibili: Gli script provenienti da Internet potrebbero essere bloccati da criteri come “RemoteSigned”, anche se sono sicuri e legittimi.

Per risolvere questi problemi e garantire l’esecuzione corretta dello script, segui questi passaggi di troubleshooting:

- Elevare i privilegi: Assicurati di avere privilegi amministrativi quando modifichi i criteri di esecuzione. Esegui PowerShell con diritti amministrativi cliccando con il pulsante destro del mouse e selezionando “Esegui come amministratore”

- Firma dello script: Quando si utilizzano criteri come “AllSigned”, assicurati che gli script siano firmati correttamente utilizzando firme digitali valide. In questo modo si evitano falsi errori di “Accesso negato”.

- Fonti affidabili: Per i criteri “AllSigned” e “RemoteSigned”, autorizza i publisher degli script importando i loro certificati nell’archivio certificati.

- Sbloccare i file: Se un file di script è stato scaricato da Internet ed è bloccato, sbloccalo utilizzando il cmdlet ‘Unblock-File’.

- Verificare la presenza di problemi relativi al campo di applicazione: Tieni presente il campo di applicazione del criterio di esecuzione. In caso di problemi, assicurati che il criterio sia impostato sul livello appropriato per il campo di applicazione.

- Controllare le restrizioni dei criteri di gruppo (group policy): Negli ambienti di dominio, i criteri di gruppo possono applicare criteri di esecuzione specifici. Verifica le impostazioni dei criteri di gruppo applicate al sistema e la loro posizione.

- Utilizzare PowerShell remoting: In caso di criteri “Restricted” o “AllSigned” che bloccano l’esecuzione locale, utilizza PowerShell remoting per eseguire gli script sui sistemi remoti.

- Controllare il software di sicurezza: Alcuni software di sicurezza possono interferire con l’esecuzione degli script. Disattivali temporaneamente o modifica le loro impostazioni per individuare e risolvere il problema.

- Verificare la presenza di conflitti: Tieni sempre in considerazione i potenziali conflitti tra le impostazioni locali e quelle dei criteri di gruppo. Assicurati che ci sia coerenza nell’applicazione dei criteri di esecuzione.

Come sempre, fare dei tentativi per escludere alcune cause dovrebbe aiutarti a capire la causa di un problema. Se uno script che non veniva eseguito inizia invece a funzionare con diritti elevati, dovrai approfondire la questione dei permessi. Se funziona con un bypass dei criteri, controlla le restrizioni della macchina, e così via. Affrontando questi problemi comuni e seguendo le fasi di troubleshooting descritte sopra, gli amministratori e i professionisti possono gestire efficacemente i criteri di esecuzione di PowerShell, evitando blocchi nell’esecuzione degli script e mantenendo un ambiente di scripting sicuro.

Allineamento alle linee guida di sicurezza dell’organizzazione

L’allineamento dei criteri di esecuzione di Windows PowerShell alle linee guida di sicurezza dell’organizzazione è fondamentale per mantenere un ambiente di scripting sicuro e controllato. Spesso le organizzazioni hanno requisiti e criteri di sicurezza specifici che impongono regole sul modo in cui gli script dovranno essere eseguiti. Allineando i criteri di esecuzione a queste linee guida, le organizzazioni possono garantire la coerenza, ridurre i rischi e migliorare la sicurezza generale.

L’importanza degli audit periodici e della revisione dei criteri

Audit e revisioni regolari dei criteri assicurano che i criteri di esecuzione rimangano efficaci e aggiornati. Con l’evolversi delle esigenze organizzative e delle minacce alla sicurezza, i criteri di esecuzione potrebbero dover essere modificati.

La conduzione di revisioni periodiche consente alle organizzazioni di:

- Adattarsi a un panorama di minacce in continua evoluzione: Il panorama della sicurezza informatica è dinamico. Le revisioni periodiche dei criteri aiutano le organizzazioni a tenere sotto controllo le nuove minacce e ad adeguare i criteri di conseguenza.

- Valutare l’efficacia dei criteri: Le organizzazioni possono valutare se gli attuali criteri di esecuzione stanno efficacemente riducendo i rischi o se sono necessarie modifiche.

- Garantire la conformità: I requisiti di conformità possono cambiare nel tempo. Le revisioni periodiche aiutano a garantire che i criteri di esecuzione siano in linea con gli standard di conformità attuali.

- Identificare i conflitti relativi ai criteri: In ambienti complessi, possono verificarsi conflitti relativi ai criteri o effetti collaterali non voluti. Gli audit periodici aiutano a identificare e risolvere questi problemi.

- Mantenere la coerenza: Nel corso del tempo, potrebbero essere introdotti nuovi script e utenti. Gli audit aiutano a garantire che i criteri di esecuzione siano applicati in modo coerente in tutta l’organizzazione.

- Ridurre i rischi relativi agli script non autorizzati: Le revisioni regolari possono aiutare a identificare e gestire gli script non autorizzati o dannosi che possono essere presenti nella linea di produzione senza essere stati rilevati in precedenza.

Con una strategia di criteri di esecuzione ben definita e applicata in modo coerente, le organizzazioni possono sfruttare la potenza dello scripting di PowerShell mantenendo una solida sicurezza.

Criteri di esecuzione di PowerShell: Un pilastro fondamentale della sicurezza del sistema

L’uso ponderato dei criteri di esecuzione di PowerShell è un pilastro fondamentale della sicurezza del sistema e dell’amministrazione efficace di Windows. Questi criteri fungono da gatekeeper per l’esecuzione degli script e agiscono come protezioni, per assicurare che solo gli script autorizzati e affidabili vengano eseguiti all’interno di un ambiente. Stabilendo dei limiti all’esecuzione degli script, le organizzazioni possono limitare il potenziale di compromissione dei loro sistemi da parte di codice prodotto da criminali informatici o generato in modo accidentale. La gamma di criteri di esecuzione disponibili, ciascuno progettato per una specifica situazione d’uso nell’ambito della sicurezza, è una dimostrazione del livello di controllo granulare che gli amministratori hanno sulle modalità di esecuzione degli script.

I criteri di esecuzione di PowerShell vanno oltre le regole e le impostazioni di configurazione; rappresentano un impegno verso l’ottenimento di operazioni IT coerenti e sicure. Rispettando le best practice dei criteri di esecuzione di PowerShell di cui abbiamo parlato, sarai sulla buona strada per ottenere un ambiente Windows sicuro, efficiente e resiliente.