Il patching del software è l’importante processo di distribuzione degli aggiornamenti. Questi aggiornamenti vengono spesso pubblicati per risolvere vulnerabilità di sicurezza ed exploit che potrebbero portare a un attacco informatico. In effetti, molti cyberattacchi di alto profilo avrebbero potuto essere ridotti al minimo o evitati del tutto se non fosse stato per un software non patchato, motivo per cui la gestione delle patch è una parte fondamentale delle best practice di cybersicurezza e della compliance.

Con l’introduzione delle normative sulla cybersicurezza, vengono creati nuovi standard per la gestione delle patch. Ciò significa che gli utenti finali e i professionisti IT dovranno rivedere seriamente le proprie pratiche di patch, non solo per rimanere conformi, ma anche per la propria sicurezza.

Questo articolo tratterà i seguenti argomenti:

- Che cos’è la conformità delle patch?

- Come si fa a non rispettare la conformità delle patch?

- Che cos’è la gestione delle patch?

- Suggerimenti per soddisfare la conformità delle patch software

- Strumenti software per la conformità delle patch

Che cos’è la conformità delle patch?

Una verifica della conformità delle patch esaminerà quanti dispositivi della rete sono conformi, ovvero i computer che sono stati patchati con successo e i cui aggiornamenti sono aggiornati per proteggerli dalle minacce. Anche la conformità alle patch è un concetto ampio, che non si applica solo alle macchine, ma anche alle misure utilizzate da un’organizzazione per rilevare e installare nuove patch, al grado di conoscenza dei propri endpoint (dispositivi) e alla frequenza con cui si assicura che tutti i software e gli hardware siano aggiornati.

Ci sono molte variabili che possono influenzare il successo dell’implementazione delle patch, soprattutto negli ambienti IT più grandi con molti dispositivi. Fortunatamente esistono diverse soluzioni che le organizzazioni possono utilizzare per assicurarsi che le patch siano corrette e che tutti i dispositivi e i sistemi siano conformi.

Nel tentativo di salvaguardare i dati e la privacy, diverse istituzioni e agenzie governative hanno sviluppato standard di sicurezza informatica (e sicuramente ne arriveranno altri). All’interno di questi framework, la conformità delle patch è sempre richiesta, a testimonianza della sua importanza nel quadro generale della cybersicurezza. Alcuni degli standard di conformità più importanti includono:

- PCI (Payment Card Industry Data Security Standard): Queste norme di sicurezza regolano gli standard tecnici e operativi che le aziende devono utilizzare per proteggere i dati delle carte di credito dei loro clienti.

- HIPAA (Health Insurance Portability and Accountability Act): Questi standard di sicurezza e privacy si applicano alle aziende sanitarie e contribuiscono a impedire che i dati dei pazienti vengano divulgati, rubati o manomessi.

- GDPR (Regolamento generale sulla protezione dei dati): Questo regolamento dell’UE è stato concepito per proteggere i dati e la privacy dei cittadini e include un rigido protocollo di patch come parte dei suoi standard di sicurezza.

Come si fa a non rispettare la conformità delle patch?

La conformità delle patch può essere un’idea difficile da definire, in quanto possono esserci molte differenze tra gli ambienti IT, i casi d’uso e i settori industriali. Per alcune organizzazioni, l’idea di gestione delle patch significa semplicemente creare un protocollo di patch interno, assegnare la responsabilità del compito a qualcuno dell’IT e (si spera) mantenere aggiornati tempestivamente tutti i dispositivi e le applicazioni.

Purtroppo questo non è sufficiente per definire un’azienda come “conforme alle patch”. Altri standard di conformità come PCI-DSS, HIPAA, NIST e GDPR aggiungono altri importanti requisiti al problema generale e molti settori non possono ignorarli.

Ci sono anche esigenze interne e sfide situazionali da considerare. Il motivo principale per cui i professionisti IT ritardano le patch o gli aggiornamenti di sistema è la legacy, e questo può essere un ostacolo difficile da superare. Quando un software aziendale esce dal ciclo di vita del supporto, non ha più diritto a ulteriori aggiornamenti o patch, nemmeno per le vulnerabilità di sicurezza. In questo modo l’azienda si trova a dover scegliere tra l’esecuzione di un software non aggiornato e privo di patch e l’aggiornamento o il passaggio a un’applicazione supportata. Quest’ultima opzione non solo può essere proibitiva dal punto di vista dei costi, ma può avere un grave impatto negativo sul flusso di lavoro e sulla produttività.

Come si può notare, la conformità delle patch ha molte sfaccettature, tutte incentrate sulle vulnerabilità e sulla gestione degli aggiornamenti che le risolvono. Gli standard di conformità come HIPAA, PCI, GLBA e FERPA sono stati stabiliti per definire le linee guida da seguire per le organizzazioni.

Quali sono le sfide della gestione delle patch?

Nonostante l’importanza delle patch, alcune organizzazioni scelgono di rinunciare agli aggiornamenti del software di sistema. Come già detto, potrebbero trovarsi in una situazione in cui il loro software non è più supportato e non riceveranno gli aggiornamenti di sicurezza necessari. Ci sono altre ragioni, naturalmente: le aziende più piccole potrebbero non avere i fondi per un aggiornamento completo del sistema operativo e gli aggiornamenti diffusi richiedono una ricerca e una pianificazione sostanziale in anticipo.

Forse la preoccupazione più grande a livello di leadership è il potenziale impatto degli aggiornamenti software sul flusso di lavoro operativo. È difficile preoccuparsi per il fatto che il mancato aggiornamento crei una minaccia significativa alla sicurezza informatica di un’organizzazione quando si devono affrontare tempi di inattività o ore di lavoro perse. Sebbene il potenziale impatto sul flusso di lavoro operativo possa sembrare una grande preoccupazione, in realtà si tratta di un inconveniente minore rispetto ai danni creati da una violazione dei dati o da un attacco ransomware.

Come assicurare la conformità delle patch

-

Aggiornamento del software di sistema

I motivi per cui le organizzazioni scelgono di non aggiornare il software di sistema possono essere diversi: dalla mancanza di risorse sufficienti, alla necessità di una notevole pianificazione e ricerca in anticipo, alla preoccupazione per l’impatto degli aggiornamenti del software sulle attività aziendali. Ma rispetto ai danni della violazione dei dati o degli attacchi ransomware, questi motivi appaiono come un inconveniente minore.

Il software che non viene aggiornato tempestivamente diventa suscettibile di molte vulnerabilità e finirà per diventare un bersaglio per i cyberattacchi.

È inoltre importante considerare che l’uso continuato di software non supportato non solo mette a rischio la conformità complessiva delle patch, ma probabilmente non sarà conforme a normative quali GDPR, HIPAA e PCI. Come regola generale, tutti i software e le applicazioni di terze parti devono essere aggiornati regolarmente per mantenere la conformità.

Quando si parla di gestione delle patch, l’individuazione e la correzione del software di sistema obsoleto non è l’unica sfida. Trovare e installare le patch è semplicemente il primo passo. È inoltre necessario confermare che vengano ricevute con successo da tutti gli endpoint e che non si creino problemi di compatibilità.

-

Salute del sistema

Le patch vengono spesso pubblicate con un livello di gravità associato che va da Basso a Critico. Sebbene a volte sia utilizzata per eseguire operazioni di triage delle patch in base alla priorità, è anche un mezzo per qualificare lo stato di salute generale del sistema. Il numero di patch necessarie per i vari livelli di gravità contribuisce a determinare questa valutazione:

I Sistemi in salute sono quelli che hanno installato tutti gli aggiornamenti e le patch correnti. I Sistemi vulnerabili hanno patch mancanti di livello di gravità basso o moderato. I Sistemi altamente vulnerabili hanno patch mancanti di livello di gravità critico e possono essere considerati in pericolo immediato da cyberattacchi, zero-days e altri exploit.

Questo sistema di categorizzazione della salute del sistema può essere utilizzato per creare una politica di patch e standard per misurare la salute complessiva dell’infrastruttura IT.

-

Gestione automatizzata delle patch

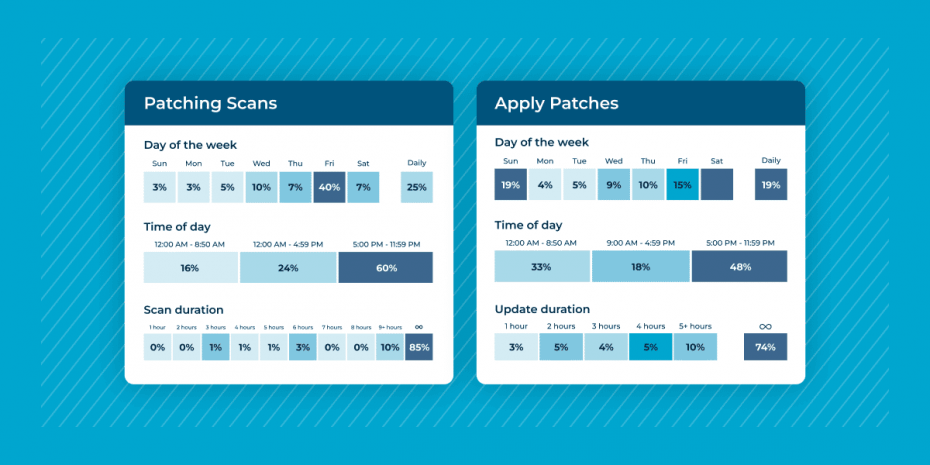

Come si è visto, la conformità delle patch richiede molti passaggi e questo lascia molto spazio all’errore umano o alle sviste. La potenza dell’automazione può intervenire e portare la gestione delle patch da un problema manuale a uno gestito da script e machine learning.

Gli strumenti di automazione delle patch, come NinjaOne, alleggeriscono l’onere scansionando i sistemi alla ricerca di patch mancanti, automatizzando la distribuzione degli aggiornamenti, assegnando le patch corrette ai sistemi che ne hanno bisogno e garantendo che le patch non creino problemi di compatibilità. Delegare tutto questo lavoro alla gestione automatizzata delle patch semplifica la pratica di mantenere la conformità delle patch e rimuove gran parte dei rischi associati.

-

Visibilità degli endpoint con rapporti di conformità

Come abbiamo detto in precedenza, il patching è solo una parte della questione della conformità. Un’organizzazione deve sempre avere visibilità su tutti i propri dispositivi per garantire che nessun computer rimanga senza patch. Sappiamo tutti che la mancanza di visibilità e di inventario degli endpoint può ostacolare il processo di messa a norma di tutti i dispositivi, quindi un inventario accurato di tutti i dispositivi e delle applicazioni di terze parti presenti in rete è essenziale.

Una volta creato l’inventario, è possibile implementare uno strumento di gestione automatizzata delle patch per prendere decisioni informate sulla conformità delle patch. I migliori strumenti di gestione delle patch generano automaticamente rapporti sulle patch che illustrano la conformità di tutti i dispositivi dell’ambiente IT monitorando lo stato delle patch di ciascuno.

Software di gestione delle patch

Gli strumenti di gestione delle patch analizzano l’ambiente IT per rilevare software/hardware e avvisare in merito agli aggiornamenti da eseguire. In genere, si ha la possibilità di agire su questi aggiornamenti manualmente o automaticamente. Nelle applicazioni aziendali più grandi, il personale IT di solito imposta gli aggiornamenti automatici in modo che vengano eseguiti su molti sistemi senza bisogno dell’intervento umano. In questo modo si liberano notevoli quantità di risorse del reparto IT, pur mantenendo l’organizzazione conforme.

Quando si tratta di casi d’uso di grandi dimensioni, è quasi impossibile tenere il passo con gli aggiornamenti del software senza l’aiuto di strumenti di gestione delle patch.

Conclusione

La conformità delle patch è un concetto ampio che può essere visto da molte angolazioni diverse. Anche se i singoli fattori possono variare, il concetto centrale di mantenere aggiornato un ambiente IT per evitare vulnerabilità di sicurezza rimane lo stesso.

L’idea centrale della conformità delle patch è in definitiva la gestione delle vulnerabilità, indipendentemente dal fatto che si tratti di FFIEC, GDRP, HIPAA o PCI-DSS. La presenza di un solido programma di gestione della conformità delle patch aiuterà a proteggere l’azienda e i dati, fornendo al contempo ai revisori ciò di cui hanno bisogno.

NinjaOne è una soluzione completa per la gestione delle patch che semplifica l’applicazione automatica delle patch a tutti gli endpoint Windows, Mac e Linux da un’unica console. Con la nostra soluzione, tu e il tuo team IT avrete una visione a 360 gradi di tutti gli endpoint, indipendentemente dal sistema operativo, oltre agli strumenti di automazione necessari per mantenerli sicuri.