La gestione delle vulnerabilità, parte della gestione del rischio IT, è il processo di identificazione, valutazione, attenuazione e rimedio continuo e proattivo delle vulnerabilità nell’ambiente IT dell’organizzazione.

L’obiettivo della gestione delle vulnerabilità è ridurre l’esposizione di un’organizzazione a possibili attacchi informatici da parte di attori delle minacce. Ciò significa anche tenersi aggiornati sulle nuove minacce emergenti e sulle vulnerabilità attuali.

🛑 La gestione delle patch è parte integrante di un efficace quadro di gestione delle vulnerabilità.

Differenza tra minaccia, vulnerabilità e rischio

Minaccia, vulnerabilità e rischio sono termini comunemente confusi nell’ambito della cybersecurity, ma ognuno di essi si riferisce a componenti diverse degli attacchi informatici.

Una minaccia è qualsiasi cosa nello spazio IT che possa danneggiare o distruggere un asset o interrompere la vita digitale. Una vulnerabilità è una debolezza o una lacuna riscontrata all’interno di un programma, un sistema o un processo che può essere sfruttata da una minaccia. Il rischio è la probabilità o il potenziale di perdita, danno o danneggiamento se una minaccia sfrutta con successo una vulnerabilità esistente.

Il rischio si verifica quando minacce e vulnerabilità si intersecano.

Il framework di gestione delle vulnerabilità

Un buon framework di gestione delle vulnerabilità comprende diversi componenti fondamentali del processo di gestione delle vulnerabilità, ognuno dei quali svolge un ruolo critico in diverse fasi del ciclo di vita della gestione delle vulnerabilità. La creazione di un efficace piano di gestione delle vulnerabilità può dare un notevole impulso a qualsiasi strategia di cybersecurity.

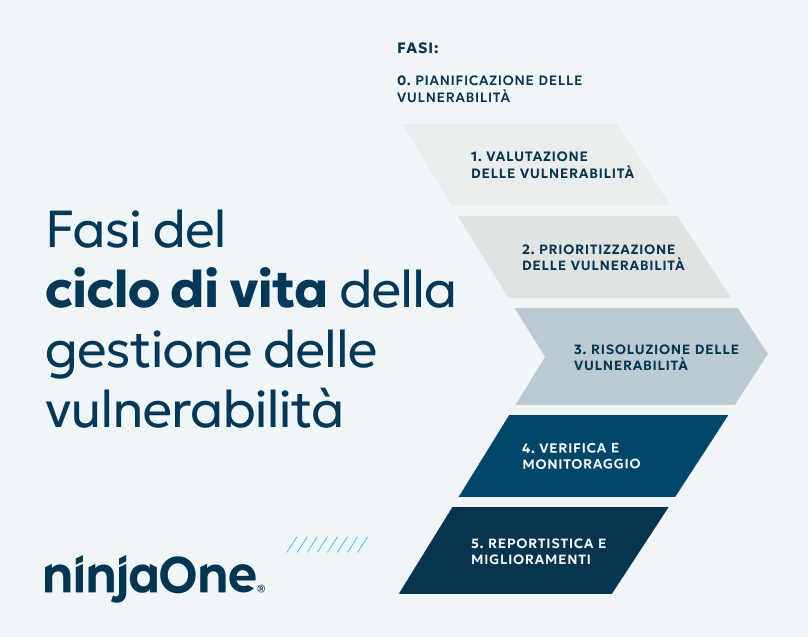

Un ciclo di vita tipico prevede cinque fasi:

0. Pianificazione delle vulnerabilità

In questa fase, insieme al tuo team IT, discuterai i dettagli del tuo processo di gestione delle vulnerabilità, compresi gli stakeholder che saranno coinvolti, le risorse necessarie per il tuo sistema di gestione delle vulnerabilità, il modo in cui assegnerai le priorità e risponderai alle vulnerabilità e le metriche per il successo.

Questa fase è stata denominata “0” perché non deve essere ripetuta prima di ogni ciclo. Detto ciò, è sempre consigliabile riesaminare regolarmente la pianificazione delle vulnerabilità per garantire che il tuo framework di gestione delle vulnerabilità rimanga efficace.

1. Valutazione delle vulnerabilità

Il ciclo di vita “formale” della gestione delle vulnerabilità inizia con una valutazione delle vulnerabilità, che comprende un inventario delle risorse di tutto l’hardware e il software della tua rete IT. Dopo aver identificato le tue risorse, puoi valutarne le vulnerabilità utilizzando scanner di vulnerabilità, pen test e informazioni sulle minacce esterne.

Individuazione e inventario delle risorse

Tutti i tipi di risorse IT comportano un rischio per la sicurezza dell’azienda. Tenere traccia di tutte queste risorse all’interno dell’organizzazione ti consente di conoscere meglio il livello di protezione di cui la tua organizzazione potrebbe avere bisogno e di avere maggiore visibilità sui vari problemi di sicurezza che potrebbero esistere.

Scanner di vulnerabilità

Gli scanner di vulnerabilità eseguono test su sistemi e reti, alla ricerca di punti deboli o falle comuni. Possono anche includere uno strumento di valutazione delle vulnerabilità per esaminare e analizzare qualsiasi vulnerabilità facilmente sfruttabile da un malintenzionato.

Gestione della configurazione

Il software di gestione della configurazione della sicurezza (SCM) garantisce che gli endpoint siano configurati in modo corretto e accurato per essere il più sicuri possibile. Gli strumenti SCM includono anche scanner di vulnerabilità e altre funzionalità che tengono traccia delle azioni di rimedio e generano report per la conformità a varie policy di sicurezza, come il GDPR e l’HIPAA. È opportuno cercare fornitori come NinjaOne che offrono una solida gestione delle patch con funzioni e funzionalità SCM.

Test di penetrazione

Il test di penetrazione, noto anche come pen test, aiuta i professionisti IT a trovare e sfruttare le vulnerabilità dei sistemi informatici. In genere, i software per i test di penetrazione forniscono un’interfaccia grafica (GUI) che rende più facile per un professionista IT o per un certified ethical hacker lanciare attacchi e vedere i risultati.

Intelligence e protezione dalle minacce

Il software di protezione dalle minacce aiuta le organizzazioni a tracciare, monitorare, analizzare e dare priorità alle minacce potenziali raccogliendo dati da varie fonti, tra cui database di exploit e avvisi di sicurezza. Queste soluzioni aiutano la tua organizzazione a identificare le tendenze che possono portare a una potenziale violazione della sicurezza. I dati raccolti da questi strumenti possono essere utilizzati in qualsiasi strategia di prioritizzazione delle vulnerabilità.

2. Prioritizzazione delle vulnerabilità

Il tuo team di sicurezza darà priorità a tutte le vulnerabilità valutate nella fase precedente. La prioritizzazione garantisce che il tuo team provveda a rimediare per primo alle vulnerabilità più critiche. Per misurare l’elevata criticità, dovrai considerare il patching delle common vulnerabilities and exposures (CVE), l’impatto potenziale, la probabilità di sfruttamento e l’eliminazione di eventuali falsi positivi.

3. Risoluzione delle vulnerabilità

Esaminando l’elenco delle vulnerabilità con priorità, avrai tre opzioni per affrontare le vulnerabilità:

Risoluzione

Questo è ciò che di solito viene in mente quando si cerchi “Che cos’è la gestione delle vulnerabilità?” I professionisti IT vogliono sapere come gestire e rimediare alle vulnerabilità rilevate. In qualsiasi sistema di gestione delle vulnerabilità, è importante utilizzare strumenti che non solo rilevino le vulnerabilità, ma che siano in grado di risolverle in modo adeguato.

È qui che entra in gioco la gestione delle patch.

Gestione delle patch

La gestione delle patch è probabilmente uno dei componenti più essenziali di qualsiasi struttura di gestione delle vulnerabilità. Si tratta di creare, testare e distribuire gli aggiornamenti software ai vari endpoint, riducendo il rischio di vulnerabilità di sicurezza. Sebbene esistano in generale dieci metriche essenziali per il successo del patch management, il personale IT è incoraggiato a creare un sistema che si allinei al meglio con le proprie esigenze e con il budget IT attuale.

Proteggi i tuoi endpoint remoti e ibridi con il miglior strumento di gestione delle patch, secondo G2.

Riduzione

Si tratta di limitare il rischio di una vulnerabilità, rendendola più difficile da sfruttare o diminuendo il suo impatto in caso di sfruttamento. È indicato creare un piano di risposta agli incidenti per le vulnerabilità identificate.

Accettazione

Quando cerchi “Che cos’è la gestione delle vulnerabilità?” considera che non tutte le vulnerabilità rilevate devono essere gestite. Alcune possono essere a basso impatto o troppo impegnative per essere risolte. In questi casi, un’organizzazione può scegliere di accettare la vulnerabilità.

4. Verifica e monitoraggio

Il tuo team di sicurezza dovrà eseguire una nuova scansione e un nuovo test delle risorse su cui ha appena lavorato. In questo modo si accerta che i tuoi sforzi di risoluzione abbiano funzionato come previsto e si assicura che non abbiano inavvertitamente introdotto nuovi problemi. Questa fase comprende anche un monitoraggio regolare per individuare nuove vulnerabilità, vecchie azioni di risoluzione che potrebbero essere diventate obsolete e qualsiasi altra azione che potrebbe richiedere modifiche.

5. Reportistica e miglioramento

Alla fine di ogni ciclo di vita della gestione delle vulnerabilità, il team di sicurezza deve documentare i risultati ottenuti, comprese le vulnerabilità identificate, le soluzioni adottate e i relativi risultati. Questi report devono essere condivisi con le parti interessate (ricorda la fase “0”!).

Perché è importante la gestione delle vulnerabilità?

Gli attori delle minacce tentano continuamente di sfruttare le vulnerabilità degli ambienti IT. La gestione di queste vulnerabilità IT può richiedere molto tempo e sforzi, ma è essenziale per la sicurezza della tua organizzazione. La creazione di un piano di gestione delle vulnerabilità efficace costituirà una base solida e sicura per la cybersecurity della tua organizzazione.

Disporre di un sistema di gestione delle vulnerabilità dovrebbe essere una delle massime priorità delle organizzazioni, soprattutto all’interno dei loro ambienti IT. Skybox Security riporta che “le vulnerabilità sono più che triplicate negli ultimi dieci anni“. A fronte di questo aumento esponenziale, i ricercatori segnalano anche che la criminalità informatica si è continuamente evoluta ed è diventata una minaccia più complessa. La gestione delle vulnerabilità mira ad affermare un livello di controllo su questo problema sempre presente nello spazio IT.

I vantaggi della gestione delle vulnerabilità

Un sistema di gestione delle vulnerabilità aiuta le aziende di tutte le dimensioni e di tutti i settori a identificare e risolvere i potenziali problemi di sicurezza prima che abbiano un impatto significativo sull’organizzazione. Prevenendo le violazioni dei dati e altre vulnerabilità di sicurezza, un sistema di vulnerabilità può evitare danni all’azienda, sia dal punto di vista finanziario che della reputazione. Altri vantaggi includono:

- Migliori sicurezza e controllo: La creazione di un piano di gestione delle vulnerabilità efficace può migliorare la tua posizione di sicurezza complessiva.

- Visibilità e reportistica: La gestione delle vulnerabilità fornisce una reportistica centralizzata e aggiornata sullo stato della tua attuale sicurezza.

- Efficienza operativa: Le aziende possono rafforzare la propria efficienza operativa diminuendo il tempo necessario per riprendersi da un incidente, se questo si verifica.

In che modo contribuisce NinjaOne al tuo processo di gestione delle vulnerabilità

NinjaOne, società di gestione degli endpoint di cui si fidano oltre 17.000 clienti in tutto il mondo, offre il suo migliore sistema di gestione delle patch, che consente di automatizzare il patching di più sistemi operativi in un unico pannello centralizzato. Il suo efficace sistema può ridurre le vulnerabilità fino al 75% grazie alle scansioni ad hoc e al controllo granulare supportato dall’inclusione nativa di CVE/CVSS.

Se sei pronto, richiedi un preventivo gratuito, iscriviti a una prova gratuita di 14 giorni o guarda una demo.