Per celebrare Halloween e l’ultimo giorno del Cybersecurity Awareness Month, stiamo facendo luce sui cinque tipi di attacchi di phishing, insieme a due delle più popolari esche di phishing, che i criminali stanno usando per superare le difese ed entrare nelle caselle di posta elettronica. Condividi questi esempi di e-mail di phishing con i tuoi clienti per ricordargli di rimanere vigili mentre lavori duramente per proteggerli giorno dopo giorno.

Che cos’è un’e-mail di phishing?

Un’e-mail di phishing è un’e-mail fraudolenta inviata con intento malevolo, ad esempio per ottenere illegalmente i codici di sicurezza, i dati o le risorse di una persona o di un’organizzazione. In sostanza, lo scopo di chi invia un’e-mail di phishing è quello di indurre qualcuno a rivelare informazioni o a eseguire un’azione spacciandosi per una figura con una qualche autorità o per un’organizzazione legittima.

Come identificare un’e-mail di phishing

Fortunatamente, molte truffe di phishing via e-mail possono essere evitate se i dipendenti vengono addestrati a identificarle. Ci sono alcuni segnali che puoi cercare di individuare per identificare un’e-mail di phishing:

-

Diffida se l’e-mail è scritta male

Mentre le persone e le organizzazioni a volte commettono piccoli errori nelle loro e-mail, è altamente improbabile che inviino messaggi con gravi errori grammaticali e contenuti mal scritti. Tieni d’occhio gli errori grammaticali, gli errori di ortografia e le frasi strane. E ricordati sempre che se qualcosa sembra strano, di solito lo è!

-

Passa il mouse su link o URL sospetti

Di solito, le e-mail di phishing incoraggiano fortemente i lettori a fare clic su un link dannoso. Prima di cliccare su un link, passaci sopra per esaminare l’URL e capire se è legittimo. Un altro modo per verificare se un link sospetto è legittimo è quello di fare clic con il tasto destro del mouse sul link, per poi copiarlo e incollarlo in un file di testo. In questo modo potrai controllare che il link non contenga errori ortografici o grammaticali e capire così se è sicuro.

-

Controlla il logo

Se un’e-mail di phishing tenta di spacciarsi per un’organizzazione, di solito includerà anche il logo dell’azienda. Controlla il logo prima di seguire le istruzioni dell’e-mail e fai attenzione se il logo è in bassa risoluzione o in qualche modo alterato.

Esempi di e-mail di phishing e come prevenirle

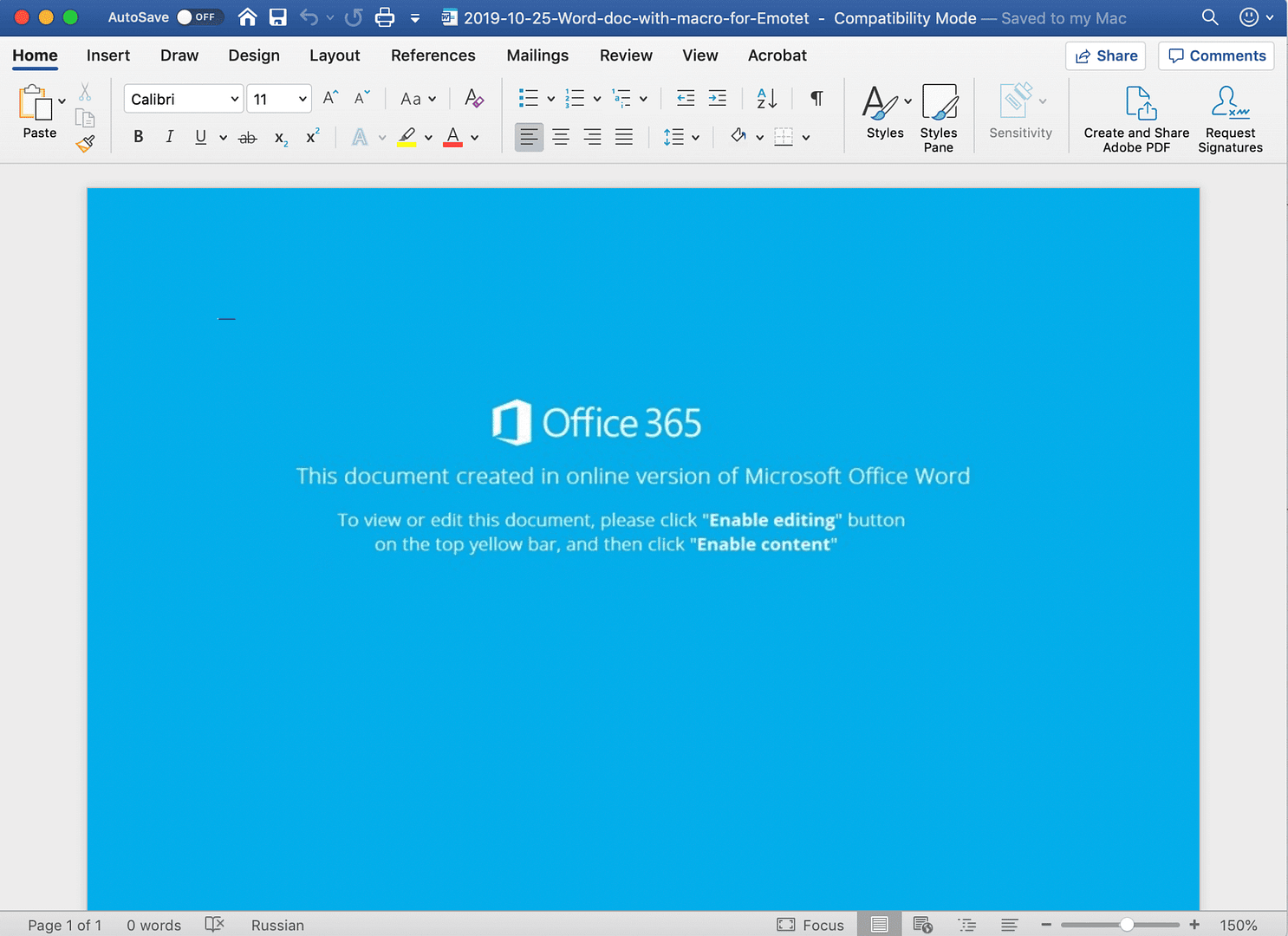

E-mail di phishing: Documenti Office che incoraggiano ad abilitare le macro

Che cos’è l’e-mail di phishing relativa a Office e alle macro?

Un classico. La strega o il dracula dei travestimenti da malspam. Gli aggressori inviano alle potenziali vittime messaggi di posta elettronica con allegato un file di Office (in genere Word, ma talvolta anche Excel o persino Publisher) o un link al file. Spesso questi file vengono fatti passare per fatture o altri documenti aziendali per creare un senso di urgenza. All’interno dei file, gli aggressori nascondono macro dannose che, una volta attivate, avviano una reazione a catena di comandi che in genere porta al download di un malware da Internet e alla sua esecuzione.

Questa tecnica esiste da anni e continua a essere utilizzata da alcune delle operazioni di invio malware più attive, tra cui Emotet, che secondo alcune misurazioni è attualmente la minaccia di malware più diffusa.

il 48% degli allegati e-mail dannosi sono file di Office.

Perché è ancora così comune dopo tutti questi anni? La risposta è semplice: Perché funziona.

Cosa rende efficace l’e-mail di phishing di Office e delle macro?

Innanzitutto, i documenti di Office sono una parte familiare e sempre presente del lavoro quotidiano. Nella maggior parte dei casi, non è pratico filtrarli e i dipendenti raramente si fermano a pensare quando li ricevono. Molti antivirus e strumenti di sicurezza per la posta elettronica possono avere difficoltà ad analizzare questi file alla ricerca di codice macro sospetto, soprattutto se il file è inserito in un file zip o protetto da password.

Inoltre, gli aggressori stanno alzando sempre più il tiro per rendere più credibile il contesto in cui questi file vengono consegnati. Prendiamo, ad esempio, il trucco della banda di Emotet, che ruba il contenuto delle e-mail alle sue vittime e lo utilizza per inviare altre e-mail incredibilmente ingannevoli ai contatti della vittima.

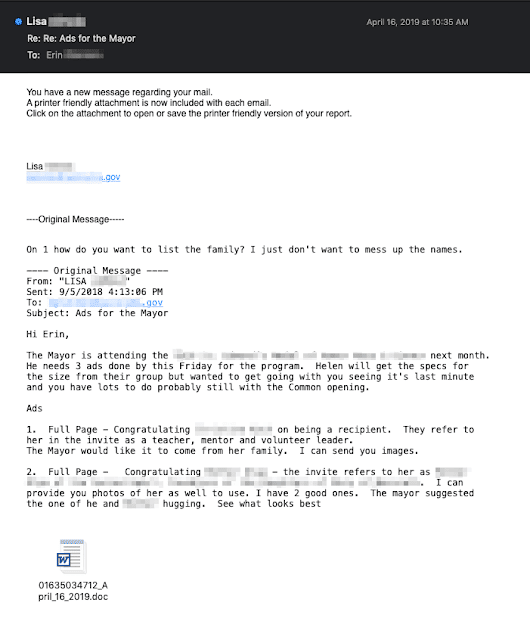

I ricercatori di Talos descrivono la tattica analizzando questo esempio reale di e-mail:

L’e-mail qui sopra fa capire quale sia la tecnica di l’ingegneria sociale usata da Emotet. In questo esempio, abbiamo un’e-mail dannosa proveniente da Emotet e, all’interno del corpo dell’e-mail, possiamo vedere una conversazione precedente tra due assistenti del sindaco di una città statunitense.

- Inizialmente, Lisa ha inviato un’e-mail a Erin per inserire annunci pubblicitari per promuovere un’imminente cerimonia alla quale sarebbe stato presente il sindaco.

- Erin ha risposto a Lisa, informandosi su alcuni dettagli della richiesta.

- Lisa si è infettata con Emotet. Emotet ha poi rubato il contenuto della casella di posta elettronica di Lisa, compreso questo messaggio di Erin.

- Emotet ha composto un messaggio di attacco in risposta a Erin, spacciandosi per Lisa. Un documento Word infetto è stato allegato in fondo.

È facile capire come qualcuno che sta aspettando un’e-mail come parte di una conversazione in corso possa credere alla sua legittimità in una situazione del genere, e questo è uno dei motivi per cui Emotet è stato così efficace nel diffondersi via e-mail. Prendendo il controllo di conversazioni e-mail esistenti e includendo header e contenuti e-mail reali, i messaggi diventano molto più randomizzati e più difficili da filtrare per i sistemi anti-spam.

Come prevenire l’attacco di phishing di Office e delle macro

Poiché questi file possono essere mascherati da qualsiasi cosa, dalle fatture alle notifiche di spedizione, e poiché possono persino sembrare inviati da persone che i destinatari conoscono e di cui si fidano, il modo migliore per proteggersi è incoraggiare i dipendenti a essere sospettosi ogni volta che un documento di Office li invita ad abilitare le macro.

In molti casi, questo è un segnale rivelatore del fatto che ci sia qualcosa che non va.

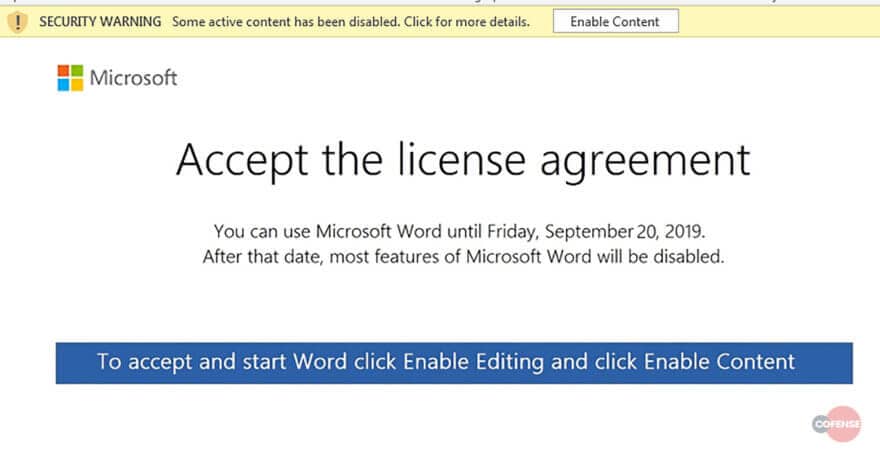

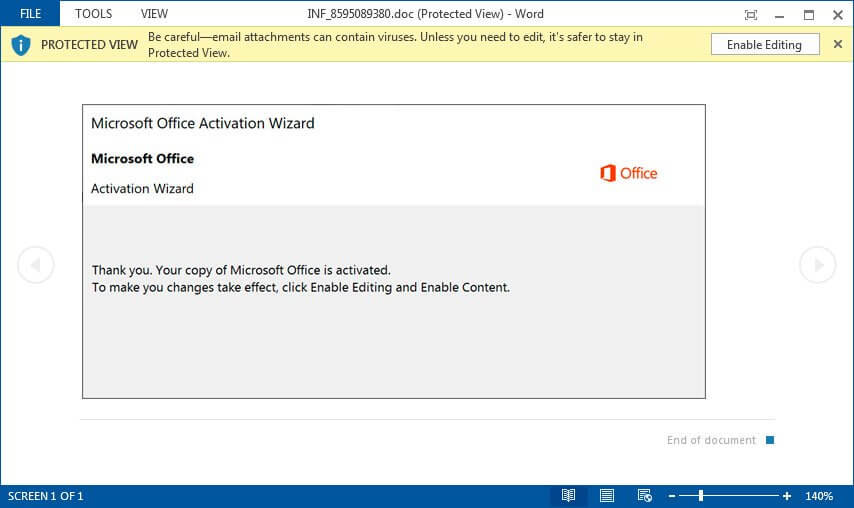

I criminali informatici di Emotet utilizzano una varietà di esche per convincere le vittime che è necessario abilitare le macro, da messaggi che indicano che il documento è stato creato in una versione diversa di Word a richieste di licenze Microsoft o di attivazione guidata.

Fonte: Cofense

Fonte: Bleeping Computer

Se il tuo cliente opera in un ambiente in cui le macro sono richieste e comuni, allora promuovere un approccio diffidente potrebbe non essere pratico, ma se non è questo il caso, puoi anche considerare di fare un ulteriore passo avanti e bloccare l’esecuzione delle macro nei file di Office provenienti da Internet.

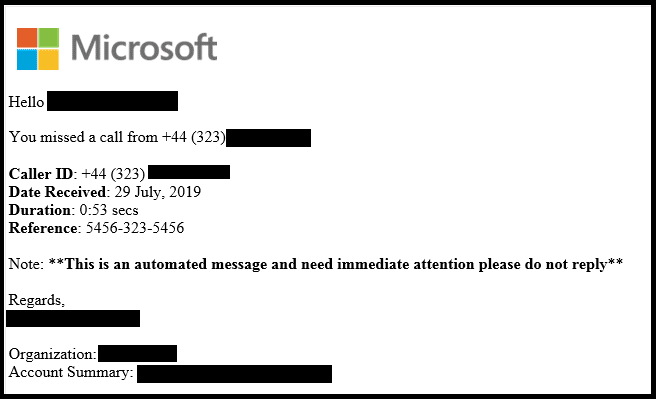

E-mail di phishing: Avvisi di Microsoft 365

Che cos’è l’e-mail di phishing di avviso di Microsoft 365?

Gli aggressori amano provare a ottenere le credenziali di Office 365. Queste aprono la porta a un mondo di opportunità malevole, tra cui ulteriori tentativi di spear phishing e, grazie al fatto che le password vengono spesso riutilizzate, ulteriori tentativi di accesso e di movimento laterale.

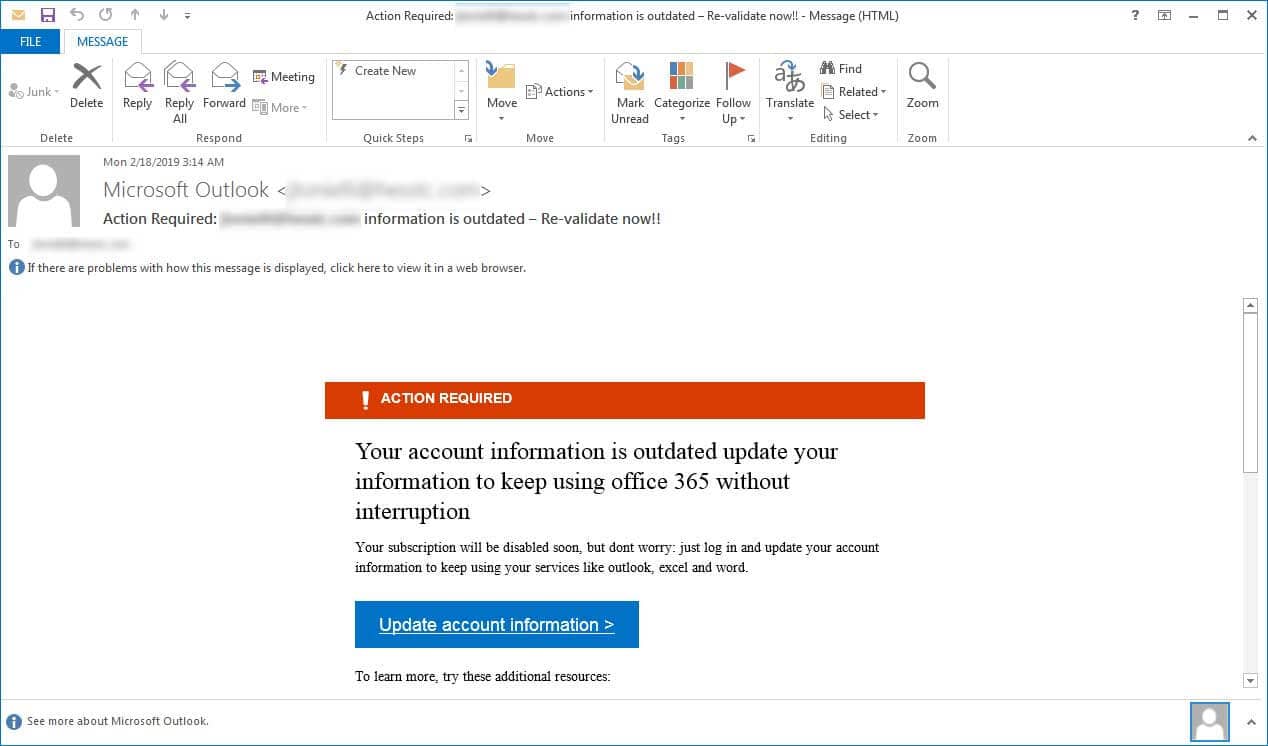

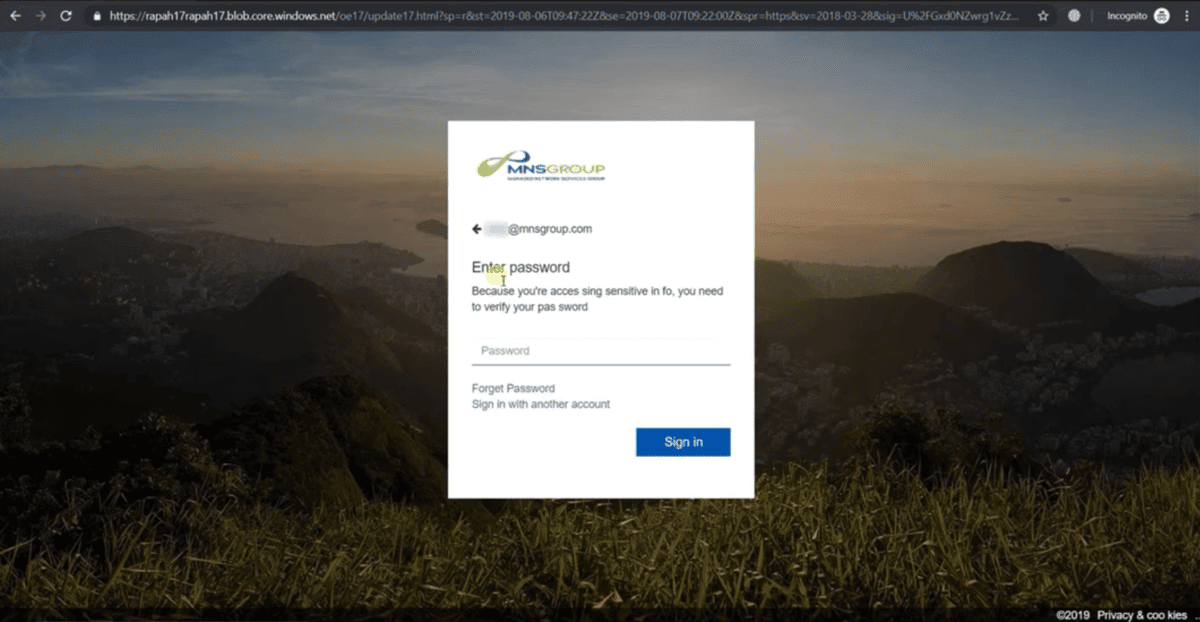

Le e-mail assumono spesso la forma di falsi alert da parte di Microsoft, che avvisano gli utenti di avere messaggi non consegnati o della necessità di intervenire per continuare a utilizzare il proprio account. Facendo clic sui link forniti in queste e-mail, il destinatario viene solitamente condotto a una pagina di accesso Microsoft dall’aspetto verosimile, in cui viene chiesto all’utente di fornire le proprie credenziali.

Fonte: Bleeping Computer

Le campagne includono anche falsi messaggi vocali che in realtà sono allegati HTML. Quando vengono aperti, questi file riproducono una breve registrazione audio e reindirizzano il destinatario a una falsa pagina Microsoft, invitandolo a inserire la password per ascoltare l’intero messaggio vocale.

Fonte: McAfee

Cosa rende efficace l’e-mail di phishing di avviso di Microsoft 365?

Gli utenti sono molto più propensi a fidarsi di un’e-mail che sembra inviata da Microsoft piuttosto che da un’entità sconosciuta. È uno dei motivi per cui Microsoft è l’azienda più comunemente impersonata nelle e-mail di phishing.

Microsoft è il marchio maggiormente impersonato dai phisher, con una media di 222 URL unici di phishing “Microsoft” inviati ogni giorno.

Gli aggressori hanno adottato la tattica di ospitare le loro false pagine di accesso Microsoft su degli URL di Azure Blob Storage, che utilizzano il dominio windows.net e un certificato valido di Microsoft. Questo aggiunge legittimità alle pagine e facilita il superamento dei filtri.

Come mostra questo video tratto da un webinar che abbiamo tenuto con il CEO di Huntress Labs, Kyle Hanslovan, gli aggressori possono persino personalizzare queste pagine per includere il nome e il logo dell’azienda delle vittime prese di mira, causando una ancora maggiore percezione di legittimità.

Come prevenire l’attacco di phishing degli avvisi di Microsoft 365

Per individuare questi tentativi è necessario essere attenti e cercare tutti gli indizi di phishing standard: controllare il nome e l’indirizzo del mittente, passare il mouse sui link per vedere l’URL prima di cliccare, ecc. Esempio: Una delle pagine di destinazione che Kyle evidenzia nel video qui sopra è “misocroft”, abbastanza vicina a Microsoft da passare inosservata a una rapida occhiata.

Oltre a formare gli utenti per fare in modo che siano in grado di riconoscere i segni rivelatori delle e-mail di phishing, puoi anche considerare la possibilità di creare una regola che avvisi te o gli utenti se un’e-mail contiene il dominio windows.net.

Proteggi la tua attività di MSP e mantieni i tuoi clienti al sicuro con questo elenco di controllo sulla sicurezza informatica

Stai controllando tutte le caselle quando si tratta di proteggere il tuo MSP? Scoprilo con il nostro elenco di controllo completo. Scaricalo qui