La cybersecurity (sicurezza informatica) non è solo in cima alla lista delle discussioni nel mondo dell’IT. Le aziende e i governi di tutto il mondo sono attenti alle crescenti minacce informatiche.

Molti hanno imparato a proprie spese che le piccole imprese sono spesso bersaglio di attacchi informatici. L’idea stessa di “prendere di mira una vittima” è stata messa in discussione e sempre più ci si rende conto che gli attacchi diffusi e indiscriminati sono la norma. Di conseguenza, le PMI sono più vulnerabili a questi approcci, poiché in genere non hanno la consapevolezza, il personale IT interno e la postura informatica per resistere.

Questa è solo una delle tante constatazioni emerse nel settore della cybersecurity nell’ultimo anno. Molti nuovi trend sono in aumento, così come nuove minacce, e gli MSP si trovano nella posizione di doversi adattare o di dover affrontare danni significativi alle loro attività. Nell’articolo che segue abbiamo raccolto diverse altre tendenze significative della cybersecurity per il 2024.

Questo articolo tratterà i seguenti argomenti:

- Quante aziende sono ancora vulnerabili ai cyberattacchi?

- Quali sono le principali minacce informatiche?

- L’antivirus passa in secondo piano rispetto alla protezione degli endpoint

- Lo stato del ransomware

- Cosa possono fare gli MSP per la sicurezza informatica delle PMI

La stragrande maggioranza delle aziende è ancora vulnerabile agli attacchi

Gli hacker possono penetrare almeno il 93% delle reti aziendali.

Secondo una recente ricerca, betanews ci dice che i criminali informatici possono penetrare in modo affidabile il 93% delle reti delle organizzazioni.

Positive Technologies ha condotto una serie di pen-test su diversi settori di grandi dimensioni, tra cui finanza, energia, enti governativi, aziende industriali e persino aziende IT. Hanno dimostrato che nel 93% dei casi di test, un aggressore poteva violare le difese di rete di un’organizzazione e ottenere l’accesso alla rete locale.

Uno studio di CISCO rivela che il 40% delle PMI che hanno subito un cyberattacco ha sperimentato almeno otto ore di downtime. I tempi di inattività rappresentano gran parte dei danni economici complessivi di una violazione della sicurezza. (Fonte)

Inoltre, sempre più attacchi sono rivolti alle piccole e medie imprese. Mentre il 43% degli attacchi informatici è rivolto alle piccole imprese, solo il 14% si ritiene preparato, consapevole e capace di difendere le proprie reti e i propri dati. (Studio sui costi della criminalità informatica di Accenture)

Inoltre, come sottolineato da Cybersecurity Magazine(fonte):

- il 30% delle piccole imprese considera il phishing come la principale minaccia informatica

- l’83% delle piccole e medie imprese non è preparato a riprendersi dai danni finanziari di un attacco informatico

- il 91% delle piccole imprese non ha acquistato un’assicurazione per la responsabilità civile informatica, nonostante la consapevolezza del rischio e la probabilità di non essere in grado di riprendersi da un attacco

- Solo il 14% delle piccole imprese considera la propria posizione di cybersecurity altamente efficace

Perché le aziende esitano ancora ad adottare un approccio più robusto alla sicurezza? Se le statistiche sulla cybersecurity sono utili per comprendere la natura dell’ambiente delle minacce, non sempre funzionano bene come strumento per cambiare la percezione. A tal fine, molti esponenti della comunità della cybersecurity e del canale si sono espressi a favore di un cambiamento di atteggiamento nei confronti dell’ adozione della cybersecurity.

Le principali minacce informatiche nel 2024

L’uomo viene ancora sfruttato come “anello debole” in un piano di sicurezza informatica.

Il phishing via e-mail, lo spear-phishing e il social engineering continuano a essere i mezzi più comuni e affidabili per accedere illegalmente a una rete. Solo nel 2021, oltre 12 milioni di e-mail di phishing e social engineering sono arrivate nelle caselle di posta elettronica di più di 17.000 organizzazioni statunitensi. Inoltre, l’85% delle violazioni ha coinvolto un insider umano e il 61% delle violazioni ha riguardato password deboli o credenziali compromesse.

L’ingegneria sociale e il phishing sono i metodi più utilizzati. Anche quando il software, l’hardware e le patch appropriate sono in funzione, l’elemento umano rappresenta un punto debole per l’accesso. Come risaputo, questo vettore di attacco è diventato più praticabile dopo la pandemia, in quanto molte aziende si sono rivolte a modalità di lavoro da remoto e si sono affrettate a intraprendere il processo di trasformazione digitale come questione di sopravvivenza. Numerosi studi hanno dimostrato che il rischio informatico è aumentato di pari passo con l’incremento del lavoro a distanza.

Inoltre, questi rapporti hanno rivelato che:

- il 70% dei lavoratori d’ufficio utilizza i dispositivi di lavoro per attività personali

- il 37% degli impiegati utilizza il proprio computer personale per accedere alle applicazioni di lavoro

- il 57% delle violazioni di dati avrebbe potuto essere evitato installando una patch disponibile

Gestione delle credenziali e degli accessi amministrativi

Sono molto più numerose le violazioni legate alla compromissione degli account e allo scarso controllo dei permessi che ai virus

Il filo conduttore della moderna narrativa sulla cybersecurity è il generale allontanamento dall’importanza di AV e firewall e una maggiore attenzione alla sicurezza degli endpoint. Ciononostante, una piccola impresa su cinque non dispone di alcuna protezione degli endpoint. Ciò potrebbe essere dovuto al fatto che oltre la metà delle piccole imprese statunitensi non dispone di alcun tipo di supporto informatico interno, tanto meno di competenze in materia di cybersecurity.

Ciò significa che nella maggior parte dei casi l’onere della sicurezza degli endpoint delle PMI ricade sugli MSP. I fornitori di servizi gestiti devono sensibilizzare le piccole imprese sulla necessità di garantire la sicurezza delle password, il controllo delle autorizzazioni e altre misure di sicurezza degli endpoint come la crittografia dei dati. Come minimo, gli MSP dovrebbero adottare attivamente il principio del minimo privilegio quando si tratta di gestire gli account amministrativi nelle reti dei loro clienti.

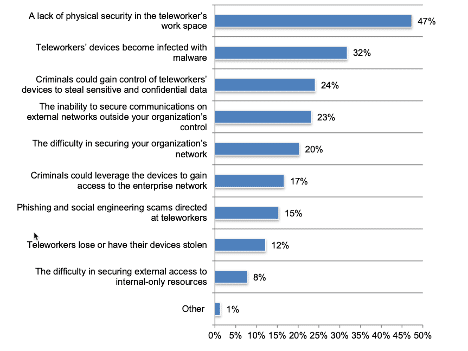

Circa il 58% delle organizzazioni di tutto il mondo è in smart working e questo numero è in costante aumento. Le aziende sono consapevoli del fatto che il lavoro da remoto crea una serie di problemi di sicurezza e questo sondaggio Ponemon rivela in che modo danno priorità alle loro preoccupazioni:

Il ransomware è ancora una minaccia

La semplicità e l’efficacia del ransomware continuano a renderlo la scelta preferita dagli hacker.

- I danni causati dal ransomware a livello mondiale e i pagamenti dei riscatti hanno superato i 20 miliardi di dollari nel 2021. Si prevede che questa cifra salirà a oltre 265 miliardi di dollari entro il 2031. (Fonte)

- il 37% di tutte le aziende e organizzazioni è stato colpito da ransomware lo scorso anno. Anche questo numero dovrebbe aumentare di anno in anno. (Fonte)

- Il recupero da un attacco ransomware ha un costo elevato. Le imprese più grandi hanno perso in media 1,85 milioni di dollari nel 2021. (Fonte)

- Le ricerche condotte sulle vittime di ransomware mostrano che mentre il 32% paga il riscatto, ottiene in media solo il 65% dei propri dati. (Fonte)

- Solo il 57% degli attacchi ransomware è stato mitigato con successo dal ripristino dei backup. (Fonte)

Il malware è aumentato del 358% e il ransomware del 435% nel 2020. (Fonte)

Nel 2021 sono stati emessi 18376 CVE

L’anno scorso sono state registrate più di 50 vulnerabilità ed esposizioni comuni (CVE) al giorno.

Si prevede che le vulnerabilità aumentino con il ritmo e la portata dell’adozione della tecnologia. Gli attacchi informatici sono considerati un rischio intrinseco al giorno d’oggi. Tuttavia, questa tendenza sta creando un cumulo crescente di debiti di sicurezza che gli MSP e i professionisti della sicurezza faticano ad affrontare. Quando i team di cybersecurity lasciano in sospeso le vulnerabilità dell’anno scorso, quelle di quest’anno diventano cumulative e significativamente più difficili da correggere.

Oltre alla figura sopra riportata, un report di Redscan Labs mostra:

- il 90% di tutte le CVE scoperte nel 2021 erano sfruttabili da aggressori con competenze tecniche minime

- il 55% delle CVE del 2021 non richiedeva privilegi per essere sfruttato

- il 61% dei CVE totali nel 2021 non richiedeva alcuna interazione da parte dell’utente (come link, download, installazioni o credenziali compromesse)

- il 54% delle 2021 vulnerabilità era ad “alta” disponibilità, ovvero di facile accesso e facilmente sfruttabile dagli aggressori

Gli attacchi al cloud sono in aumento

Le organizzazioni di qualsiasi dimensione potrebbero subire un attacco mirato ai loro dati cloud.

L’evoluzione verso il cloud ha naturalmente portato a una tendenza ai cyberattacchi mirati al cloud. Dal 2020, il 79% delle aziende con dati nel cloud ha subito almeno una violazione del cloud. Non si tratta di un numero esiguo, visto che i report indicano che il 92% delle organizzazioni ospita attualmente almeno una parte dei propri dati o del proprio ambiente IT nel cloud.

Si tratta – ancora una volta – di un problema che può essere ricondotto alla pandemia COVID-19. La velocità imprevista con cui molte organizzazioni hanno adottato la tecnologia cloud ha creato molte vulnerabilità uniche.

Diversi studi su questa crescente minaccia hanno dimostrato che:

- il 46% delle organizzazioni utilizza applicazioni basate sul cloud appositamente costruite per il cloud; il 54% ha spostato le applicazioni da un ambiente on-premise(Fonte)

- il 47% delle aziende intervistate ha riscontrato che gli utenti avevano accessi privilegiati non necessari e il 25% ha avuto problemi con utenti non autorizzati(Fonte)

- I principali problemi di sicurezza del cloud includono la perdita e la fuga di dati (69%), la privacy dei dati (66%) e l’esposizione accidentale delle credenziali (44%)

- Le minacce al cloud più frequenti sono l’errata configurazione (errore umano), l’accesso non autorizzato, le interfacce scarsamente protette e il dirottamento degli account

- Si prevede che la spesa degli utenti finali per i servizi di cloud pubblico crescerà fino a 362,3 miliardi di dollari nel mondo nel 2022(Fonte)

Gli attacchi alla catena di approvvigionamento digitale sono considerati un rischio primario

Si prevedono altre minacce, dato che le vulnerabilità come Log4j proliferano attraverso la catena di fornitura.

Anche se le superfici di attacco delle organizzazioni continuano ad espandersi, i rischi di terzi diventano sempre più critici. Gartner prevede che entro il 2025 il 45% delle organizzazioni di tutto il mondo subirà attacchi alla propria catena di fornitura del software. Questo rappresenta un aumento del 300% rispetto al 2021.

A causa di recenti minacce di alto profilo, gli MSP conoscono bene gli attacchi alla catena di approvvigionamento. La pressione sulla catena di fornitura digitale richiede una maggiore separazione tra fornitori e partner basata sul rischio, controlli di sicurezza più severi e best practice, nonché un passaggio a uno sviluppo e a una distribuzione più attenti alla sicurezza. Detto questo, è opinione diffusa che i fornitori di IT e i loro venditori possano faticare ad anticipare le normative in arrivo, causate da questo aumento del rischio.

Non fate economia sulla mitigazione del rischio.

Queste statistiche possono sembrare scoraggianti e molte piccole imprese si sentono impotenti di fronte a questi numeri. Dopotutto, strumenti sofisticati di cybersecurity ed esperti qualificati non costano poco e possono essere difficili da giustificare, anche quando una PMI sa che un attacco informatico potrebbe far fallire la sua azienda. Quindi, dove si colloca questa disparità tra MSP il pericolo e il costo della mitigazione del rischio?

Fortunatamente, questo mette gli MSSP e gli MSP in una buona posizione con le aziende che si rendono conto di aver bisogno di offerte di sicurezza ma non possono permettersi professionisti della sicurezza interni. È invece compito del fornitore di servizi informatici convincere i clienti finali dell’importanza di una solida posizione di sicurezza.

NinjaOne – L’RMM che aiuta i clienti a rimanere sicuri

- Controllo e visibilità

- Accesso alla base dei ruoli

- Crittografia delle unità

- Antivirus gestito

- Gestione delle password

- Gestione delle password

Clicca qui per ulteriori informazioni su come sfruttare gli strumenti integrati di NinjaOne per migliorare la sicurezza degli endpoint.