Sebbene i team IT e gli MSP continuino a intensificare gli sforzi per la sicurezza, gli attacchi ransomware sembrano non rallentare. Il report di Statistica sul ransomware mostra che nel 2022 ci sono stati circa 493,3 milioni di attacchi ransomware e, nonostante si tratti di una diminuzione rispetto ai 625,3 milioni di attacchi del 2021, è comunque superiore a tutti gli altri anni dell’ultimo decennio.

Perché gli attacchi ransomware sono aumentati negli ultimi anni e cosa li rende così efficaci? Per capire veramente le origini dei recenti attacchi, dobbiamo guardare al 2019, un anno che è stato caratterizzato da una serie di nuovi attacchi informatici che nessuno aveva mai visto. Questo post illustra gli attacchi ransomware del 2019 prima di immergersi nelle statistiche sui ransomware del mondo attuale e su come proteggere meglio la tua azienda.

Come si è evoluto il ransomware?

Al centro dell’evoluzione del ransomware nel 2019 c’è stato un importante spostamento dalle campagne ad alto volume e basso rendimento (si pensi alle campagne di spam e di exploit kit di massa) a favore di attacchi a basso volume e alto rendimento che hanno come obiettivo specifico le aziende e le organizzazioni che a) hanno i fondi e la copertura assicurativa necessari per pagare richieste di riscatto elevate e b) sono particolarmente sensibili rispetto a eventuali tempi di inattività (e quindi più propense a pagare).

La società di sicurezza CrowdStrike ha soprannominato questo approccio “caccia grossa” ed è un modello che sta proliferando a causa di due delle più grandi e redditizie operazioni di ransomware attualmente attive.

Organizzazioni di criminalità informatica che utilizzano il ransomware: Sodinokibi (REvil) e Ryuk

Il grafico qui sopra mostra lo spostamento della “quota di mercato” delle operazioni ransomware più attive in base alle infezioni segnalate agli specialisti di risposta agli incidenti ransomware di Coveware.

Mostra in modo chiaro l’ascesa di Ryuk e Sodinokibi (chiamato anche REvil). Insieme, queste due operazioni hanno rappresentato la metà delle infezioni registrate da Coveware nel quarto trimestre del 2019. Sebbene questi due gruppi siano diventati famosi nel 2019, sono ancora oggi due delle organizzazioni di ransomware più importanti al mondo. Ryuk attacca circa 20 organizzazioni al giorno e 1 attacco ransomware su 3 coinvolge REvil. Revil è stato ufficialmente smantellato nel gennaio del 2021, ma è riapparso più tardi nel corso dell’anno e continua a esistere tuttora.

Mentre Dharma, Phobos e altre operazioni coinvolgono criminali informatici che hanno come minimo comune denominatore la ricerca di ransomware da distribuire facilmente di cui liberarsi il prima possibile, i criminali dietro Ryuk e Sodinokibi sono un gruppo più esclusivo. Non concedono in licenza il loro ransomware a chiunque e adottano un approccio più manuale che richiede maggiori competenze. Anziché limitarsi a lanciare un eseguibile, questi aggressori si assicurano che la scena sia pronta per un impatto più significativo sfruttando tecniche di ricognizione, escalation dei privilegi e movimento laterale per radicarsi nelle reti delle vittime prima di agire. Inoltre, si prendono anche il tempo di disabilitare gli strumenti di sicurezza e di backup, per poi eseguire il ransomware con effetti devastanti.

Statistiche sui ransomware per il 2019

Nel 2019 sono stati pagati 84.116 dollari per ransomware. Secondo Coveware, questo non è l’importo medio richiesto nel quarto trimestre del 2019. Questo è l’importo medio pagato. Rispetto alla media di 6733 dollari di 12 mesi prima.

Questa cifra è fortemente influenzata da Ryuk e Sodinokibi (il pagamento mediano nel quarto trimestre 2019 è stato di 41198 dollari). Le richieste da parte di questi due criminali possono in genere raggiungere le sei o addirittura le sette cifre, rendendo potenzialmente davvero molto redditizio anche un solo attacco andato a buon fine.

Un esempio su tutti:

- Gli aggressori di Ryuk hanno estorto oltre 1 milione di dollari di riscatto a due città della Florida in una sola settimana.

- Un singolo affiliato di Sodinokibi è riuscito a strappare 287000 dollari in appena tre giorni.

La quantità di denaro che questi criminali hanno a disposizione per finanziare attacchi futuri è profondamente preoccupante e l’entità e il numero dei riscatti pagati sta addirittura inducendo i fornitori di assicurazioni ad aumentare le tariffe delle assicurazioni informatiche anche del 25%.

Perché gli aggressori riescono a convincere le organizzazioni a pagare? La risposta principale è il tempo di inattività.

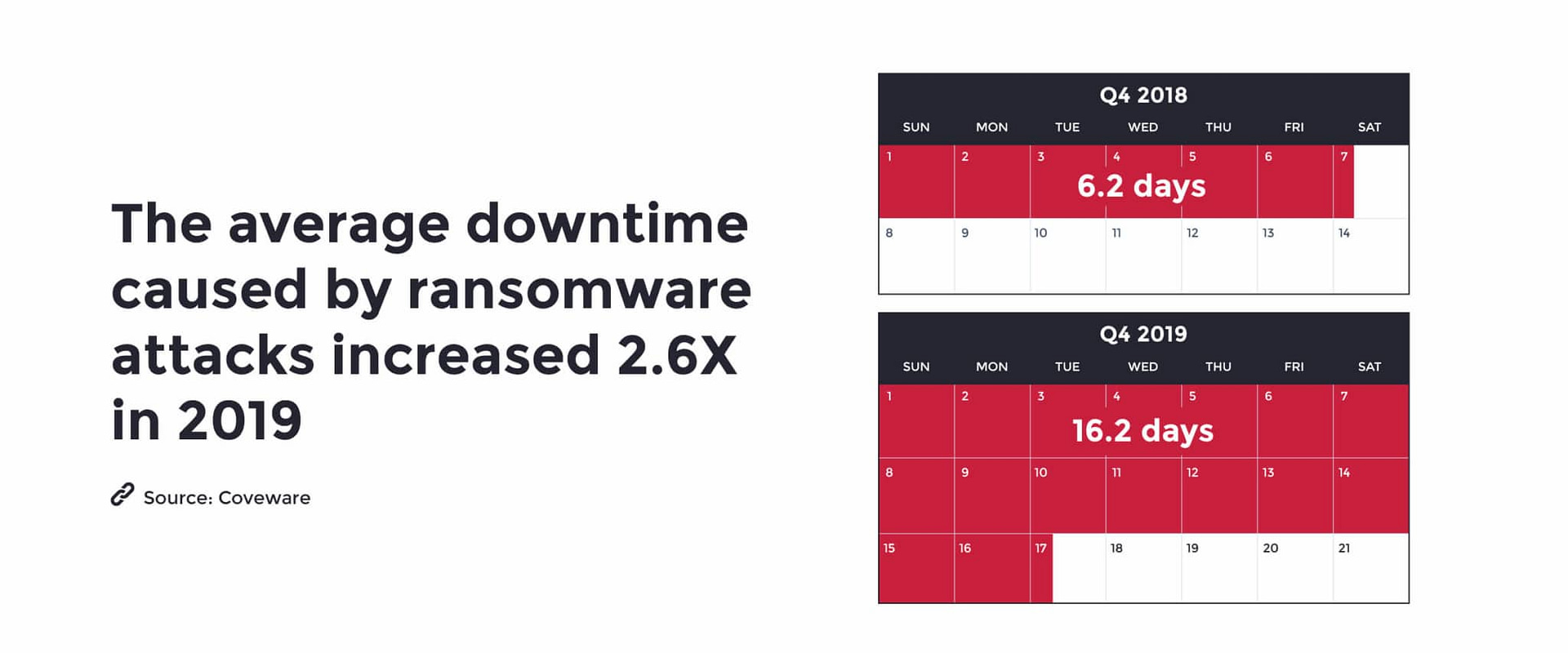

Oltre all’aumento vertiginoso degli importi dei riscatti, un altro numero estremamente significativo relativo agli attuali attacchi ransomware è 16,2: è il numero medio di giorni in cui le aziende subiscono tempi di inattività legati all’infezione (sempre secondo Coveware).

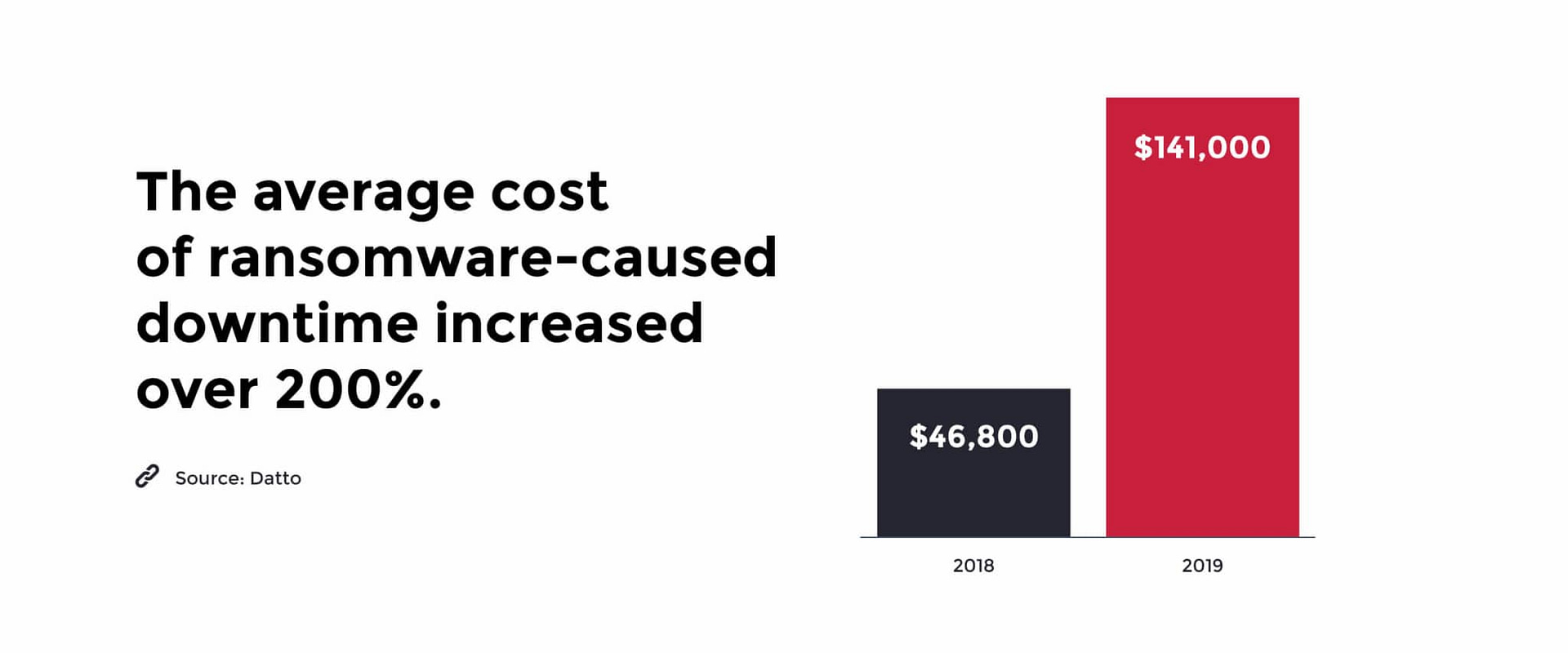

Non sorprende quindi che anche i costi associati ai tempi di inattività legati al ransomware stiano aumentando.

Queste cifre fanno riflettere. Quante aziende (soprattutto le PMI) possono permettersi di perdere 140.000 dollari e di subire più di due settimane di inattività e interruzioni?

Inoltre, gli attacchi ransomware spingono le organizzazioni (e i loro fornitori di assicurazioni) a considerare tutte le opzioni, soprattutto quando non sono disponibili backup accessibili. Anche quando sono disponibili backup accessibili, tuttavia, ci sono stati casi in cui le organizzazioni hanno deciso che pagare il riscatto e rischiare con le chiavi di decrittazione fosse potenzialmente meno costoso rispetto al tempo e agli sforzi necessari per ripristinare i loro sistemi in autonomia.

Statistiche sui ransomware per il 2023

Dopo aver analizzato alcuni degli attacchi ransomware del passato, scopriamo quali sono le statistiche sui ransomware per il 2023.

- Quest’anno, Chainanalysis prevede che le organizzazioni pagheranno 898,6 milioni di dollari in ransomware prima della fine del 2023. Ogni giorno che passa, questa cifra si avvicina ai 939,9 milioni di dollari pagati nel 2021 per gli attacchi ransomware. Questa allarmante statistica dimostra che non solo il numero di attacchi ransomware è in aumento, ma anche i costi e i danni che infliggono alle aziende.

- Secondo Zscalar, “Gli attacchi ransomware sono aumentati di oltre il 37% nel 2023, con il pagamento medio del riscatto aziendale che supera i 100.000 dollari e con una richiesta media di 5,3 milioni di dollari”. Persino per le imprese 5,3 milioni di dollari sono una somma significativa che può essere utilizzata meglio per altri scopi, come il sostegno alla crescita aziendale, piuttosto che per difendersi dalle minacce e dai criminali informatici. Sebbene 5,3 milioni di dollari siano una cifra incredibilmente alta per una richiesta, molte aziende soddisfano tali richieste dei criminali informatici per proteggere la propria attività da ulteriori danni o distruzioni.

- Ogni giorno si verificano 1,7 milioni di attacchi ransomware, per cui ogni secondo si verificano 19 attacchi ransomware. Ciò dimostra che i criminali informatici non intendono diminuire i loro attacchi, dunque i team IT non dovrebbero mai allentare i loro sforzi per la sicurezza. In effetti, 1,7 milioni di attacchi al giorno sono un numero impressionante, ma finché le aziende saranno consapevoli della minaccia e seguiranno le best practice di cybersecurity, saranno adeguatamente preparate ad affrontare qualsiasi evenienza.

- Per il 2023, il costo medio di un attacco ransomware è di 1,85 milioni di dollari, una cifra estremamente elevata per la maggior parte delle aziende. Il motivo principale per cui le aziende cessano l’attività dopo un attacco ransomware è che non riescono a riprendersi a livello finanziario, soprattutto le piccole imprese o gli MSP. Inoltre, questo numero continua a crescere ogni anno, per cui è più importante che mai assicurare che i team IT si proteggano dalla criminalità informatica.

Purtroppo l’elenco delle statistiche sui ransomware potrebbe continuare a lungo, ma una tendenza è chiara: il ransomware continua a essere una minaccia oggi come nel 2019, ed è in aumento su molti fronti. Poiché il numero di attacchi ransomware e il relativo costo per le aziende sono in continua crescita, i team IT devono considerare la sicurezza una priorità assoluta per proteggersi da questa minaccia in costante aumento.

Quali sono le aziende prese di mira dal ransomware?

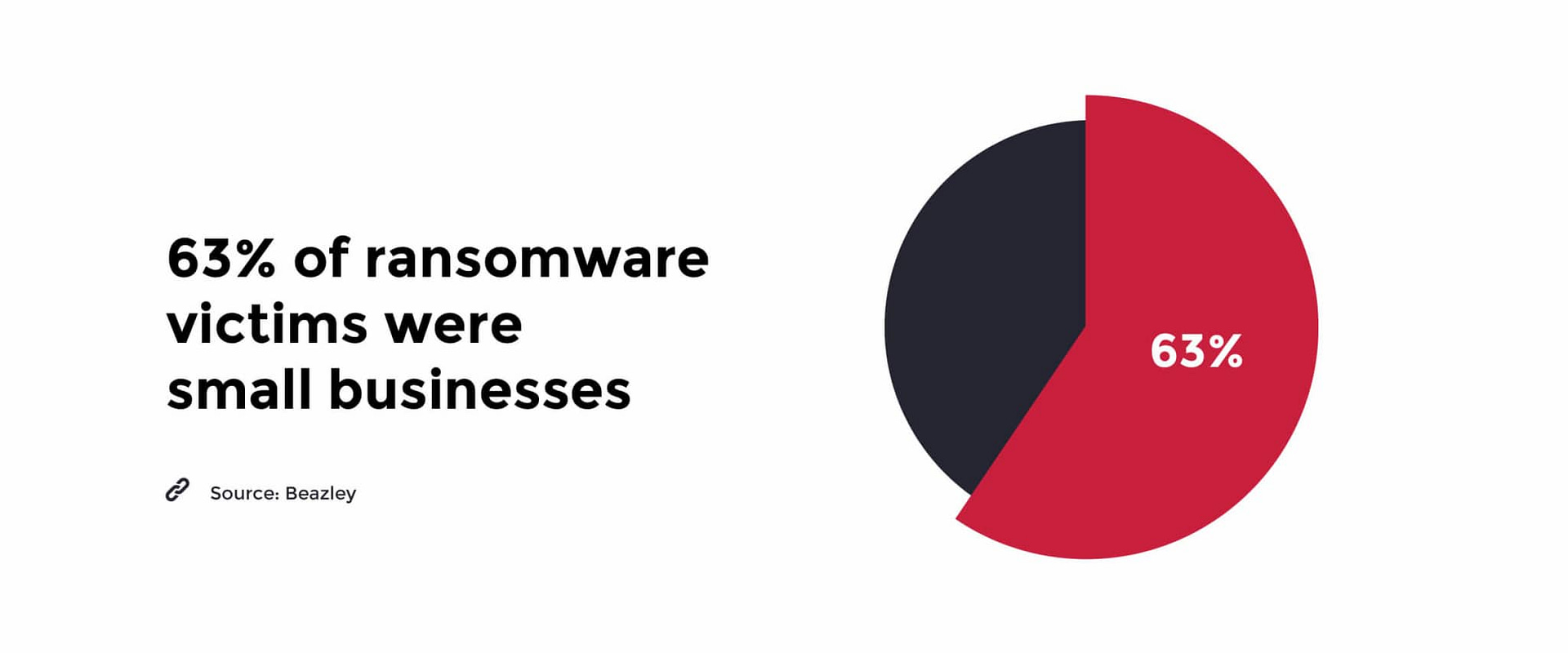

Mentre gli attacchi a grandi organizzazioni come Travelex o comuni dominano i titoli dei giornali, la verità è che quasi due terzi delle vittime di ransomware nel 2019 sono composti da piccole e medie imprese, che ovviamente sono meno pronte a difendersi e meno preparate a gestire con successo un’infezione già in corso.

Per le PMI è davvero una questione non di “se” ma di “quando”, visto che il 20% di esse ha dichiarato di aver già subito un attacco.

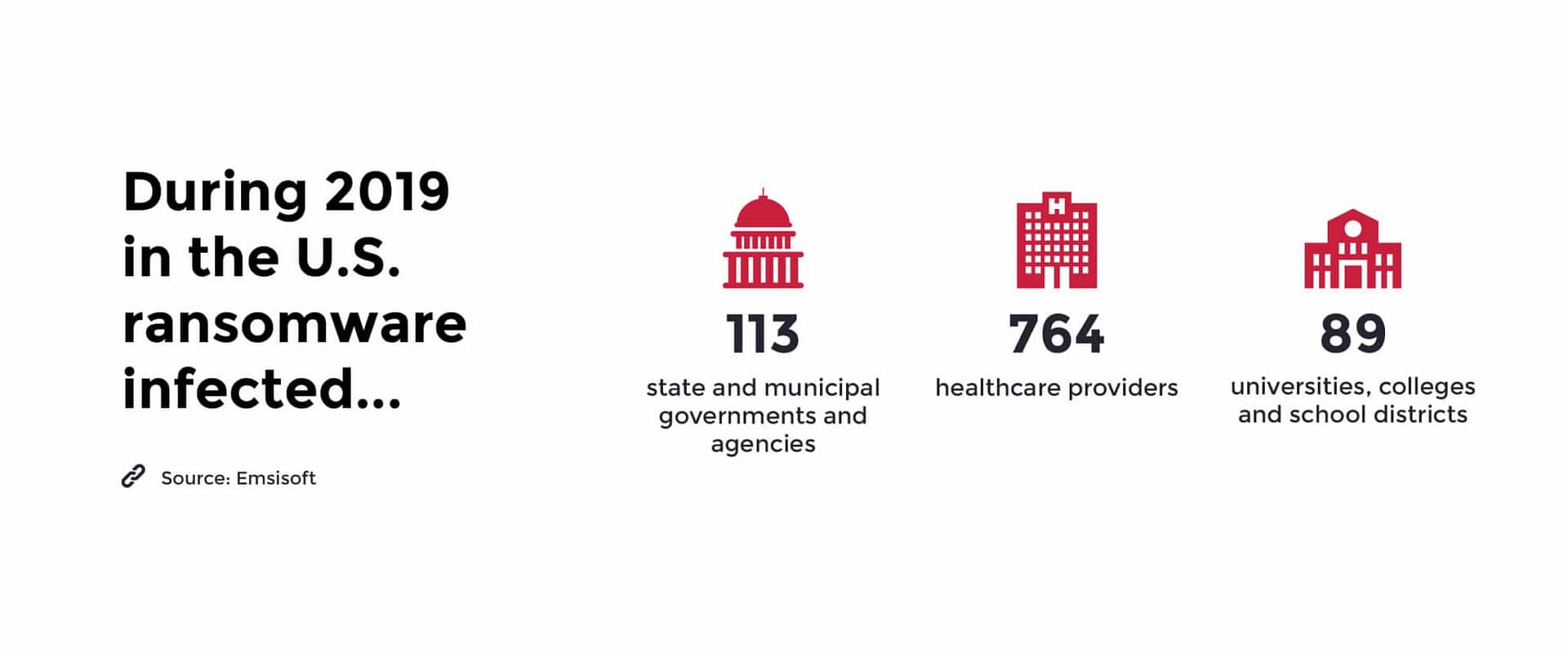

Oltre alle PMI e alle aziende enterprise, nel 2019 sono stati presi di mira soprattutto i comuni, i fornitori di servizi sanitari e le scuole, in particolare per la loro reputazione di avere sistemi obsoleti/vulnerabili, una bassa tolleranza ai tempi di inattività e una dimostrata disponibilità a pagare riscatti.

Scopri in che modo il nostro cliente, H.E.R.O.S., è riuscito a riprendersi rapidamente da un attacco ransomware con tempi di inattività e danni limitati.

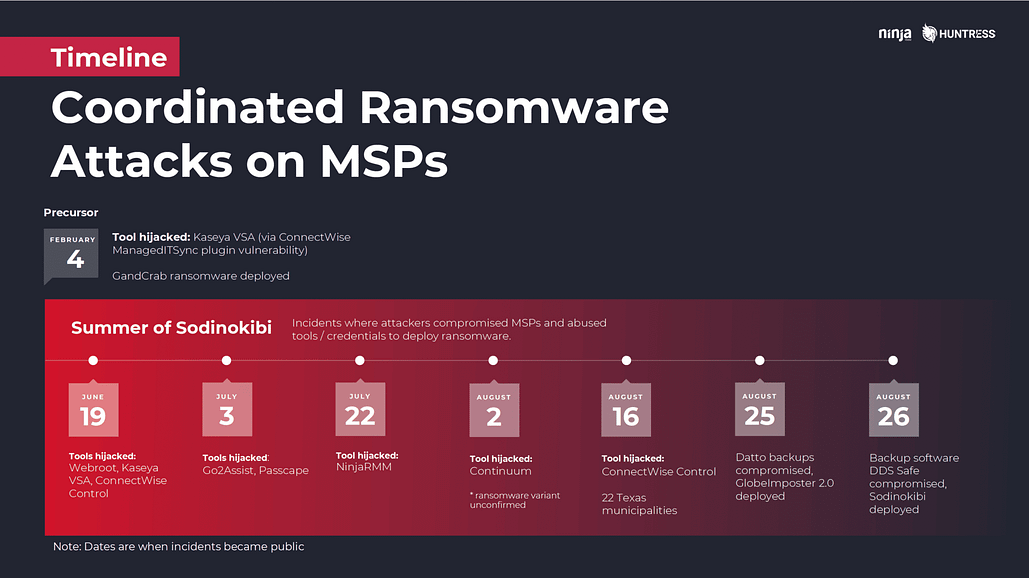

Una tendenza particolarmente preoccupante per chi opera nel settore degli MSP è l’aumento degli attacchi rivolti specificamente ai fornitori di servizi gestiti. Secondo il provider assicurativo Beazley, un quarto degli incidenti ransomware segnalati nel terzo trimestre del 2019 ha avuto origine da un attacco al fornitore di servizi IT o gestiti.

Abbiamo trattato la tendenza in dettaglio nel nostro webinar con Huntress Labs, “Come gli MSP possono sopravvivere a un attacco Ransomware coordinato” e abbiamo risposto con le nostre iniziative di sicurezza, tra cui l’obbligo di autenticazione a due fattori (2FA) per l’utilizzo di NinjaOne.

Inizialmente, la tendenza era guidata principalmente dalle persone dietro Sodinokibi, ma alla fine dell’estate altri criminali informatici hanno visto l’opportunità e hanno provato a seguire anche loro la nuova tendenza.

Il desiderio di compromettere gli MSP è generato da motivi evidenti: così facendo, gli aggressori possono accedere ai loro potenti strumenti di gestione remota e, per estensione, a tutti i loro clienti. Tuttavia, la comunità MSP sta reagendo. Gli MSP e i fornitori di tutto il settore stanno migliorando in modo proattivo le loro strutture, collaborando per una maggiore sicurezza con i colleghi, e condividendo informazioni vitali sulle minacce.

Come fornitore o cliente di un MSP, cosa puoi fare per proteggerti?

In che modo i team IT e gli MSP possono prevenire gli attacchi ransomware

La buona notizia è che, nonostante la crescente maturità e le sempre più sofisticate operazioni di ransomware, la stragrande maggioranza degli attacchi si può prevenire facendo cinque cose:

- RDP sicuro: Non esporlo a Internet! Rendilo inaccessibile (per capire come, clicca qui).

- Disattiva le macro di Office (se possibile): Lo stesso vale per OLE e DDE (ecco come)

- Abilita l’MFA su tutto: Questo aiuta a prevenire il takeover degli account e l’hijacking degli strumenti.

- Investi nel filtraggio di e-mail e DNS: L’obiettivo è quello di proteggere gli utenti eliminando il più possibile le minacce prima che li raggiungano.

- Investi nel patch management: Automatizza il più possibile le attività con una soluzione in grado di applicare sia gli aggiornamenti di Windows che quelli di terze parti. Questo rapporto mostra che il 57% delle violazioni dei dati è attribuito a un patch management poco attento.

E, naturalmente, utilizza una soluzione di backup correttamente configurata effettuando sempre dei test del ripristino dei backup su larga scala. Avere più punti di ripristino e una copia del backup fuori sede è la chiave. Ricorda il backup di Shrodinger: “Le condizioni di un backup sono sconosciute fino a quando non si tenta di ripristinarlo”

Questa è solo la punta dell’iceberg per quanto riguarda le attività di difesa, ma dato che la stragrande maggioranza dei ransomware viene consegnata tramite RDP compromessi e messaggi di posta elettronica (in genere con documenti Office dannosi in allegato), l’esecuzione di queste cinque operazioni ridurrà drasticamente il rischio.

Una soluzione di gestione RMM e IT, come NinjaOne, è utile anche per costruire le fondamenta di una solida posizione di sicurezza IT. Grazie al patch management automatizzato, ai backup sicuri e alla completa visibilità dell’infrastruttura IT, NinjaOne RMM ti aiuta a prevenire gli attacchi ransomware fin dall’inizio.