Software ad alto rischio è un termine ampio che comprende varie applicazioni software che rappresentano una minaccia potenziale significativa per i sistemi, i dati o gli utenti. Vediamo le caratteristiche dei software ad alto rischio:

- Vulnerabilità: I software obsoleti, i software prossimi alla fine del ciclo di vita (EOL) o quelli con vulnerabilità di sicurezza note sono bersagli degli aggressori.

- Inaffidabili o non manutenuti: Sono software che hanno presentato bug, crash o mancanza di aggiornamenti, cosa che aumenta il rischio di instabilità del sistema e di potenziali vulnerabilità di sicurezza.

- Pratiche di programmazione inadeguate: Software sviluppati con pratiche di programmazione inadeguate, che li rendono più suscettibili allo sfruttamento e alle falle di sicurezza.

- Autorizzazioni eccessive: Software che richiedono permessi di accesso eccessivi a un sistema, potenzialmente in grado di garantire un accesso illimitato a dati o funzionalità sensibili.

- Fonte non autorizzata o sconosciuta: Software scaricati da fonti non attendibili o di origine sconosciuta, spesso contenente malware o altro codice dannoso.

- Software a fine vita (EOL): Sono software che non ricevono più aggiornamenti di sicurezza o supporto dal fornitore, cosa che li rende vulnerabili alle minacce note ed emergenti.

Come condurre un audit dei software ad alto rischio?

La conduzione di un audit dei software ad alto rischio comporta un approccio sistematico per identificare e ridurre i rischi potenziali. Ecco i passi principali da compiere:

1. Preparazione:

a) Definisci l’ambito: Determina quali sistemi e software saranno inclusi nell’audit.

b) Raccogli informazioni: Raccogli informazioni sui software installati, sulle licenze e sui contratti di assistenza del fornitore.

c) Crea un elenco di controllo: Crea un elenco di controllo per valutare vari fattori di rischio come la versione dei software, lo stato di assistenza del fornitore e i controlli di accesso.

2. Esecuzione:

a) Individua e metti in inventario: Utilizza gli strumenti per individuare e vedere tutti i software installati nella rete.

b) Scansione delle vulnerabilità: Esegui scansioni delle vulnerabilità per identificare i punti deboli della sicurezza nel software individuato.

c) Verifica delle licenze: Verificare la validità e la conformità delle licenze software in tutta l’organizzazione.

d) Revisione degli accessi e dei controlli: Analizza i controlli di accesso e i privilegi degli utenti associati ai software ad alto rischio.

3. Reporting e correzione:

a) Documentare i risultati: Compila un report completo che illustri i software ad alto rischio identificati e i rischi associati.

b) Dare priorità alla riparazione: In base alla gravità del rischio, dai priorità ad azioni come l’aggiornamento, la sostituzione o la rimozione del software ad alto rischio.

c) Implementare la riparazione: Implementa le azioni correttive in base all’elenco delle priorità.

Come posso scoprire se è stato installato un software ad alto rischio?

Ecco un approccio graduale per identificare i software ad alto rischio sui tuoi dispositivi:

1. Definisci i criteri di rischio: vulnerabile, senza patch, non autorizzato, non conforme, EOL, ecc.

2. Compila un elenco di tutti i software installati su ogni endpoint, compreso il sistema operativo.

3. Confronta ogni software con i criteri di rischio.

4. Contrassegna come ad alto rischio ogni software trovato che corrisponde ai criteri di rischio.

Queste attività possono essere eseguite manualmente quando il numero di endpoint è basso; tuttavia, man mano che si scala, il lavoro diventa molto impegnativo.

In che modo NinjaOne può aiutare nel processo di audit dei software ad alto rischio?

NinjaOne può aiutare in modo significativo a condurre audit di software ad alto rischio grazie a diverse funzionalità:

- Inventario software: Identificare ed elencare manualmente tutti i software installati su numerosi dispositivi può essere un processo noioso e soggetto a errori. NinjaOne automatizza questo compito, fornendo un inventario completo e accurato di tutti i software sugli endpoint gestiti, con un notevole risparmio di tempo e fatica.

- Gestione delle patch: NinjaOne semplifica la distribuzione delle patch, garantendo aggiornamenti tempestivi per i software identificati come ad alto rischio durante l’audit. Questo approccio proattivo aiuta le organizzazioni a risolvere rapidamente le vulnerabilità e a ridurre al minimo la finestra di esposizione al rischio.

- Proteggere gli endpoint: NinjaOne si integra con i software di sicurezza, eliminando la necessità di passare da uno strumento all’altro e semplificando il processo di hardening e protezione degli endpoint.

- Reporting e analisi: NinjaOne genera report personalizzabili che tengono traccia dell’avanzamento dell’audit e identificano le tendenze nell’utilizzo dei software e i rischi associati. Questi report forniscono informazioni preziose che possono essere utilizzate per rendere consapevoli le future decisioni in materia di sicurezza e allocazione delle risorse.

In sostanza, NinjaOne agisce come un hub centrale, automatizzando le attività più noiose, consolidando i dati provenienti da varie fonti e snellendo l’intero processo di revisione dei software ad alto rischio, rendendolo efficiente ed efficace per le organizzazioni.

In che modo NinjaOne può aiutare a identificare i software ad alto rischio?

NinjaOne è uno strumento eccellente che può aiutare a identificare i software ad alto rischio.

Puoi personalizzare l’elenco dei dispositivi mostrando il sistema operativo in base al nome, al numero di build del sistema operativo e all’ID della release del sistema operativo, quindi puoi ordinare l’elenco in base a questi campi; in questo modo potrai identificare facilmente i sistemi operativi e scegliere quelli che sono obiettivi ad alto rischio. Puoi anche filtrare l’elenco per mostrare solo i sistemi operativi che stai cercando.

Con NinjaOne puoi creare report personalizzati. È facile creare un report sull’inventario dei software con tutte le applicazioni su tutti gli endpoint di un’organizzazione. Questo report potrà poi essere esportato in un foglio di calcolo e potrai lavorarci e trovare più facilmente le applicazioni ad alto rischio.

Se hai di un elenco di nomi di software ad alto rischio identificati, puoi creare un filtro e lasciare che NinjaOne cerchi gli endpoint in cui sono installati questi software.

Quali sono i vantaggi dell’utilizzo di NinjaOne per il processo di audit dei software ad alto rischio?

Ecco alcuni dei molteplici vantaggi dell’utilizzo di NinjaOne per la gestione di software ad alto rischio.

- Inventario centralizzato: Ottieni una panoramica completa di tutti i software installati sugli endpoint gestiti. Identifica facilmente le applicazioni ad alto rischio all’interno della tua rete.

- Scansione automatica: Utilizza criteri predefiniti per rilevare automaticamente i software ad alto rischio. Riduci il lavoro manuale e migliora l’accuratezza del rilevamento. Rileva le nuove installazioni di software e invia avvisi correlati.

- Monitoraggio in tempo reale: Monitora in modo continuo le nuove installazioni di software e le potenziali violazioni. Rispondi prontamente per prevenire l’utilizzo di software ad alto rischio.

- Riduci al minimo i flussi di lavoro manuali: Automatizza le attività di routine relative alla gestione dei software ad alto rischio. Libera tempo per fare in modo che il personale IT possa dedicarsi a iniziative più strategiche.

- Reporting automatizzato: Genera report per monitorare le tendenze di utilizzo dei software ad alto rischio. Identifica i problemi ricorrenti e misura l’efficacia delle strategie di gestione.

In conclusione, condurre audit sui software ad alto rischio è fondamentale per identificare le vulnerabilità, valutare la conformità e ridurre i rischi potenziali.

NinjaOne offre un potente set di strumenti per il patching automatico, il monitoraggio continuo, la reportistica sull’inventario e l’integrazione con i software di sicurezza.

Sfruttando NinjaOne, le organizzazioni possono migliorare l’efficacia e l’efficienza dei loro processi di audit dei software ad alto rischio, migliorando in ultima analisi la sicurezza dei loro sistemi software.

Strategia di individuazione del sistema operativo

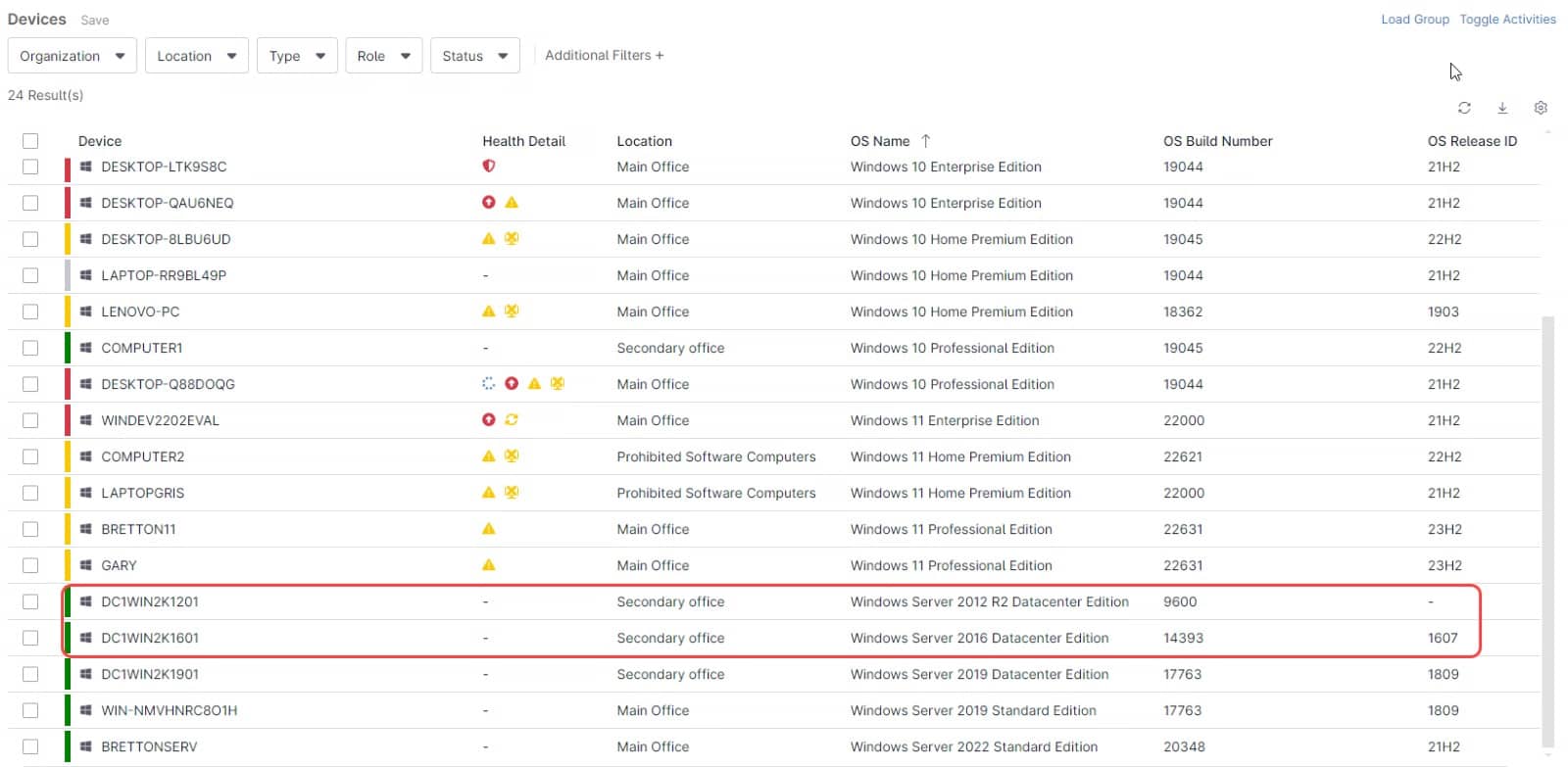

Gli esempi seguenti mostrano come elencare i diversi sistemi operativi presenti sugli endpoint.

- Andando alla dashboard Dispositivi, puoi notare che per impostazione predefinita i sistemi operativi non sono inclusi nell’elenco.

- Clicca sull’icona Impostazioni tabella, su Colonne (Aggiungi colonna alla tabella) e aggiungi i campi Nome OS, Numero build OS e ID versione OS.

- Nel campo Ordina per, seleziona Nome sistema operativo, quindi clicca su Salva.

L’elenco mostrerà ora i dettagli del sistema operativo e sarà facile vedere se ci sono sistemi EOL

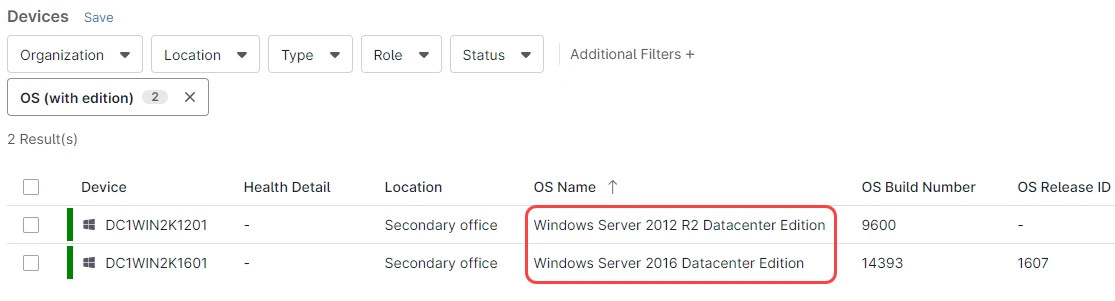

Un altro modo per trovare un sistema operativo EOL è applicare dei filtri. Utilizziamo questo metodo per trovare gli endpoint con i sistemi operativi Windows server 2012 e Windows 2016 installati.

- Accedi alla dashboard Dispositivi, clicca su Filtri aggiuntivi. Scegli il sistema operativo (con le edizioni).

- Si aprirà una finestra di dialogo in cui potrai scegliere il sistema operativo che stai cercando, in questo caso Windows Server 2012 R2 Datacenter. Quindi, dallo stesso menu a tendina, seleziona Windows Server 2016 Datacenter edition (puoi continuare ad aggiungere secondo le tue preferenze).

- Clicca su un punto qualsiasi al di fuori della finestra di dialogo per chiuderla. Ora l’elenco mostrerà solo i dispositivi con i sistemi operativi selezionati.

Nota: I menu a tendina si popolano automaticamente con i nomi e le edizioni del sistema operativo presenti sul tenant.

Strategia per trovare in modo mirato dei software

A volte conosci già i nomi di uno o più software e vuoi scoprire dove sono installati. Segui i passi successivi per trovare gli endpoint che hanno installato un software di cui conosci il nome.

- Accedi alla dashboard Dispositivi e clicca su Filtri aggiuntivi.

- Dal menu a tendina seleziona Inventario software; verrà visualizzata una finestra di dialogo.

- Da qui, seleziona Tutto il tempo, quindi seleziona Contiene, e infine Qualsiasi software. Clicca su Aggiungi e aggiungi il nome dei software; puoi aggiungere più di un nome. Puoi aggiungere solo i nomi presenti nell’elenco, ma non preoccuparti, l’elenco è enorme e comprende qualsiasi software attualmente installato sui sistemi dell’ambiente.

Dopo aver aggiunto tutti i nomi, clicca su Chiudi. Verrà visualizzato l’elenco dei dispositivi con almeno uno dei software aggiunti.

Inoltre, una volta applicato il filtro di cui sopra, questo elenco filtrato potrà essere salvato come gruppo di dispositivi; questo gruppo è dinamico e ogni volta che qualche dispositivo rientra (o smette di rientrare) nei parametri di condizione, l’elenco verrà aggiornato.

Puoi controllare questo gruppo in qualsiasi momento o creare un report. Questo report può essere eseguito su richiesta o a un orario pianificato.

Strategia per generare un report sull’inventario dei software

Puoi utilizzare lo strumento di reporting di NinjaOne per generare un report sui software per tutti gli endpoint. Questo report può essere a livello di gruppo, di organizzazione o di tenant.

Il link si trova alla fine di questo documento: “Ulteriori informazioni sui report sugli inventari software”. Questa pagina contiene una spiegazione su come generare questo tipo di report.