Il Security Configuration Management (SCM, Gestione della configurazione della sicurezza) è il processo che prevede la regolazione delle impostazioni predefinite di un sistema informativo per migliorare la sicurezza e ridurre i rischi.

Ecco alcuni esempi di configurazioni errate che i criminali informatici sfruttano spesso.

- Password deboli: I dipendenti che utilizzano password deboli o predefinite forniscono facili punti di accesso ai criminali informatici. Per ridurre questo rischio, l’SCM prevede l’applicazione di policy sulle password, come la richiesta di password forti e la modifica regolare delle stesse.

- Sistemi non patchati: La mancata applicazione delle patch di sicurezza rende i sistemi vulnerabili agli exploit noti. L’SCM include la gestione regolare delle patch per garantire che i sistemi siano aggiornati e protetti dalle minacce più recenti.

- Regole del firewall configurate in modo errato: Le regole del firewall non correttamente configurate possono inavvertitamente consentire l’accesso non autorizzato a sistemi o dati sensibili. L’SCM prevede la revisione e l’ottimizzazione delle configurazioni del firewall per bloccare efficacemente il traffico dannoso.

- Mancanza di controlli di accesso: Controlli di accesso inadeguati possono causare l’accesso privilegiato a sistemi o dati critici da parte di utenti non autorizzati. L’SCM comprende controlli di accesso basati sui ruoli e sui principi di minimo privilegio per limitare l’accesso solo al personale autorizzato.

- Protocolli di rete non protetti: L’utilizzo di protocolli di rete non sicuri espone i dati all’intercettazione e alle interferenze da parte dei criminali informatici. L’SCM prevede la disabilitazione o la crittografia dei protocolli vulnerabili per proteggere i dati in transito.

SCM salvaguarda i sistemi assicurando che siano adeguatamente configurati (hardened) in conformità con gli standard di sicurezza e conformità interni e/o normativi.

Quali sono le fasi di SCM?

- Inventario: Trova tutti i dispositivi collegati alla rete. Utilizza diversi metodi di individuazione per trovare tutti gli hardware, i software e le risorse connessi che potrebbero essere nascosti al reparto IT, come gli utenti remoti e lo shadow IT.

- Classifica: Raggruppa i dispositivi per tipo, identificando i dispositivi con configurazioni comuni, ad esempio computer portatili e desktop Windows, computer portatili e desktop Mac, server Windows, server Linux, dispositivi mobili Android, switch di rete, router di rete, ecc.

- Definisci le configurazioni: Individua le configurazioni sicure accettabili come base per ogni tipo di dispositivo gestito. Segui le linee guida sulla sicurezza di un’autorità accreditata, come il Center for Internet Security (CIS) o il NIST.

- Valuta e correggi le vulnerabilità: Se riscontri deviazioni, valuta e correggi le differenze di configurazione per attenuare o risolvere la vulnerabilità. Segnala i dispositivi per i quali non è stato possibile correggere le deviazioni e trattali separatamente.

NinjaOne può essere utile in ambito SCM?

NinjaOne offre diverse caratteristiche e funzionalità che possono aiutare a gestire l’SCM e contribuire a rendere più sicuro l’ambiente IT.

- Gestione delle patch:

- Distribuzione automatica delle patch: NinjaOne automatizza il processo di identificazione, download e distribuzione delle patch di sicurezza ai vari endpoint, assicurando che i sistemi siano sempre aggiornati e che le vulnerabilità vengano affrontate tempestivamente.

- Reportistica delle patch: Fornisce report dettagliati sullo stato delle patch, evidenziando tutti i dispositivi che mancano di aggiornamenti critici, consentendo ai team IT di stabilire le priorità e di garantire una copertura completa del patching.

- Gestione della configurazione:

- Criteri e automazione: NinjaOne consente di creare e applicare criteri che definiscono impostazioni di configurazione specifiche per diversi gruppi di dispositivi. È inoltre possibile utilizzare le funzionalità di scripting per automatizzare e gestire centralmente le varie configurazioni su più dispositivi, garantendo coerenza e aderenza alle best practice di sicurezza.

- Modelli preconfigurati: La piattaforma offre modelli di configurazione predefiniti per vari software e impostazioni di sicurezza, consentendo di risparmiare tempo e di garantire la coerenza delle configurazioni di hardening.

- Monitoraggio e gestione remota:

- Accesso e controllo remoti: NinjaOne fornisce un accesso remoto sicuro ai dispositivi, consentendo al personale IT di risolvere i problemi di configurazione, distribuire gli aggiornamenti e applicare i criteri di sicurezza a distanza, migliorando l’efficienza e i tempi di risposta.

- Monitoraggio in tempo reale: La piattaforma offre un monitoraggio in tempo reale dell’integrità del sistema, degli eventi di sicurezza e delle modifiche alla configurazione, consentendo ai team IT di identificare rapidamente potenziali rischi per la sicurezza e configurazioni non conformi.

- Reportistica e conformità:

- Report sulla conformità: NinjaOne genera report completi che mostrano lo stato di configurazione dei dispositivi e la conformità alle policy di sicurezza interne o alle normative esterne. Questo aiuta le organizzazioni a dimostrare l’aderenza agli standard di sicurezza e a identificare le aree che richiedono miglioramenti.

- Integrazione con strumenti di terze parti:

- NinjaOne si integra con diverse soluzioni di sicurezza, consentendo di gestire e applicare le policy di sicurezza da una piattaforma centralizzata, semplificando i flussi di lavoro e migliorando la sicurezza generale.

Quali sono i vantaggi dell’utilizzo di NinjaOne nel processo SCM?

Utilizzando NinjaOne puoi aiutare la tua organizzazione a:

- Ridurre il rischio di vulnerabilità della sicurezza assicurando che i sistemi siano configurati in modo coerente secondo le best practice di sicurezza.

- Migliorare l’efficienza e ridurre il lavoro manuale associato alla gestione delle configurazioni di sicurezza su numerosi dispositivi.

- Dimostrare la conformità alle policy di sicurezza interne e alle normative esterne.

- Migliorare la sicurezza IT complessiva fornendo visibilità e controllo centralizzati sulle configurazioni di sicurezza.

È importante notare che NinjaOne è uno strumento che può facilitare la gestione della configurazione della sicurezza, ma non sostituisce la necessità di policy di sicurezza ben definite, di personale IT competente e di una formazione continua sulla sicurezza. E resta sempre attento, le vulnerabilità Zero-Day vengono scoperte ogni giorno e la vigilanza è fondamentale in questo processo.

Strategia: Configura il patching automatico del sistema operativo utilizzando i criteri in NinjaOne

Il patching è fondamentale per l’SCM ed è facile da gestire con le policy di NinjaOne.

Per configurare il patching automatico in un criterio:

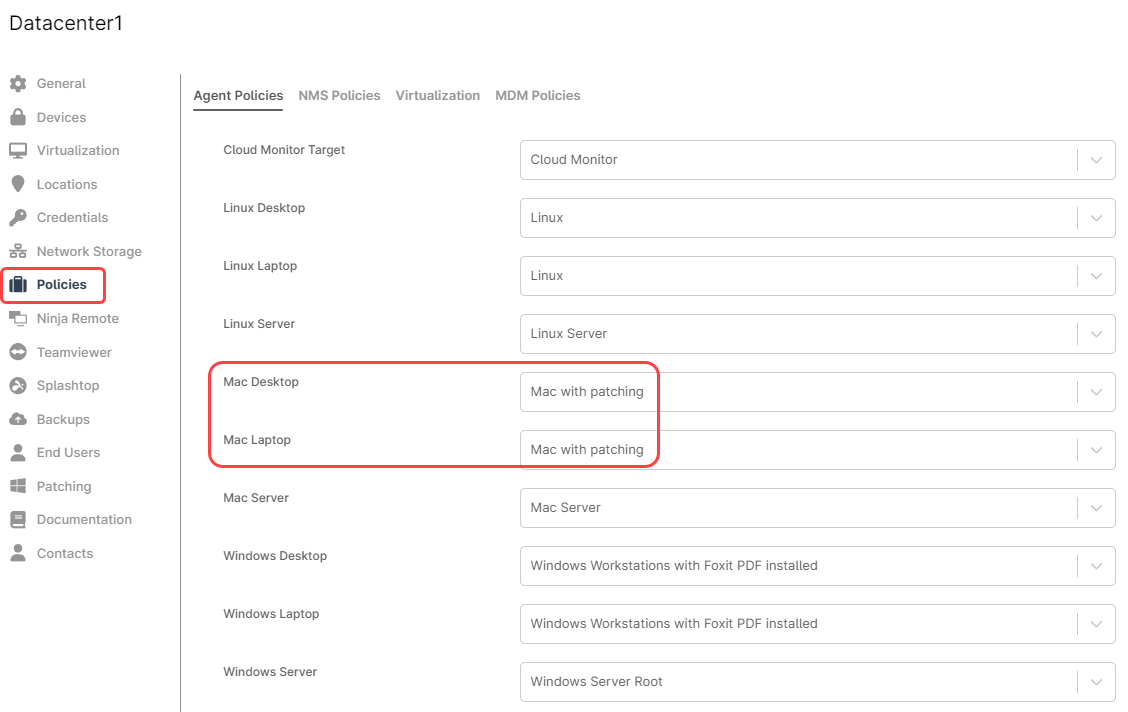

- Naviga a Amministrazione, poi in Criteri, quindi in Criteri dell’agente.

- Seleziona un criterio che desideri utilizzare per i dispositivi, ad esempio Mac (se non vuoi modificare il criterio predefinito, puoi creare un nuovo criterio ereditato da quello originale e modificare questo nuovo criterio).

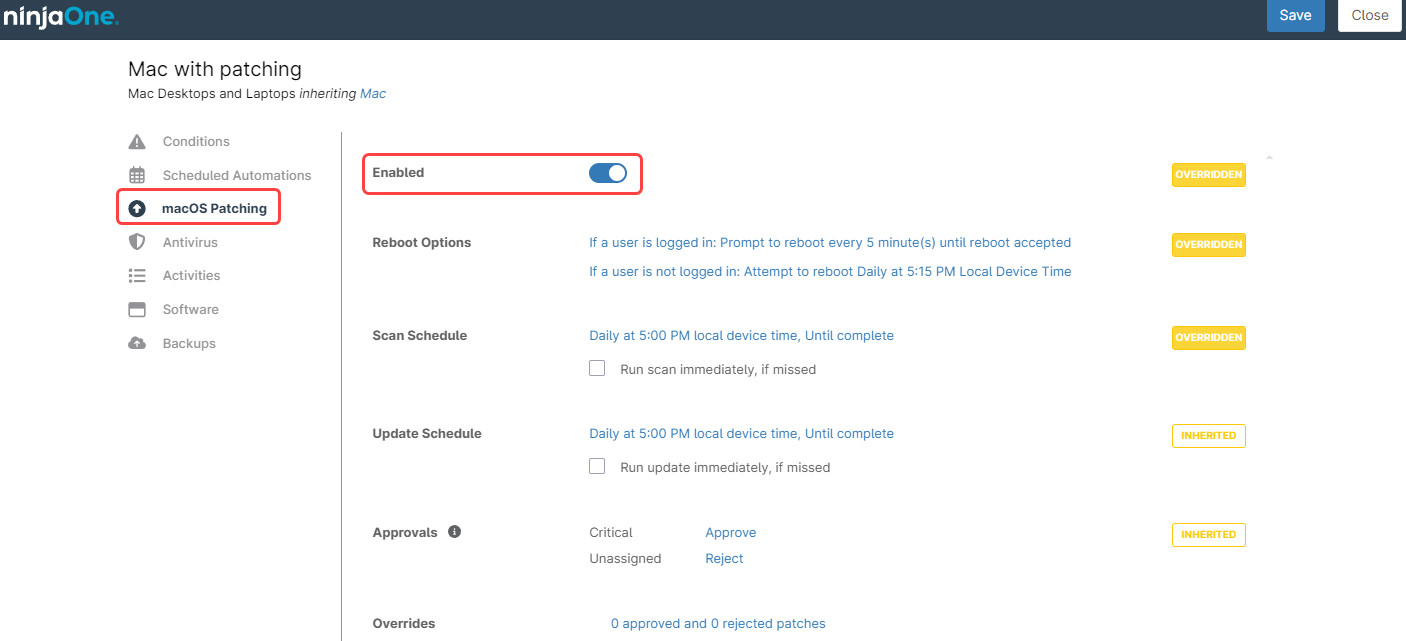

- Naviga a Patching, in questo esempio si tratta di Patching di macOS.

- Posiziona il pulsante nella parte superiore dello schermo su Abilitato.

- Configura gli altri campi in base alle tue preferenze.

- Salva e chiudi (ti potrebbe essere richiesto di inserire la risposta al metodo MFA).

- Nella dashboard Organizzazione, verifica che il nuovo criterio di patching abilitato sia stato assegnato ai dispositivi.