Che cos’è una vulnerabilità zero-day?

Una vulnerabilità zero-day si riferisce a una falla di sicurezza o a una debolezza di un software, un hardware o un firmware che non è nota al fornitore o allo sviluppatore e che non è stata ancora patchata o corretta. Il termine “zero-day” implica che gli sviluppatori hanno avuto zero giorni per affrontare o correggere la vulnerabilità perché è stata sfruttata dagli aggressori lo stesso giorno in cui è stata scoperta, lasciando gli utenti vulnerabili agli attacchi.

Le vulnerabilità zero-day sono particolarmente preoccupanti perché vengono sfruttate dagli aggressori informatici prima che il fornitore abbia avuto la possibilità di rilasciare una patch o un aggiornamento di sicurezza.

Le vulnerabilità zero-day possono essere presenti in diversi tipi di software, tra cui sistemi operativi, browser web, applicazioni e persino sistemi embedded. Possono essere sfruttate attraverso vari vettori di attacco, come siti Web dannosi, e-mail di phishing o file infetti, e il fine è quello di ottenere un accesso non autorizzato, rubare informazioni sensibili o eseguire codice dannoso su sistemi mirati.

Chi scopre le vulnerabilità zero-day?

Le vulnerabilità zero-day possono essere scoperte da diverse tipologie di professionisti, tra cui.

1. Ricercatori sulla sicurezza

Gli hacker etici, le società di cybersecurity e i ricercatori sulla sicurezza cercano attivamente le vulnerabilità di software, hardware e reti. Quando scoprono una falla, spesso contattano il fornitore in via confidenziale, in modo da poter sviluppare una patch prima che l’esistenza della falla diventi nota.

2. Programmi di Bug Bounty

Alcune aziende e organizzazioni offrono programmi di bug bounty, che incentivano i ricercatori indipendenti a segnalare le vulnerabilità di sicurezza in cambio di ricompense in denaro, riconoscimenti o altri incentivi.

3. Gli hacker

Alcuni lo fanno per curiosità e per passione, alla ricerca di un riconoscimento all’interno della comunità della sicurezza informatica. Altri partecipano a programmi di bug bounty per ottenere ricompense per le loro scoperte. In scenari più clandestini, i ricercatori possono persino vendere le loro scoperte al miglior offerente.

4. Agenzie governative

Le agenzie di intelligence e le organizzazioni finanziate dai governi possono impegnarsi nella ricerca e nella scoperta di vulnerabilità come parte dei loro sforzi per migliorare la sicurezza nazionale, per condurre spionaggio informatico o per sviluppare capacità informatiche offensive.

5. Criminali informatici

Purtroppo anche i malintenzionati, tra cui hacker e criminali informatici, possono scoprire vulnerabilità zero-day attraverso le loro attività illecite. Questi individui possono sfruttare le vulnerabilità zero-day per guadagno personale, profitto finanziario o altri scopi malevoli.

Cosa si può fare per ridurre i rischi delle vulnerabilità zero-day?

Per ridurre i rischi associati alle vulnerabilità zero-day, le organizzazioni dovrebbero implementare misure di sicurezza proattive, come percorsi di formazione per fare in modo che gli utenti sviluppino una consapevolezza in materia, installazione di software di protezione o di rilevamento e risposta degli endpoint, segmentazione zero-trust e implementazione di sistemi di rilevamento delle intrusioni. Inoltre, una gestione delle patch e degli aggiornamenti rapida e accurata può contribuire a ridurre l’esposizione alle vulnerabilità note e a limitare l’impatto degli attacchi zero-day.

Che cos’è la segmentazione zero-trust?

La segmentazione zero-trust è un approccio alla sicurezza che si basa sui principi fondamentali dell’architettura zero-trust e li applica in modo specifico alla segmentazione della rete.

Ecco una sintesi dei concetti chiave:

- Architettura zero-trust: Si tratta di un modello di sicurezza che presuppone che nessun utente, dispositivo o connessione sia di per sé affidabile. Ogni tentativo di accesso a una risorsa richiede una verifica, indipendentemente dall’origine (interna o esterna alla rete).

- Segmentazione della rete: La segmentazione della rete comporta la suddivisione della rete in segmenti più piccoli e isolati. Questo approccio limita il danno potenziale in caso di violazione di sicurezza, in quanto gli aggressori si troverebbero confinati all’interno segmento compromesso e avrebbero difficoltà ad accedere ad altre risorse critiche.

- Partire dall’idea che possa già esserci stata una violazione: La segmentazione zero-trust parte dal presupposto che una violazione potrebbe già essersi verificata. Si concentra sulla limitazione dei movimenti laterali e sull’isolamento dei dispositivi o degli utenti compromessi per impedire l’accesso alle risorse critiche.

La segmentazione zero-trust è un approccio potente alla sicurezza di rete che integra l’architettura zero-trust fornendo una difesa a più livelli contro i cyberattacchi. Aiuta le organizzazioni a creare un ambiente IT più sicuro e resiliente, riducendo al minimo l’impatto potenziale delle violazioni di sicurezza.

In che modo NinjaOne può aiutare a ridurre i rischi delle vulnerabilità zero-day?

Una volta che il fornitore rilascia la patch, è fondamentale applicarla tempestivamente per correggere la vulnerabilità.

NinjaOne può aiutare affinché l’installazione della patch avvenga senza ritardi. Vediamo come.

Per il nostro esempio, supponiamo che il software interessato sia Windows e che sia stata rilasciata una nuova patch.

Una volta che la nuova patch è stata testata ed è pronta per la distribuzione, approviamola a livello globale; in altre parole, inseriamola nella whitelist. Prima di farlo, dovrai conoscere l’ID e la descrizione della patch. In questo caso, prendiamo come esempi i seguenti ID e descrizione: KB5012170, Aggiornamento di sicurezza per Secure Boot DBX.

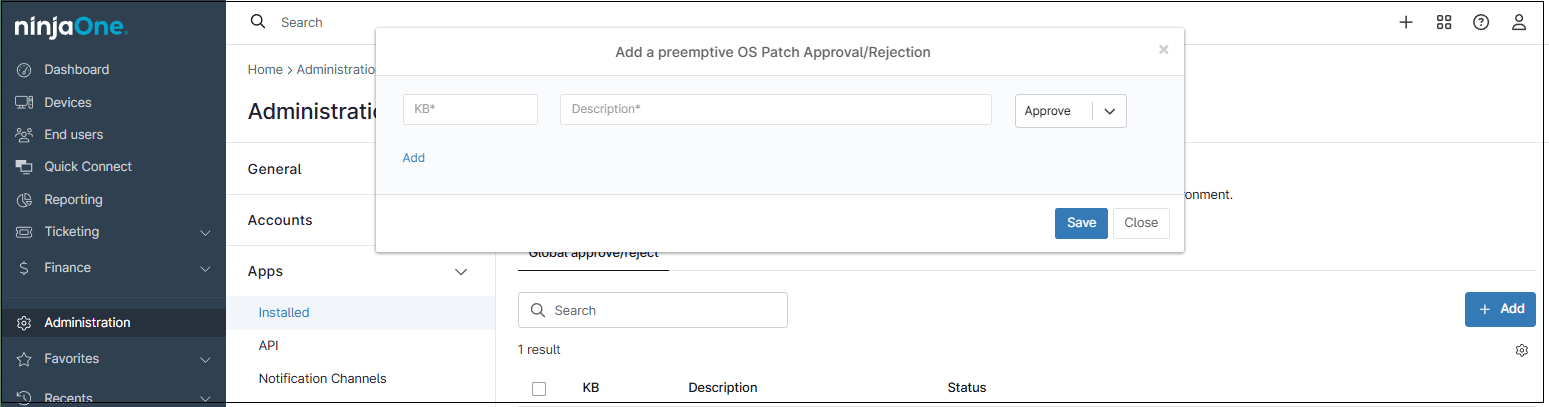

- Vai su Amministrazione > Applicazioni > Installate > NinjaOne Patching.

- Quindi, clicca su Aggiungi sul destro della schermata. Verrà visualizzata la finestra Aggiungi un’approvazione/rifiuto preventivo delle patch del sistema operativo.

- Digita ID e descrizione della patch e, dal menu a tendina sulla destra, seleziona Approva.

- Puoi continuare e aggiungere altre patch; per farlo, clicca su Aggiungi a sinistra della finestra di dialogo. Se hai terminato, clicca su Salva. (vedi la schermata sottostante come riferimento)

A questo punto la patch è pre-approvata per tutte le organizzazioni del tenant e verrà applicata su tutti i dispositivi che la richiedono, nella successiva finestra di scansione.

In alternativa, puoi eseguire una scansione manuale per applicare immediatamente la patch. Per farlo, segui le istruzioni successive.

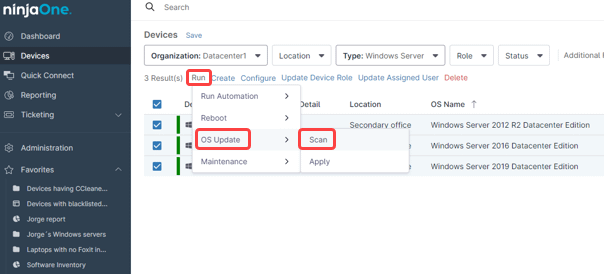

- Vai su Dispositivi e, utilizzando i filtri, seleziona solo i dispositivi che richiedono questa patch.

- Contrassegnateli tutti come controllati.

- Clicca su Esegui, quindi su Aggiornamento sistema operativo, quindi su Scansione.

NinjaOne invierà un comando di scansione a tutti i dispositivi selezionati. Una volta completata la scansione, invia un comando Applica per installare la nuova patch trovata. Questo processo dovrebbe installare la patch, che probabilmente richiederà un riavvio. Successivamente, potrai confermare l’avvenuta installazione della patch controllando le patch installate o generando un report.

È buona norma ripetere questa sequenza dopo sei ore per assicurarsi che la patch sia stata applicata correttamente e per risolvere eventuali problemi, se necessario.